SharkTeam: การวิเคราะห์การถ่ายโอนสินทรัพย์ออนไลน์ของการโจมตีแบบฟิชชิ่งทั่วไป

เมื่อวันที่ 7 กันยายน 2023 ที่อยู่ (0x 13 e 382) ประสบกับการโจมตีแบบฟิชชิ่ง ส่งผลให้สูญเสียเงินกว่า 24 ล้านดอลลาร์สหรัฐ แฮกเกอร์ฟิชชิ่งใช้การขโมยกองทุน การแลกเปลี่ยนกองทุน และการโอนเงินแบบกระจายอำนาจ จากกองทุนที่สูญเสียไปครั้งสุดท้าย 3,800 ETH ถูกโอนไปยัง Tornado เงินสดเป็นชุด 10,000 ETH ถูกโอนไปยังที่อยู่กลาง (0x 702350) และ 1,078, 087 DAI ยังคงอยู่ที่ ที่อยู่ระดับกลาง (0x4F2F02) จนถึงทุกวันนี้

นี่คือการโจมตีแบบฟิชชิ่งทั่วไป ผู้โจมตีขโมยทรัพย์สินของผู้ใช้โดยการฉ้อโกงการอนุญาตกระเป๋าเงินหรือคีย์ส่วนตัว มันได้สร้างเครือข่ายอุตสาหกรรมสีดำแห่งฟิชชิ่ง + การฟอกเงิน ในปัจจุบันแก๊งฉ้อโกงและแม้แต่แฮกเกอร์ระดับชาติก็ใช้ฟิชชิ่งมากขึ้นเรื่อยๆ วิธีการนี้กำลังทำสิ่งที่ชั่วร้ายในสาขา Web3 และต้องการความสนใจและความระมัดระวังของทุกคน

ตามแพลตฟอร์มการวิเคราะห์ข้อมูลขนาดใหญ่ออนไลน์ของ SharkTeam ChainAegis (https://app.chainaegis.com/) เราจะดำเนินการวิเคราะห์ที่เกี่ยวข้องกับกระบวนการฉ้อโกงของการโจมตีแบบฟิชชิ่ง การโอนเงิน และพฤติกรรมออนไลน์ของผู้หลอกลวง

1. กระบวนการฉ้อโกงแบบฟิชชิ่ง

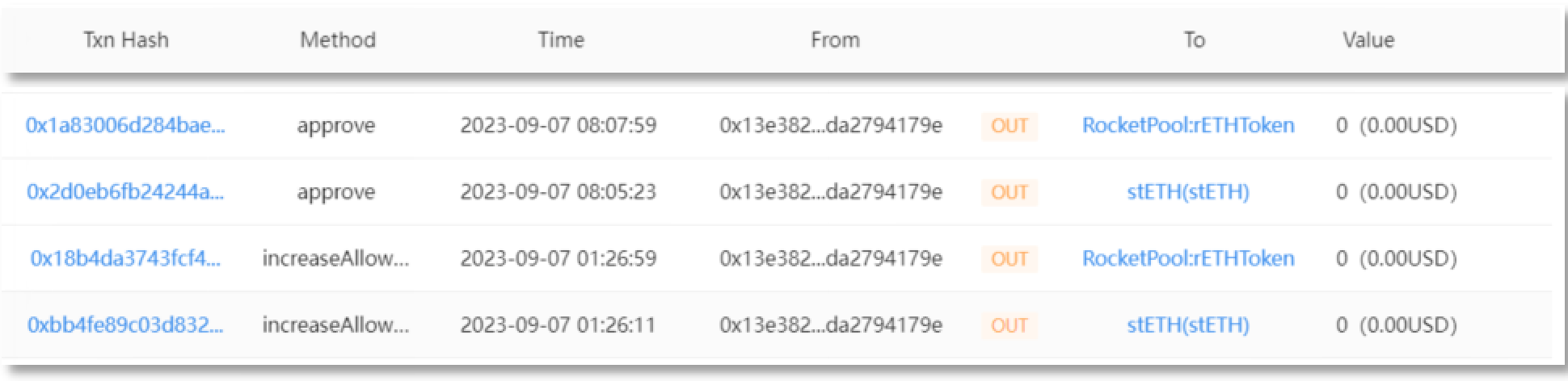

ที่อยู่ของเหยื่อ (0x13e382) ให้ rETH และ stETH แก่ที่อยู่สแกมเมอร์ 1 (0x4c10a4) ผ่าน เพิ่มค่าเผื่อ

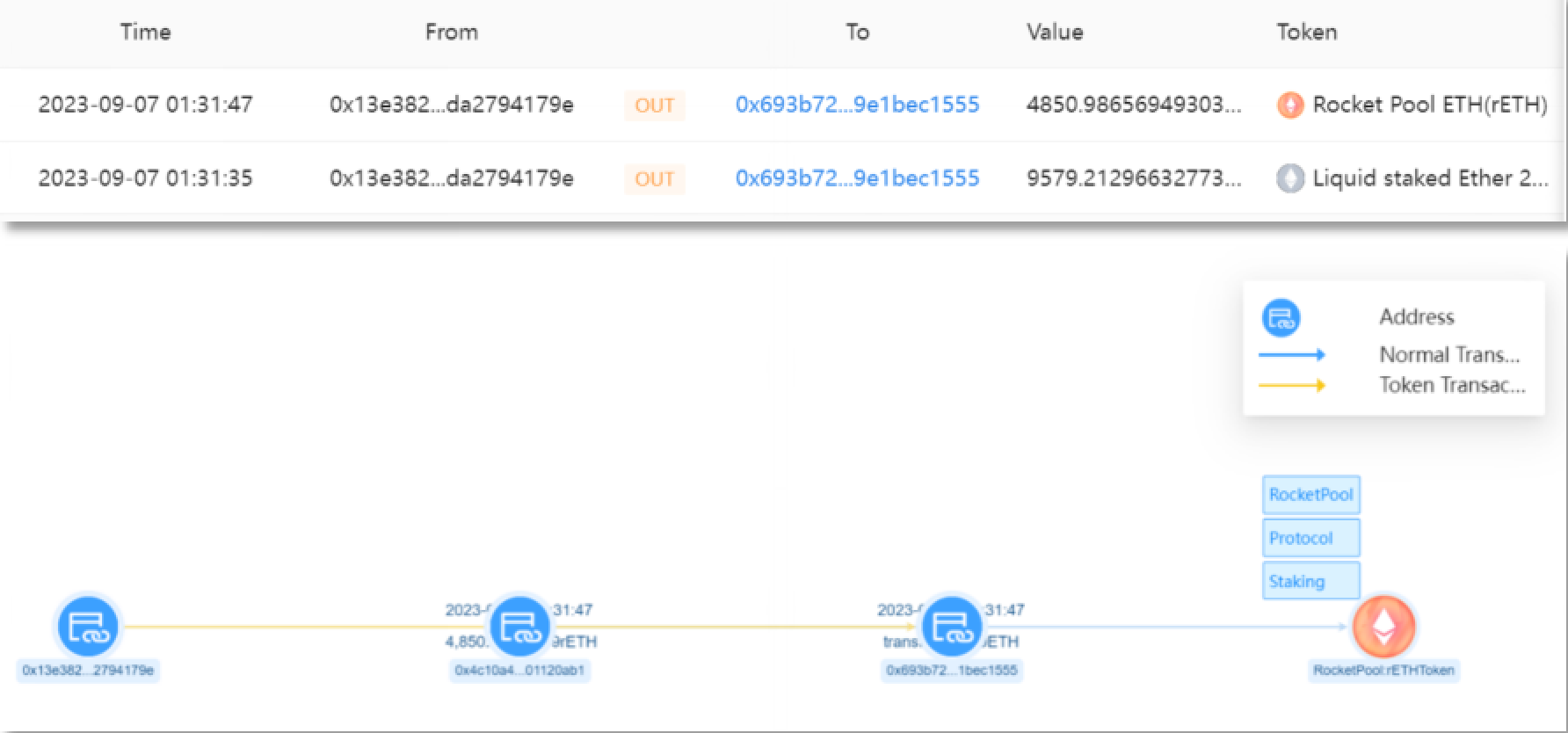

ที่อยู่สแกมเมอร์ 1 (0x4c10a4) โอน 9,579 stETH จากบัญชีของที่อยู่เหยื่อ (0x13e382) ไปยังที่อยู่สแกมเมอร์ 2 (0x693b72) ซึ่งมีมูลค่าประมาณ 15.32 ล้านดอลลาร์

ที่อยู่สแกมเมอร์ 1 (0x4c10a4) โอน 4,850 rETH จากบัญชีของที่อยู่เหยื่อ (0x13e382) ไปยังที่อยู่สแกมเมอร์ 2 (0x693b72) ซึ่งมีมูลค่าประมาณ 8.41 ล้านดอลลาร์

2. ติดตามการโอนเงิน

2.1 การแลกเปลี่ยนกองทุน

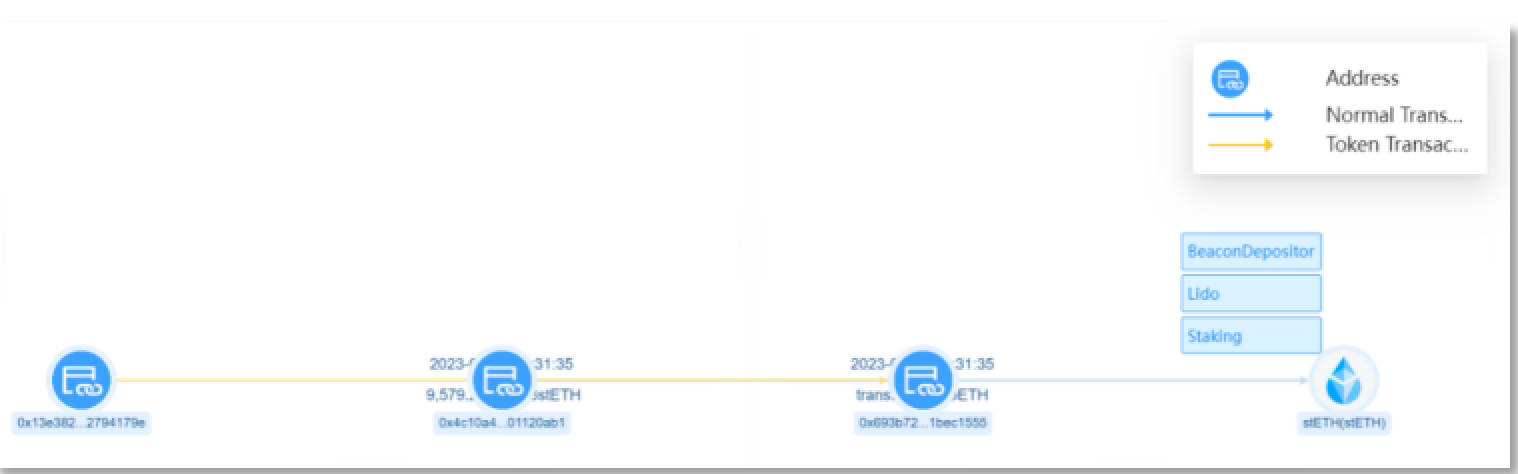

แลกเปลี่ยน stETH และ rETH ที่ถูกขโมยไปเป็น ETH ตั้งแต่เช้าตรู่ของปี 2023-09-07 ที่อยู่นักหลอกลวง 2 (0x693b72) ได้ทำธุรกรรมการแลกเปลี่ยนหลายครั้งบนแพลตฟอร์ม Uniswap V2, Uniswap V3 และ Curve โดยแปลง 9,579 stETH และ 4,850 rETH ทั้งหมดเป็น ETH ด้วยจำนวนการแลกเปลี่ยนทั้งหมด 14 , 783.9413 อีทีเอช.

(1) การแลกเปลี่ยน stETH:

(2) การแลกเปลี่ยน rETH:

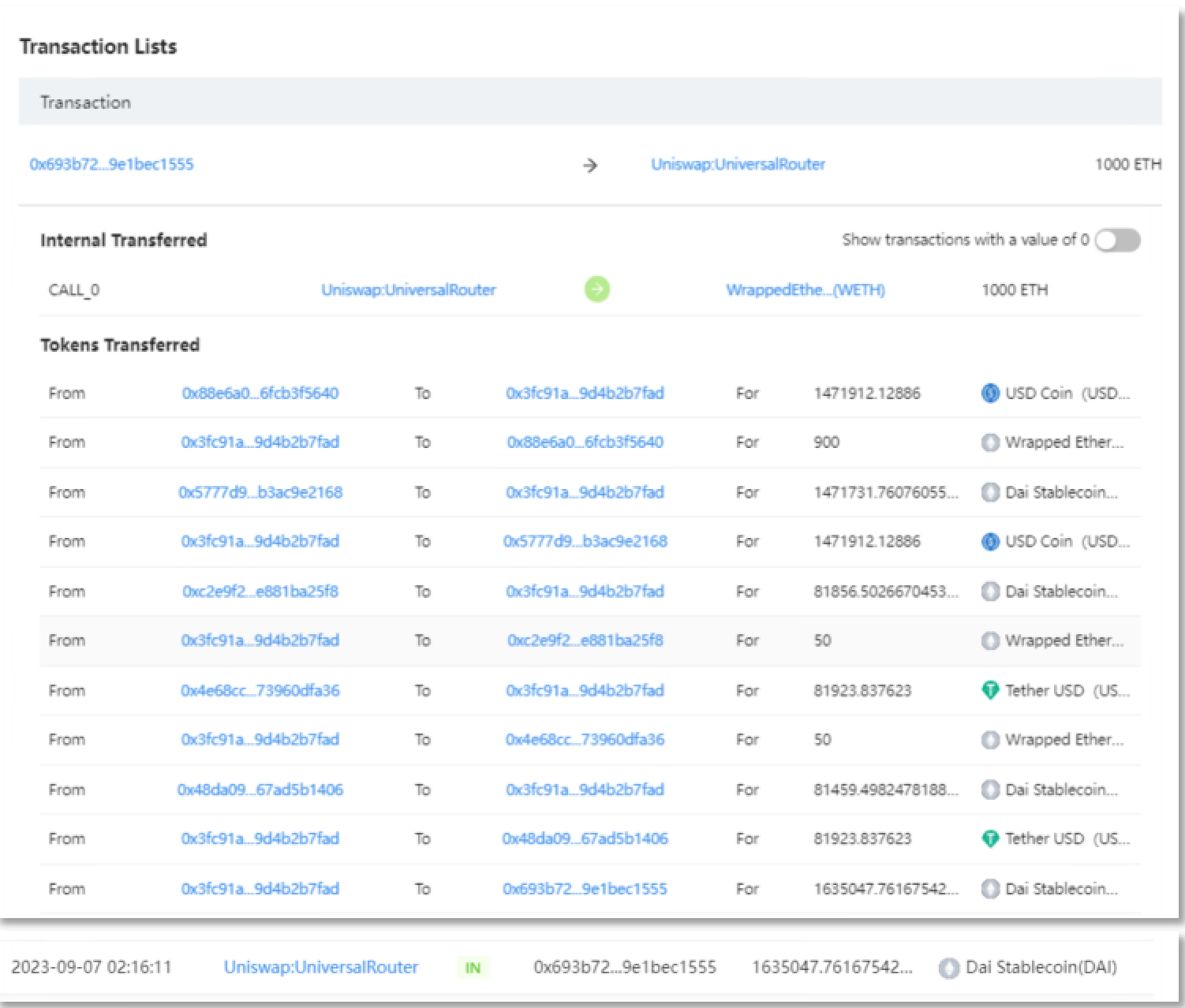

ส่วนหนึ่งของ ETH ถูกแลกเปลี่ยนเป็น DAI ที่อยู่ Scammer 2 (0x693b72) แลกเปลี่ยน 1,000 ETH เป็น 1,635,047.761675421713685327 DAI ผ่านแพลตฟอร์ม Uniswap V3

2.2 การโอนเงิน

นักต้มตุ๋นใช้วิธีการโอนเงินแบบกระจายอำนาจเพื่อโอนเงินที่ถูกขโมยไปยังที่อยู่กระเป๋าเงินกลางหลายแห่ง รวมเป็นเงิน 1,635,139 DAI และ 13,785 ETH ในจำนวนนี้ 1,785 ETH ถูกโอนไปยังที่อยู่กลาง (0x4F2F02), 2,000 ETH ถูกโอนไปยังที่อยู่กลาง (0x2ABdC2) และ 10,000 ETH ถูกโอนไปยังที่อยู่กลาง (0x702350) นอกจากนี้ ที่อยู่ระดับกลาง (0x4F2F02) ได้รับ 1, 635, 139 DAI ในวันถัดไป

2.2.1 ที่อยู่กระเป๋าเงินกลาง (0x4F2F02) การโอนเงิน

ที่อยู่ซึ่งโอนผ่านกองทุนชั้นที่ 1 ถือครอง 1,785 ETH และ 1,635,139 DAI

(1) การโอนเงินแบบกระจายอำนาจ DAI และการแลกเปลี่ยนจำนวนเล็กน้อยเป็น ETH

ประการแรก นักต้มตุ๋นเริ่มโอนเงิน 529,000 DAI ผ่านธุรกรรม 10 รายการในช่วงเช้าตรู่ของปี 2023-09-07 ต่อมา ธุรกรรมเจ็ดรายการแรกรวมเป็น 452,000 DAI ถูกโอนจากที่อยู่ระดับกลางไปยัง 0x4E5B2e (FixedFloat) ธุรกรรมที่แปดถูกโอนจากที่อยู่ระดับกลางไปยัง 0x6cC5F6 (OKX) และสองรายการสุดท้ายรวมเป็น 77,000 DAI ถูกโอนจากที่อยู่ระดับกลาง ถึง 0xf1dA17 ( eXch)

ประการที่สอง ในวันที่ 10 กันยายน 28,052 DAI ถูกแปลงเป็น 17.3 ETH ผ่าน Uniswap V2

หลังจากการโอน ในที่สุดที่อยู่ก็มีเงินที่ถูกขโมยเหลืออยู่ 1,078,087 DAI ซึ่งยังไม่ได้โอนออกไป

(2) การโอนเงิน ETH

นักต้มตุ๋นได้ทำธุรกรรม 18 รายการตั้งแต่วันที่ 8 กันยายนถึง 11 กันยายน โดยโอน 1,800 ETH ทั้งหมดไปยัง Tornado.Cash

2.2.2 การโอนเงินที่อยู่กลาง (0x2ABdC2)

ที่อยู่นี้มี 2,000 ETH ผ่านการโอนเงินหลายชั้น อันดับแรก ที่อยู่นี้โอน 2,000 ETH ไปยังที่อยู่กลาง (0x71C848) ในวันที่ 11 กันยายน

ต่อมา ที่อยู่ระดับกลาง (0x71C848) ทำการโอนเงินสองครั้งในวันที่ 11 กันยายน และ 1 ตุลาคม ตามลำดับ โดยมีธุรกรรมทั้งหมด 20 รายการ โดยแต่ละรายการโอน 100 ETH และโอน ETH ทั้งหมด 2,000 ETH ไปยัง Tornado.Cash

2.2.3 ที่อยู่กลาง (0x702350) การโอนเงิน

ที่อยู่นี้มี 10,000 ETH ผ่านการโอนเงินหลายชั้น ณ วันที่ 8 ตุลาคม 2023 ETH จำนวน 10,000 ETH ยังคงอยู่ในบัญชีตามที่อยู่นี้และยังไม่ได้โอน

3. แหล่งที่มาของกองทุนฉ้อโกง

หลังจากวิเคราะห์ธุรกรรมในอดีตของที่อยู่หลอกลวง 1 (0x4c10a4) และที่อยู่หลอกลวง 2 (0x693b72) พบว่ามีที่อยู่ EOA (0x846317) ที่โอน 1.353 ETH ไปยังที่อยู่หลอกลวง 2 (0x693b72) และที่อยู่ EOA ที่อยู่กองทุน แหล่งที่มาเกี่ยวข้องกับที่อยู่กระเป๋าเงินร้อนที่มีการแลกเปลี่ยนแบบรวมศูนย์ KuCoin และ Binance

4. สรุป

ChainAegis (https://app.chainaegis.com/) การวิเคราะห์ข้อมูลออนไลน์ของแพลตฟอร์มนำเสนอกระบวนการทั้งหมดของการฉ้อโกงออนไลน์ของผู้หลอกลวงแบบฟิชชิ่งอย่างง่ายดายและชัดเจน รวมถึงการเก็บรักษาเงินที่ฉ้อโกงในปัจจุบัน หลังจากที่นักต้มตุ๋นขโมยเงินจากที่อยู่ของเหยื่อ พวกเขาก็ทำการแลกเปลี่ยนและโอนเงินหลายครั้ง ดังแสดงในรูปด้านล่าง ที่อยู่การฉ้อโกงทั้งหมดสองรายการที่เกี่ยวข้องในช่วงเวลาดังกล่าว: ที่อยู่สแกมเมอร์ 1 (0x4c10a4) และที่อยู่สแกมเมอร์ 2 (0x693b72) และที่อยู่ระดับกลาง 4 แห่ง: ที่อยู่ระดับกลาง (0x4F2F02), ที่อยู่ระดับกลาง (0x2ABdC2), ที่อยู่ระดับกลาง (0x702350) และระดับกลาง ที่อยู่ ( 0x71C848) ทั้งหมดรวมอยู่ในฐานข้อมูลที่อยู่บัญชีดำโดย ChainAegis และที่อยู่ระดับกลางจะได้รับการตรวจสอบแบบเรียลไทม์

About Us

วิสัยทัศน์ของ SharkTeam คือการรักษาความปลอดภัยให้กับโลกของ Web3 ทีมงานประกอบด้วยผู้เชี่ยวชาญด้านความปลอดภัยที่มีประสบการณ์และนักวิจัยอาวุโสจากทั่วโลก ซึ่งมีความเชี่ยวชาญในทฤษฎีพื้นฐานของบล็อคเชนและสัญญาอัจฉริยะ ให้บริการต่างๆ เช่น การวิเคราะห์บิ๊กดาต้าบนเชน คำเตือนความเสี่ยงบนเชน การตรวจสอบสัญญาอัจฉริยะ การกู้คืนสินทรัพย์ crypto และบริการอื่น ๆ และได้สร้างการวิเคราะห์บิ๊กดาต้าบนเชนและแพลตฟอร์มเตือนความเสี่ยง ChainAegis แพลตฟอร์มดังกล่าวรองรับระดับของ การวิเคราะห์กราฟเชิงลึกและสามารถต่อสู้กับความเสี่ยง Advanced Persistent Theft (APT) ในโลก Web3 ได้อย่างมีประสิทธิภาพ ได้สร้างความสัมพันธ์ความร่วมมือระยะยาวกับผู้เล่นหลักในด้านต่างๆ ของระบบนิเวศ Web3 เช่น Polkadot, Moonbeam, polygon, OKX, Huobi Global, imToken, ChainIDE เป็นต้น

เว็บไซต์อย่างเป็นทางการ:https://www.sharkteam.org