Vitalik Buterin: คู่มือฉบับสมบูรณ์เกี่ยวกับที่อยู่ที่ซ่อนตัว

ผู้เขียนต้นฉบับ: Vitalik Buterin

รวบรวมข้อความต้นฉบับ: The Way of DeFi

ผู้เขียนต้นฉบับ: Vitalik Buterin

รวบรวมข้อความต้นฉบับ: The Way of DeFi

หนึ่งในความท้าทายที่ใหญ่ที่สุดที่เหลืออยู่ในระบบนิเวศ Ethereum คือความเป็นส่วนตัว สิ่งใดก็ตามที่เข้าสู่ blockchain สาธารณะจะเป็นแบบสาธารณะตามค่าเริ่มต้น เพิ่มมากขึ้น ซึ่งไม่ได้หมายความเพียงแค่เงินและธุรกรรมทางการเงินเท่านั้น แต่หมายถึงชื่อ ENS, POAP, NFT, โทเค็นที่มีจิตวิญญาณ และอื่นๆ อีกมากมาย ในทางปฏิบัติ การใช้ชุดแอปพลิเคชัน Ethereum ทั้งหมดเกี่ยวข้องกับการเปิดเผยส่วนสำคัญในชีวิตของคุณเพื่อให้ทุกคนสามารถดูและวิเคราะห์ได้

วิธีการปรับปรุงสถานการณ์นี้ได้กลายเป็นประเด็นสำคัญที่ได้รับการยอมรับอย่างกว้างขวาง อย่างไรก็ตาม จนถึงตอนนี้ การอภิปรายเกี่ยวกับการปรับปรุงความเป็นส่วนตัวส่วนใหญ่เกี่ยวข้องกับกรณีการใช้งานเฉพาะอย่างหนึ่ง: การโอนเพื่อรักษาความเป็นส่วนตัว (มักจะโอนด้วยตนเอง) ของ ETH และโทเค็น ERC 20 หลัก โพสต์นี้จะอธิบายกลไกและกรณีการใช้งานของเครื่องมือประเภทต่างๆ ที่สามารถปรับปรุงสถานะความเป็นส่วนตัวของ Ethereum ในบริบทอื่นๆ มากมาย เช่น ที่อยู่การซ่อนตัว

ชื่อระดับแรก

Stealth Address System คืออะไร?

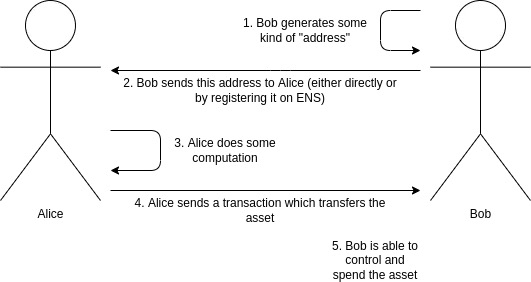

สมมติว่าอลิซต้องการมอบสินทรัพย์ให้บ็อบ นี่อาจเป็นสกุลเงินดิจิทัลจำนวนหนึ่ง (เช่น 1 ETH, 500 RAI) หรืออาจเป็น NFT เมื่อ Bob ได้รับทรัพย์สิน เขาไม่ต้องการให้โลกรู้ว่าเขาได้มันมา เป็นไปไม่ได้ที่จะซ่อนความจริงที่ว่ามีการถ่ายโอนเกิดขึ้น โดยเฉพาะอย่างยิ่งหากเป็น NFT ที่มีสำเนาออนไลน์เพียงสำเนาเดียว แต่อาจเป็นไปได้มากกว่าที่จะซ่อนว่าผู้รับเป็นใคร อลิซและบ็อบยังขี้เกียจ: พวกเขาต้องการระบบที่กระบวนการชำระเงินเหมือนกับที่เป็นอยู่ในปัจจุบัน Bob ส่ง "ที่อยู่" บางอย่างให้อลิซ (หรือลงทะเบียนกับ ENS) เพื่อเข้ารหัสว่าใครบางคนสามารถจ่ายเงินให้เขาได้อย่างไร และข้อมูลนี้เพียงอย่างเดียวก็เพียงพอแล้วที่อลิซ (หรือใครก็ตาม) จะส่งทรัพย์สินให้เขา

โปรดทราบว่าสิ่งนี้แตกต่างจากความเป็นส่วนตัวที่นำเสนอโดยเครื่องมือเช่น Tornado Cash Tornado Cash สามารถซ่อนการโอนสินทรัพย์ที่เปลี่ยนรูปแบบได้ เช่น ETH หรือโทเค็น ERC 20 ที่สำคัญ (แม้ว่าจะเป็นวิธีที่ง่ายที่สุดในการส่งแบบส่วนตัวถึงตัวคุณเอง) แต่ก็อ่อนแอมากในการเพิ่มความเป็นส่วนตัวให้กับการโอน ERC 20 ที่ไม่รู้จัก และไม่มีทางเป็นไปได้ เพื่อเพิ่มความเป็นส่วนตัวให้กับการถ่ายโอน NFT

เวิร์กโฟลว์ทั่วไปสำหรับการชำระเงินด้วยสกุลเงินดิจิทัล เราต้องการเพิ่มความเป็นส่วนตัว (ไม่มีใครรู้ได้ว่า Bob เป็นผู้ที่ได้รับเนื้อหานี้) แต่ให้เวิร์กโฟลว์เหมือนเดิม

ที่อยู่ที่ซ่อนตัวให้การแก้ปัญหาดังกล่าว ที่อยู่ลับคือที่อยู่ที่สร้างโดยอลิซหรือบ็อบ แต่ควบคุมโดยบ๊อบเท่านั้น Bob สร้างและเก็บรหัสการใช้จ่ายไว้เป็นความลับ และใช้รหัสนั้นเพื่อสร้างที่อยู่เมตาที่ซ่อนตัว เขาส่งเมตาแอดเดรสนี้ไปให้อลิซ (หรือลงทะเบียนใน ENS) อลิซสามารถทำการคำนวณที่อยู่เมตานี้เพื่อสร้างที่อยู่ลับที่เป็นของบ๊อบ จากนั้นเธอสามารถส่งเนื้อหาที่ต้องการไปยังที่อยู่นี้ และ Bob จะสามารถควบคุมเนื้อหาเหล่านั้นได้อย่างเต็มที่ นอกจากการโอนแล้ว เธอยังเผยแพร่ข้อมูลเข้ารหัสเพิ่มเติม (คีย์สาธารณะชั่วคราว) บนเครือข่ายที่ช่วยให้ Bob ค้นพบว่าที่อยู่นี้เป็นของเขา

อีกวิธีหนึ่ง: ที่อยู่ลับมีคุณสมบัติความเป็นส่วนตัวเช่นเดียวกับ Bob โดยสร้างที่อยู่ใหม่สำหรับธุรกรรมแต่ละรายการ แต่ไม่ต้องการการโต้ตอบใดๆ จาก Bob

เวิร์กโฟลว์ที่สมบูรณ์ของโครงร่างที่อยู่ซ่อนมีดังนี้:

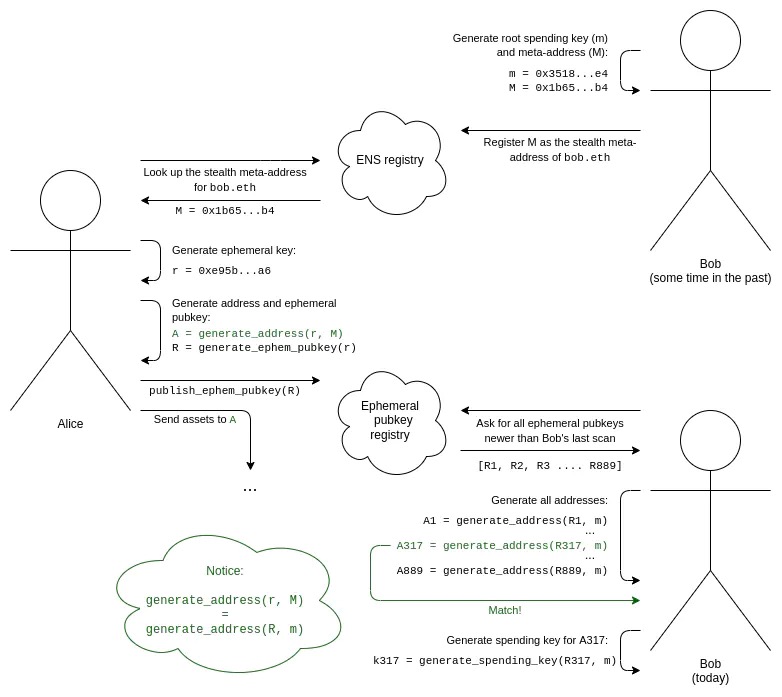

1. Bob สร้างรหัสการใช้จ่ายรูท (m) และที่อยู่เมตาการลักลอบ (M)

2. Bob เพิ่มระเบียน ENS เพื่อลงทะเบียน M เป็นที่อยู่เมตาการลักลอบสำหรับ bob.eth

3. เราคิดว่าอลิซรู้ว่าบ๊อบคือ bob.eth อลิซค้นหาเมตาแอดเดรส M ที่ซ่อนตัวของเขาบน ENS

4. อลิซสร้างคีย์ชั่วคราวที่มีแต่เธอเท่านั้นที่รู้ และเธอใช้เพียงครั้งเดียว (สร้างที่อยู่ลับเฉพาะนี้)

5. อลิซใช้อัลกอริทึมที่รวมคีย์ชั่วคราวของเธอกับที่อยู่เมตาของ Bob เพื่อสร้างที่อยู่ลับ ตอนนี้เธอสามารถส่งเนื้อหาไปยังที่อยู่นี้

6. อลิซยังสร้างรหัสสาธารณะชั่วคราวของเธอและเผยแพร่ไปยังการลงทะเบียนรหัสสาธารณะชั่วคราว (สามารถทำได้ในธุรกรรมเดียวกันกับธุรกรรมแรกที่ส่งสินทรัพย์ไปยังที่อยู่การลักลอบ)

7. เพื่อให้ Bob ค้นพบที่อยู่ลับที่เป็นของเขา Bob จำเป็นต้องสแกนการลงทะเบียนคีย์สาธารณะชั่วคราวเพื่อค้นหารายการคีย์สาธารณะชั่วคราวทั้งหมดที่ออกโดยใครก็ตามไม่ว่าจะด้วยเหตุผลใดก็ตามตั้งแต่การสแกนครั้งล่าสุด

ทั้งหมดอาศัยการปลอมแปลงรหัสผ่านสองครั้ง อันดับแรก เราต้องมีอัลกอริทึมคู่หนึ่งเพื่อสร้างความลับที่ใช้ร่วมกัน: อัลกอริทึมหนึ่งที่ใช้สิ่งที่เป็นความลับของอลิซ (คีย์ชั่วคราวของเธอ) และสิ่งที่สาธารณะของ Bob (ที่อยู่เมตาของเขา) และอีกอัลกอริทึมที่ใช้สิ่งที่เป็นความลับของ Bob (คีย์การใช้จ่ายรูทของเขา) ) และธุรกรรมสาธารณะของอลิซ (คีย์สาธารณะชั่วคราวของเธอ) สิ่งนี้สามารถทำได้หลายวิธี การแลกเปลี่ยนคีย์ Diffie-Hellman ซึ่งเป็นหนึ่งในผลไม้ที่ก่อตั้งสาขาการเข้ารหัสสมัยใหม่ทำอย่างนั้น

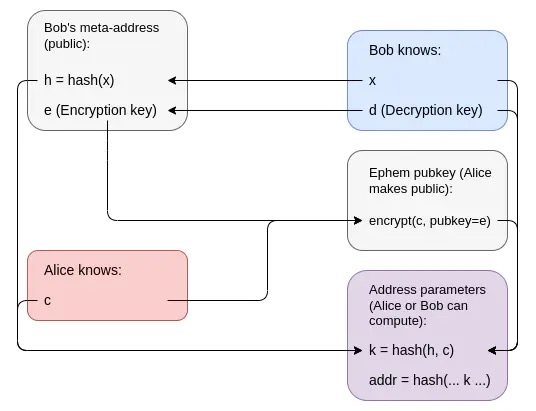

แต่ความลับที่ใช้ร่วมกันเพียงอย่างเดียวนั้นไม่เพียงพอ: หากเราเพิ่งสร้างรหัสส่วนตัวจากความลับที่ใช้ร่วมกัน ทั้งอลิซและบ็อบก็สามารถใช้จ่ายจากที่อยู่นี้ได้ เราสามารถหยุดเพียงแค่นั้นและให้ Bob โอนเงินไปยังที่อยู่ใหม่ แต่นั่นจะไม่มีประสิทธิภาพและลดความปลอดภัยโดยไม่จำเป็น ดังนั้นเราจึงเพิ่มกลไกที่ทำให้ไม่เห็นคีย์: อัลกอริทึมคู่หนึ่ง Bob สามารถรวมความลับที่ใช้ร่วมกันกับคีย์การใช้จ่ายหลักของเขา Alice สามารถรวมความลับที่ใช้ร่วมกันกับเมตาแอดเดรสของ Bob เพื่อให้ Alice สามารถสร้างที่อยู่ลับได้ และ Bob สามารถสร้าง รหัสการใช้จ่ายสำหรับที่อยู่ซ่อนตัวนั้น ทั้งหมดนี้ไม่มีการสร้างลิงก์สาธารณะระหว่างที่อยู่ซ่อนตัวกับที่อยู่เมตาของ Bob (หรือระหว่างที่อยู่ซ่อนตัวหนึ่งกับอีกที่อยู่อื่น)

ชื่อระดับแรก

การซ่อนที่อยู่โดยใช้การเข้ารหัสแบบโค้งวงรี

ที่อยู่ซ่อนตัวโดยใช้การเข้ารหัสเส้นโค้งวงรีได้รับการแนะนำครั้งแรกโดย Peter Todd ในปี 2014 ในบริบทของ Bitcoin เทคนิคนี้ทำงานดังต่อไปนี้ (ซึ่งถือว่ามีความรู้ก่อนหน้าเกี่ยวกับการเข้ารหัสเส้นโค้งวงรีพื้นฐาน ดูที่นี่ ที่นี่ และที่นี่ สำหรับบทช่วยสอนบางส่วน):

• บ๊อบสร้างรหัสลับ m และคำนวณ M = G * m โดยที่ G คือจุดสร้างเส้นโค้งวงรีที่ตกลงร่วมกัน ที่อยู่เมตาที่มองไม่เห็นคือการเข้ารหัสของ M.

• Alice สร้างคีย์ชั่วคราว r และเผยแพร่คีย์สาธารณะชั่วคราว R = G * r

• อลิซสามารถคำนวณความลับที่ใช้ร่วมกัน S = M * r และ Bob สามารถคำนวณความลับที่ใช้ร่วมกัน S = m * R

• ในการคำนวณคีย์ส่วนตัวสำหรับที่อยู่นี้ Bob (และ Bob คนเดียว) สามารถคำนวณ p = m + hash(S) ซึ่งเป็นไปตามข้อกำหนดทั้งหมดของเราข้างต้นและง่ายมาก!

มีแม้แต่ EIP ในปัจจุบันที่พยายามกำหนดมาตรฐานที่อยู่ซ่อนตัวสำหรับ Ethereum ซึ่งทั้งคู่สนับสนุนแนวทางนี้และปล่อยให้ผู้ใช้พัฒนาแนวทางอื่นๆ (เช่น การทำให้ Bob มีการใช้จ่ายและการดูคีย์แยกกัน หรือใช้การเข้ารหัสที่แตกต่างกันเพื่อให้ได้ควอนตัม- ทนการรักษาความปลอดภัย) ตอนนี้คุณอาจกำลังคิดว่า การซ่อนที่อยู่นั้นไม่ใช่เรื่องยาก ทฤษฎีนั้นมั่นคง การนำไปใช้เป็นเพียงรายละเอียดการนำไปปฏิบัติเท่านั้น อย่างไรก็ตาม ปัญหาคือการใช้งานที่มีประสิทธิภาพอย่างแท้จริงจำเป็นต้องผ่านรายละเอียดการใช้งานที่ค่อนข้างใหญ่

ชื่อระดับแรก

ที่อยู่ที่ซ่อนตัวและการจ่ายค่าธรรมเนียมการทำธุรกรรม

สมมติว่ามีคนส่ง NFT ให้คุณ โดยคำนึงถึงความเป็นส่วนตัวของคุณ พวกเขาจะส่งไปยังที่อยู่ลับที่คุณควบคุม กระเป๋าเงินของคุณจะค้นพบที่อยู่นี้โดยอัตโนมัติหลังจากสแกนคีย์สาธารณะของ ephem บนห่วงโซ่ ตอนนี้คุณมีอิสระที่จะพิสูจน์ความเป็นเจ้าของ NFT นี้หรือโอนให้คนอื่นก็ได้ แต่มีปัญหา! บัญชีมี 0 ETH ดังนั้นจึงไม่สามารถชำระค่าธรรมเนียมการทำธุรกรรมได้ แม้แต่ผู้จ่ายโทเค็น ERC-4337 ก็ไม่สามารถทำงานได้เนื่องจากใช้งานได้กับโทเค็น ERC 20 ที่สามารถใช้ร่วมกันได้เท่านั้น และคุณไม่สามารถส่ง ETH จากกระเป๋าสตางค์หลักของคุณได้ เนื่องจากคุณจะสร้างลิงก์ที่เปิดเผยต่อสาธารณะ

มีวิธี "ง่ายๆ" ในการแก้ปัญหานี้ เพียงใช้ ZK-SNARK โอนเงินเพื่อชำระค่าธรรมเนียม! แต่สิ่งนี้จะใช้น้ำมันมากและการถ่ายโอนครั้งเดียวจะมีค่าใช้จ่ายหลายแสน

อีกแนวทางที่ชาญฉลาดเกี่ยวข้องกับการไว้วางใจผู้รวบรวมธุรกรรมที่เชี่ยวชาญ (“ผู้ค้นหา” ในศัพท์แสง MEV) ผู้รวบรวมเหล่านี้จะอนุญาตให้ผู้ใช้ชำระเงินเพียงครั้งเดียวเพื่อซื้อชุด "ตั๋ว" ที่สามารถใช้เพื่อชำระเงินสำหรับธุรกรรมบนเครือข่าย เมื่อผู้ใช้ต้องการใช้ NFT ในที่อยู่ลับที่ไม่มีข้อมูลอื่นใด พวกเขาจะมอบตั๋วใบหนึ่งให้กับผู้รวบรวม ซึ่งเข้ารหัสโดยใช้แผนการซ่อนเร้นของ Chaumian นี่เป็นโปรโตคอลดั้งเดิมที่ใช้ในข้อเสนอเงินสดอิเล็กทรอนิกส์ที่รักษาความเป็นส่วนตัวแบบรวมศูนย์ที่เสนอในทศวรรษที่ 1980 และ 1990 ผู้ค้นหายอมรับ "ตั๋ว" และรวมการทำธุรกรรมซ้ำ ๆ ในชุดรวมของพวกเขาฟรีจนกว่าธุรกรรมจะได้รับการยอมรับในบล็อกสำเร็จ เนื่องจากจำนวนเงินที่เกี่ยวข้องมีขนาดเล็กและสามารถใช้ชำระค่าธรรมเนียมการทำธุรกรรมเท่านั้น ความน่าเชื่อถือและประเด็นด้านกฎระเบียบจึงต่ำกว่าการใช้ e-cash แบบรวมศูนย์ที่รักษาความเป็นส่วนตัวแบบ "เต็มรูปแบบ" มาก

ชื่อระดับแรก

ที่อยู่ที่ซ่อนตัวและแยกการใช้จ่ายและคีย์การดู

สมมติว่าแทนที่จะมี "คีย์การใช้จ่ายรูท" หลักเดียวที่ทำทุกอย่าง Bob ต้องการคีย์การใช้จ่ายรูทและคีย์มุมมองแยกกัน เมื่อดูที่กุญแจจะเห็นที่อยู่ลับทั้งหมดของ Bob แต่ไม่สามารถใช้จ่ายจากที่อยู่เหล่านั้นได้

ในโลกของเส้นโค้งวงรี สิ่งนี้สามารถแก้ไขได้โดยใช้เคล็ดลับการเข้ารหัสง่ายๆ:

• เมตาแอดเดรส M ของ Bob อยู่ในรูปแบบ (K, V) ซึ่งเข้ารหัสเป็น G * k และ G * v โดยที่ k คือคีย์การใช้จ่าย และ v คือคีย์การดู

• ตอนนี้ความลับที่ใช้ร่วมกันคือ S = V * r = v * R โดยที่ r ยังคงเป็นกุญแจชั่วคราวของอลิซ และ R ยังคงเป็นกุญแจสาธารณะชั่วคราวของอลิซ

• คีย์สาธารณะของที่อยู่ลับคือ P = K + G * แฮช(S) และคีย์ส่วนตัวคือ p = k + แฮช(S)

โปรดทราบว่าขั้นตอนการเข้ารหัสอันชาญฉลาดขั้นแรก (การสร้างความลับที่ใช้ร่วมกัน) ใช้คีย์การดู และขั้นตอนการเข้ารหัสอันชาญฉลาดที่สอง (อัลกอริธึมคู่ขนานของอลิซและบ็อบสร้างที่อยู่การลักลอบและคีย์ส่วนตัว) ใช้คีย์การใช้จ่ายระดับราก

สิ่งนี้มีกรณีการใช้งานมากมาย ตัวอย่างเช่น หาก Bob ต้องการรับ POAP Bob สามารถให้ POAP wallet ของเขา (หรือแม้แต่เว็บอินเตอร์เฟสที่ปลอดภัยน้อยกว่า) คีย์การดูของเขาเพื่อสแกนห่วงโซ่และดู POAP ทั้งหมดของเขาโดยไม่ต้องให้อินเทอร์เฟซใช้พลัง POAP เหล่านั้น

หากต้องการสแกนคีย์สาธารณะชั่วคราวทั้งชุดได้ง่ายขึ้น เทคนิคหนึ่งคือการเพิ่มแท็กมุมมองให้กับคีย์สาธารณะชั่วคราวแต่ละรายการ วิธีหนึ่งในการทำเช่นนี้ในกลไกด้านบนคือทำให้ view label เป็นไบต์ของความลับที่ใช้ร่วมกัน (เช่น พิกัด x ของ S modulo 256 หรือไบต์แรกของ hash(S))

ด้วยวิธีนี้ Bob เพียงทำการคูณเส้นโค้งวงรีหนึ่งรายการสำหรับคีย์สาธารณะชั่วคราวแต่ละคีย์เพื่อคำนวณความลับที่ใช้ร่วมกัน และเพียง 1/256 เวลาที่ Bob ต้องทำการคำนวณที่ซับซ้อนมากขึ้นเพื่อสร้างและตรวจสอบที่อยู่แบบเต็ม

ชื่อระดับแรก

ที่อยู่ที่ซ่อนตัวและการรักษาความปลอดภัยที่ต่อต้านควอนตัม

รูปแบบข้างต้นใช้เส้นโค้งวงรีซึ่งใช้ได้ แต่น่าเสียดายที่มีความเสี่ยงต่อคอมพิวเตอร์ควอนตัม หากคอมพิวเตอร์ควอนตัมกลายเป็นปัญหา เราจะต้องเปลี่ยนไปใช้อัลกอริทึมที่ต้านควอนตัม มีสองตัวเลือกตามธรรมชาติ: ความคล้ายคลึงกันของเส้นโค้งวงรีและแลตทิซ

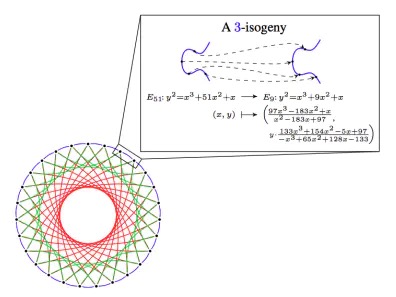

ความคล้ายคลึงกันของเส้นโค้งวงรีคือโครงสร้างทางคณิตศาสตร์ที่แตกต่างกันมากโดยอิงจากเส้นโค้งวงรีที่มีคุณสมบัติเชิงเส้นที่ช่วยให้เราใช้เทคนิคการเข้ารหัสที่คล้ายคลึงกันกับสิ่งที่เราทำข้างต้น แต่หลีกเลี่ยงการก่อสร้างที่อาจเสี่ยงต่อคอมพิวเตอร์ควอนตัมลอการิทึมที่ไม่ต่อเนื่อง กลุ่มการโจมตีแบบวนรอบ .

จุดอ่อนหลักของการเข้ารหัสตามข้อมูลประจำตัวคือคณิตศาสตร์พื้นฐานที่มีความซับซ้อนสูง และความเสี่ยงของการโจมตีที่อาจเกิดขึ้นซึ่งซ่อนอยู่ภายใต้ความซับซ้อนนี้ ในปีที่ผ่านมา โปรโตคอลที่เป็นเนื้อเดียวกันบางส่วนถูกโจมตี แต่โปรโตคอลอื่นๆ ยังคงปลอดภัย ข้อได้เปรียบหลักของโฮโมโลจีคือขนาดคีย์ที่ค่อนข้างเล็ก และความสามารถในการพอร์ตโดยตรงไปยังวิธีที่ใช้เส้นโค้งวงรีจำนวนมาก

3-homology ใน CSIDH ที่มาที่นี่

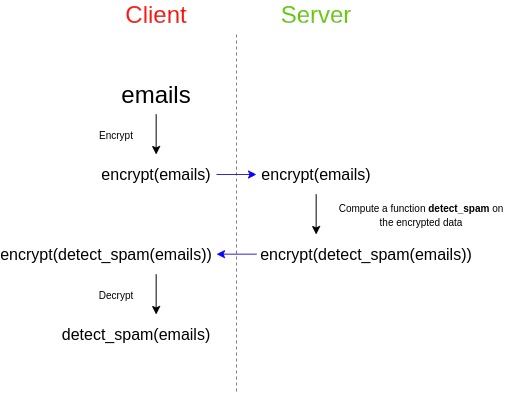

Lattices เป็นโครงสร้างการเข้ารหัสที่แตกต่างกันมากซึ่งอาศัยคณิตศาสตร์ที่ง่ายกว่า isomorphisms ของเส้นโค้งวงรีและสามารถทำบางสิ่งที่ทรงพลังมาก (เช่นการเข้ารหัสแบบ homomorphic ทั้งหมด (FHE)) โครงร่างที่อยู่ซ่อนตัวสามารถสร้างได้บนโครงตาข่าย แม้ว่าการออกแบบโครงร่างที่ดีที่สุดจะเป็นปัญหาแบบเปิด อย่างไรก็ตาม โครงสร้างแบบตาข่ายมักจะมีขนาดคีย์ที่ใหญ่กว่า

การเข้ารหัสแบบโฮโมมอร์ฟิกอย่างสมบูรณ์ ซึ่งเป็นการประยุกต์ใช้โครงตาข่าย นอกจากนี้ยังสามารถใช้ FHE เพื่อช่วยโปรโตคอลที่อยู่การลักลอบด้วยวิธีอื่น: เพื่อช่วย Bob จ้างบุคคลภายนอกในการคำนวณที่อยู่การลักลอบที่จะตรวจสอบว่าห่วงโซ่ทั้งหมดมีสินทรัพย์หรือไม่ โดยไม่ต้องเปิดเผยรหัสมุมมองของเขา

แนวทางที่สามคือการสร้างโครงร่างที่อยู่แบบซ่อนตัวจากกล่องดำดั้งเดิมทั่วไป: ส่วนผสมพื้นฐานที่หลายคนต้องการด้วยเหตุผลอื่น ส่วนการสร้างความลับที่ใช้ร่วมกันของโครงร่างจะแมปโดยตรงกับการแลกเปลี่ยนคีย์ ซึ่งเป็นส่วนประกอบที่สำคัญในระบบการเข้ารหัสคีย์สาธารณะ ส่วนที่ยากกว่าคืออัลกอริธึมคู่ขนานของการให้อลิซสร้างเฉพาะที่อยู่ลับ (ไม่ใช่รหัสการใช้จ่าย) และ Bob สร้างรหัสการใช้จ่าย

น่าเสียดายที่คุณไม่สามารถสร้างที่อยู่ลับโดยใช้ส่วนผสมที่ง่ายกว่าสิ่งที่คุณต้องการในการสร้างระบบเข้ารหัสคีย์สาธารณะ มีข้อพิสูจน์ง่ายๆ คือ คุณสามารถสร้างระบบเข้ารหัสคีย์สาธารณะด้วยโครงร่างที่อยู่แอบแฝง หากอลิซต้องการเข้ารหัสข้อความถึงบ๊อบ เธอสามารถส่งธุรกรรมได้ N รายการ แต่ละรายการจะถูกส่งไปยังที่อยู่ลับของบ๊อบแห่งใดแห่งหนึ่ง หรือไปยังหนึ่งในที่อยู่ลับของเธอเอง และบ๊อบสามารถดูได้ว่าธุรกรรมใดที่เขาได้รับเพื่ออ่านข่าว . สิ่งนี้มีความสำคัญเนื่องจากมีหลักฐานทางคณิตศาสตร์ว่าคุณไม่สามารถทำการเข้ารหัสคีย์สาธารณะโดยใช้เพียงแฮช และคุณสามารถทำการพิสูจน์แบบไม่มีความรู้ด้วยแฮชเพียงอย่างเดียว ดังนั้นที่อยู่ลับจึงไม่สามารถทำได้ด้วยแฮชเพียงอย่างเดียว

การเข้ารหัสของ c ไม่ได้บอกอะไร Bob เกี่ยวกับคนอื่น และ k เป็นแฮช ดังนั้นจึงแทบไม่เปิดเผยอะไรเกี่ยวกับ c เลย รหัสกระเป๋าเงินมีเฉพาะ k และ c เป็นรหัสส่วนตัว หมายความว่า k ไม่สามารถย้อนกลับไปหา h ได้

อย่างไรก็ตาม สิ่งนี้ต้องใช้ STARK และ STARK นั้นมีขนาดใหญ่ ท้ายที่สุด ฉันคิดว่าโลก Ethereum หลังควอนตัมน่าจะเกี่ยวข้องกับแอปพลิเคชันจำนวนมากที่ใช้ Starks จำนวนมาก ดังนั้นฉันจึงสนับสนุนโปรโตคอลการรวมอย่างที่อธิบายไว้ที่นี่เพื่อรวม Starks เหล่านี้ทั้งหมดเข้าไว้ใน Stark แบบเรียกซ้ำเพื่อประหยัดพื้นที่

ชื่อระดับแรก

ที่อยู่ที่ซ่อนตัวและการกู้คืนทางสังคมและกระเป๋าเงินหลาย L2

ฉันเป็นแฟนตัวยงของกระเป๋าเงินสำหรับกู้คืนโซเชียลมานานแล้ว: กระเป๋าเงินที่มีกลไกหลายลายเซ็นซึ่งมีกุญแจที่ใช้ร่วมกันระหว่างสถาบัน อุปกรณ์อื่น ๆ ของคุณ และเพื่อนของคุณ ซึ่งบางส่วนสามารถกู้คืนได้อย่างท่วมท้นเมื่อเข้าถึงบัญชีของคุณ เว้นแต่ คุณทำมาสเตอร์คีย์หาย

อย่างไรก็ตาม วอลเล็ตสำหรับการกู้คืนโซเชียลไม่เข้ากันกับที่อยู่สำหรับซ่อน: หากคุณต้องกู้คืนบัญชีของคุณ (หมายถึง เปลี่ยนคีย์ส่วนตัวที่ควบคุมมัน) คุณจะต้องดำเนินการตามขั้นตอนบางอย่างเพื่อเปลี่ยนการยืนยันบัญชีของวอลเล็ต N ของคุณ ตามเหตุผลแล้ว สิ่งนี้จะต้องมีธุรกรรม N รายการโดยมีค่าธรรมเนียมสูง ความสะดวก และค่าใช้จ่ายด้านความเป็นส่วนตัว

มีข้อกังวลที่คล้ายกันกับการกู้คืนโซเชียลและการทำงานร่วมกันของโลกของโปรโตคอลหลายเลเยอร์ 2: หากคุณมีบัญชีที่ Optimism, Arbitrum, Starknet, Scroll, Polygon และบางทีการเลิกใช้เหล่านั้นอาจมีหลายโหลพร้อมกันสำหรับเหตุผลในการปรับสเกล และคุณมีบัญชีในแต่ละอินสแตนซ์ การเปลี่ยนคีย์อาจเป็นการดำเนินการที่ซับซ้อนมาก

การเปลี่ยนคีย์ของหลายบัญชีในหลายเชนเป็นงานจำนวนมาก

สิ่งนี้ทำให้หลายบัญชีแม้ในโปรโตคอลเลเยอร์ 2 จำนวนมากถูกควบคุมโดยค่า k ค่าเดียวที่ใดที่หนึ่ง (บนห่วงโซ่ฐานหรือบางเลเยอร์ 2) ซึ่งการเปลี่ยนค่าเดียวก็เพียงพอที่จะเปลี่ยนความเป็นเจ้าของของบัญชีทั้งหมด ทั้งหมดนี้ไม่ต้อง เปิดเผยความเชื่อมโยงระหว่างบัญชีของคุณ

สรุปแล้ว

ชื่อระดับแรก

สรุปแล้ว