รื้อรูทีน "นิรนาม": วิธีการโจมตีแบบใดที่แฮ็กเกอร์ Web3 ใช้กันทั่วไปในช่วงครึ่งแรกของปี 2565

ในที่เพิ่งเปิดตัว"รายงานการวิจัยเชิงลึกเกี่ยวกับสถานการณ์ความปลอดภัย Web 3 ในช่วงครึ่งแรกของปี 2565"ใน เราได้แสดงและวิเคราะห์สถานการณ์โดยรวมในฟิลด์ความปลอดภัยบล็อกเชนจากมิติต่างๆ รวมถึงจำนวนการสูญเสียทั้งหมด ประเภทของโครงการที่ถูกโจมตี จำนวนการสูญเสียของแต่ละแพลตฟอร์มเชน วิธีการโจมตี กระแสเงินทุน สถานะการตรวจสอบโครงการ ฯลฯ .

ชื่อระดับแรก

1. ครึ่งปีแรกขาดทุนจากช่องโหว่ทั้งหมดเท่าไหร่?

จากการเฝ้าติดตามของ Chengdu Lianan Hawkeye Blockchain Situational Awareness Platform ในช่วงครึ่งแรกของปี 2565 ตรวจพบกรณีการโจมตีหลักทั้งหมด 42 กรณีที่เกิดจากช่องโหว่ของสัญญา และประมาณ 53% ของการโจมตีถูกใช้ประโยชน์จากช่องโหว่ของสัญญา

โดยสถิติในช่วงครึ่งแรกของปี 2565 ตรวจพบกรณีการโจมตีหลักทั้งหมด 42 กรณีที่เกิดจากช่องโหว่ของสัญญา โดยมีมูลค่าความเสียหายรวม 644.04 ล้านดอลลาร์สหรัฐ

ในบรรดาช่องโหว่ที่ถูกโจมตีทั้งหมดชื่อระดับแรก

2. ช่องโหว่ประเภทใดที่ก่อให้เกิดความสูญเสียอย่างมาก?

3 กุมภาพันธ์ 2565Wormhole โครงการสะพานข้ามโซ่ Solana ถูกโจมตี และความสูญเสียสะสมประมาณ 326 ล้านดอลลาร์สหรัฐแฮ็กเกอร์ใช้ประโยชน์จากช่องโหว่การตรวจสอบลายเซ็นในสัญญา Wormhole ซึ่งอนุญาตให้แฮ็กเกอร์ปลอมแปลงบัญชี sysvar เพื่อขุด wETH

เมื่อวันที่ 30 เมษายน 2565 พิธีสาร Fei อย่างเป็นทางการRari Fuse Poolได้รับความเดือดร้อนจาก flash loan บวกกับ reentry attack ทำให้ขาดทุนรวม 80.34 ล้านเหรียญสหรัฐชื่อเรื่องรอง

การทบทวนเหตุการณ์ Fei Protocol:

เนื่องจากช่องโหว่ดังกล่าวปรากฏในโปรโตคอลพื้นฐานของโครงการ ผู้โจมตีจึงโจมตีสัญญามากกว่าหนึ่งสัญญา และวิเคราะห์เพียงกรณีเดียวด้านล่าง

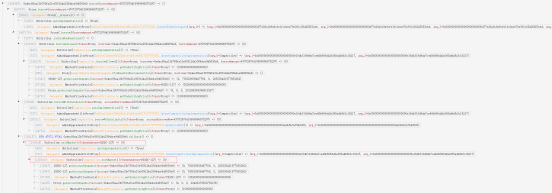

ธุรกรรมการโจมตี

0xab486012f21be741c9e674ffda227e30518e8a1e37a5f1d58d0b0d41f6e76530

ที่อยู่ผู้โจมตี

0x6162759edad730152f0df8115c698a42e666157f

สัญญาการโจมตี

0x32075bad9050d4767018084f0cb87b3182d36c45

ข้อความ

0x26267e41CeCa7C8E0f143554Af707336f27Fa051

#ขั้นตอนการโจมตี

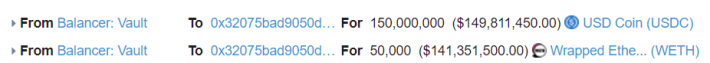

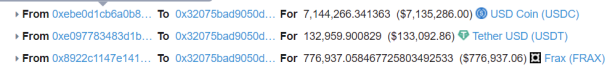

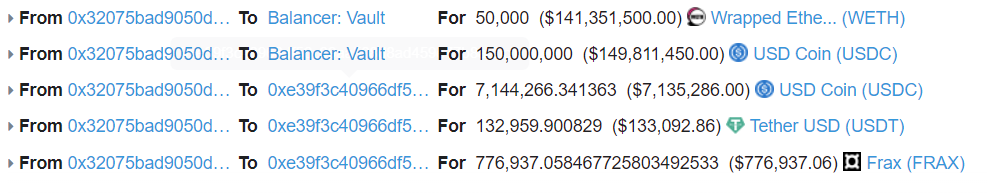

1. ผู้โจมตีทำการยืมแฟลชจาก Balancer: Vault ก่อน

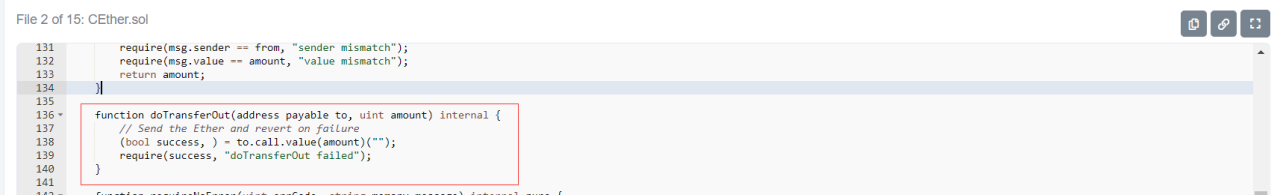

2. กองทุนกู้ยืมแบบแฟลชใช้ใน Rari Capital สำหรับการปล่อยสินเชื่อจำนอง เนื่องจากสัญญาการดำเนินการ cEther ของ Rari Capital มีผลอีกครั้ง

ผู้โจมตีจะแยกโทเค็นทั้งหมดในพูลที่ได้รับผลกระทบจากโปรโตคอลผ่านการเรียกกลับของฟังก์ชันการโจมตีที่สร้างขึ้นในสัญญาการโจมตี

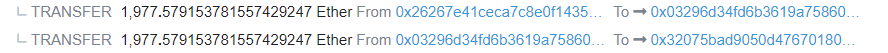

3. คืนเงินกู้แฟลชและส่งรายได้จากการโจมตีไปยังสัญญา 0xe39f

การโจมตีนี้ส่วนใหญ่อ่านเพิ่มเติม:

อ่านเพิ่มเติม:ชื่อระดับแรก

3. อะไรคือช่องโหว่ที่พบบ่อยที่สุดในกระบวนการตรวจสอบ?

ชื่อเรื่องรอง

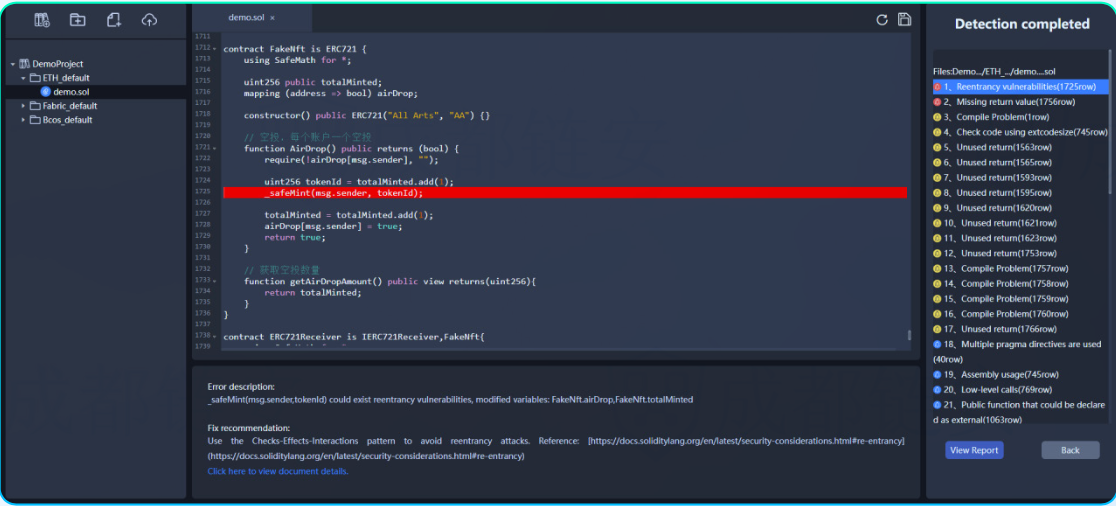

1. ERC721/ERC1155 การโจมตีกลับเข้ามาใหม่

ชื่อเรื่องรอง

2. ช่องโหว่ลอจิก

1) ขาดการพิจารณาสำหรับสถานการณ์พิเศษ:

สถานการณ์พิเศษมักเป็นจุดที่การตรวจสอบต้องให้ความสนใจมากที่สุด ตัวอย่างเช่น การออกแบบฟังก์ชั่นการโอนไม่ได้คำนึงถึงการโอนเงินให้ตัวเอง

2) ฟังก์ชั่นการออกแบบไม่สมบูรณ์แบบ:

ชื่อเรื่องรอง

3. ขาดการตรวจสอบสิทธิ์

ชื่อเรื่องรอง

4. การจัดการราคา

Oracle price oracles ไม่ใช้ราคาถัวเฉลี่ยถ่วงน้ำหนักตามเวลา

ชื่อระดับแรก

ตาม

ตามChengdu Lianan Eagle Eye Blockchain แพลตฟอร์มการรับรู้สถานการณ์ด้านความปลอดภัยตามสถิติเหตุการณ์ด้านความปลอดภัยที่รับรู้ ช่องโหว่เกือบทั้งหมดที่ปรากฏในระหว่างกระบวนการตรวจสอบนั้นถูกแฮ็กเกอร์ใช้ในสถานการณ์จริง และการใช้ประโยชน์จากช่องโหว่ตรรกะของสัญญายังคงเป็นส่วนหลัก

ผ่านเฉิงตู Lian'an Chain ต้องตรวจสอบสัญญาสมาร์ทแพลตฟอร์มการตรวจสอบอย่างเป็นทางการคำอธิบายภาพ

สแกนโดยเครื่องมือ ChainBitCheck มีช่องโหว่ในการกลับเข้าใช้ใหม่ในสัญญา