การวิเคราะห์การโจมตี Nomad: แฮ็กเกอร์จุดไฟและหลายคน "ใช้ประโยชน์จากไฟเพื่อปล้น"

เมื่อวันที่ 2 สิงหาคม ตามเวลาปักกิ่ง การตรวจสอบความคิดเห็นของประชาชนเกี่ยวกับแพลตฟอร์มการรับรู้สถานการณ์ด้านความปลอดภัย Chengdu Lianan Chain Bing-blockchain แสดงให้เห็นว่าโปรโตคอลการสื่อสารข้ามสาย Nomad ถูกโจมตี และแฮ็กเกอร์ทำกำไรได้ประมาณ 150 ล้านดอลลาร์สหรัฐ ณ เวลาปัจจุบัน ตามข้อมูลของ DeFi Llama เหลือประมาณ $5,900 ใน Nomad token bridge

ชื่อเรื่องรอง

PART 01

การปล้นแบบกระจายอำนาจครั้งแรกในตลาด crypto?

ก่อนอื่นมาทำความรู้จักกับตัวเอกของเรื่องนี้กันก่อน——โนแมด

Nomad อ้างว่าให้บริการโซลูชั่นการทำงานร่วมกันที่ปลอดภัยซึ่งออกแบบมาเพื่อลดต้นทุนและปรับปรุงความปลอดภัยของการส่งข้อความข้ามเชน Nomad ไม่ต้องอาศัยบุคคลภายนอกจำนวนมากในการตรวจสอบการสื่อสารข้ามเชน ด้วยการใช้กลไกในแง่ดี ผู้ใช้สามารถส่งข้อความและเชื่อมโยงเนื้อหาได้อย่างปลอดภัย และรับประกันได้ว่าใครก็ตามที่เฝ้าดูสามารถแจ้งการฉ้อโกงและปกป้องระบบได้

เมื่อวันที่ 13 เมษายน พวกเขายังเสร็จสิ้นรอบการจัดหาเงินทุนสูงถึง 22 ล้านดอลลาร์สหรัฐที่มูลค่า 225 ล้านดอลลาร์สหรัฐ นำโดย Polychain สำหรับโครงการเริ่มต้น อาจกล่าวได้ว่าเงินจำนวนหลายสิบล้านดอลลาร์ในการจัดหาเงินทุนเริ่มต้นจะชนะที่เส้นเริ่มต้น แต่หลังจากการโจมตีครั้งนี้ ยังไม่ทราบว่าฝ่ายโครงการจะจัดการกับมันอย่างไรและ "ช่วยตัวเอง"

บัญชี Twitter อย่างเป็นทางการของ Nomad กล่าวว่าทราบเหตุการณ์แล้วและกำลังสืบสวนอยู่

เกี่ยวกับเหตุการณ์นี้ทำให้เกิดข้อโต้แย้งในสนาม Web3

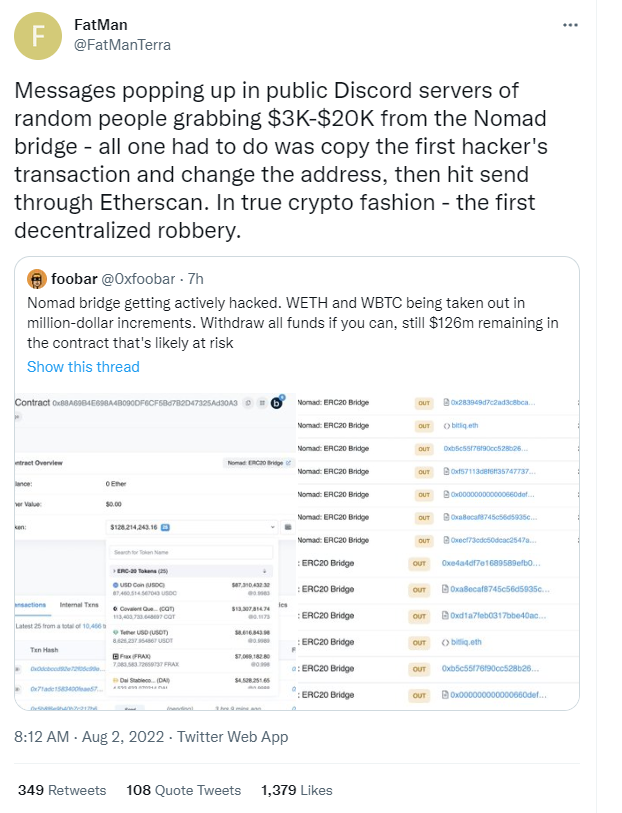

FatMan นักวิจัยของ Terra แสดงความคิดเห็นเกี่ยวกับการโจมตีของ Nomad บน Twitter โดยกล่าวว่า: "มีข้อความปรากฏขึ้นบนเซิร์ฟเวอร์ Discord สาธารณะที่บอกว่าใครก็ตามสามารถคว้าเงิน 3,000-20,000 ดอลลาร์จาก Nomad Bridge ได้ สิ่งที่ต้องทำก็แค่คัดลอกแฮ็กเกอร์คนแรก ทำธุรกรรมและเปลี่ยนที่อยู่แล้วคลิกส่งผ่าน Etherscan นี่เป็นการปล้นแบบกระจายศูนย์ครั้งแรกที่เกิดขึ้นในตลาด crypto จริง”

และมันก็เป็นอย่างนั้นจริงๆ

ตามรายงานของ Odaily หลังจากการโจรกรรมครั้งแรกของแฮ็กเกอร์เสร็จสิ้น ประสบการณ์ที่ "ประสบความสำเร็จ" นี้ยังเผยแพร่ไปทั่วในชุมชนการเข้ารหัส และถูกเลียนแบบโดยผู้ใช้จำนวนมากขึ้นโดยใช้ประโยชน์จากไฟ สินทรัพย์ของโปรโตคอลการสื่อสารข้ามสาย Nomad ถูกปล้น

ชื่อเรื่องรอง

PART 02

- ฝ่ายโครงการทำผิดพลาดอะไรเมื่อปรับใช้สัญญาเพื่อทำให้ถูกโจมตี?

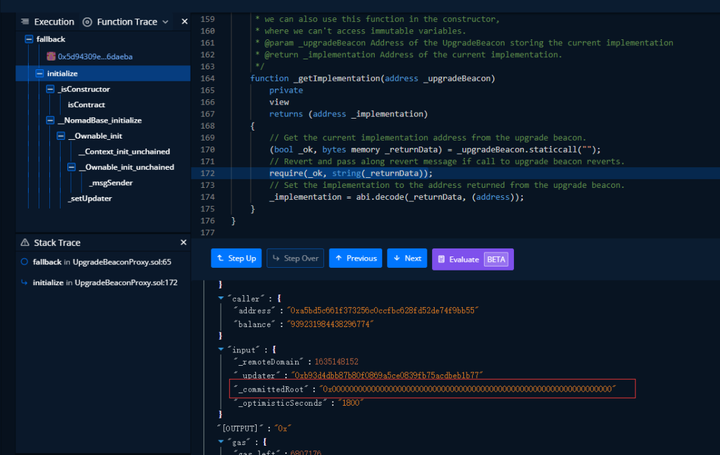

การโจมตีนี้ส่วนใหญ่เป็นเพราะฝ่ายโครงการตั้งค่าการยืนยันที่ศูนย์ (0x000000....) เป็น 1 เมื่อปรับใช้สัญญา เพื่อให้ _message ที่ไม่ได้ใช้ใดๆ สามารถผ่านการพิจารณาและดึงเนื้อหาที่เกี่ยวข้องออกจากสัญญาได้ การวิเคราะห์ทางเทคนิคมีดังนี้:

สัญญาที่ถูกโจมตี

0x5D94309E5a0090b165FA4181519701637B6DAEBA (สัญญากับช่องโหว่)

0x88A69B4E698A4B090DF6CF5Bd7B2D47325Ad30A3 (สัญญาห้องนิรภัยประสบความสูญเสีย)

เนื่องจากมีธุรกรรมการโจมตีมากเกินไป ข้อมูลต่อไปนี้จึงใช้การวิเคราะห์ธุรกรรมการโจมตีรายการใดรายการหนึ่งเป็นตัวอย่างเพื่ออธิบาย

1. จากการวิเคราะห์ธุรกรรม พบว่าผู้โจมตีดึงเงินในสัญญา (0x88A69) โดยการเรียกฟังก์ชันกระบวนการในสัญญา (0x5D9430)

2. ติดตามการทำงานของกระบวนการ คุณจะเห็นว่า สัญญาได้ตัดสิน _messageHash เมื่อข้อความอินพุต[_messageHash] เป็น 0x000000.... ค่าที่ส่งคืนจะเป็นจริง

3. จากนั้นติดตามฟังค์ชันที่ยอมรับได้ของรูท และพบว่าเมื่อค่าของ _root เป็นศูนย์ (0x000000....) และ ConfirmAt[_root] เท่ากับ 1 การตัดสินจะถูกสร้างขึ้นเสมอ เพื่อให้ผู้โจมตีสามารถถอนเงินได้ ในสัญญา

ชื่อเรื่องรอง

PART 03

- ฝ่ายโครงการสามารถกู้คืนเงินที่ถูกขโมยได้หรือไม่?

เพื่อตอบสนองต่อการสูญเสียที่เกิดจากการโจมตีสะพานข้ามโทเค็น ทีมงาน Nomad กล่าวว่า "การสืบสวนยังดำเนินอยู่ และบริษัทใหญ่ ๆ ในด้านข่าวกรองบล็อกเชนและนิติวิทยาศาสตร์ได้รับการติดต่อเพื่อขอความช่วยเหลือ เราได้แจ้งหน่วยงานบังคับใช้กฎหมายและจะจัดการกับ สถานการณ์ตลอดเวลา ให้ข้อมูลทันเวลาและเป็นปัจจุบัน เป้าหมายของเราคือการระบุบัญชีที่เกี่ยวข้องและติดตามและกู้คืนเงินทุน"

ปัจจุบัน ทีมรักษาความปลอดภัยของ Chengdu Lianan กำลังใช้แพลตฟอร์ม Lianbizhui เพื่อตรวจสอบ ติดตาม และวิเคราะห์ที่อยู่ของเงินที่ถูกขโมย

PART 04

-บทสรุป: ประเด็นใดที่ต้องให้ความสนใจในการปรับใช้สัญญา

ในการตอบสนองต่อเหตุการณ์นี้ ทีมรักษาความปลอดภัยของ Chengdu Lianan แนะนำว่าฝ่ายโครงการจำเป็นต้องพิจารณาว่าการกำหนดค่านั้นสมเหตุสมผลหรือไม่ก่อนที่จะปรับใช้สัญญา หลังจากการปรับใช้ คุณควรทดสอบฟังก์ชันที่เกี่ยวข้องเพื่อดูว่ามีความเสี่ยงที่จะถูกโจมตีหรือไม่ และติดต่อบริษัทตรวจสอบเพื่อตรวจสอบว่าพารามิเตอร์เริ่มต้นนั้นสมเหตุสมผลหรือไม่