"แพลตฟอร์ม DeFi ไม่ได้ทำสิ่งชั่วร้าย แต่พวกเขาไม่สามารถจัดการกับแฮ็กเกอร์จำนวนมากเกินไปได้"

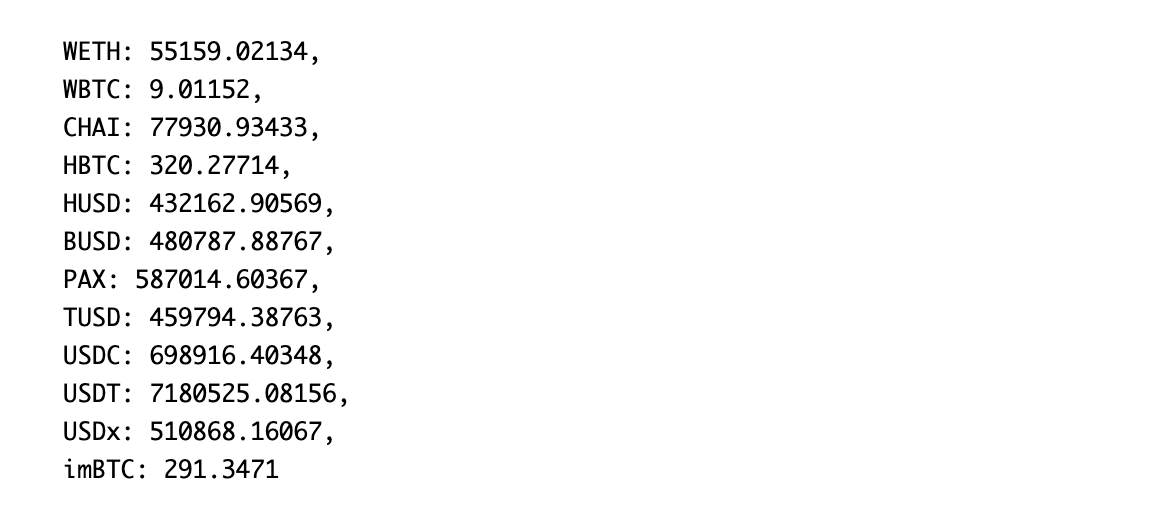

หลังจาก Uniswap ถูกแฮ็กและสูญเสีย 1,278 ETH (มูลค่าประมาณ 220,000 ดอลลาร์สหรัฐ) ในวันที่ 18 เมษายน เวลา 08:45 น. ของวันที่ 19 เมษายน โปรโตคอลการให้ยืม DeFi ในประเทศ Lendf.Me ถูกแฮ็กเกอร์โจมตี ตามรายงานของ SlowMist Technology Anti-money Laundering ( สถิติระบบ AML) แสดงให้เห็นว่าการสูญเสียสะสมของ Lendf.Me ในครั้งนี้ประมาณ 24.7 ล้านดอลลาร์สหรัฐ สกุลเงินและจำนวนเงินที่ถูกขโมยคือ:

หลังจากนั้น ผู้โจมตียังคงแลกเปลี่ยนเหรียญที่ถูกขโมยเป็น ETH และโทเค็นอื่นๆ ผ่านแพลตฟอร์ม DEX เช่น 1inch.exchange, ParaSwap และ Tokenlon

คำอธิบายภาพ

แหล่งที่มาของรูปภาพ: เว็บไซต์อย่างเป็นทางการของ Lendf.Me

คำอธิบายภาพ

ที่มาของภาพ: Defipulse

จากการตรวจสอบระบบต่อต้านการฟอกเงิน (AML) ของ SlowMist ผู้โจมตี Lendf.Me กำลังโอน PAX ที่ได้รับจากการโจมตีไปยัง ETH อย่างต่อเนื่อง โดยมียอดรวมเกือบ 587,000 PAX แพลตฟอร์มแลกเปลี่ยนที่ใช้ ได้แก่ 1inch.exchange, ParaSwap ฯลฯ . ที่อยู่ของผู้โจมตีคือ 0xa9bf70a420d364e923c74448d9d817d3f2a77822

จากการวิเคราะห์ของทีมรักษาความปลอดภัย SlowMist วิธีการของแฮ็กเกอร์ในการโจมตี Lendf.Me นั้นคล้ายคลึงกับการโจมตี Uniswap เมื่อวานนี้(หมายเหตุรายวัน: แฮ็กเกอร์ใช้ประโยชน์จากปัญหาความเข้ากันได้ระหว่าง Uniswap และ ERC777 เมื่อทำธุรกรรม ETH-imBTCการโจมตีกลับเข้าใหม่การโจมตีกลับเข้าใหม่)เนื่องจากไม่มีการป้องกันการโจมตีซ้ำในสัญญา DeFi ผู้โจมตีใช้การวนซ้ำหลายครั้งใน ERC777 เพื่อเรียกฟังก์ชันเมธอด tokensToSend เพื่อให้เกิดการโจมตีซ้ำ และเป็นไปได้มากว่าคนกลุ่มเดียวกันทำ

ทีมรักษาความปลอดภัยของ SlowMist ได้วิเคราะห์กระบวนการทั้งหมดของการโจมตี Lendf.Me โดยละเอียด:

ผู้โจมตีฝากเงิน 0.00021593 imBTC เป็นครั้งแรก แต่ประสบความสำเร็จในการถอน 0.00043188 imBTC จาก Lendf.Me และจำนวนเงินที่ถอนออกไปเกือบสองเท่าของจำนวนเงินที่ฝาก

แล้วผู้โจมตีได้รับยอดเงินเป็นสองเท่าจากธุรกรรมระยะสั้นได้อย่างไร

คำอธิบายภาพ

ทันทีหลังจากนั้น ในระหว่างการเรียกใช้ฟังก์ชัน supply() ครั้งที่สอง ผู้โจมตีจะเริ่มการเรียกใช้ฟังก์ชันการถอนเงิน() ของ Lendf.Me ในสัญญาของเขาเอง และถอนเงินสดออกในที่สุด

ข้อความ

ข้อความ

การโจมตีโปรโตคอล Lendf.Me ยังทำให้ทุกคนตั้งคำถามถึงผู้ตรวจสอบรหัสของ dForce ข้อมูลสาธารณะแสดงให้เห็นว่าโปรโตคอล Lendf.me แยกรหัส Compound v1 และ Compound v1 ได้รับการตรวจสอบโดยร่องรอยของบิตของบริษัท

ที่มาของภาพ: ทวิตเตอร์

ที่มาของภาพ: ทวิตเตอร์

เราขอแนะนำว่านักพัฒนา DeFi ควรพัฒนาอย่างอิสระเมื่อออกแบบผลิตภัณฑ์ สร้างกลไกการควบคุมความเสี่ยงของตนเอง และปรับปรุงความสามารถในการควบคุมความเสี่ยง

ชื่อเรื่องรอง

เรามีความคิดอย่างไรจากการโจมตี DeFi ติดต่อกันสองครั้ง

ตั้งแต่เหตุการณ์การโจมตี bZx เมื่อต้นปีนี้ไปจนถึงเหตุการณ์การโจมตี Uniswap และ dForce แสดงให้เห็นว่าแฮ็กเกอร์ได้เข้าใจจุดสำคัญของช่องโหว่การควบคุมความเสี่ยงอย่างเป็นระบบของ DeFi และใช้ความสามารถในการประกอบกันของ DeFi เพื่อโจมตี DeFi อย่างเต็มที่ .

Bowen Wang หัวหน้าฝ่ายปฏิบัติการ DDEX เคยกล่าวถึงผลกระทบของเหตุการณ์ bZx ในการประชุมสุดยอดคลาวด์ "Vigor" ที่จัดโดย Odaily ว่า "แนวคิดของ Lego เป็นเพราะตัวต่อทั้งหมดผลิตโดยตระกูล Lego และคุณภาพก็เช่นกัน ดีมาก แต่คุณภาพของชิ้นส่วนต่างๆ ใน DeFi นั้นแตกต่างกันไป Qi สิ่งที่เกิดขึ้นบน bZx แสดงให้เห็นว่าเมื่อคุณไม่รู้จักรากฐานที่ดี ยิ่งคุณสร้างสูงเท่าไร ก็ยิ่งอันตรายมากขึ้นเท่านั้น”

การใช้ทฤษฎีถังเพื่ออธิบายปัญหาที่ใหญ่ที่สุดของ DeFi Lego ความปลอดภัยของระบบ DeFi ขึ้นอยู่กับชิ้นส่วนไม้ที่สั้นที่สุด ตราบใดที่ยังมีปัญหากับโมดูล DeFi Lego ชิ้นเดียว อาจลากระบบนิเวศวิทยาทั้งหมดลงได้ สิ่งนี้ต้องการให้นักพัฒนา DeFi ทำการปรับปรุงและอัปเดตอย่างต่อเนื่องที่ระดับโค้ด แทนที่จะไล่ตามผลิตภัณฑ์ DeFi ที่มีการผสมผสานกันสูงทีละตัว พวกเขาควรให้ความสนใจกับความเข้ากันได้ของผลิตภัณฑ์ DeFi ต่างๆ ในแง่ของความปลอดภัยด้วย

นอกจากนี้ การพัฒนาประกัน DeFi ยังสามารถบรรเทาความสูญเสียที่เกิดจากการโจมตีของแฮ็กเกอร์ต่อแพลตฟอร์ม DeFi ได้ในระดับหนึ่ง ข้อตกลงประกัน DeFi Nexus Mutual ได้ทำการสาธิตที่ประสบความสำเร็จสำหรับอุตสาหกรรมโดยการชดเชยผู้ใช้ที่สูญเสียจากการโจมตี bZx . อย่างไรก็ตาม ผลิตภัณฑ์ประกัน DeFi ยังอยู่ในช่วงเริ่มต้นของการพัฒนา รูปแบบผลิตภัณฑ์และวิธีการดำเนินการยังไม่สมบูรณ์ และยังขาดระบบการกำหนดราคาความเสี่ยงแบบรวมและกลไกการป้องกันการชดเชย แพลตฟอร์มประกันส่วนใหญ่มีแนวโน้มที่จะ มีคุณสมบัติในการป้องกันและป้องกันความผันผวนของราคาสกุลเงินอนุพันธ์ที่มีความเสี่ยงหรือเฉพาะกับบริการแพลตฟอร์มของ B

ชื่อเรื่องรอง

ความคืบหน้าล่าสุด

ในช่วงเช้าของวันที่ 20 เมษายน Yang Mindao ผู้ก่อตั้ง dForce ได้กล่าวสุนทรพจน์บนสื่อโพสต์โดยกล่าวว่าแฮ็กเกอร์ใช้ปัญหาความเข้ากันได้ระหว่างสัญญาอัจฉริยะ ERC 777 และ DeFi เพื่อโจมตีซ้ำ และ Lendf.Me สูญเสียเงินไปประมาณ 25 ล้านดอลลาร์สหรัฐ ขณะนี้ทีมงานกำลังดำเนินการดังต่อไปนี้:

บริษัทรักษาความปลอดภัยชั้นนำได้รับการติดต่อสำหรับการประเมินความปลอดภัยของ Lendf.Me ที่ครอบคลุมมากขึ้น

ทำงานร่วมกับพันธมิตรเพื่อพัฒนาโซลูชันเพื่อเพิ่มทุนให้กับระบบ แม้ว่าการโจมตีครั้งนี้ เราจะไม่หยุดยั้ง

เรากำลังทำงานร่วมกับการแลกเปลี่ยนที่สำคัญ แพลตฟอร์ม OTC และการบังคับใช้กฎหมายที่เกี่ยวข้องเพื่อตรวจสอบสถานการณ์ หยุดการโอนเงินที่ถูกขโมย และติดตามแฮ็กเกอร์

นอกจากนี้ ทีมงานจะอัปเดตรายละเอียดเพิ่มเติมในบล็อกอย่างเป็นทางการในวันที่ 20 เมษายน เวลา 23.59 น. ตามเวลาปักกิ่ง

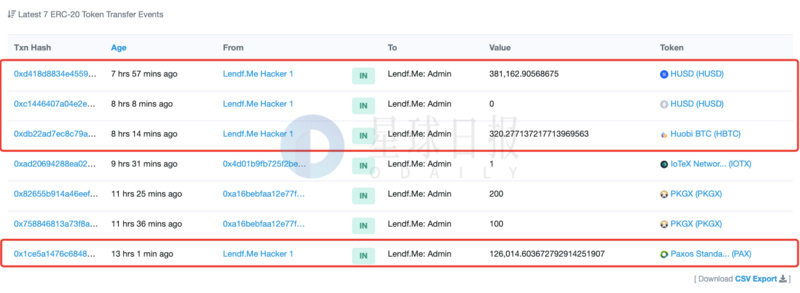

ตามข้อมูลในห่วงโซ่ ผู้โจมตีโอนเงิน 380,000 HUSD และ 320 HBTC กลับไปยังบัญชีผู้ดูแลระบบของ Lendf.Me เมื่อเวลาประมาณ 03.00 น. ของวันที่ 20 เมษายน ก่อนหน้านี้ ทีมงานของ SlowMist ได้เฝ้าติดตามว่าผู้โจมตีได้โอนเงินกลับจำนวน 126,000 PAX ด้วยคำว่า "อนาคตที่ดีกว่า"

การอ่านที่แนะนำ:บทความอ้างอิง:

บทความอ้างอิง:"หมอกช้า: แพลตฟอร์ม DeFi Lendf.Me การวิเคราะห์รายละเอียดที่ถูกแฮ็กและคำแนะนำในการป้องกัน"