4천만 달러 이상 도난, GMX 매복 공격

원본 | Odaily Planet Daily ( @OdailyChina )

작성자 | 애셔( @Asher_0210 )

어젯밤, 블록체인의 주요 DeFi 프로토콜인 GMX 플랫폼에서 심각한 보안 사고가 발생했습니다. 해커들은 WBTC, WETH, UNI, FRAX, LINK, USDC, USDT 등 주요 토큰을 포함하여 4천만 달러 이상의 암호화폐 자산을 도난당했습니다. 사고 이후 빗썸은 네트워크가 안정될 때까지 GMX의 입출금 서비스를 중단한다는 공지를 발표했습니다.

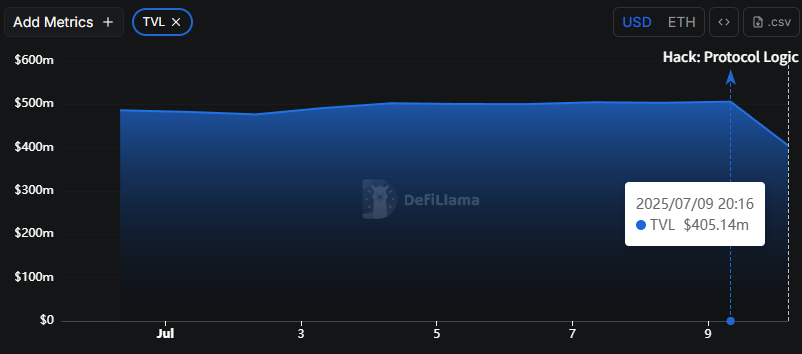

도난 사건으로 GMX 토큰은 4시간 만에 25% 이상 하락했고 , 한때 11달러 아래로 떨어졌다가 현재 11.8달러에 달합니다. DefiLlama 데이터에 따르면 GMX의 TVL(총 TVL)은 도난 전 5억 달러에서 4억 달러로 하락하여 단기적으로 최대 20%까지 하락했습니다.

GMX 플랫폼 TVL은 도난 사건의 영향을 받아 단기간에 4억 달러로 하락했습니다.

이어서 Odaily Planet Daily에서는 GMX 도난 사건의 원인과 해당 팀의 대응, 그리고 해커들의 최신 동향에 대해 알아보겠습니다.

공격자가 재진입 취약점을 악용합니다.

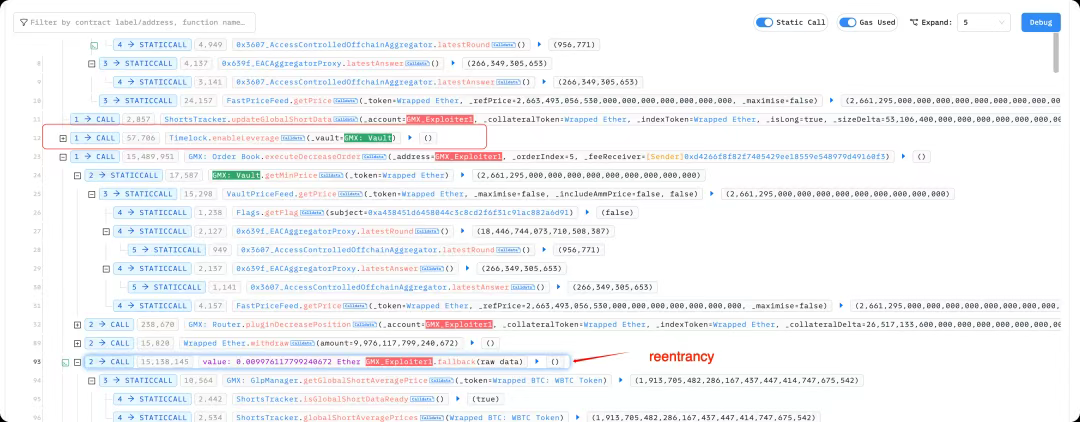

GMX 도난의 근본 원인은 핵심 함수인 executeDecreaseOrder의 재진입 취약점입니다. 해당 함수의 첫 번째 매개변수는 외부 계정(EOA)이어야 했지만, 공격자는 스마트 계약 주소를 전달했습니다. 이로 인해 공격자는 환매 과정에서 시스템에 재진입하여 내부 상태를 조작할 수 있었습니다. 결국 환매된 자산은 보유한 GLP의 실제 가치를 훨씬 초과했습니다.

SlowMist의 파트너이자 최고정보보안책임자인 23pds는 X 플랫폼에 GMX V1에서 공매도 포지션을 설정하면 글로벌 공매도 평균 가격(globalShortAveragePrices)이 즉시 업데이트되어 총 운용자산(AUM) 계산에 직접적인 영향을 미치고, 결과적으로 GLP 토큰의 가치 평가 및 상환 금액에 영향을 미친다고 게시했습니다.

공격자는 주문 실행 중 timelock.enableLeverage 함수를 활성화하는 GMX 설계(대규모 공매도 포지션을 개시하기 위한 전제 조건)를 악용하여, 계약 호출을 통해 executeDecreaseOrder 함수의 재진입 취약점을 유발했습니다. 이 취약점을 이용하여 공격자는 공매도 포지션을 반복적으로 생성하여, 시장 가격을 실제로 변동시키지 않고 글로벌 평균 공매도 가격을 인위적으로 높였습니다.

AUM이 이러한 가격 계산에 의존하기 때문에 플랫폼은 부풀려진 공매도 손실을 총자산에 실수로 포함시켰고, 이로 인해 GLP 가치가 인위적으로 부풀려졌습니다. 이후 공격자는 GLP를 환매하고 자신의 지분을 훨씬 초과하는 자산을 인출하여 막대한 수익을 창출했습니다.

GMX 공식 답변: Arbitrum의 GMX V1의 GLP 유동성 풀이 취약점으로 공격을 받았지만 GMX V2 버전은 영향을 받지 않았습니다.

이 중대한 보안 사고에 대응하여 GMX 팀은 가능한 한 빨리 공식 대응을 발표했습니다. X 플랫폼에 Arbitrum 플랫폼의 GMX V1 GLP 풀이 취약점 공격을 받았으며, 약 4천만 달러 상당의 토큰이 GLP 풀에서 알 수 없는 지갑으로 이체되었다고 게시했습니다. 보안 파트너들이 이 공격에 대한 조사에 참여했습니다.

현재 Arbitrum과 Avalanche 플랫폼은 추가 공격을 막기 위해 GMX V1의 거래와 GLP의 발행 및 상환 기능을 비활성화했지만, 이 취약점은 GMX V2 버전이나 GMX 토큰 자체에는 영향을 미치지 않습니다.

GMX V1이 공격을 받았으므로 사용자는 다음을 수행하여 위험을 줄일 수 있습니다.

레버리지 비활성화: Vault.setIsLeverageEnabled(false)를 호출하여 끕니다. Vault Timelock이 사용되는 경우 Timelock.setShouldToggleIsLeverageEnabled(false)를 호출합니다.

모든 토큰의 maxUsdgAmounts를 "1"로 설정하세요. Vault.setTokenConfig 또는 Timelock.setTokenConfig를 사용하여 GLP가 더 이상 생성되지 않도록 방지하세요. 이 값은 "0"이 아닌 "1"로 설정해야 합니다. 0으로 설정하면 상한선이 없어 취약점이 계속 악용될 수 있습니다.

최신 업데이트에 따르면, 해당 관계자는 공격이 GMX V1만을 대상으로 했으며, GMX V2 버전의 계약에서는 동일한 계산 메커니즘을 사용하지 않았다는 것이 확인되었다고 밝혔습니다. 그러나 GMX는 예방 차원에서 Arbitrum과 Avalanche에서 GMX V2 버전 토큰의 상한선을 업데이트하여 현재 대부분의 유동성 풀에서 신규 토큰 발행이 제한되고 있습니다. 이 제한이 해제되면 최대한 빨리 안내해 드리겠습니다.

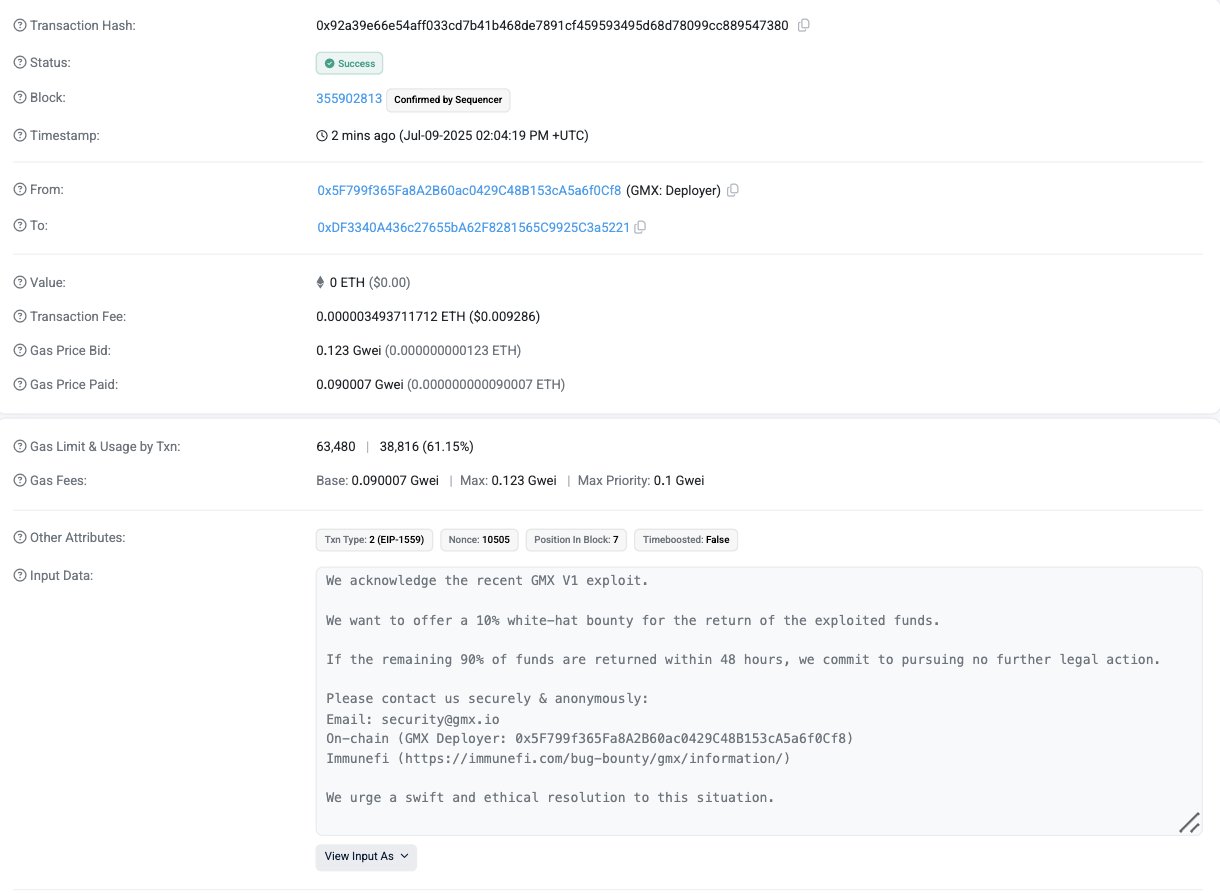

또한, 온체인 데이터에 따르면 GMX는 해커의 주소로 GMX V1 버전에서 취약점을 발견했으며, 10%의 화이트햇 포상금을 지급할 의향이 있다는 내용의 메시지를 남겼습니다. 나머지 90%의 자금이 48시간 이내에 반환되면 추가 법적 조치를 취하지 않겠다고 약속했습니다.

GMX는 해커 주소로 메시지를 남겼으며 10%의 화이트햇 현상금을 제공할 의향이 있습니다.

해커들은 3천만 달러 이상을 새로운 주소로 옮겼습니다.

체인에 적힌 표지판을 보면 이는 오랫동안 계획된 행위였습니다. 해커의 초기 자금은 며칠 전 프라이버시 믹싱 프로토콜인 토네이도 캐시에서 이체되었는데, 이는 그들이 이미 이 공격에 대한 충분한 준비를 갖추고 있었음을 시사합니다.

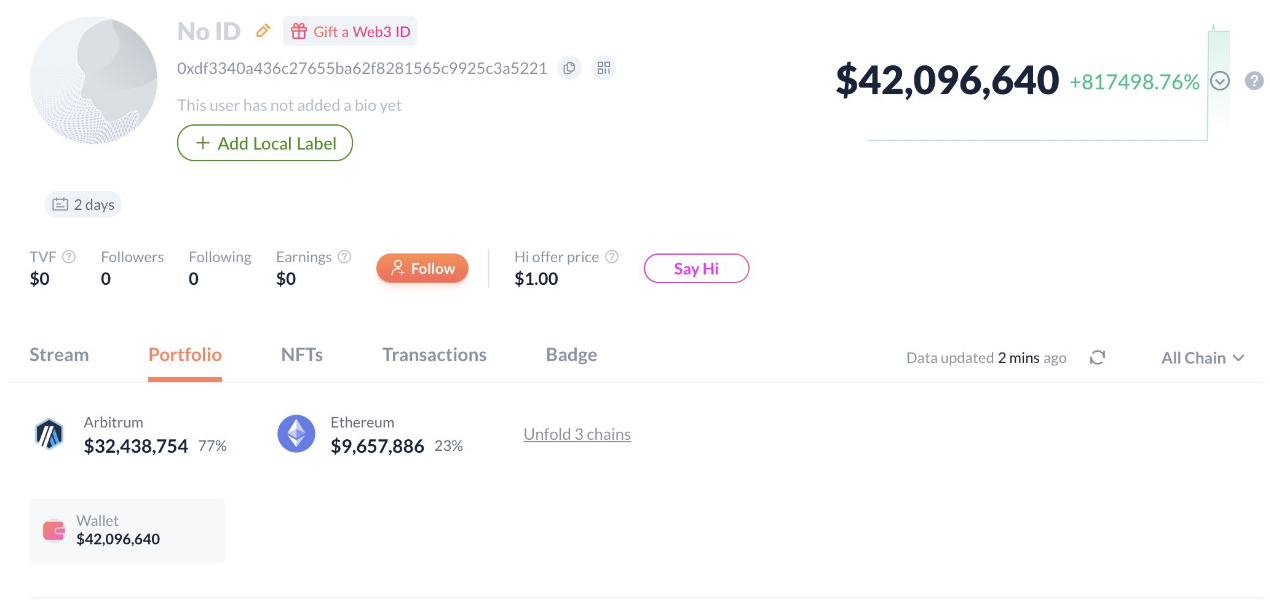

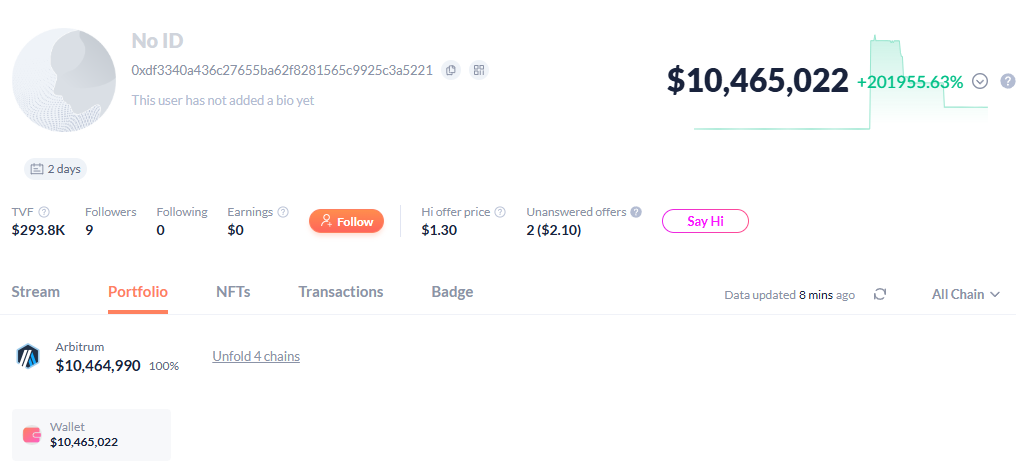

해커들은 4천만 달러 이상의 암호화폐 자산을 훔친 후, 3천만 달러 이상의 자산을 빠르게 이체했습니다. 온체인 데이터에 따르면, GMX 해커가 표시한 주소(주소: https://debank.com/profile/0xdf3340a436c27655ba62f8281565c9925c3a5221 )는 88 BTC(약 980만 달러 상당), 2,200개 이상의 ETH(약 585만 달러 상당), 300만 개 이상의 USDC, 그리고 130만 개 이상의 DAI를 새로운 주소 0x99cdeb84064c2bc63de0cea7c6978e272d0f2dae 로 이체했습니다 . 4,300개 이상의 ETH(약 1,100만 달러 상당)를 새 주소 0x6acc60b11217a1fd0e68b0ecaee7122d34a784c1 로 이체했습니다 . 총 3천만 달러 이상의 자금이 다른 새 주소로 이체되었습니다.

해커들이 4천만 달러 이상의 자산을 훔쳤습니다.

현재 해커 주소에 남아 있는 1,000만 달러의 자금은 아직 이체되지 않았습니다.

"체인 탐정" ZachXBT는 X 플랫폼에 해커의 행위에 대한 Circle의 무반응을 비판하는 기사를 게재했습니다. 그는 GMX 공격이 1~2시간 전에 발생했지만 Circle은 해커의 행위에 대해 아무런 조치도 취하지 않았다고 밝혔습니다. 공격자는 Circle의 크로스 체인 전송 프로토콜인 CCTP를 사용하여 Arbitrum에서 훔친 자금을 이더리움으로 이체하기까지 했습니다.

요약

이번 도난 사건은 발신자 권한 검증, 상태 업데이트 타이밍, 레버리지 메커니즘 설계 등 GMX V1의 주요 결함을 드러냈을 뿐만 아니라, 업계 전체에 경각심을 다시 한번 일깨웠습니다. 복잡한 재무 논리(레버리지, 동적 가격 책정 등)와 계약 실행 경로가 포함된 시스템에서 보호되지 않은 모든 항목은 블랙 스완 사건의 시작점으로 발전할 수 있습니다.

해커들이 도난당한 자산의 대부분을 동결하기 어려운 암호화폐, 특히 ETH와 DAI와 같은 탈중앙화 자산으로 교환하고, 여러 개의 새로운 주소를 통해 자금을 분산시켜 추적 및 복구의 어려움을 더욱 심화시켰다는 점은 주목할 만합니다. GMX가 제안한 "면제 조건으로 10%의 화이트햇 포상금 지급" 계획은 웹 3.0 시대에 통일된 법적 책임 메커니즘이 부재하다는 현실을 드러냅니다.

DeFi 개발자들이 더 고민해야 할 질문은 "해커가 어떻게 성공했는가"가 아니라, 시스템이 사용자의 실제 자산을 관리할 때 극단적인 공격 경로의 발생을 제한할 충분한 메커니즘이 구축되었는지 여부일 것입니다. 그렇지 않으면 제품 로직이 아무리 완벽하더라도 보안 경계 설계가 미흡하면 결국 시스템적 위험의 대가를 피하기 어려워질 것입니다.