베오신뉴스 | 2025년 상반기 Web3 블록체인 보안 현황 분석

*본 보고서는 Beosin과 Footprint Analytics가 공동으로 제작했습니다.

1. 2025년 상반기 Web3 블록체인 보안 상황 개요

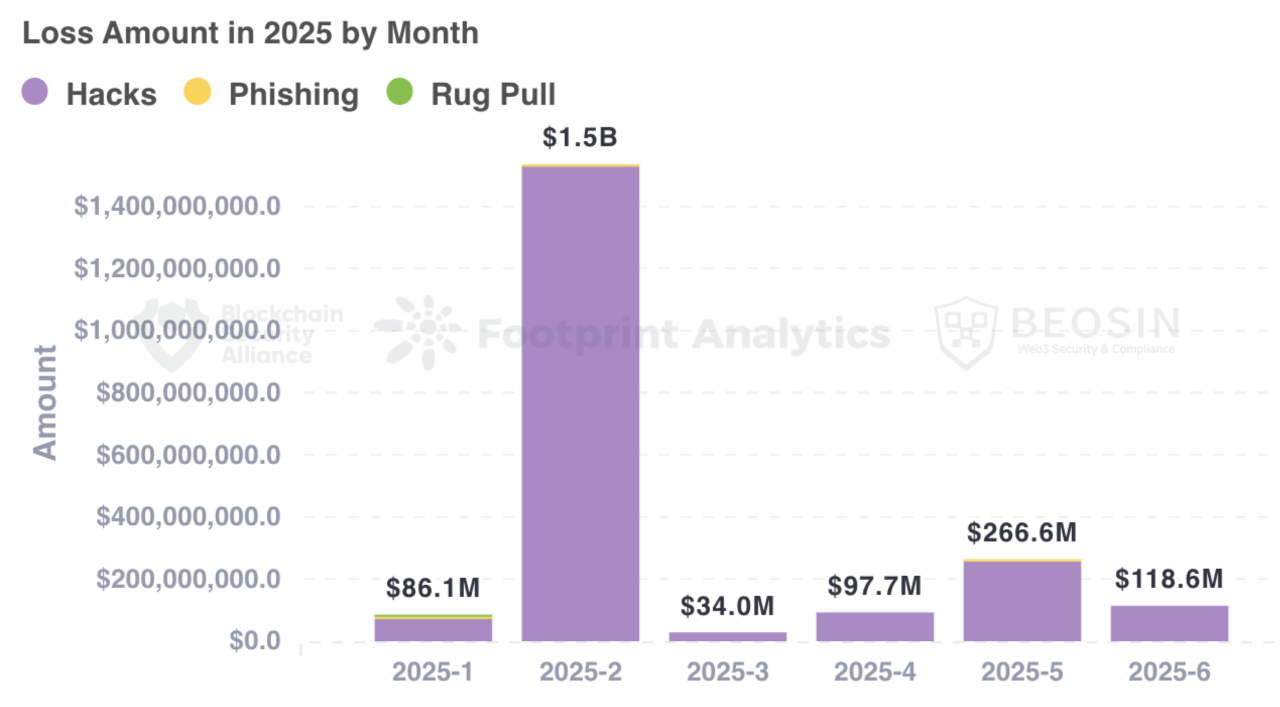

Beosin Alert 모니터링 및 조기 경보에 따르면, 2025년 상반기에 해커 공격, 피싱 사기, 그리고 프로젝트 파티인 Rug Pull로 인한 Web3의 총 손실액은 약 21억 3,800만 달러였습니다. 이 중 90건의 주요 공격으로 총 손실액은 약 20억 9,300만 달러였습니다. Rug Pull의 총 손실액은 약 320만 달러였고, 피싱 사기로 인한 총 손실액은 약 4,138만 달러였습니다.

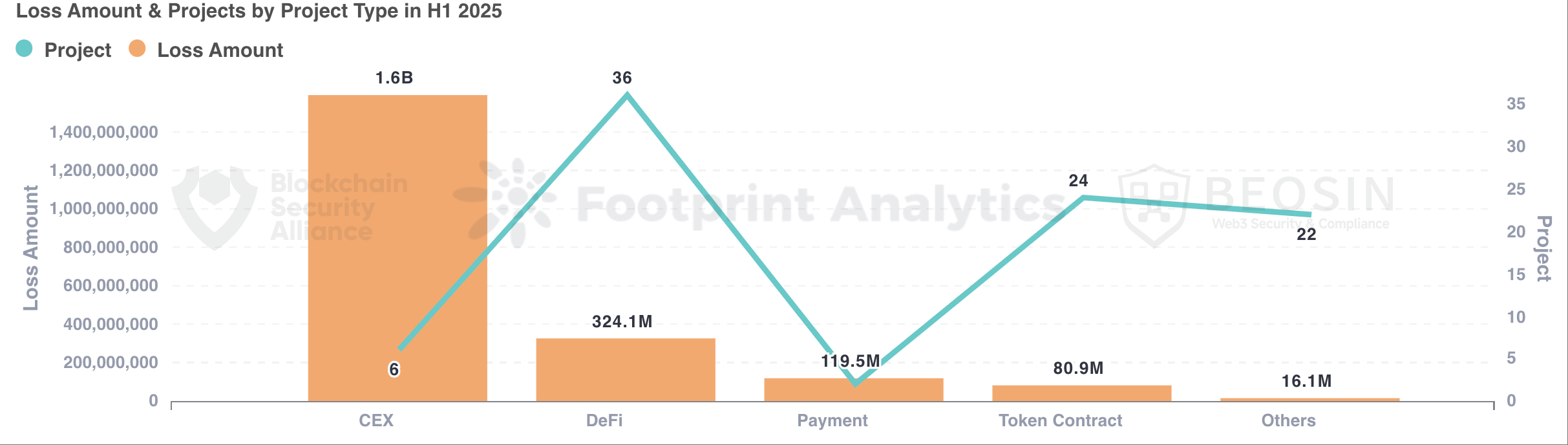

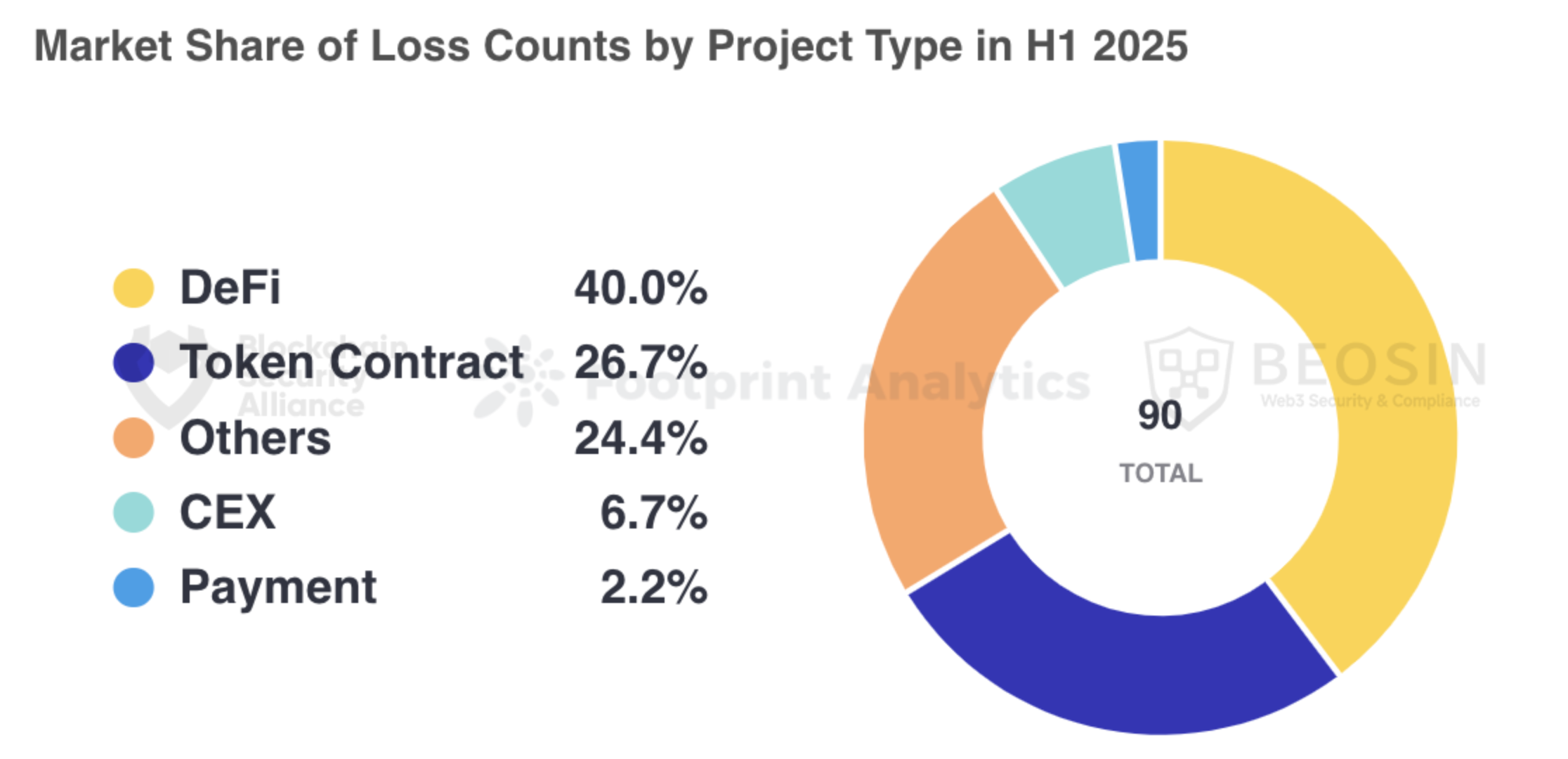

공격받은 프로젝트 유형별로 보면 거래소가 가장 큰 손실을 입은 프로젝트 유형으로 나타났습니다. 거래소 플랫폼을 겨냥한 6건의 공격으로 총 15억 9,100만 달러 이상의 손실이 발생했으며, 이는 전체 공격 손실의 74.4%를 차지합니다.

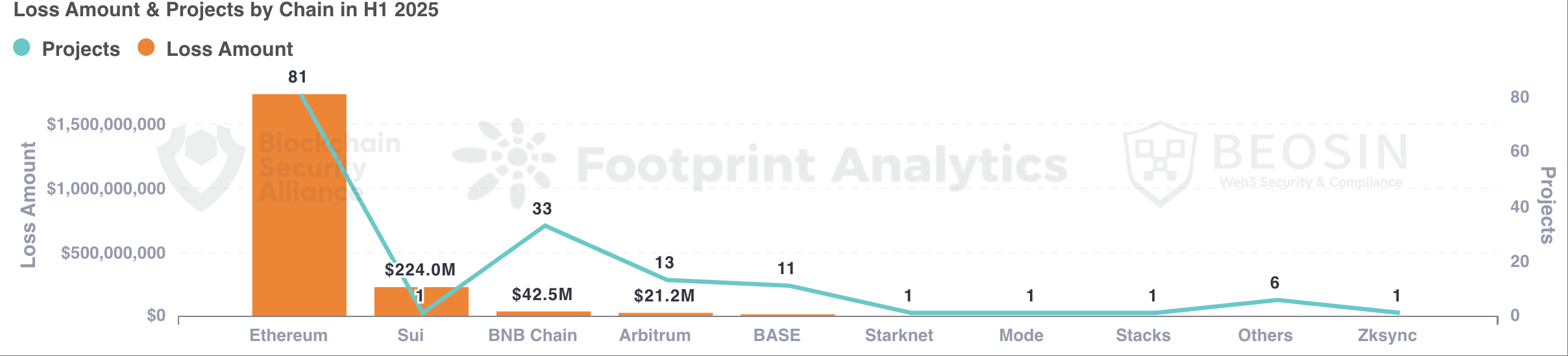

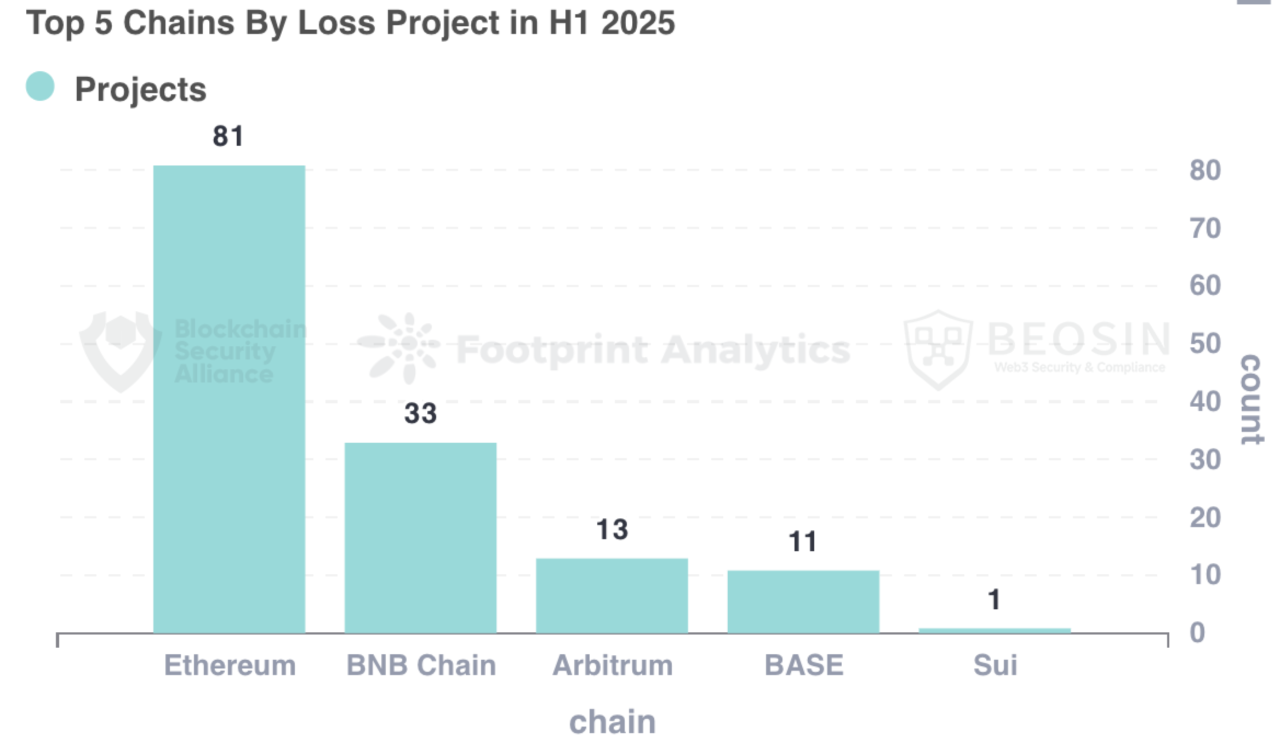

각 체인의 손실 규모를 기준으로 볼 때, 이더리움은 여전히 가장 많은 손실과 가장 많은 공격을 받은 체인입니다. 이더리움에 대한 81건의 공격으로 17억 3,900만 달러의 손실이 발생했으며, 이는 전체 손실의 81.3%를 차지했습니다. 수이(Sui)는 세터스 프로토콜(Cetus Protocol) 사건으로 약 2억 2,400만 달러의 손실을 입어 2위를 차지했습니다.

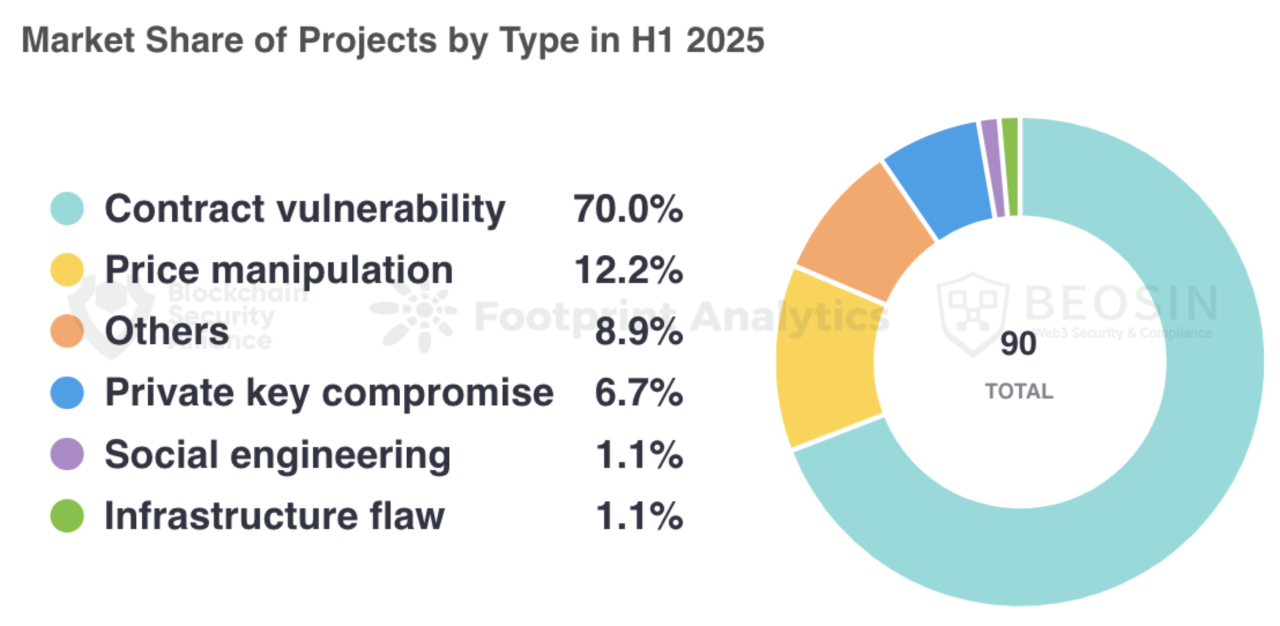

공격 방식 측면에서 상반기에 가장 빈번하게 발생한 공격은 계약 취약점을 악용한 공격으로, 총 63회 발생하여 4억 800만 달러의 손실을 초래했습니다. 바이비트(Bybit)는 지갑 인프라 결함으로 14억 4천만 달러의 손실을 입었으며, 이는 전체 공격 손실의 67.4%를 차지하여 손실 비중이 가장 높은 공격 유형이었습니다.

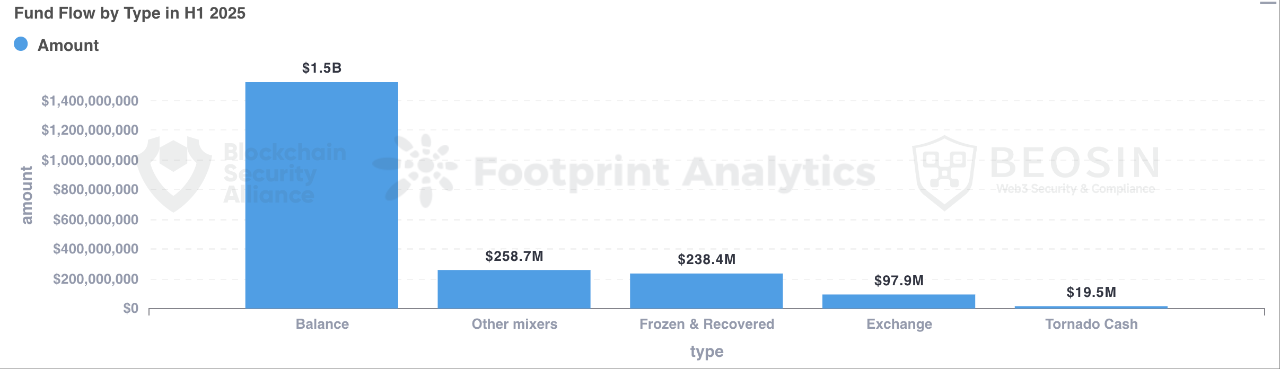

자본 흐름 측면에서 보면, 도난당한 자금 중 상반기에 동결되거나 회수된 금액은 일부(약 2억 3,800만 달러)에 불과하며, 도난당한 자금의 약 71.2%는 여전히 온체인 지갑에 유통되고 있으며 거래소나 믹서로 유입되지 않았습니다.

2. 2025년 상반기 공격 개요

90건의 대규모 공격으로 총 20억 9,300만 달러의 피해가 발생했습니다.

2025년 상반기 베오신 얼러트(Beosin Alert)는 웹3 분야에서 발생한 90건의 주요 공격을 모니터링했으며, 총 피해액은 20억 9,300만 달러에 달했습니다. 이 중 피해액이 1억 달러를 초과하는 보안 사고는 2건, 1천만 달러에서 1억 달러 사이의 피해는 7건, 그리고 1백만 달러에서 1천만 달러 사이의 피해는 18건이었습니다.

손실이 1,000만 달러를 초과하는 공격(금액순 정렬):

● 바이비트 - 14억 4천만 달러

공격 방법: 안전한 지갑 프런트 엔드가 변조되었습니다. 체인 플랫폼: 이더리움

2월 21일, 암호화폐 거래소 바이비트(Bybit)가 공격을 받아 세이프(Safe) 다중 서명 지갑에서 약 14억 4천만 달러(한화 약 1조 4천억 원)의 자금이 도난당했습니다. 해커는 세이프 서버를 해킹하여 악성 코드를 심고, 정상적인 거래 요청을 대체하여 서명자가 자신도 모르게 변조된 거래에 서명하도록 만들었습니다.

● Cetus 프로토콜 – 2억 2,400만 달러

공격방식 : 계약취약성 체인플랫폼 : 수이

5월 22일, 수이(Sui) 생태계의 DEX Cetus 프로토콜이 공격을 받았습니다 . 이 취약점은 오픈 소스 라이브러리 코드의 좌변환 연산 구현 오류로 인해 발생했습니다. 이후 수이 재단과 다른 생태계 프로젝트들의 협력으로 수이에서 도난당한 1억 6,200만 달러의 자금이 성공적으로 동결되었습니다.

● 노비텍스 – 9천만 달러

공격 방식: 아직 명확하지 않음 체인 플랫폼: 멀티 체인

6월 18일, 이란 최대 암호화폐 거래소 노비텍스는 BTC, ETH, Doge, XRP, SOL, TRX, TON 등 여러 암호화폐가 연루된 해킹 공격을 받아 9천만 달러 이상의 손실을 입었다고 발표했습니다 . "곤제슈케 다란데"라는 친이스라엘 단체는 이번 공격의 배후를 자처하며 이란의 암호화폐 인프라에 대한 공격이라고 규정했습니다.

● 페멕스 – 7천만 달러

공격 방식 : 개인키 유출 체인 플랫폼 : 멀티체인

1월 23일, 싱가포르에 본사를 둔 암호화폐 거래소인 페멕스의 핫 월렛에서 약 7,000만 달러 상당의 암호화폐 자산이 도난당했습니다. 도난당한 암호화폐에는 ETH, SOL, BTC, BNB, USDT 등 다양한 암호화폐 자산이 포함되어 있었습니다.

● UPCX – 7천만 달러

공격 방식 : 접근 제어 취약점 체인 플랫폼 : 이더리움

4월 1일, UPCX는 무단 접근으로 약 7천만 달러 상당의 토큰을 손실했습니다. 해커는 UPCX의 ProxyAdmin 계약을 업그레이드한 후 관리자가 자금을 인출할 수 있는 기능을 실행하여 세 개의 관리 계정에서 자금이 이체되었습니다.

● 인피니 - 4,950만 달러

공격 방식 : 권한 관리 취약점 체인 플랫폼 : 이더리움

2월 24일, Infini의 내부 개발자가 팀을 속여 계약 관리 권한을 비밀리에 유지하고 계약을 업그레이드하여 자금을 훔쳐 4,950만 달러를 도난당했습니다.

● Abracadabra Finance – 1,300만 달러

공격 방식 : 계약 취약점 체인 플랫폼 : 이더리움

3월 25일, 분산형 대출 프로토콜인 Abracadabra Finance는 계약 취약점으로 인해 약 6,262 ETH가 도난당했고, 약 1,300만 달러의 손실이 발생했습니다.

● 코르크 프로토콜 – 1,200만 달러

공격 방식 : 계약 취약점 체인 플랫폼 : 이더리움

5월 28일, 이더리움 체인의 앵커드 자산 프로토콜인 코르크 프로토콜이 공격을 받았습니다 . 공격자는 프로젝트 계약의 논리적 취약점을 통해 1,200만 달러의 수익을 냈습니다(핵심 매개변수는 검증되지 않았습니다).

● 비토프로 – 1,150만 달러

공격 방식 : 개인키 유출 체인 플랫폼 : 멀티체인

6월 2일, 암호화폐 거래소 비토프로(BitoPro)는 공격을 받았다는 사실을 확인하는 발표를 내놓았는데 , 최근 지갑 시스템 업그레이드와 암호화폐 전송 중에 해커들이 자사의 핫 월렛을 공격했고, 약 1,150만 달러의 자금이 여러 온체인 핫 월렛에서 비정상적으로 유출되었다고 밝혔습니다.

3. 공격받는 프로젝트 유형

CEX는 손실액이 가장 큰 프로젝트 유형입니다.

상반기에 가장 큰 손실을 입은 프로젝트 유형은 중앙화 거래소였습니다. 중앙화 거래소에 대한 6건의 공격으로 총 15억 9,100만 달러 이상의 손실이 발생했습니다. 가장 큰 손실을 입은 거래소는 바이비트(Bybit)로 약 14억 4천만 달러의 손실을 기록했습니다. 큰 손실을 기록한 다른 거래소로는 노비텍스(Nobitex, 약 9천만 달러 손실)와 페멕스(Phemex, 약 7천만 달러 손실)가 있습니다. 눈스(Noones), 비토프로(BitoPro), 코인베이스(Coinbase)도 공격을 받았습니다.

두 번째로 많은 공격을 받은 유형은 디파이(DeFi)입니다. 그중 세터스 프로토콜(Cetus Protocol)은 약 2억 2,400만 달러(미화)의 피해를 입었으며, 이는 디파이 전체 피해액의 69.1%에 해당합니다. 큰 손실을 입은 다른 디파이 프로젝트로는 아브라카다브라 파이낸스(Abracadabra Finance, 미화 1,300만 달러), 코르크 프로토콜(Cork Protocol, 미화 1,200만 달러), 리스플라이(Resupply, 미화 960만 달러), 지케이렌드(zkLend, 미화 950만 달러), 아이오닉(Ionic, 미화 880만 달러), 알렉스 프로토콜(Alex Protocol, 미화 837만 달러) 등이 있습니다.

또한, 암호화 결제 분야에서 두 건의 보안 사고가 발생하여 약 1억 2천만 달러의 손실을 입었으며, 이는 모든 프로젝트 유형 중 세 번째로 큰 규모입니다. 공격을 받은 다른 프로젝트 유형으로는 브라우저, 토큰 계약, 크로스 체인 브리지, 미메코인(Memecoin) 런치 패드 등이 있습니다.

4. 각 체인의 손실량

이더리움은 가장 많은 손실과 가장 많은 공격을 받는 체인입니다.

지난 몇 년과 마찬가지로 이더리움은 여전히 가장 많은 손실을 기록한 퍼블릭 체인입니다. 이더리움에 대한 81건의 공격으로 17억 3,900만 달러의 손실이 발생했으며, 이는 총 손실액의 81.3%를 차지했습니다.

두 번째로 많은 공격을 받은 퍼블릭 체인은 BNB 체인으로, 33건의 공격으로 총 약 4,253만 달러의 손실을 입었습니다. BNB 체인은 온체인 공격이 많지만 손실 규모는 상대적으로 적습니다. 그러나 작년 동기 대비 공격 건수와 손실 규모가 크게 증가하여 손실 규모가 357% 증가했습니다.

Arbitrum과 Base는 각각 2,120만 달러와 1,305만 달러의 손실을 기록하며 3위와 4위를 차지했습니다. 전년 동기 대비 Arbitrum 체인에 대한 공격 건수는 증가했지만 손실액은 71.8% 크게 감소했습니다. 반면 Base 체인에 대한 공격 건수와 손실액은 크게 증가하여 손실액이 294% 증가했습니다.

5. 공격 방법 분석

공격의 70%는 계약 취약점에서 발생합니다.

상반기에는 계약 취약점을 노린 공격이 63건 발생하여 4억 800만 달러의 손실을 입혔는데, 이는 지갑 인프라 결함으로 인한 바이비트(Bybit) 도난 사건을 제외하고 가장 큰 규모의 공격 유형이었습니다. 올해 상반기 개인 키 유출로 인한 손실은 전년 동기 대비 크게 감소했지만, 총 손실액은 여전히 1억 200만 달러를 초과했습니다.

계약 취약점 분석에 따르면, 손실을 유발하는 상위 3대 취약점은 비즈니스 로직 취약점(3억 5,600만 달러), 알고리즘 결함(2,137만 달러), 검증 취약점(1,270만 달러)입니다. 발생 빈도 기준으로 상위 3대 계약 취약점은 비즈니스 로직 취약점(45회), 접근 제어 취약점(7회), 알고리즘 결함(5회)입니다.

6. 도난자금 흐름 분석

도난당한 자산 중 동결 및 회수된 것은 11.1%에 불과했다.

베오신 KYT 자금세탁방지 플랫폼의 분석에 따르면, 2025년 상반기에 도난당한 자금 중 약 2억 3,800만 달러가 동결되거나 회수되었으며, 이는 약 11.1%에 해당합니다.

도난된 자금 중 약 9,789만 달러가 여러 거래소로 이체되었으며, 이는 전체의 약 4.6%에 해당합니다. 총 2억 7,800만 달러(13.0%)가 믹서로 이체되었으며, 이 중 약 1,946만 달러가 토네이도 캐시로, 2억 5,900만 달러가 다른 믹서로 이체되었습니다. 작년 대비 2025년 상반기 믹싱을 통해 정화된 도난 자금의 규모는 크게 증가했습니다.

7. 2025년 상반기 Web3 블록체인 보안 상황 요약

2024년 상반기와 비교했을 때, 올해 상반기 해커 공격, 피싱 사기, 그리고 프로젝트 파티인 러그 풀스(Rug Pulls)로 인한 총 손실액은 21억 3,800만 달러에 달하며 크게 증가했습니다. 거래소와 주류 퍼블릭 체인 생태계에 대한 공격 건수와 손실액은 전반적으로 증가하고 있으며, 웹 3.0 보안 분야의 상황은 여전히 매우 심각합니다.

상반기 가장 큰 피해를 입힌 공격은 바이비트(Bybit) 해킹으로, 전체 손실의 약 67.4%를 차지했습니다. 프로젝트 유형별로 보면, 거래소, DeFi, 개인 지갑, 인프라, 토큰 계약, 결제 플랫폼, 브라우저, Memecoin 출시 플랫폼 등 Web3의 모든 영역에서 공격이 발생했습니다. 모든 Web3 프로젝트 소유자/개인 사용자는 경계를 늦추지 말고, 개인 키를 오프라인에 저장하고, 다중 서명을 사용하고, 타사 서비스를 신중하게 사용하고, 권한이 있는 직원을 대상으로 정기적인 권한 업데이트 및 보안 교육을 실시해야 합니다.

상반기에 동결되거나 회수된 자산의 일부만 확인되었으며, 이는 글로벌 감독 및 자금세탁 방지 노력이 여전히 강화되어야 함을 시사합니다. 상반기 해커가 거래소로 이체한 도난 자금의 비중이 크게 감소한 것은 거래소의 자금세탁 방지 강화, 해커 행위 적시 파악, 그리고 자금 동결 및 증거 수집을 위한 법 집행 기관 및 프로젝트 관계자와의 적극적인 협력과 관련이 있습니다. 현재 거래소와 법 집행 기관, 프로젝트 관계자, 보안팀 간의 협력은 비교적 뚜렷한 성과를 보이고 있어, 해커들이 자금을 세탁하기 위해 다양한 방법을 선택할 가능성이 높습니다.

상반기 90건의 공격 중 63건은 계약 취약점 악용 공격이었습니다. 프로젝트 담당자는 온라인 활동 전에 전문 보안 업체의 감사를 받는 것이 좋습니다. 세계 최초의 정식 검증 블록체인 보안 업체 중 하나인 베오신(Beosin)은 "보안 + 컴플라이언스"의 전체 생태적 사업에 집중하고 있으며 전 세계 10개 이상의 국가 및 지역에 지사를 설립했습니다. 베오신의 사업은 프로젝트 시작 전 코드 보안 감사, 프로젝트 운영 중 보안 위험 모니터링 및 차단, 도난 복구, 가상 자산 자금세탁방지(AML), 현지 규제 요건을 충족하는 컴플라이언스 평가, 그리고 기타 "원스톱" 블록체인 컴플라이언스 제품 + 보안 서비스를 제공합니다.