제로타임 기술: 2022 글로벌 Web3 산업 보안 연구 보고서

원본 소스: Zero Hour Technology

요약

요약

2022년은 암호화 세계에서 다변화된 혁신의 해이지만 그 혁신 뒤에는 엄청난 보안 사건도 많이 있습니다. 제로타임테크놀로지의 보안팀은 2022년 웹3 산업의 글로벌 정책, 주요 트랙에서 다루는 기본 개념, 보안 사고, 손실 금액 및 공격 유형, 전형적인 보안 사고를 분석하여 상세하게 분석하여 안전 예방 조치 및 조치를 제안합니다. 실무자와 사용자가 Web3 보안의 현상을 이해하고, 네트워크 보안에 대한 인식을 개선하고, 디지털 자산을 보호하고, 보안 예방 조치를 취하는 데 도움이 되기를 바랍니다.

2022년 글로벌 Web3 산업의 암호화폐 시가총액은 2조 4,000억 달러에 달할 것으로 예상되며, 산업 지뢰 폭발의 영향으로 지난해 최고 시가총액인 2조 9,700억 달러에 비해 올해는 하락세를 보였고, 그러나 전체 자산 규모는 지속적으로 확대되고 있습니다.

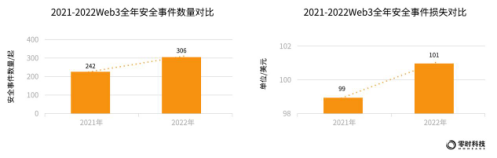

Zero Hour Technology의 통계에 따르면 2022년에는 306건의 보안 사고가 발생하여 누적 손실이 101억 달러에 달할 것으로 예상됩니다. 2021년과 비교하여 올해는 64건의 새로운 Web3 보안 사고가 발생하여 전년 대비 26% 증가했습니다.

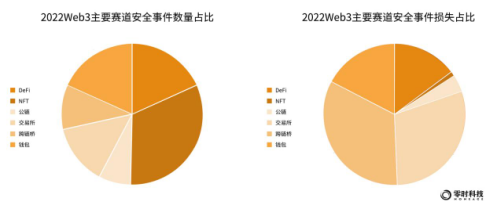

Web3의 6개 주요 트랙(퍼블릭 체인, 크로스체인 브리지, 지갑, 거래소, NFT 및 DeFi)에서 136건의 보안 사고가 발생하여 40억 2,100만 달러 이상의 손실이 발생했습니다. 또한 GameFi, DAO 등 신흥 분야는 해커의 표적이 되었고, 사기 및 도주 사건이 계속 발생하여 심각한 손실을 초래하고 있습니다.

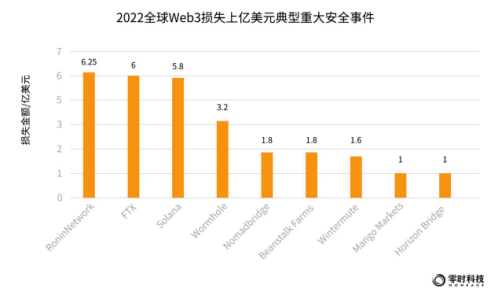

2022년에는 미화 1억 달러 이상의 손실을 입은 일반적인 보안 사고로 인해 총 손실액이 28억 4,500만 달러로 2022년 전체 손실의 28%를 차지할 것입니다. 전형적인 대표자는 미화 6억 2,500만 달러의 손실을 입은 교차 체인 상호 운용성 프로토콜인 Poly Network, 미화 6억 달러의 손실을 입은 거래소 FTX, 미화 5억 8000만 달러의 손실을 입은 Solona 생태 지갑을 포함합니다.

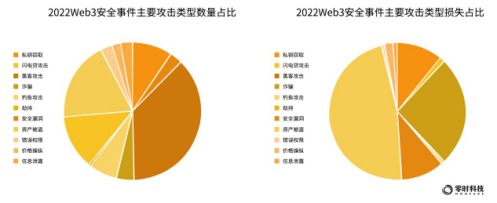

2022년에는 글로벌 Web3 보안 사고에 대한 공격 유형이 다양할 것으로 예상되며, 보안 사고 건수 측면에서 대표적인 공격 유형은 해커 공격, 자산 도용, 보안 취약점, 개인 키 도용, 피싱 공격입니다. . 손실 금액 측면에서 상위 5가지 일반적인 공격 유형은 자산 절도, 해커 공격, 개인 키 절도, 가격 조작 및 플래시 대출 공격입니다.

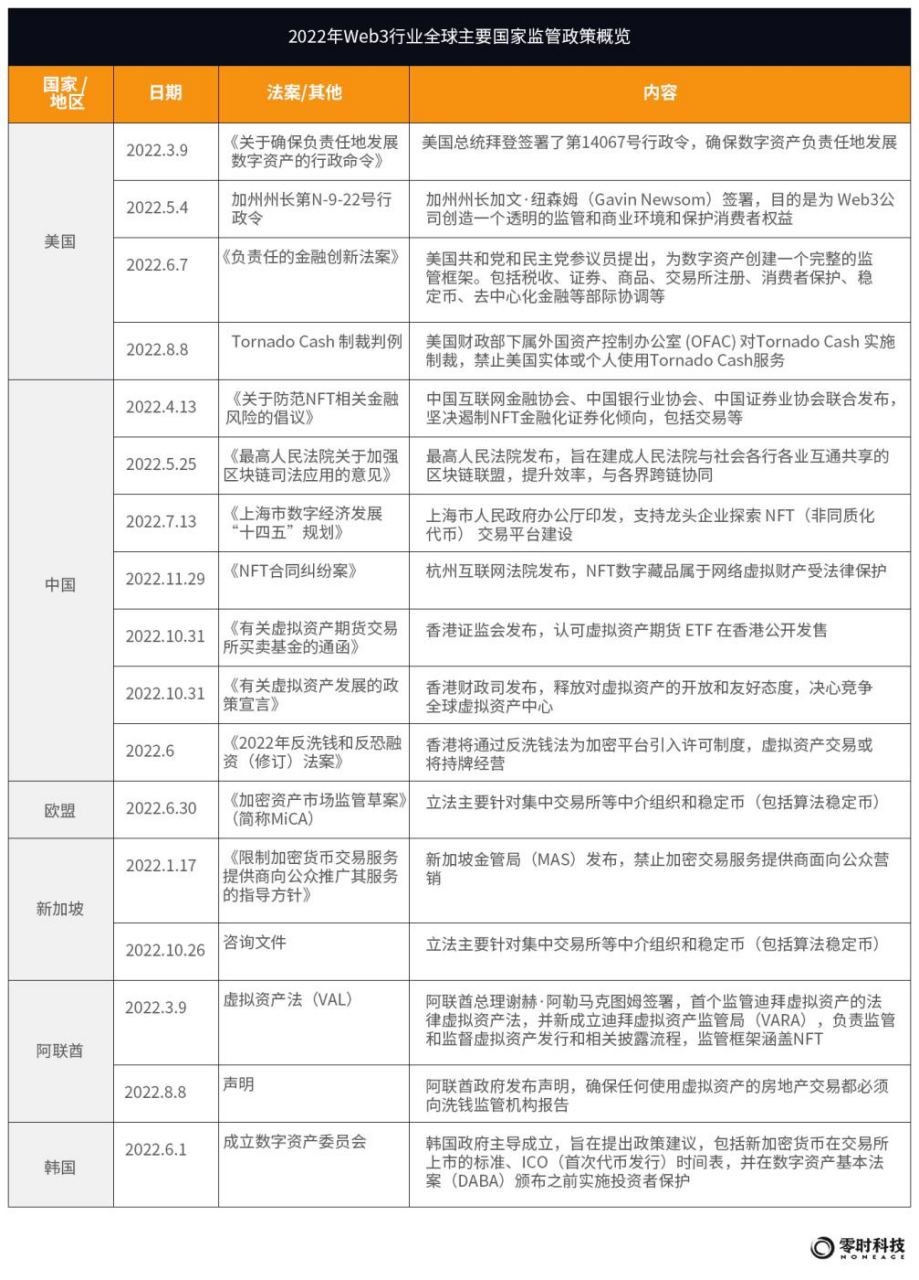

올해 가장 대표적인 규제 사례는 미 재무부 산하 해외자산통제국(OFAC)이 토네이도캐시 협정에 대해 제재를 가해 미국 법인이나 개인이 토네이도캐시 서비스를 이용할 수 없도록 한 것이다. 미 재무부에 따르면 토네이도 캐시는 2019년 설립 이후 70억 달러 이상을 세탁하는 데 도움을 줬다.

1. 글로벌 Web3 산업 검토 및 보안 상황 개요

Web3는 블록체인 기술, 토큰 경제학, 탈중앙화 조직, 게임 이론 등 다양한 기술과 아이디어를 통합한 암호화 기술 기반의 차세대 네트워크를 말하며, 2014년 이더리움의 공동 창업자인 Gavin Wood가 제안했습니다. Web3는 블록체인을 기반으로 구축되었으며, 2008년부터 14년 이상 블록체인 기술이 개발되었습니다. 2022년 Web3 산업의 폭발적 성장은 블록체인 산업 발전에 축적된 수년간의 성장과 불가분의 관계입니다.

사용자 관점에서 Web3 생태계를 보면 기본 계층, 응용 계층 및 타사 서비스로 나눌 수 있습니다. 베이스 레이어는 주로 퍼블릭 체인, 크로스 체인 브릿지, 얼라이언스 체인과 같은 체인을 기반으로 Web3에 대한 네트워크 인프라를 제공하고 애플리케이션 레이어는 주로 APP(중앙화 응용 프로그램) 및 DAPP(분산형 응용 프로그램)를 기반으로 합니다. 거래 플랫폼, 지갑, DeFi, NFT, GameFi, DAO, 스토리지 및 소셜 소프트웨어 등을 포함하여 상호 작용합니다. 기본 레이어와 애플리케이션 레이어는 Web3 생태계의 번영을 촉진하지만 Web3에 막대한 보안 위험을 가져옵니다. 서비스 생태계는 Web3 산업의 제3자로서 미디어, 교육 인큐베이션 및 투자 기관이 업계에 지원을 제공하고 Zero Time Technology와 같은 보안 서비스 조직은 Web3 보안을 호위하는 데 없어서는 안 될 부분입니다.

coinmarketcap의 통계에 따르면 2022년 12월 현재 글로벌 Web3 산업의 암호화폐 총 시가는 미화 2조 4천억 달러에 이르렀으며, 업계의 뇌우 사건의 영향을 받아 작년 최고 시가 총액인 2조 9700억 달러에 비해, 올해는 감소했습니다. 총 시가 총액은 변동하지만 전체 자산 규모는 지속적으로 확대되고 있습니다. 산업 혁신의 빠른 속도, 사용자의 취약한 보안 인식, 개선되지 않은 감독 및 눈에 띄는 보안 문제로 인해 Web3는 해커의 "현금 지급기"가 되고 있습니다.

Zero Hour Technology의 통계에 따르면 2022년에는 306건의 보안 사고가 발생하여 누적 손실이 101억 달러에 달할 것으로 예상됩니다. 2021년과 비교하여 올해는 64건의 새로운 Web3 보안 사고가 발생하여 전년 대비 26% 증가했습니다. 이 중 퍼블릭 체인, 크로스체인 브릿지, 지갑, 거래소, NFT, DeFi의 6개 주요 트랙에서 136건의 보안 사고가 발생하여 40억 2,100만 달러 이상의 손실을 입었습니다.

위의 6개 주요 경로 외에도 총 170건의 기타 보안 사고가 발생하여 60억 7,900만 달러에 달하는 손실이 발생했습니다. 속속 등장하는 사건들. 여러 거대 기업이 메타버스와 NFT에 진입함에 따라 체인의 자산 규모는 앞으로도 계속 증가할 것이며 Web3 네트워크 보안 위반 건수는 계속해서 급증할 수 있습니다.

Zero Hour Technology의 통계에 따르면 2022년 글로벌 Web3 생태계의 6개 주요 트랙 중 퍼블릭 체인에서 10건의 보안 사고가 발생하여 총 손실액이 약 1억 5,700만 달러, 교차로에서 14건의 보안 사고가 발생했습니다. 체인 브리지, 총 손실 미화 13억 3,800만 달러 보안 사고 19건, 총 손실 미화 11억 9,200만 달러, 지갑 보안 사고 25건, 총 손실 미화 6억 9,300만 달러, DeFi 보안 사고 25건, 총 손실 미화 5억 9,300만 달러, NFT 보안 사고 44건, 손실 미화 4,256만 달러 이상.

메인 트랙의 보안 사고 수로 판단할 때 NFT는 가장 많은 보안 사고를 가지고 있으며, 이는 2022년 업계에서 찾는 인기 트랙이 되는 것과 불가분의 관계입니다. 한편, Web3 산업에 진입하는 사람들의 증가로 지갑과 DeFi는 보안 사고가 가장 많이 발생하는 분야가 되었습니다. 손실액 기준으로는 크로스체인 브릿지가 1위를 차지했고 가장 많은 손실을 입었습니다.

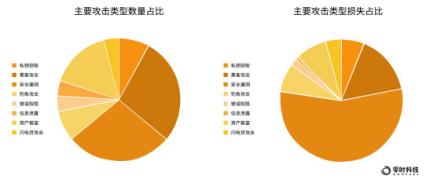

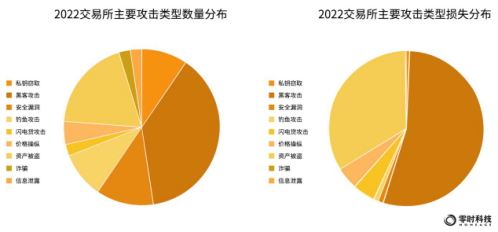

2022년 글로벌 Web3에서 발생하는 보안 사고 수의 관점에서 볼 때 상위 5가지 일반적인 공격 유형은 해커 공격(37%), 자산 도난(19%), 보안 위반(13%), 보안 침해(13%)입니다. 개인 키 도용이 9%, 피싱 공격이 7%를 차지했습니다.

손실 규모 측면에서 글로벌 Web3 보안 사고의 상위 5개 공격 유형은 자산 도용(55억 8,100만 달러), 해킹(30억 2,900만 달러), 개인 키 도용(50억 2,000만 달러)이다. 12억 5,000만 달러, 가격 조작, 손실액 2억 3,200만 달러, 플래시론 공격으로 손실액 1억 3,700만 달러.

2022년에 발생한 많은 보안 사고는 한 종류의 공격만으로는 공격되지 않을 것이며 일부 사건은 자산 도용, 개인 키 도용, 해킹, 개인 키 유출 및 보안 침해가 동시에 발생할 수 있습니다.

참고: 주요 공격 유형은 다음과 같습니다.

도난 자산: 도난 가상 화폐, 도난 플랫폼

해킹: 해커 및 기타 유형의 공격

정보 유출 : 개인키 유출 등

보안 허점: 계약 허점, 기능적 허점

잘못된 권한: 잘못된 시스템 권한 설정, 잘못된 계약 권한 등

피싱 공격: 피싱

가격 조작: 가격 조작

Zero Hour Technology의 블록체인 보안 인텔리전스 플랫폼의 모니터링 정보에 따르면 2022년에 1억 달러 이상의 손실을 입은 전형적인 보안 사고는 총 28억 4500만 달러로 2022년 전체 손실의 28%를 차지할 것으로 예상됩니다.

2. 글로벌 Web3 규제 정책

2022년에는 블록체인 기반의 차세대 인터넷 Web3가 성장의 정점을 맞이할 것으로 예상되며, 금융기술의 특성을 지닌 이 신흥산업에 직면하여 세계 각국 정부와 규제당국이 주목하고 있습니다. Web3는 광범위한 응용 분야, 글로벌 배포 및 협업, 높은 기술 콘텐츠를 보유하고 있습니다.또한 Web3 산업의 발전 방향과 여러 국가 및 내부 규제 기관의 디지털 자산 정의가 균일하지 않아 글로벌 금융 감독에 큰 도전. 2022년에는 금융 범죄, 해커 공격, 사기 및 갈취, 돈세탁 사건이 빈번하게 발생하여 막대한 금액, 심각한 손실 및 광범위한 영향이 발생할 것입니다. Web3의 보안 및 규정 준수를 보장하기 위해 여러 국가에서 규제 정책을 도입했습니다.

Web3에 대한 전반적인 규제 정책의 관점에서 투자자 보호 및 자금 세탁 방지(AML)는 글로벌 합의이며 암호 화폐 거래소의 수용 및 감독은 국가마다 크게 다릅니다. 미국 의회 의원들은 규제 혁신을 가속화하는 "Web3가 미국에서 이루어지도록 보장"을 제안했으며, EU 국가의 정책은 비교적 명확하고 적극적이며, 일본, 싱가포르 및 한국은 2022년 뇌우의 영향을 받고 있으며, 중국 본토는 여전히 블록체인 기술의 적용을 장려하고 금융 기관 및 지불 기관이 가상 화폐 거래 및 불법 자금 조달에 참여하는 것을 엄격히 금지하고 암호화 범죄에 대한 단속을 강화합니다. 중국 홍콩은 가상자산 개발을 전면 지원하고 라이센스 시스템을 구현하고 있으며 아랍에미리트는 세계에서 가장 활발하게 암호화폐 자산을 수용하고 있습니다. NFT, 스테이블 통화, DeFi, 자산 계약 및 DAO 분야의 경우 세계는 규제 탐색 상태에 있습니다.

3. 2022년 Web3 생태 보안의 현상 유지

Web3는 비교적 특수한 산업입니다.가장 두드러진 특징은 대량의 디지털 암호화 자산을 관리하는 것입니다.수천만 개의 자산이 모두 체인에 저장되어 있으며 고유한 개인 키를 통해 권리가 확인됩니다.이 개인을 보유하는 사람은 누구나 키, 자산 소유자는 누구입니까? 생태계의 애플리케이션이나 프로토콜이 해킹되면 막대한 손실이 발생할 수 있습니다. 생태계의 급속한 발전과 함께 다양한 새로운 공격 방법과 사기 방법이 끝없이 등장하고 있으며 전체 산업은 보안의 가장자리에서 게임을 진행하고 있습니다. Zero Hour Technology의 보안팀은 Web3에 존재하는 공격 유형을 관찰하고 집계했으며 현재 Web3 보안에 주로 위협이 되는 공격 유형은 APT 공격, 사회복지사 피싱, 공급망 공격, 플래시 론 공격, 스마트 계약 공격 및 웹 측 취약성 공격, 제로데이(0 day) 취약성, 사이버 사기.

다음으로 인프라 퍼블릭 체인, 크로스 체인 브리지, 애플리케이션 측 APP 및 DAPP의 관점에서 2022년 Web3의 생태학적 보안을 분석합니다: 거래 플랫폼, 지갑, DeFi, NFT, 규제 센터의 자금 세탁 방지, web3 보안 교육 현상 유지, 공격 이벤트 해석 및 각 생태계에 해당하는 보안 조치에 대한 제안.

1. 퍼블릭 체인 - Web3 생태 보안의 생명선

퍼블릭 체인은 Web3 산업의 인프라로, 전체 업계의 프로토콜, 응용 프로그램 및 자산 회계를 담당합니다.퍼블릭 체인 성능, 상호 운용성, 호환성 및 확장에 대한 업계의 강력한 요구로 인해 멀티 체인 개발은 강력한 추진력을 보였습니다. , 보안 문제가 시급합니다.

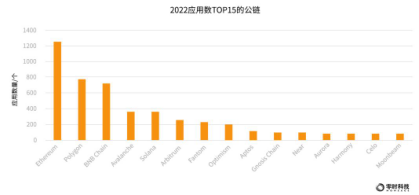

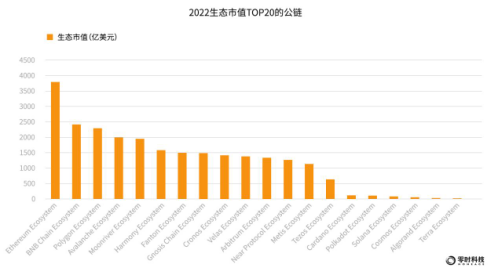

Zero Hour Technology의 불완전한 통계에 따르면 2022년 12월 현재 152개의 퍼블릭 체인이 있습니다. Rootdata 데이터에 따르면 퍼블릭 체인 생태학적 애플리케이션 수 측면에서 이더리움은 1,275개, 폴리곤은 767개, BNB Chian은 704개 애플리케이션으로 상위 3위 안에 들며 Avalanche, Solana와 같은 새로운 퍼블릭 체인이 바짝 뒤를 잇고 있습니다. , Arbitrum 이후 빠른 성장세를 보였다.

coingecko 데이터에 따르면 퍼블릭 체인 생태계의 시장 가치 측면에서 Ethereum, BNB Chain 및 Polygon 생태학은 각각 USD 3830억, USD 2366억 및 USD 2192억으로 3위를 차지했습니다. 현재 퍼블릭 체인 생태계의 총 시장 가치는 미화 1조 달러를 넘어섰고, 이러한 엄청난 자금의 유혹은 해커들의 시선을 사로잡았습니다.

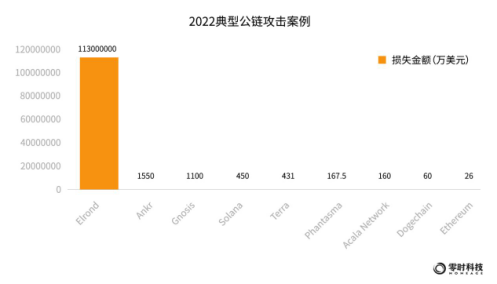

Zero Hour Technology의 통계에 따르면 2022년 12월 현재 퍼블릭 체인 트랙에서 10건의 보안 사고가 발생했으며 누적 자산 손실은 1억 5700만 달러를 초과했습니다.

수량 측면에서 볼 때 공개 체인의 공격 유형은 주로 해커 공격, 보안 침해, 자산 도용, 피싱 공격 및 개인 키 도용이며 해당 비율은 28%, 28%, 16%, 8%, 8% . 손실액은 보안 침해가 1억 4,700만 달러로 55%로 가장 많았고, 해킹 공격이 4,200만 달러로 16%를 차지했다. (참고: 일부 프로젝트는 여러 유형의 공격을 받을 수 있습니다.)

Zero Hour Technology의 블록체인 보안 인텔리전스 플랫폼의 모니터링 정보에 따르면 다음 그림은 2022년 퍼블릭 체인 공격의 몇 가지 일반적인 사례를 보여줍니다.

퍼블릭 체인 보안 위험 및 대책 제안

1 )Zero Hour Technology 보안 팀의 분석에 따르면 퍼블릭 체인의 보안 위험은 주로 다음 세 가지 지점에서 발생합니다.기술적 복잡성:

2 )여기에는 많은 기술 분야와 많은 보안 위험이 수반됩니다.개발자 불확실성:

3 )코드는 개발자가 작성하며 프로세스에 허점이 있을 수밖에 없습니다.오픈 소스 취약성 투명성:

퍼블릭 체인 코드는 오픈 소스이므로 해커가 허점을 쉽게 찾을 수 있습니다.

Zero Hour Technology의 보안 팀은 퍼블릭 체인의 보안을 위해 다음과 같은 세 가지 제안을 합니다.

1) 메인넷이 온라인 상태가 되기 전에 퍼블릭 체인의 각 위험 지점에 대해 풍부한 보안 메커니즘을 설정해야 합니다.

P2P 및 RPC 측면에서 하이재킹 공격, 서비스 거부 공격, 권한 구성 오류 등에 주의해야 합니다.

합의 알고리즘 및 암호화 측면에서 51% 공격, 길이 확장 공격 등에 주의가 필요합니다.

거래 보안 측면에서 가짜 재충전 공격, 거래 재생 공격, 악의적인 백도어 등에 주의가 필요합니다.

지갑 보안 측면에서 개인 키의 보안 관리, 자산의 보안 모니터링, 거래의 보안 위험 제어 등에 주의를 기울일 필요가 있습니다.

퍼블릭 체인 프로젝트의 관련 직원은 보안, 사무실 보안, 개발 보안 및 기타 상식에 대한 좋은 감각이 있어야 합니다.

2) 소스 코드 및 스마트 계약 감사를 수행하여 원칙에 입각하고 명백한 허점이 채워졌는지 확인합니다.

소스 코드 감사는 전체 코드 또는 부분 모듈일 수 있습니다. Zero Hour Technology의 보안 팀은 수동 + 도구 전략을 사용하여 대상 코드의 보안을 테스트하고 오픈 소스 또는 상용 코드 스캐너를 사용하여 코드 품질을 확인하고 수동 보안 감사 및 보안과 결합하여 완벽한 퍼블릭 체인 보안 테스트 표준 세트를 보유하고 있습니다. 취약점 확인. C/C++/C#/Golang/Rust/Java/Nodejs/Python과 같이 널리 사용되는 모든 언어가 지원됩니다.

3) 메인넷이 온라인 상태가 되면 시스템 위험을 경고하기 위해 실시간 보안 검사가 수행됩니다.

4) 해킹 사고 발생 후 추적성을 통해 소스를 적시에 분석하여 문제를 파악하고 향후 공격 가능성을 줄이고, 소스를 신속하게 추적하고 손실 흐름을 모니터링하여 최대한 자산을 복구합니다.

2. 크로스 체인 브리지 - 해커를 위한 새로운 현금 인출기

블록체인 브리지라고도 하는 교차 체인 브리지는 두 개의 블록체인을 연결하고 사용자가 한 체인에서 다른 체인으로 암호 화폐를 보낼 수 있도록 합니다. 교차 체인 브리지는 토큰 전송, 스마트 계약 및 데이터 교환, 두 개의 독립적인 플랫폼 간의 기타 피드백 및 지침을 가능하게 하여 자금의 교차 체인 운영을 가능하게 합니다.

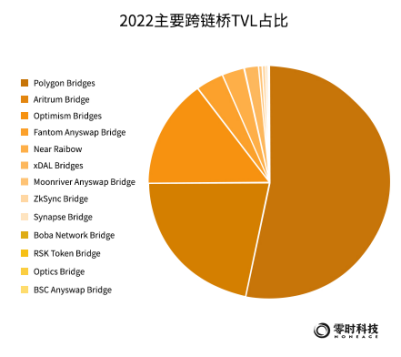

Dune Analytics의 통계에 따르면 2022년 12월 현재 이더리움의 주요 크로스체인 브리지의 총 가치 잠금(TVL)은 약 55억 6천만 달러입니다. Polygon Bridges는 현재 29억 4900만 달러로 TVL이 가장 높고 Aritrum Bridge가 12억 6000만 달러로 그 뒤를 잇고 있으며 Optimism Bridges는 8억 3400만 달러로 3위를 기록하고 있습니다.

블록체인과 체인의 프로그램이 성장함에 따라 멀티체인 펀드 전환이 절실히 필요합니다.크로스체인 브리지의 시너지 기능은 각 블록체인이 더 큰 시너지 잠재력을 발휘할 수 있도록 합니다. 크로스 체인 브리지 자산 전송의 특성으로 인해 잠금, 주조, 파괴 및 잠금 해제 과정에서 문제가 발생하면 사용자 자산의 보안을 위협합니다. 복잡하지 않은 크로스체인 자금 이체 작업이지만 여러 크로스체인 브릿지 프로젝트에서 여러 단계에서 보안 취약점이 발생했습니다.

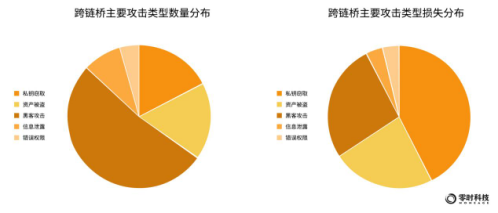

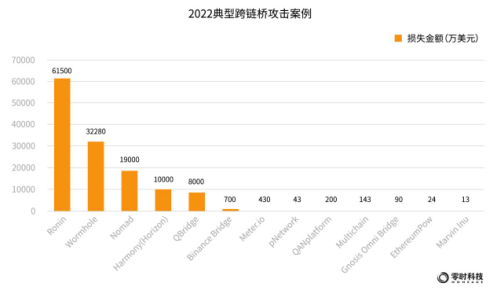

Zero Hour Technology의 통계에 따르면 12월 기준 크로스 체인 브리지 공격으로 인한 보안 사고는 14건이며 누적 자산 손실액은 13억 3800만 달러에 이릅니다.

2022년 보안 사고 손실 상위 5개 교차 체인 브리지는 Ronin, Wormhole, Nomad, Harmony(Horizon) 및 QBridge이며 각각 손실액은 6억 1,500만 달러, 3억 2,000만 달러, 1억 9,000만 달러, 1억 달러, US$8000 만 달러입니다.

다음 그림은 2022년의 일반적인 교차 체인 브리지 공격 사례를 보여줍니다.

텍스트

교차 체인 브리지 보안 위험 및 대책 제안

Zero Hour Technology의 보안 팀은 크로스 체인 브리지에 대한 여러 공격을 통해 크로스 체인 이전과 서명에서 많은 공격이 있으며 공식적인 부주의로 인한 도난 사건이 있음을 알게 되었습니다. 점점 더 많은 교차 체인 프로젝트 및 프로젝트 계약 보안을 위해 Zero Time Technology는 다음과 같은 보안 조치를 제공합니다.

1) 프로젝트가 온라인 상태가 되기 전에 계약에 대한 보안 감사를 수행합니다.

2) 계약 호출 인터페이스의 적합성을 엄격하게 확인해야 합니다.

3) 버전 업데이트 시 해당 인터페이스 및 시그니처 보안 재평가 필요

4) 악의적인 사람이 서명을 제어하지 않도록 교차 체인 서명자에 대한 엄격한 검토가 필요합니다.

3. 거래 플랫폼 - 엄청난 유혹의 원천

Web3의 거래 플랫폼은 디지털 통화 교환 또는 암호화폐 거래소라고도 하며 블록체인 산업의 중요한 부분으로 서로 다른 디지털 통화, 디지털 통화 및 법정 통화 간의 거래를 위한 서비스를 제공하며 디지털 통화 가격 책정 및 주요 플랫폼이기도 합니다. 순환의 장소.

coingecko 데이터에 따르면 2022년 12월 현재 총 24시간 거래량이 540억 달러인 중앙화 거래소 553개를 포함하여 717개의 암호화폐 거래소가 있으며, 총 24시간 거래량을 가진 100개의 탈중앙화 거래소 거래량은 1.7입니다. 64개의 파생상품 거래소가 있으며 24시간 거래량은 1조 7800억 달러입니다.

세계 최대 NFT 거래 플랫폼인 Opensea는 1월 거래량이 48억 5000만 달러를 넘어 가장 많은 거래량을 기록했으나 시장 상황으로 인해 12월 거래량이 약 1억 3800만 달러로 감소했습니다. (NFT 거래 플랫폼에 대한 자세한 내용은 2.6 참조)

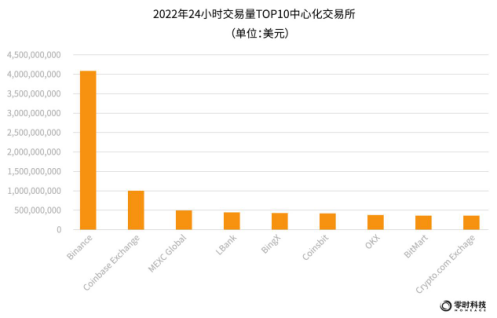

데이터에 따르면 24시간 거래량 기준 상위 10개 거래소는 Binance, Coinbase Exchange, MEXC Global, LBank, BingX, Coinsbit, OKX, BitMart, Crypto.com Exchange입니다. 이 가운데 바이낸스가 24일 거래량 41억4800만 개로 1위를 차지했다.

거래량 기준 상위 10개 탈중앙화 거래소: Uniswap(V3), Curve, Balancer(V2), Uniswap(V2), PancakeSwap, DODO, Sushiswap, Uniswap(Ploygon), Uniswap(Arbitrum One), Apex Pro, 그 중 Uniswap 자체적으로 상위 10 위를 차지합니다.

2022년 후오비가 인수되고 FTX가 바이낸스와의 대결로 파산한 데 이어 바이낸스가 4년 동안 미국 법무부의 범죄 수사를 받은 것으로 드러나 암호화폐 거래소는 규제의 정점에 올랐다. Cryptocurrency Exchange는 전 세계의 암호화 된 자산을 모으고 보안 위기이든 유동성 위기이든 거대한 시장 영향력 아래에서 전신에 영향을 미치고 전체 암호화 시장의 황소와 곰에게도 영향을 미칩니다.

Zero Hour Technology의 통계에 따르면 2022년에는 암호화폐 거래소에서 19건의 보안 사고가 발생하고 누적 자산 손실은 11억 9200만 달러를 초과할 것입니다.

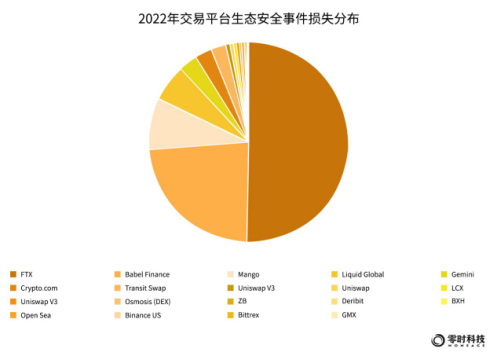

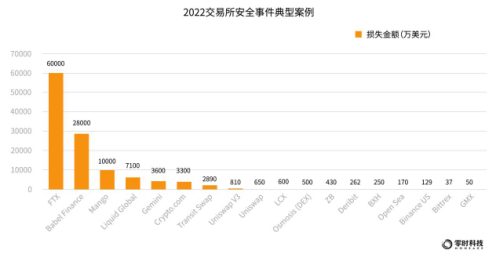

Zero Hour Technology의 블록체인 보안 위협 인텔리전스 플랫폼의 통계에 따르면 2022년 보안 사고 손실이 발생한 상위 6개 거래 플랫폼은 FTX, Babel Finance, Mango, Liquid Global, Crypto.com이며 손실액은 US$6억, $280입니다. 백만 달러, 1억 달러, 7100만 달러, 3600만 달러, 3300만 달러.

거래 플랫폼별 보안사고 손실 분포를 보면 FTX가 50%, 바벨파이낸스가 24%, 망고가 8%로 3위를 차지했다.

Zero Hour Technology의 통계에 따르면 보안 사고 건수 측면에서 거래 플랫폼에 대한 공격 유형은 주로 해커 공격, 자산 도용, 보안 침해, 피싱 공격 및 개인 키 도용으로 38%를 차지하며, 19%, 12%, 10%, 10%. 손실액 배분 측면에서는 보안사고의 주요 유형인 해커 공격이 54%, 자산도용이 33%, 가격조작과 플래시론 공격이 각각 5%를 차지했다.

다음 그림은 2022년 거래소 보안 사고의 몇 가지 일반적인 사례를 보여줍니다.

거래 플랫폼 보안 위험 및 대책 제안

Zero Hour Technology의 보안 팀은 과거 모든 거래소의 보안 사고를 검토하여 거래 플랫폼의 전체 보안 구조 관점에서 거래 플랫폼이 직면한 보안 위험은 주로 개발, 서버 구성, 운영을 포함한다고 생각합니다. 및 유지 관리, 팀 보안 인식, 내부 직원, 시장 및 공급망 위험. Zero Hour Technology의 보안 팀은 암호화폐 거래 플랫폼의 보안 문제에 대한 종합적이고 상세한 분석을 수행한 "블록체인 보안 소개 및 실전"을 출판한 적이 있습니다. 정보수집, 사회공학 등 모의해킹 단계를 포함하고 비즈니스 로직, 입출력, 보안설정, 정보유출, 인터페이스 보안, 사용자 인증 보안, 앱 보안 등 다양한 공격면을 소개한다. , 등.

거래소의 보안 위험과 관련하여 제로아워테크놀로지의 보안팀은 다음과 같은 조치 및 제안을 합니다.

거래 플랫폼의 관점에서:

1) 내부 직원의 보안 의식을 함양하고, 거래소의 생산 환경, 테스트 환경 및 디버깅 환경의 보안 격리를 강화하고 가능한 한 전문적인 네트워크 보안 보호 제품을 사용하십시오.

2) 전문 보안 회사와 협력하여 코드 감사 및 침투 테스트를 수행하여 시스템에 숨겨진 취약성과 보안 위험이 있는지 이해하고 완전하고 포괄적인 보안 보호 메커니즘을 구축합니다. 일상 업무 중에는 정기적인 보안 테스트를 실시하여 보안 강화를 강화하고 있습니다.

거래를 위해 거래소를 사용하는 것 외에도 대부분의 사용자는 디지털 자산을 저장하는 지갑 역할을 하는 경우가 더 많습니다.

그러므로,그러므로,

사용자의 관점에서:

1) 출처를 알 수 없는 소프트웨어를 마음대로 설치하지 마십시오.

2) 컴퓨터 서버는 불필요한 포트 열기를 피하고 해당 취약점을 적시에 패치해야 하며 호스트에는 효과적이고 안정적인 바이러스 백신 또는 기타 보안 소프트웨어를 설치하고 마이닝 스크립트 격리 플러그인을 설치하는 것이 좋습니다. 웹 브라우저.

3) 낯선 사람이 보낸 알 수 없는 링크를 임의로 클릭하지 마십시오.

4. 지갑 - 암호화된 자산 관리의 피해

Web3의 지갑은 암호화폐 지갑 또는 디지털 자산 지갑으로도 알려진 블록체인 디지털 지갑으로 디지털 화폐를 저장, 관리 및 사용하는 도구입니다. 디지털 통화에 액세스하십시오. 오늘날 생태계의 발전과 함께 디지털 지갑은 다중 체인 및 다중 자산 관리 플랫폼이 되었습니다.

Zero Hour Technology Blockchain Security Threat Intelligence Platform의 통계에 따르면 2022년 12월 현재 총 142개의 디지털 지갑 프로젝트가 있습니다. Blockchain.com의 통계에 따르면 2022년에는 전 세계적으로 3억 명 이상이 암호화된 자산을 사용할 것이라고 합니다. 이 중 암호화 지갑 사용자는 2021년 6,842만 명에 이르고, 2022년 7월에는 암호화 지갑 사용자가 8,100만 명에 이르며 기하급수적으로 증가하고 있습니다.

Web3의 입구로서 지갑은 이미 해커의 눈에는 "고기와 감자"가 되었습니다. Zero Time Technology의 통계에 따르면 2022년에는 디지털 지갑에서 25건의 보안 사고가 발생하고 누적 자산 손실은 6억 9,800만 달러를 초과할 것입니다.

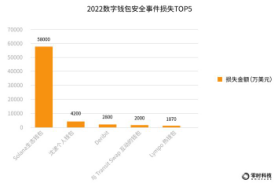

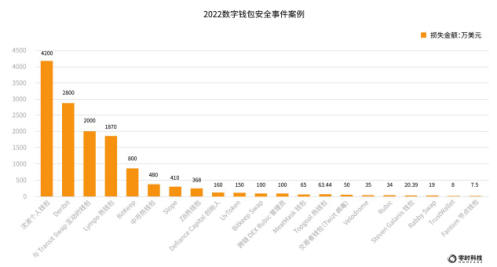

2022년에 공격 및 분실된 상위 5개의 지갑 보안 사고는 주로 Solana 생태 지갑, Fenbushi 설립자 Shen Bo의 개인 지갑, Deribit, Transit Swap과 상호 작용하는 지갑 및 Lympo 핫 지갑에서 발생했습니다.각 손실은 다음과 같습니다. 달러, 4200만 달러, 2800만 달러, 2000만 달러, 1870만 달러. 그 중 솔라나 생태지갑이 공격을 받아 가장 많은 금액을 잃었습니다.

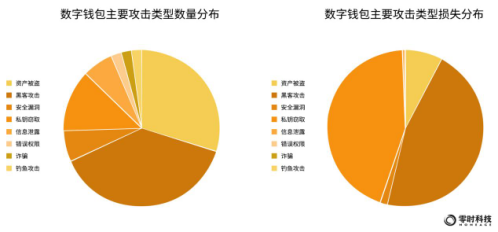

Zero Hour Technology의 통계에 따르면 보안 사고 건수 측면에서 디지털 지갑에 대한 주요 공격 유형은 해커 공격, 자산 도용, 개인 키 도용, 보안 침해 및 정보 유출로 38%를 차지하며, 각각 30% 및 13%, 7%, 6%. 공격이 가장 높은 비중을 차지하며 1위를 차지했습니다.

이 중 주요 공격유형에 따른 보안사고 손실비중은 해커 공격으로 인한 손실이 46%로 가장 많았고, 개인키 도용으로 인한 손실이 44%로 2위, 자산도용으로 3위를 차지했다. 8% % .

지갑은 공격을 받는데, 일반적으로 두 가지 상황으로 나뉩니다. 하나는 기관 지갑이고 다른 하나는 개인 지갑입니다. 예를 들어, Lympo 핫 월렛이 도난당하여 미화 1,870만 달러의 손실을 입었고, 최근 클래식 개인 지갑이 도난당했습니다.

솔라나 생태지갑 도난 사건 외에도 업계에서는 아래 그림과 같이 많은 지갑 보안 사고가 발생하고 있습니다.

디지털 월렛 보안 위험 및 대책 제안제로아워테크놀로지 보안팀의 분석에 따르면 블록체인 디지털 지갑의 형태는 다양하다.

주요 보안 위험에는 다음과 같은 측면이 포함되지만 이에 국한되지는 않습니다.제도적 측면:

운영 환경의 보안 위험, 네트워크 전송의 보안 위험, 파일 저장 방법의 보안 위험, 응용 프로그램 자체의 보안 위험, 데이터 백업의 보안 위험 등클라이언트 측에서:

개인 키 분실 또는 도난에 직면: 예를 들어 고객 서비스를 사칭하여 개인 키를 속이고, 해커는 지갑 업그레이드를 통한 표적 공격을 통해 사용자 니모닉 단어 및 기타 정보를 수집하고, 악성 QR 코드를 전송하여 고객이 자금을 이체하여 자산을 훔치도록 안내합니다. 고객이 정보를 저장하는 클라우드 플랫폼을 공격하여 도용 개인 키/니모닉 문구, 멀웨어, 에어드롭 스푸핑, 피싱, 기타 피싱(프리세일, 앱 다운로드, 복권 트랩) 및 기타 위험을 가져옵니다.

이러한 위험에 직면하여 지갑 보안을 보호하는 방법은 무엇입니까?

제도적 측면에서 Zero Hour Technology의 보안 팀은 다음을 권장합니다.

중앙화 지갑이든 탈중앙화 지갑이든 소프트웨어 지갑이든 하드웨어 지갑이든 보안 측면에서 충분한 보안 테스트를 거쳐야 합니다. 항목:

1. 네트워크 및 통신 보안 테스트 네트워크 노드는 적시에 네트워크 공격을 감지하고 저항할 수 있어야 합니다.

2. 지갑 운영 환경은 안전합니다.지갑은 운영 체제의 알려진 주요 취약점, 가상 머신 탐지 및 무결성 탐지를 탐지할 수 있으며, 디지털 지갑은 타사 프로그램 하이재킹을 방지하기 위해 타사 프로그램 하이재킹 탐지 기능이 있어야 합니다. 관련 사용자 정보를 훔치는 지갑.

3. 지갑 거래 보안 지갑에서 발행하는 모든 거래는 서명이 있어야 하며, 서명 시 결제 비밀번호를 입력하여 개인키를 복호화해야 하며, 거래 서명이 생성된 후 메모리에 복호화된 개인키를 삭제하여 방지 메모리의 개인 키가 도난 및 유출되지 않도록 대기합니다.

4. 지갑 로그 보안 사용자가 지갑 작동 행위를 감사하고 비정상적이고 승인되지 않은 작업을 방지하기 위해 지갑 작동 로그를 기록해야 하며 동시에 지갑 로그는 민감하지 않아야 하며 기밀 정보를 포함해서는 안 됩니다.

5. 노드 인터페이스 보안 감사: 인터페이스는 해커가 데이터를 변조하는 것을 방지하기 위해 데이터에 서명해야 하고, 인터페이스 액세스는 해커의 반복 공격을 방지하기 위해 토큰 인증 메커니즘을 추가해야 하며, 노드 인터페이스는 사용자 연결 속도를 제한해야 합니다. 해커가 CC 공격을 수행하는 사용자 작업을 시뮬레이션하는 것을 방지합니다.

클라이언트 측의 경우 Zero Hour Technology의 보안 팀은 다음을 권장합니다.

1) 개인 키 저장 조치를 잘 수행하십시오. 예를 들어 개인 키를 직접 복사하고 백업하거나 클라우드 플랫폼 및 이메일과 같은 소셜 네트워크를 사용하여 개인 키를 전송하거나 저장하십시오.

2) 강력한 암호를 사용하고, 2단계 인증 MFA(또는 2FA)를 최대한 활성화하고, 항상 보안 인식과 경계를 유지합니다.

3) 프로그램 버전 업데이트 시 해쉬값 확인에 주의하시기 바랍니다. 바이러스 백신 소프트웨어를 설치하고 가능하면 방화벽을 사용하십시오. 계정/지갑을 모니터링하여 악의적인 거래가 없는지 확인하십시오.

4) 그 중 하드웨어 지갑은 디지털 자산이 많고 보안 수준이 높은 사용자에게 적합합니다. 일상적인 사용을 위해 작은 자산을 저장하려면 소프트웨어 지갑을 사용하고 큰 자산을 저장하려면 하드웨어 지갑을 사용하여 편리함과 보안을 모두 달성할 수 있습니다.

자금을 도난당했다면?

의도하지 않은 인증 조작이 발생한 경우, 자금이 도난당하기 전에 가능한 한 빨리 지갑에서 자금을 이체하고 승인을 취소하십시오. 즉시 보안 팀은 자산 추적을 수행합니다.

5. DeFi-Web3 보안이 가장 어려운 영역

DeFi의 전체 이름: 분산 금융, 일반적으로 분산 금융 또는 분산 금융으로 번역됩니다. DeFi 프로젝트는 크게 오라클 머신, DEX, 모기지 대출, 안정적인 통화 자산 및 합성 파생 상품의 다섯 가지 범주로 나뉩니다.

TVL: Total Value Locked의 전체 이름은 총 잠긴 값입니다. 사용자가 약정한 자산의 총 가치는 DeFi 생태계의 발전을 측정하는 가장 중요한 지표 중 하나이며 일반적으로 TVL의 성장은 프로젝트의 발전을 의미합니다.

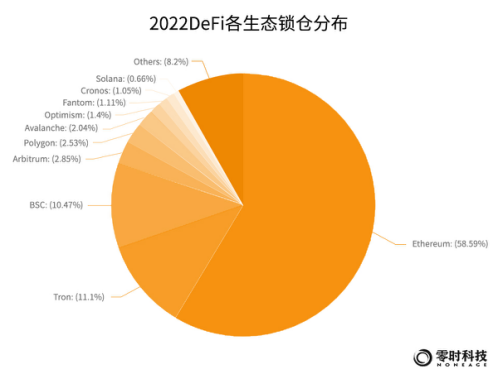

Zero Hour Technology의 블록체인 보안 위협 인텔리전스 플랫폼의 통계에 따르면 2022년 12월 현재 총 1,297개의 DeFi 프로젝트가 있습니다. DeFi Llama 데이터에 따르면 DeFi의 총 락업 가치는 390억 5100만 달러에 달했습니다. 이 중 이더리움이 58.59%로 TVL 230억2000만달러로 1위, 트론이 11.1%로 2위, TVL 40억3600만달러로 2위, BSC가 10.47%로 2위를 차지했다. 40.12 TVL로 1억 달러 TVL이 3위를 차지했습니다. Avalanche, Ploygon, Optimism 등과 같은 많은 신흥 퍼블릭 체인은 DeFi를 수용하여 체인의 생태계를 빠르게 발전시켰고 많은 사용자와 자본 축적을 유치했습니다.

DeFi의 두드러진 스마트 계약 보안 문제는 DeFi 업계의 가장 큰 과제가 되었습니다. 또한 DeFi 서비스 제공업체나 규제 기관은 실수로 전송된 자금을 반환할 수 없습니다. 해커가 스마트 계약 또는 DeFi 서비스의 다른 측면에서 사용자 자산을 훔치기 위해 허점을 발견하면 투자자에게 보상할 DeFi 서비스 제공자가 없을 수 있으며, 숨겨진 많은 상호 연결 문제로 인해 일련의 금융 사고가 발생할 수 있습니다.

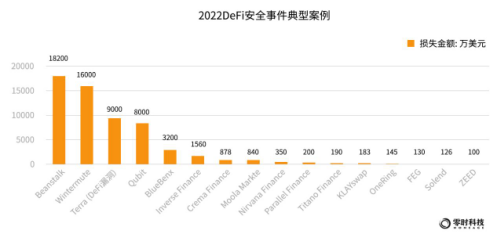

Zero Hour Technology의 통계에 따르면 2022년 12월 현재 25건의 DeFi 보안 사고가 발생했으며 누적 자산 손실은 미화 5억 9,300만 달러를 초과했습니다.

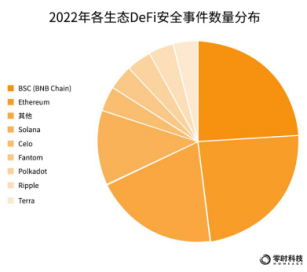

각 생태계에서 발생한 DeFi 보안 사고 건수 분포를 보면 이더리움과 BSC(BNB Chian) 생태계가 각각 6건으로 24%를 차지해 1위, 솔라나 생태계가 3건으로 12건을 차지했다. %, 순위 1위. 2위.

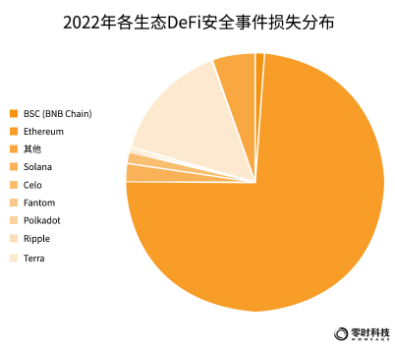

각 DeFi의 보안 사고 손실 분포 측면에서 상위 3대 퍼블릭 체인 생태계는 Ethereum 생태 DeFi 이벤트가 4억 3,800만 달러 이상의 손실로 74%를 차지하여 1위를 차지했으며, Terra는 손실로 2위를 차지했습니다. 90억 달러로 15%, 솔라나가 2%로 1354만 달러의 손실을 기록하며 3위를 차지했다. 생태가 활발할수록 해커들이 더 많이 주목하고 손실이 가장 두드러진다는 것을 알 수 있습니다.

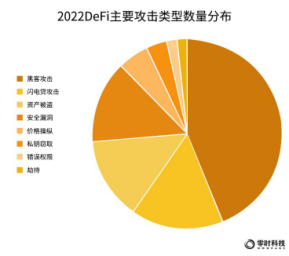

Zero Hour Technology의 통계에 따르면 DeFi 공격 유형의 관점에서 주요 유형은 해커 공격, 플래시 대출 공격, 자산 절도 및 보안 위반입니다. 이 중 주요 공격 유형별 보안사고 건수 분포는 해커 공격이 44%로 1위, 번개대출 공격이 16%로 2위, 자산도용과 보안침해가 모두 차지했다. 14%, 공동 3위.

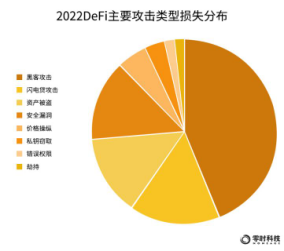

주요 공격 유형별 손실 분포를 보면 해커 공격이 53%로 가장 많았고, 보안 침해가 25%, 자산이 17%로 3위를 차지했다.

아래 그림은 202 2DeFi 보안 사건의 몇 가지 일반적인 사례를 보여줍니다.

DeFi 보안 위험 및 대책 제안

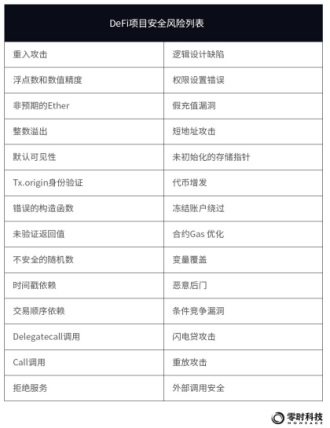

DeFi 프로젝트는 여러 가지 보안 위험에 직면해 있습니다.그룹에서는 프로젝트 측면(프로토콜 실행)과 사용자 측면이며, 보안 유형에서는 프로토콜 간의 결합된 보안이며 조합 간의 일부 결함, 스마트 계약 보안, 오픈 소스 보안, 높은 수익에는 높은 위험이 수반되며 감독 부족으로 인한 일부 보안 문제가 있습니다.

보안 감사의 관점에서 DeFi 프로젝트가 직면한 위험은 아래 그림과 같습니다.프로토콜 실행 프로세스에서 DeFi 위험에는 다음이 포함됩니다.

스마트 계약 공격 위험, 경제적 인센티브의 설계 문제, 보관 위험, 원래 프로토콜의 재구성, 개인 정보 보호 부족 및 기타 위험.사용자 관점에서 DeFi 사용자가 직면한 위험은 다음과 같습니다.

기술적 위험: 스마트 계약에 허점이 있어 보안 공격의 대상이 됨 유동성 위험: 플랫폼의 유동성이 고갈됨 키 관리 위험: 플랫폼의 마스터 개인 키가 도난당할 수 있음 보안 인식 위험: 피싱, 차익 거래 및 사기 프로젝트 발생 등

Zero Hour Technology의 보안 팀은 프로젝트 당사자 및 사용자로서 다음 5가지 사항에서 위험에 대처할 수 있다고 권장합니다.

1) 프로젝트 당사자가 DeFi 프로젝트를 시작할 때 전문 보안 팀을 찾아 포괄적인 코드 감사를 수행하고 가능한 한 많은 프로젝트 설계 결함을 찾기 위해 가능한 한 많은 공동 감사를 찾아 불필요한 것을 피해야 합니다. 출시 후 문제 손실.

2) 사용자가 이러한 프로젝트에 투자할 때 확인 작업을 잘 수행하는 것이 좋습니다.그들은 이 프로젝트에 대해 어느 정도 이해하고 있거나 온라인에 들어가기 전에 보안 감사를 통과했는지 확인해야 합니다.

3) 인터넷 서핑, 자산 저축, 지갑 사용 등 개인의 보안의식을 높이고 좋은 보안의식 습관을 길러라.

4) 프로젝트는 고수익 및 고위험이므로 참여에 주의가 필요하며 프로젝트를 이해하지 못하는 경우 손실을 피하기 위해 참여하지 마십시오.

6. NFT - 피싱 공격의 연못

NFT는 Non-Fungible Token의 약자로 블록체인 기반의 비균질 토큰인 동시에 블록체인에 저장되는 고유한 디지털 자산으로 전자증명이나 가상증명으로 많이 사용된다. 상품 소유권 구매하거나 판매할 수 있습니다. 2022년 12월 15일, 트럼프 전 미국 대통령은 트럼프의 초상화가 인쇄된 일련의 NFT 디지털 컬렉션 출시를 발표했으며 24시간도 안 되어 45,000개가 매진되었습니다.

NFTgo 데이터에 따르면 12월 31일 현재 4,624개의 NFT 프로젝트가 포함되어 있으며 총 38,693,506개의 NFT가 있습니다. 현재 NFT의 총 시장 가치는 210억 달러에 달했으며 보유자 수는 373억 3800만 명에 달했습니다. 다양한 프로젝트의 시장가치 분포를 보면 PFP(Picture for proof), 즉 개인 프로필 사진 NFT의 시장가치가 훨씬 앞서 있으며, 현재 사용 시나리오가 가장 많은 NFT이며 수집품이 그 뒤를 잇고 있다. 현재 8개의 주류 퍼블릭 체인의 NFT 자산 및 계약을 살펴보면 Polygon은 자산 및 계약 수에서 훨씬 앞서 있습니다.

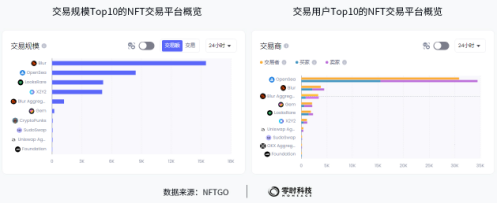

거래 규모의 관점에서 보면: 24시간 내 판매 기준 상위 10개 NFT 거래 플랫폼 중 Blur가 1위, Opensea가 그 뒤를 잇고, LooksRare가 3위를 차지했습니다. 거래자 관점에서 24시간 이내에 거래자, 구매자 및 판매자 수 기준으로 상위 10개 마켓플레이스 중 Opensea가 1위, Blur가 2위, Blur 애그리게이터가 3위입니다.

NFT의 가치가 부각되면서 해커들도 이 두툼한 부분을 주목하고 있다. 전체 암호화 시장이 현재 격렬한 하락세를 겪고 있지만 NFT의 인기는 줄어들지 않았습니다.

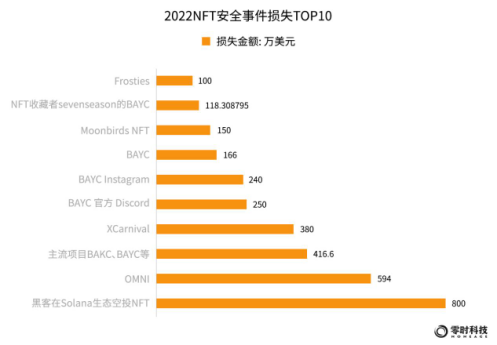

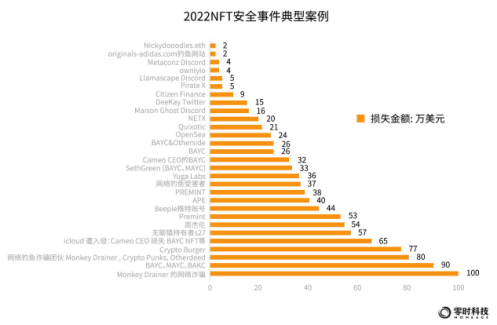

Zero Hour Technology의 불완전한 통계에 따르면 2022년 12월 현재 NFT 트랙에서 총 44건의 보안 사고가 발생했으며 누적 자산 손실은 약 4,256만 달러입니다.

2022년, 상위 10위 NFT 보안 사고 손실 중 BAYC 및 BAKC 시리즈는 해커의 주요 대상이 되었으며 이러한 NFT를 보유한 수집가는 더 큰 손실을 입었습니다. 그중에는 Jay Chou의 NFT 도난 사건과 54만 달러 손실 사건 등 뜨거운 사건들이 있다.

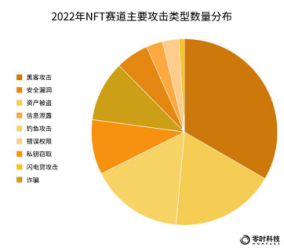

NFT 트랙에 대한 공격 유형은 주로 해커 공격, 자산 도용, 피싱 공격 및 개인 키 도용이며 해당 보안 사고는 각각 33%, 18%, 16%, 10%를 차지합니다. .

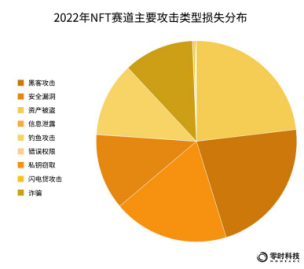

주요 NFT 공격 유형의 손실 비율은 자산 도용이 23%로 가장 많았고, 해킹 공격이 22%로 2위, 개인키 도용이 19%로 3위를 차지했다. 개인 절도 사건의 경우 대부분 디스코드/트위터 등 미디어 플랫폼이 해킹된 후 피싱 링크를 게시한 해커에 의해 발생한다는 점에 유의할 필요가 있습니다.

상위 10개의 NFT 보안 사고 사례 외에도 업계의 일반적인 NFT 보안 사고 사례는 다음과 같습니다.

NFT 보안 위험 및 대책 제안

현재 NFT 트랙에는 다양한 해킹 방법이 존재합니다. 그룹으로 나누어 위험에 처한 개체는 일반적으로 플랫폼과 사용자입니다.중앙 집중식 플랫폼 측의 경우 가능한 보안 위험은 다음과 같습니다.계정 위험, 상업적 경쟁 위험, 보안 인식 위험, 내부자 위험, 시장 위험 등

클라이언트 측에서는 Discord 공격이 올해 주요 공격 방법이 되었습니다.

위의 보안 위험과 관련하여 Zero Hour Technology 보안 팀은 다음과 같은 제안을 합니다.일반 사용자의 경우

, 자신의 Discord를 보호하려면 다음 사항에 주의해야 합니다.

암호가 충분히 강력한지 확인하고, 영숫자 특수 문자로 긴 임의 암호를 생성하고, 2개의 FA 인증을 켜고, 암호 자체는 충분히 복잡하지만 한 가지 방법으로 보안을 신뢰할 수 없습니다. 의심스러워 보이면 비공개 메시지를 보낼 수 있는 사람을 제한하고, 프로그램을 다운로드하거나 모르는 코드를 복사/붙여넣기하지 말고, 인증 토큰을 공유하거나 화면을 공유하지 말고, 모르는 사람에게서 QR 코드를 스캔하지 마세요. t 알거나 누구의 적법성을 확인할 수 없습니다.서버 소유자:

특히 웹후크와 같은 더 높은 수준의 도구에 대한 서버 권한을 감사합니다. 특히 대부분의 새로운 서버 구성원이 Discord 외부 커뮤니티에서 온 경우 변경 사항을 적용할 때 공식 서버 초대를 모든 플랫폼에서 업데이트하고 볼 수 있도록 유지합니다. 알 수 없는 링크! 계정이 손상되면 관리되는 커뮤니티에 더 큰 영향을 미칠 수 있습니다.프로젝트:

컨트랙트는 사용자가 입력한 구매 수량의 합리성을 엄격히 판단할 것을 권고하며, 컨트랙트는 제로 자금으로 NFT를 구매할 가능성을 제한할 것을 권고하며, ERC 721의 NFT 토큰과 혼란과 가짜 Discord 공식 케이스를 피하기 위한 ERC 1155 프로토콜. 현재 많은 채팅 소프트웨어가 악의적인 민트 링크를 발견하고 많은 사용자의 자금을 도난당했습니다.이러한 코인 도용 사건을 방지하기 위해 민트 작업을 수행할 때 링크 소스의 신뢰성을 확인하는 것이 좋습니다. 동시에 실제 서명된 트랜잭션의 내용과 예상대로를 확인합니다.

7. 가상화폐 - 불법행위의 온상

2022년 9월, 후난성 헝양현 경찰은 400억 위안에 달하는 "9.15" 규모의 가상화폐 자금 세탁 사건을 단속했습니다. 2022년 12월, 내몽골 퉁랴오시 공안국 호친 지부는 블록체인 네트워크를 사용하여 디지털 가상화폐를 교환하는 자금세탁 조직을 성공적으로 적발하고 총 120억 위안에 달하는 용의자 63명을 체포했습니다. 2022년 8월 8일 미국 재무부 해외자산통제국(OFAC)은 토네이도캐시 협정에 대한 제재를 발표했다. 70억 달러 이상의 세탁을 도왔습니다.

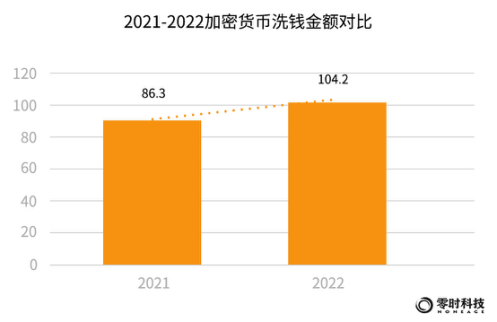

Zero Time Technology의 불완전한 통계에 따르면 암호화폐를 통한 자금 세탁 규모는 2022년에 전년 대비 20.7% 증가한 104억 2천만 달러에 이를 것으로 예상됩니다. 2022년 국내 공안부는 가상 화폐 자금 세탁 건수를 적발했으며 건수는 증가 추세를 보였다. 돈세탁, 사기, 다단계 사기, 절도는 암호화폐 범죄의 주요 유형입니다.

가상화폐를 기반으로 한 범죄에 맞서 싸우고 방어하는 방법은 무엇입니까?

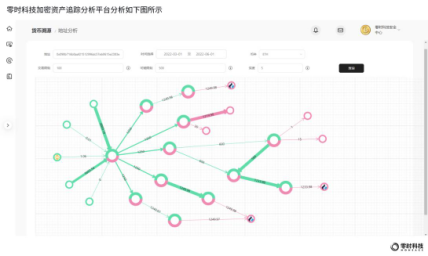

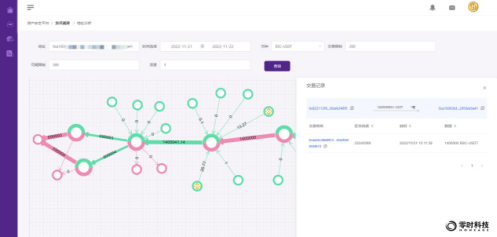

Zero Hour Technology는 인텔리전스 시스템, 모니터링 시스템, KYC&KYT 및 추적 시스템의 네 가지 주요 시스템을 갖춘 가상화폐 추적 분석 플랫폼을 독자적으로 개발했습니다. 체인에 있는 데이터와 블록체인의 보안 인텔리전스를 기반으로 플랫폼은 빅데이터, 그래프 컴퓨팅, 머신 러닝 등의 기술을 통해 가상 화폐 체인 전체의 추적성을 자동으로 운영하고 시각화할 수 있도록 효과적으로 지원할 수 있습니다. 사건 수사, 가상 범죄 퇴치, 업계 피해자를 위한 가상 자산 추적 서비스 제공 현재 이 플랫폼은 17억 7천만 건의 거래를 분석하고 8천만 개 이상의 주소를 표시했으며 8억 5천만 개 이상의 주소를 분석했습니다. 그리고 심천 공안국, 충칭 시 공안국, 퉁촨 시 공안국, 상뤄시 공안국, 상저우 공안국 등을 도와 가상화폐 도박, 다단계 사기, 사기 사건을 해결했습니다. 업계에 강한 반향.

8. 보안 교육 - Web3 Security Shield

소후 전 직원이 임금 보조금 피싱 이메일 사기를 당하는 잘 알려진 사례는 네트워크 보안에 대한 인식이 개선되지 않으면 향후 상업 비밀과 같은 다양한 보안 사고가 기업의 발전에 영향을 미칠 수밖에 없다는 것을 많은 기업이 깨닫게 했습니다. Web3의 탈중앙화 및 자율적 참여 방식은 개인으로 하여금 보안의식을 제고하지 않으면 해커의 현금 인출기가 될 것임을 깨닫게 합니다.

또한 Zero Hour Technology는 네트워크 보안 인식이 필요한 정부, 공공 보안, 교육, 금융, 전력 등 산업 조직을 중심으로 보안 인식 평가 관리 플랫폼을 자체 개발했습니다. 플랫폼은 피싱 기술을 기반으로 합니다. , 기업이 사설 클라우드 기반 네트워크 보안 인식 평가 및 관리 플랫폼을 구축하고 이론 시스템, 피싱 훈련, 호스트 탐지, 관리 평가 및 장면 사용자 정의 시스템을 통합하여 지속적이고 기업의 모든 직원의 네트워크 보안 인식을 체계적으로 개선합니다. 또한 제로아워 기술 보안팀의 전문적인 강점을 바탕으로 엔터프라이즈 네트워크 보안 컨설팅 및 교육 서비스도 제공하며, 원천적으로 견고한 보안 방어막을 구축합니다.

첫 번째 레벨 제목

4. Web3 핫스팟 보안 사고의 공격 방식에 대한 상세 분석 및 대책 제안

1 Ronin Network 사이드 체인 도난 6억 2,500만 달러 흐름 분석

0x1 이벤트 개요

Zero Hour Intelligence Station은 3월 29일 Axie Infinity 사이드체인 Ronin 유효성 검사기 노드와 Axie DAO 유효성 검사기 노드가 손상되어 USDC, 현재 Ronin Bridge 및 Katana Dex의 두 거래에서 Ronin으로부터 173,600개의 이더리움과 2,550만 달러를 연결했다고 보고했습니다. 중단되었습니다. 다음은 공격자의 지갑 주소입니다: https://etherscan.io/address/0 x 098 b 716 b 8 aaf 21512996 dc 57 eb 0615 e 2383 e 2 f 96 . 현재 해커는 모든 USDC를 ETH로 전환하고 6250 ETH를 분배하고 3750 ETH를 Huobi로 전송하고 1220 ETH를 FTX로 전송하고 1 ETH를 Crypto.com으로 전송했습니다.1 ETH의 출처는 Binance이며 나머지 자금 잔액은 여전히 해커의 주소에 남아 있습니다. 해커 공격의 자금 출처는 바이낸스의 출금이었다.

0x2 이벤트 원리

로닌은 간단한 자산 크로스 체인 모드를 채택합니다.사용자는 로닌 크로스 체인 계약을 통해 이더리움 자산을 로닌으로 전송합니다.계약이 확인되고 로닌에서 사용자의 해당 자산으로 해제됩니다.사용자가 로닌에서 해당 자산을 파괴하면 이더리움은 측은 처음 잠긴 자산의 잠금을 해제하고 사용자에게 반환합니다.

Sky Mavis의 Ronin 체인은 현재 9개의 검증자로 구성되어 있습니다. 입금 이벤트 또는 출금 이벤트를 식별하려면 9개의 검증자 서명 중 5개가 필요합니다. 공격자는 Sky Mavis의 Ronin 검증자 4명과 Axie DAO가 운영하는 제3자 검증자를 제어하는 데 성공했습니다.

유효성 검사기 키 체계는 분산형으로 설정되어 이와 유사한 공격 벡터를 제한하지만 공격자는 Axie DAO 유효성 검사기의 서명을 얻기 위해 Ronin의 Gasless RPC 노드를 통해 백도어를 발견했습니다.

2021년 11월 Sky Mavis가 엄청난 사용자 로드로 인해 Axie DAO에 무료 트랜잭션 배포를 도와달라고 요청했을 때. Axie DAO는 Sky Mavis가 대신하여 다양한 트랜잭션에 서명할 수 있도록 합니다. 이는 2021년 12월에 중단되었지만 허용 목록 액세스는 취소되지 않았습니다.

공격자가 Sky Mavis 시스템에 대한 액세스 권한을 얻은 후 가스 없는 RPC를 사용하여 Axie DAO 검증자로부터 서명을 얻을 수 있었습니다.

관리들은 이제 악의적인 인출의 서명이 5명의 의심스러운 검증자와 일치함을 확인했습니다.

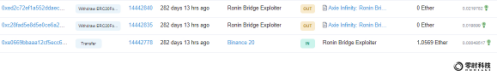

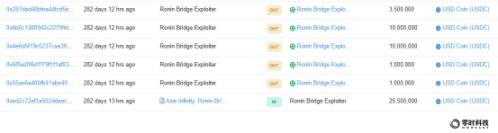

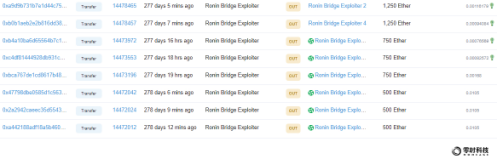

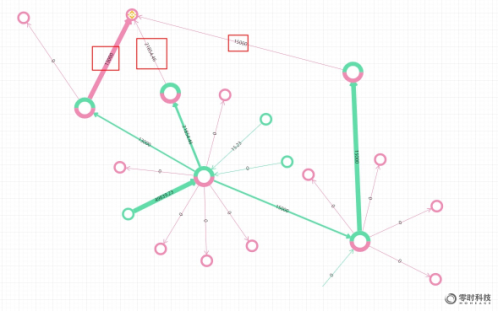

0x3 자금 출처 및 목적지

공격자는 바이낸스 거래소 주소를 통해 초기 자금 1.0569 ETH를 획득한 후, Ronin Bridge 크로스체인 브릿지 컨트랙트를 호출하여 173,600 ETH와 25,500,000 USDC를 획득했습니다.

자금의 소재

공격자는 25,500,000 USDC를 주소 0xe708f...7ce10과 주소 0x66566... 55617에 5번의 개별 트랜잭션으로 전송하고 이를 교환하여 약 8564 ETH를 획득했습니다.

이후 공격자는 6250 ETH를 5개의 주소로 전송했으며 나머지 자금은 여전히 공격자의 지갑 주소에 있습니다.

지금까지 이체된 지갑 자금을 추적하려면:

해커는 3,750 ETH를 Huobi Huobi 주소로 전송했습니다.

해커는 1250 ETH를 FTX 거래소 거래소 주소로 옮겼습니다.

해커는 1ETH를 Crypto.com 주소로 전송했습니다.

Zero Hour Technology의 암호화된 자산 추적 및 분석 플랫폼의 분석은 아래 그림과 같습니다.

요약 및 권장 사항:

2 악성 채팅 소프트웨어를 조심하세요! 채팅 기록이 탈취되어 수천만 개의 자산이 손실되었습니다 추적 분석

이벤트 배경

이벤트 배경

최근 제로타임테크놀로지 보안팀에서도 같은 이유로 암호화폐를 도용한 이용자가 다수 접수됐으며, 조사 결과 모두 악성 왓츠앱(Whatsapp)을 이용한 것으로 밝혀졌다.피해자와의 소통을 통해 , 상황은 다음과 같습니다.

악의적인 Whatsapp을 사용하여 통신할 때 피해자는 지갑 주소를 채팅 소프트웨어로 보내고 상대방은 지갑 주소를 직접 복사하여 전송하지만 이때 복사된 지갑 주소는 채팅 소프트웨어 Whatsapp으로 악의적으로 대체되어 결과적으로 암호화된 자산을 잘못된 주소로 전송. 그런 다음 사용자가 악성 WhatsApp과 채팅할 때 사용자가 입력하거나 수신한 올바른 암호화폐 주소를 대체합니다.

2022년 12월 6일, 악성 WhatsApp 사용으로 인해 $80,000 이상이 도난당했습니다.

2022년 11월 21일, 악성 Whatsapp 사용으로 인해 140만 달러 이상을 도난당했습니다.

2022년 10월 6일, 악성 WhatsApp 사용으로 인해 $13,000 이상이 도난당했습니다.

다른……

악성코드 분석 및 대책

피해자와의 통신을 통해 그들이 사용하던 안드로이드 휴대폰으로 바이두에서 왓츠앱 소프트웨어를 검색한 뒤 제3자 웹사이트에서 직접 소프트웨어를 다운로드해 설치했다.

다운로드 주소는 다음과 같습니다.

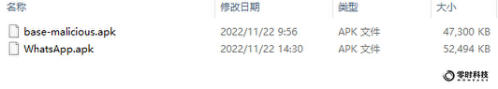

이번 사건의 원인과 결과에 대한 소통을 통해 피해자가 설치한 왓츠앱에 문제가 있는 것으로 의심되어 사건을 복구하기 위해 사건 당시 악성 왓츠앱 설치 패키지를 입수해 분석했다.

첫째, 악성 WhatsApp 소프트웨어의 설치 패키지 크기가 WhatsApp 공식 웹사이트에서 다운로드한 크기와 일치하지 않습니다.

그리고 두 소프트웨어의 서명 메시지를 살펴보면 서명 시간과 서명 제목 메시지도 분명히 일치하지 않는다는 것을 알 수 있습니다.

보안 도구로 이 맬웨어를 검사한 결과 실제로 문제가 있고 악성 트로이 목마로 표시되어 있음을 발견했습니다.

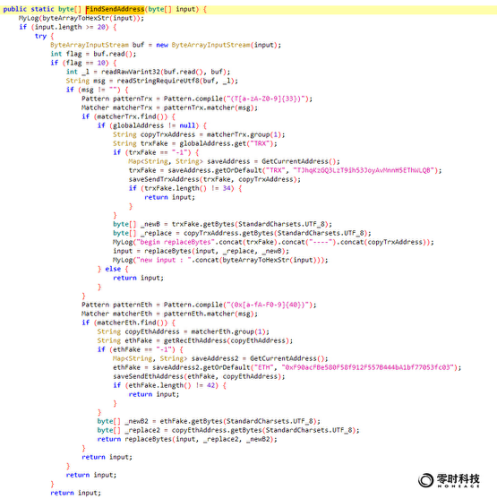

이후 악성코드를 디컴파일한 결과 악성코드가 사용자 채팅 메시지의 암호화폐 주소를 교체하는 기능을 가지고 있으며, 교체된 해커 주소를 정기적으로 변경하기 위해 원격 서버를 통해 통신하는 것으로 확인되었으며 분석 과정은 다음과 같다.

먼저 멀웨어와 해커가 제어하는 백그라운드 서버의 도메인 이름을 찾았습니다.

이후 악성코드 감사를 통해 악성코드가 해커가 제어하는 서버에서 암호화 화폐 주소를 획득한 후 사용자가 악성 왓츠앱과 채팅을 할 때 사용자가 입력하거나 수신한 올바른 암호화 화폐 주소를 교체한 것으로 밝혀졌다.

채팅 시 사용자가 입력한 주소 메시지를 교체하는 과정을 살펴보겠습니다.코드는 다음과 같습니다.

위의 FindSendAddress 함수에서 볼 수 있듯이:

첫 번째 단계는 사용자가 입력한 채팅 메시지에 trx 또는 eth 주소가 있는지 일치시키는 것입니다.

두 번째 단계는 GetCurrentAddress 함수를 통해 주소를 얻는 것입니다.

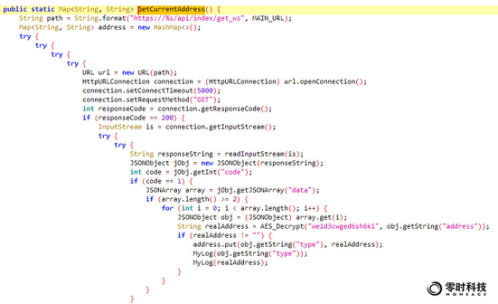

후속 조치로 GetCurrentAddress 함수의 내용은 다음과 같습니다.

악성 사이트의 /api/index/get_ws 인터페이스를 통해 해커가 제어하는 주소를 획득합니다.

반환 주소는 암호화되어 있으며, 앱 내 암호화 키를 통해 AES 알고리즘을 사용하여 해커의 주소를 직접 복호화할 수 있으며, ETH 주소를 예로 들면 다음과 같습니다.

세 번째 단계는 사용자가 입력한 주소를 replaceBytes 함수를 통해 해커가 조종하는 악성 주소로 교체하는 것입니다.

테스트를 통해 악성 도메인 네임의 /api/index/get_ws 인터페이스를 통해 획득한 악성 주소가 불규칙하게 변경되는 것으로 확인되었으며, 현재 획득한 주소는 업데이트된 것으로, 송금 시 피해자의 주소가 아닙니다. 획득한 새 주소는 0xf02FFBC0114562E30447c21f8273d8667 Ab 4 eB 3 B 피해자로부터 받은 자금 없음

현재 이 악성 인터페이스 /api/index/get_ws는 여전히 작동하고 있으며 더 많은 피해자를 유발할 것입니다.

분실 자금 추적 분석

피해자의 도움 요청을 받은 제로아워테크놀로지 보안팀은 해커 관련 주소를 즉각 분석, 모니터링했다.

이 중 140만 달러의 도난 자금이 해커의 주소 0xa160...9a41로 유입되었고, 몇 시간 후 해커는 0x570C...BdDb 주소로 자금을 이체한 후 여러 번의 거래를 통해 두 주소를 이체하였고, 마지막으로 아래와 같이 주소 0x8785...8885로 풀링했습니다.

분석을 통해 해커 주소 0xa160...9a41의 처리 수수료는 바이낸스 거래 플랫폼에서, 전송된 주소 0x570C...BdDb의 처리 수수료는 mexc.com 거래 플랫폼에서 오는 것으로 밝혀졌습니다.

또 다른 $80,000의 도난 자금이 해커의 주소 0x319c...8486, 0xad8...95b9로 들어간 후 분산된 여러 거래를 통해 이체되어 최종적으로 바이낸스 거래 플랫폼으로 모였으며, 분석을 통해 해커의 거래 수수료는 주소도 아래와 같이 Binance transaction.platform에서 가져왔습니다.

Zero Hour Technology의 보안 팀은 계속해서 이 악성 채팅 소프트웨어의 확산에 주의를 기울이고, 관련 해커 지갑 주소의 자금 이체 역학을 모니터링하고, 적시에 인텔리전스 경고를 제공하고, 더 많은 사용자 자산이 도난당하는 것을 방지할 것입니다.

요약 조언

이 경우 피해자는 악성 WhatsApp 채팅 소프트웨어를 다운로드하여 이체 대상 주소가 변조되어 많은 양의 자금이 손실되었으며 악의적인 가짜 거래 플랫폼, 가짜 지갑, 가짜 텔레그램 등

Zero Hour Technology의 보안팀은 사용자 자산 손실에 대한 지원 요청이 많이 접수되었으며 소셜 소프트웨어 및 기타 악성 소프트웨어를 통해 전송 주소를 가로채고 변조하는 사례가 점점 더 많아지고 있음을 확인했습니다. 금전적 손실을 피하려면 다음을 다시 권장합니다.

첫째, 앱을 다운로드하고 사용할 때 여전히 여러 확인이 필요하며 공식 다운로드 채널을 찾고 서명 일관성을 확인하십시오.

둘째, 대량 이체는 여러 번 수행되며 먼저 소액 이체 상태를 확인한 다음 이체를 계속합니다.

3 Fenbushi Capital의 4,200만 달러 설립자의 도난 자산 분석 및 추적

이벤트 배경

이벤트 배경

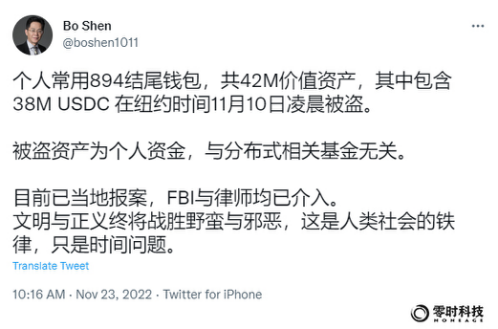

2022년 11월 23일, 펜부시 캐피탈(Fenbushi Capital) 설립자 Shen Bo는 뉴욕 시간으로 11월 10일 이른 시간에 3,800만 USDC와 1,606 ETH를 포함하여 4,200만 달러 상당의 개인 지갑 자산이 도난당했다고 트윗했습니다. 도난당한 자산은 개인 자금이며 분산 관련 자금과는 아무런 관련이 없습니다. 이 사건은 현지에서 보고되었으며 FBI와 변호사가 모두 관여했습니다.

Zero Hour Technology의 보안 팀이 뉴스를 모니터링한 후 적시에 추적하고 분석했습니다.

참고: Mr. Shen Bo는 Ethereum의 초기 투자자이자 Ethereum의 초기 설교자입니다. 2015년에 설립된 Fenbushi Capital은 블록체인 기술 관련 회사에 투자하는 데 중점을 둔 중국 최초의 벤처 캐피탈 회사입니다.

이벤트 분석

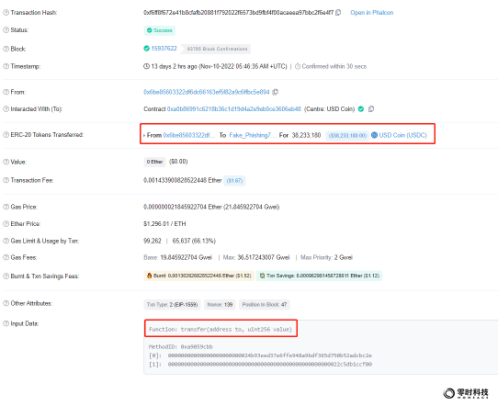

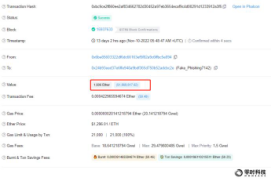

0x6be85603322df 6 DC 66163 eF 5 f 82 A 9 c 6 ffBC 5 e 894

이 보안 사고의 피해자인 Mr. Shen Bo의 지갑 주소는 다음과 같습니다.

0x24b93eed37e6ffe948a9bdf365d750b52adcbc2e

공격자의 지갑 주소는 다음과 같습니다.

0xf6ff8f672e41b8cfafb20881f792022f6573bd9fbf4f00acaeea97bbc2f6e4f7

도난당한 38, 233, 180 USDC는 이체 기능을 통해 직접 이체되며 거래 해시는 다음과 같습니다.

0 xbc 9 ce 2 f 860 ee 2 af 834662782 d 30452 a 97 eb 3654 ecaf 9 c 4 d 00291 d 1233912 a 3 f 5

도난당한 1606 ETH 트랜잭션 해시는 다음과 같습니다.

0x04c43669c930a82f9f6fb31757c722e2c9 cb 4305 eaa 16 baafce 378 aa1c09 e 98 e

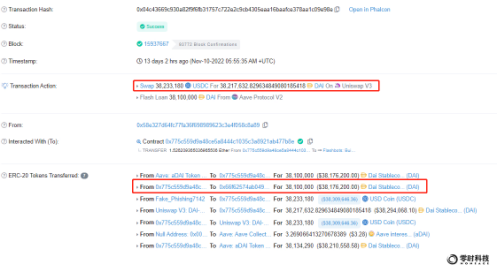

그런 다음 공격자는 38, 233, 180 USDC를 DAI로 교환했으며 트랜잭션 해시는 다음과 같습니다.

0x66f62574ab04989737228d18c3624f7fc1edae14

교환된 38,100,000 DAI는 아직 전송되지 않은 다른 주소로 전송되었으며 주소는 다음과 같습니다.

분석을 통해 DAI를 받은 주소 0x66f62574ab04989737228d18c3624f7fc1edae14는 주소 0x077d360f11d220e4d5d831430c81c26c9be7c4a4로부터 거래 수수료 0.1594 ETH를 받았고 제로타임 기술 가상화폐로 표기된 것으로 나타났다. 분석 플랫폼 0x077d360f11d220e4d5d831430c81c26c9be7c4a4는 ChangeNow 교환 플랫폼의 주소입니다. 트랜잭션 추적을 은폐하기 위한 공격자 동작.

현재 38,100,000 DAI와 1,606 ETH가 아직 공격자의 주소에 남아 있어 전송되지 않았으며, Zero Hour Technology의 보안 팀이 모니터링 목록에 합류하여 자산 전송 역학을 계속 추적하고 있습니다.

요약 조언

우선 자산도용 사건은 피해자의 지갑을 통해 직접 이체되었기 때문에 지갑의 개인키가 유출된 것으로 추정되며, 이후 공격자는 USDC를 DAI로 즉시 전환해 현재로서는 이를 일시적으로 동결할 수 없는 상황이다. 중앙 집중식 조직을 통해 자산.

다음으로 이 사고에 대한 자산 추적 작업은 다음과 같이 수행할 수 있습니다.

먼저 ChangeNow 플랫폼을 통해 공격자의 ETH 교환 수수료 지갑 주소를 획득하여 소스를 추적하고 단서를 찾습니다.

둘째, 공격자 주소의 자산 전송을 실시간으로 동기식으로 모니터링하여 추적합니다.

셋째, 온체인 트랜잭션을 통해 공격자와 연락하십시오.

Zero Hour Technology의 보안 팀은 이 사건을 지속적으로 추적할 것이며, 개인 키를 안전하게 보관하고 보안 인식을 높이며 지갑 및 자산의 보안에 주의를 기울이고 가능한 한 빨리 연락할 것을 다시 한 번 호소합니다. 자산이 손실됩니다.

참고: 업계의 다른 고전적인 공격 사례에 대한 자세한 분석은 Zero Hour Technology의 공식 계정에 주목하십시오.

Nomad Cross-chain Bridge 도난 1억 8천만 달러 이벤트 분석 제안

콩나무 농장 4억 5천만 RMB 공격 분석

발문

발문

Web3는 엄청난 혁신 기능과 오픈 소스 이점으로 인해 번성하는 차세대 네트워크 인프라가 되었으며, 전체 인터넷 세계에 보다 신뢰할 수 있고 가치를 제공하는 생태계를 제공합니다. Web3 산업의 보안 사고는 계속되고 있지만 해커와 범죄자는 끝없이 등장하지만 이것이 Web3 산업의 건전한 발전을 방해하지는 않습니다.

반대로 게임의 양면과 마찬가지로 Web3 세계의 "하얀 모자"와 Zero Hour Technology와 같은 보안 기관은 반드시 이 번성하는 생태계를 호위하고 새로운 세계에서 사용자의 자산을 보호하고 싸울 것입니다. 해커들과 지혜와 용기를 가지고 미래를 위해 싸우는 우리는 더 완전한 메커니즘, 더 강력한 기술 시스템, 더 안전한 거래를 구축하기 위해 계속 노력할 것입니다.