Slow Mist: Solana パブリック チェーンにおける大規模コイン盗難事件の分析

背景の概要

最初のレベルのタイトル背景の概要

Slope ウォレット チームは、SlowMist セキュリティ チームに分析とフォローアップを依頼しました。継続的なフォローアップと分析の結果、Solana 財団が提供したデータによると、盗難ユーザーのほぼ 60% がファントム ウォレットを使用し、アドレスの約 30% が Slope ウォレットを使用していることがわかりました。 、残りは Trust Wallet などを使用しており、iOS バージョンと Android バージョンのアプリケーションには該当する被害者がいるため、ウォレット アプリケーションの潜在的なリスク ポイントの分析に重点を置き始めました。

分析プロセス

最初のレベルのタイトル

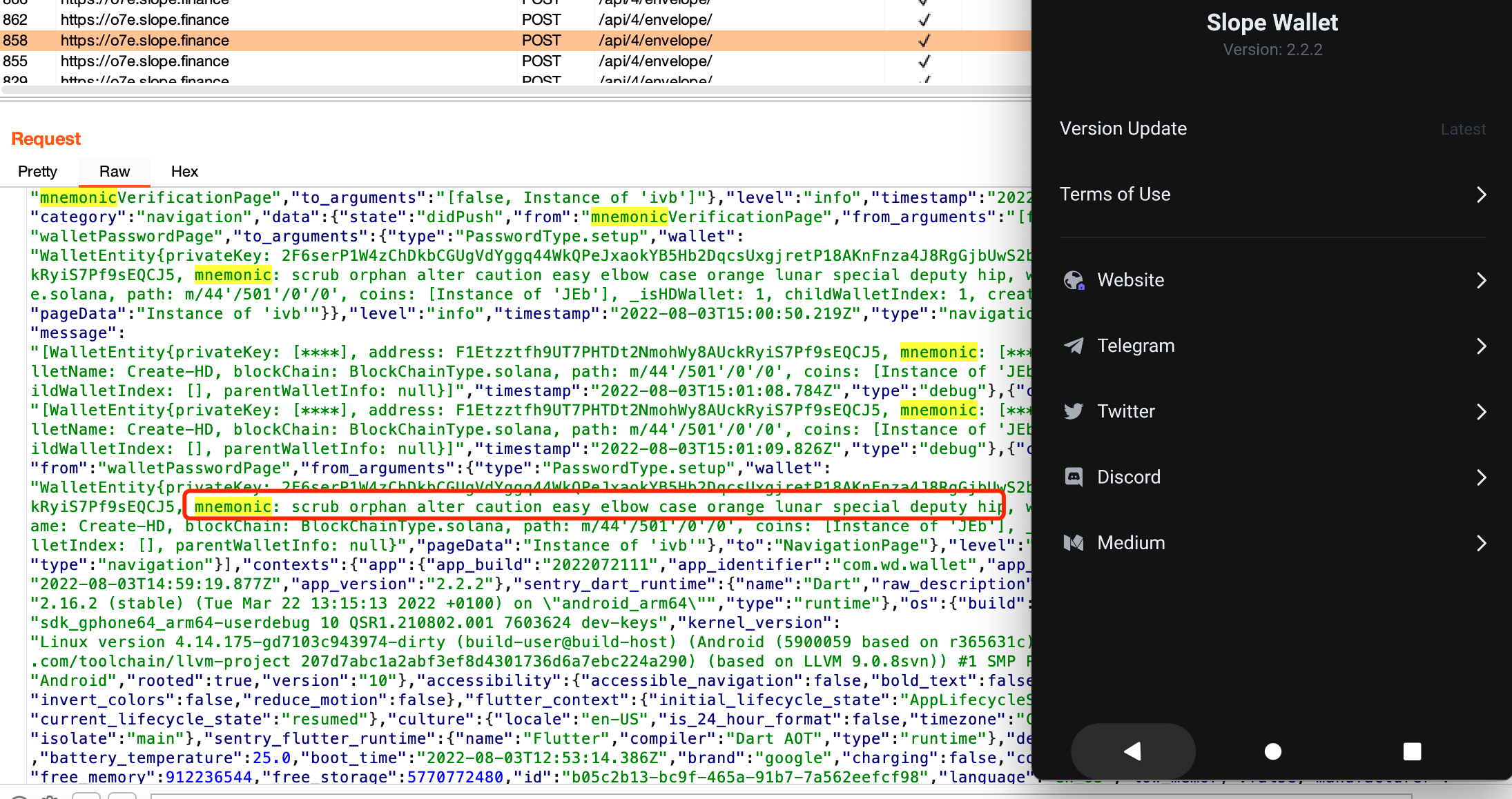

分析プロセス"o7e.slope.finance"Slope Wallet (Android、バージョン: 2.2.2) を分析したところ、Slope Wallet (Android、バージョン: 2.2.2) は広く使われている Sentry のサービスを利用していることがわかりました。Sentry は o7e.slope 上で動作します。 Finance ドメイン名では、ウォレットの作成時にニーモニックや秘密キーなどの機密データが https://o7e.slope.finance/api/4/envelope/ に送信されます。

Slope Wallet の分析を続けると、バージョン: >=2.2.0 パッケージの Sentry サービスがニーモニックを次の宛先に送信することがわかりました。

https://apkpure.com/cn/slope-wallet/com.wd.wallet/versions

Slope Wallet(Android, >一方、バージョン: 2.1.3 ではニーモニックワードを収集する動作が見つかりませんでした。

スロープウォレットの履歴バージョンのダウンロード:

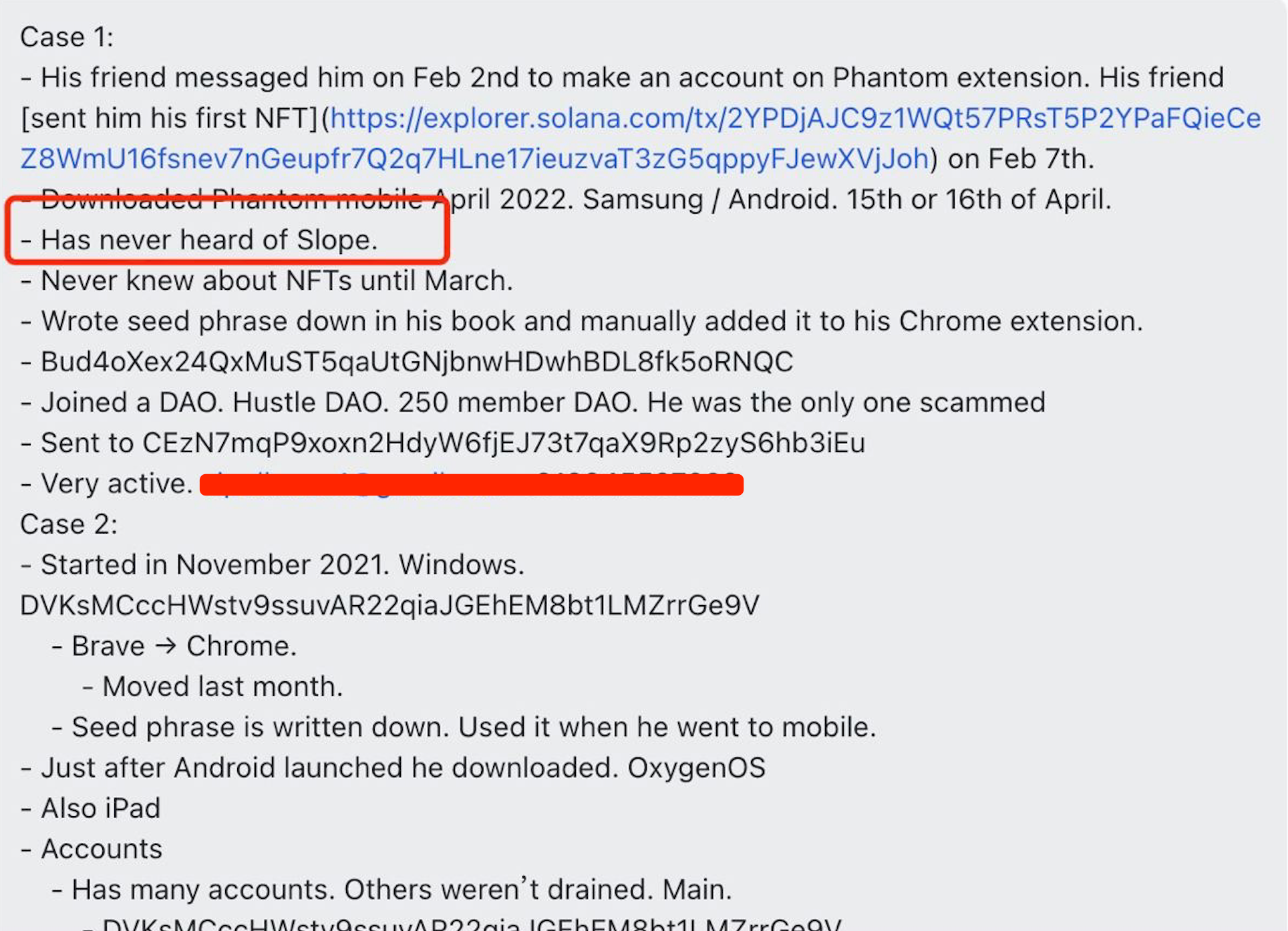

= バージョン: 2.2.0) が 2022.06.24 以降にリリースされたため、2022.06.24 以降に Slope Wallet (Android、>= バージョン: 2.2.0) を使用しているユーザーが影響を受けますが、一部の被害者によるとフィードバックは認識されていませんスロープウォレットですが、スロープウォレットは使用したことがありません。

Phantom (バージョン: 22.07.11_65) ウォレットを分析した結果、Phantom (Android、バージョン: 22.07.11_65) も Sentry サービスを使用してユーザー情報を収集していることが判明しましたが、ニーモニック ワードや秘密鍵を収集する明らかな動作は見つかりませんでした。 (Phantom Wallet の過去のバージョンのセキュリティ リスクは、SlowMist セキュリティ チームによってまだ分析中です)

いくつかの疑問

SlowMist セキュリティ チームは、盗難されたユーザーの残り 60% がハッキングされた理由を分析するために、さらに多くの情報を収集中です。何かアイデアがある場合は、一緒に議論して、Solana のエコロジーに一緒に貢献できることを願っています。分析中に疑問点がいくつかあります。

1. Sentry のサービスがユーザーのウォレットからニーモニック フレーズを収集することは一般的なセキュリティ問題ですか?

2. ファントムはセントリーを使用していますが、ファントムのウォレットは影響を受けますか?

1. Sentry のサービスがユーザーのウォレットからニーモニック フレーズを収集することは一般的なセキュリティ問題ですか?

3. 盗まれたユーザーの残りの 60% がハッキングされた理由は何ですか?

最初のレベルのタイトル

副題

Htp9MGP8Tig923ZFY7Qf2zzbMUmYneFRAhSp7vSg4wxV

CEzN7mqP9xoxn2HdyW6fjEJ73t7qaX9Rp2zyS6hb3iEu

5WwBYgQG6BdErM2nNNyUmQXfcUnB68b6kesxBywh1J3n

GeEccGJ9BEzVbVor1njkBCCiqXJbXVeDHaXDCrBDbmuy

副題

https://dune.com/awesome/solana-hack

被害者の住所:

https://www.odaily.news/newsflash/294440

https://solanafoundation.typeform.com/to/Rxm8STIT?typeform-source=t.co

副題