一文了解勒索軟件---黑客組織的主要盈利方式

2021年6月,巴西肉類加工巨頭JBS SA美國子公司JBS USA Holdings遭受勒索軟件攻擊,導致公司負責加工全美近五分之一肉類供應量的多家工廠被關閉,該公司隨後向犯罪分子支付了價值1100萬美元的比特幣贖金,以解決被攻擊事件。

一級標題

一級標題

正文

正文

正文

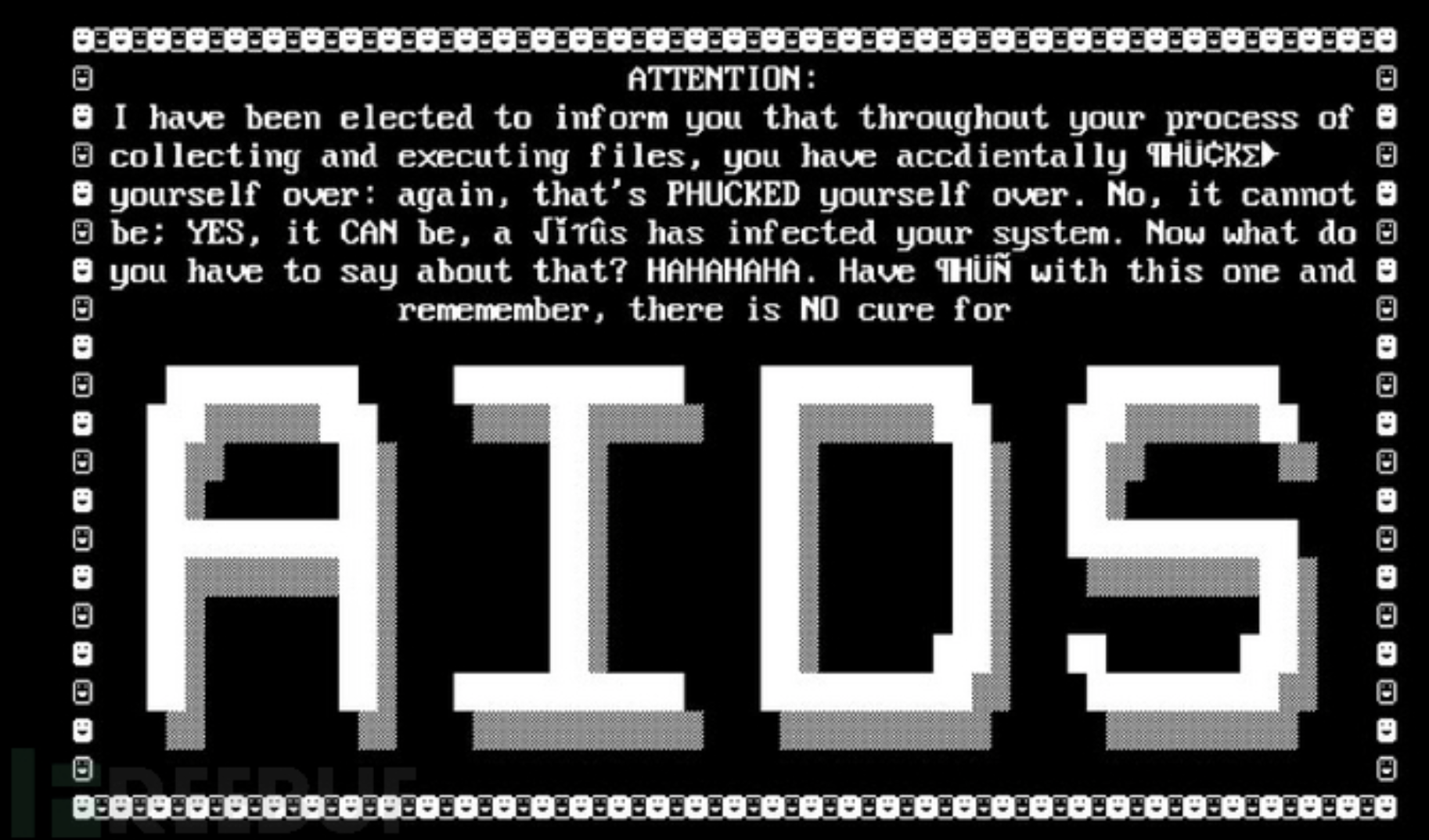

1989年,世界上出現了首例勒索軟件,名為“艾滋病信息木馬”,其開發者是1989年獲得哈佛大學博士學位名為約瑟夫·波普的生物學家,他向世界衛生組織艾滋病會議的參加者分發了20,000張受到感染的磁盤,並且以"艾滋病信息-入門軟盤”命名,當軟盤被插入電腦,就會顯示以下消息:

正文

正文

正文

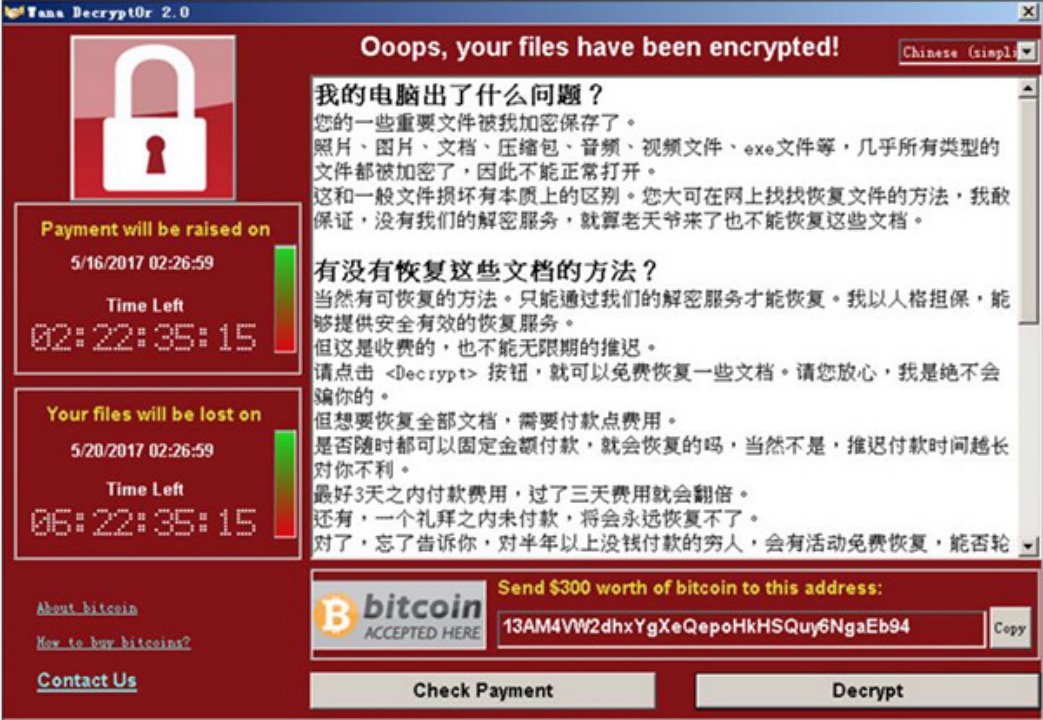

隨著08年比特幣的誕生,勒索軟件攻擊邁入新的發展階段——比特幣贖金階段,2013年下半年,出現了一種名為CryptoLocker的特洛伊木馬,是以勒索軟件的形式出現的惡意軟件,以Windows操作系統為主要攻擊目標。

通常通過郵件附件傳播,附件執行後會對特定類型的文件進行加密,之後彈出付款消息窗口。

正文

正文

圖片描述

圖片描述

一級標題

正文

4、平台化

正文

5、多元化

一級標題

勒索軟件的幾種形式

勒索軟件的攻擊形式多樣,主要可以分為:加密數據、鎖定係統、數據洩露、恐嚇用戶。

加密數據:這種形式最為多見,因為這種形式是受害群體數量最多、社會影響最廣的攻擊形式,攻擊者通常使用非對稱加密算法(理論上幾乎無法破解)對被攻擊者係統內重要的數據、資料文檔等進行加密,如果沒有攻擊者的私鑰,無法解密被鎖定的文件。然後通知用戶想要打開資料數據,則必須通過支付虛擬貨幣來完成解密。

鎖定係統:鎖定係統之後連繫統都無法登錄,比如:篡改系統開機密碼,被攻擊者在沒有特定數字密鑰的情況下無法訪問服務器,攻擊者以此為要挾對用戶進行勒索。

2019年5月初,黑客就入侵並控制了美國馬裡蘭州巴爾的摩市大約1萬台政府電腦,並索要13個比特幣(價值10萬美元),不過該市政府拒絕交付這一筆贖金,結果就是使得政府部門在沒有特定數字密鑰的情況下無法訪問服務器,政府公務員無法訪問他們的電子郵件帳戶,普通市民無法使用基本市政服務,包括交水費、財產稅和停車票等等。

數據洩漏:此類形式主要是針對酒店、企業、醫院等實施,黑客通過入侵系統竊取到企業內相關機密數據(用戶隱私信息、秘密文件等),要求企業支付一定的金額進行數據贖回,否則會在某一時間公開這批數據。

一級標題一級標題

勒索軟件的傳播

勒索軟件正在快速地演變,融合了很多惡意軟件的傳播特性,新的勒索病毒能夠在企業中快速地傳播和感染整個網絡,對能夠訪問的各種數據進行加密,甚至很多企業因此造成了業務的中斷,這對企業的安全防禦帶來了巨大的挑戰。

電子郵件

攻擊者通過發送電子郵件的形式傳播勒索軟件,這種電子郵件看起來與某些知名的機構、品牌或者社交網站的界面極度相似,減輕被攻擊者的戒備,攻擊者將惡意鏈接直接放在郵件中或者放在電子郵件的附件中,只要被攻擊者點擊了這個鏈接或打開了這個附件,包含勒索軟件的文件就會被自動下載、觸發。

案例:2019年3月11日起,境外某黑客組織對我國有關政府部門開展勒索病毒郵件攻擊。郵件內容為“你必須在3月11日下午3點向警察局報到!”,附件名為“03-11-19.rar”。

研究發現,該勒索病毒版本號為GANDCRAB V5.2,是國內最活躍的勒索病毒之一,郵件傳播是他們最廣泛使用的傳播方式,而且由於使用了RSA+Salsa20的加密方式,受害用戶無法拿到病毒作者手中私鑰,無法解密。該病毒運行後將對用戶主機硬盤數據全盤加密,要求受害用戶繳納贖金。

網站和下載

用戶瀏覽受感染的網站並下載軟件,讓用戶誤以為這是一個真正的軟件,但它實際上是包含勒索病毒的勒索軟件。

案例:2016年,首個針對蘋果操作系統的勒索軟件KeRanger被發布,它通過已經遭受感染的Transmission BitTorrent客戶端的安裝程序進行迅速傳播。在2016年3月4日和5日下載Transmission的Mac OS X的用戶都有可能面臨該惡意軟件的威脅。

用戶一旦安裝該勒索軟件,KeRanger將會搜索大約300個不同的文件類型,並對其發現的任意文件進行加密。隨後,該勒索軟件會彈出要求受害者支付1比特幣贖金的勒索通知單,並要求被攻擊者通過暗網完成贖金支付。

利用漏洞傳播

攻擊者抓住很多人認為打補丁沒用還會拖慢系統的錯誤認識,從而利用剛修復不久或大家重視程度不高的漏洞進行傳播。

如果用戶未及時更新系統或安裝補丁,那麼即便用戶未進行任何不當操作,也有可能在完全沒有預兆的情況下中勒索病毒。此類勒索軟件在破壞功能上與傳統勒索軟件無異,但因為傳播方式不同,導致更加難以防範,需要用戶自身提高安全意識,盡快更新有漏洞的軟件或安裝對應的安全補丁。

一級標題

一級標題

虛擬貨幣作為贖金

從技術層面上來看,我們不得不承認,勒索病毒和虛擬貨幣二者的結合非常完美,在虛擬貨幣被廣泛使用之前,病毒的製造者想通過勒索病毒直接獲利並不是太容易的事情,他們除了要挾持受害者的計算機設備或文件,還得讓受害者支付現金或銀行轉帳才能獲得收益,這種方式太容易被警方抓獲。

所以在過去的幾十年中,雖然勒索病毒很早就存在,但並沒有大規模的爆發,造成巨大影響。而虛擬貨幣的出現打破了這一平衡,受害人通過虛擬貨幣的形式支付,虛擬貨幣的匿名性和全球流通性不僅可以極為快捷地跨境交易,更可以一定程度的躲避監管。

一級標題

一級標題

止損和預防措施

當我們已經確認被勒索軟件攻擊後,應當及時採取必要的止損措施,避免損失的進一步擴大。

當確認服務器已經被感染勒索病毒後,應立即隔離被感染主機。一方面是為了防止感染主機自動通過連接的網絡繼續感染其他服務器;另一方面是為了防止黑客通過感染主機繼續操控其他服務器。

隔離常用的操作方法是斷網和關機。斷網主要操作步驟包括:拔掉網線、禁用網卡,如果是筆記本電腦還需關閉無線網絡。

在已經隔離被感染主機後,應對局域網內的其他機器進行排查,檢查核心業務系統是否受到影響,生產線是否受到影響,並檢查備份系統是否被加密等,以確定感染的範圍。

另外,備份系統如果是安全的,就可以避免支付贖金,順利地恢復文件。

所以,當確認服務器已經被感染勒索病毒後,並確認已經隔離被感染主機的情況下,應立即對核心業務系統和備份系統進行排查。

基於勒索軟件可防可控不可治的特點,知帆科技安全專家提醒大家:

企業用戶:構建網絡安全防護體系,加強數據安全保護,設置防火牆,及時更新病毒庫,廣泛獲取威脅情報,建立企業病毒預警機制。

個人用戶:提高網絡安全意識,定期給操作系統打補丁,不要點擊來源不明的郵件、鏈接和軟件,重要的數據和文檔及時備份。