Điểm nổi bật thường niên của Beosin | Báo cáo về tình hình an ninh mạng Blockchain Web3 năm 2025

- 核心观点:2025年Web3安全损失达33.75亿美元,黑客攻击激增。

- 关键要素:

- 黑客攻击损失31.87亿美元,同比大增77.85%。

- 中心化交易所损失最高,占52.3%,Bybit事件损失14.4亿。

- 以太坊链损失占比66.79%,合约漏洞利用为最常见攻击手法。

- 市场影响:凸显基础设施与供应链安全为行业核心挑战。

- 时效性标注:中期影响

*Báo cáo này được Beosin và Footprint Analytics cùng nhau thực hiện. Hãy trả lời "2025" trên tài khoản WeChat chính thức để nhận được báo cáo đầy đủ.

*Bài viết này là Báo cáo Tình hình An ninh Web3 năm 2025. Chúng tôi sẽ phát hành các báo cáo về tuân thủ chống rửa tiền đối với tài sản ảo và các chủ đề liên quan khác trong tương lai. Vui lòng tiếp tục theo dõi tài khoản WeChat chính thức của Beosin.

Lời tựa

Báo cáo nghiên cứu này, do Liên minh An ninh Blockchain khởi xướng và được đồng biên soạn bởi các thành viên liên minh Beosin và Footprint Analytics, nhằm mục đích khám phá toàn diện bức tranh an ninh blockchain toàn cầu vào năm 2025. Thông qua phân tích và đánh giá hiện trạng an ninh blockchain toàn cầu, báo cáo sẽ tiết lộ những thách thức và mối đe dọa an ninh hiện tại, đồng thời cung cấp các giải pháp và thực tiễn tốt nhất. An ninh và quy định blockchain là những vấn đề then chốt trong sự phát triển của kỷ nguyên Web3. Thông qua nghiên cứu và thảo luận chuyên sâu trong báo cáo này, chúng ta có thể hiểu rõ hơn và giải quyết những thách thức này để thúc đẩy an ninh và sự phát triển bền vững của công nghệ blockchain.

1. Tổng quan về bối cảnh an ninh của Blockchain Web3 năm 2025

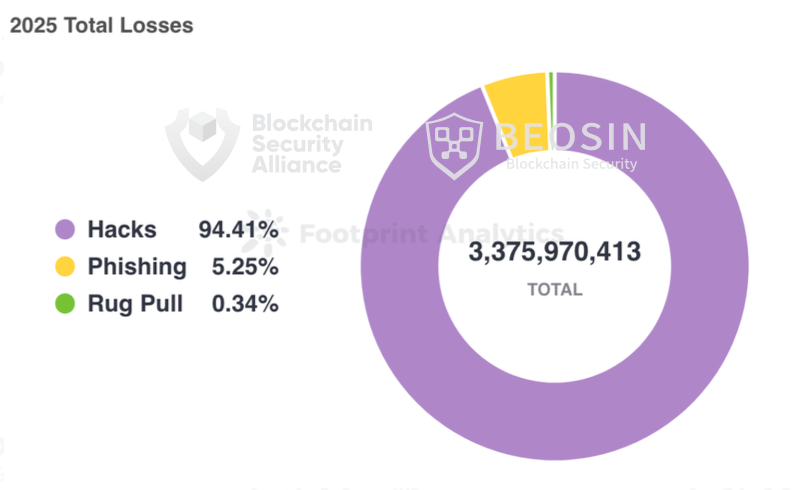

Theo Alert, một nền tảng thuộc Beosin, một công ty công nghệ bảo mật và tuân thủ blockchain, tổng thiệt hại trong không gian Web3 do tấn công mạng, lừa đảo phishing và rút vốn dự án đã lên tới 3,375 tỷ đô la vào năm 2025. Tổng cộng có 313 sự cố bảo mật blockchain lớn, bao gồm 191 vụ tấn công mạng với tổng thiệt hại khoảng 3,187 tỷ đô la; các vụ rút vốn dự án với tổng thiệt hại khoảng 11,5 triệu đô la; và 113 vụ lừa đảo phishing với tổng thiệt hại khoảng 177 triệu đô la.

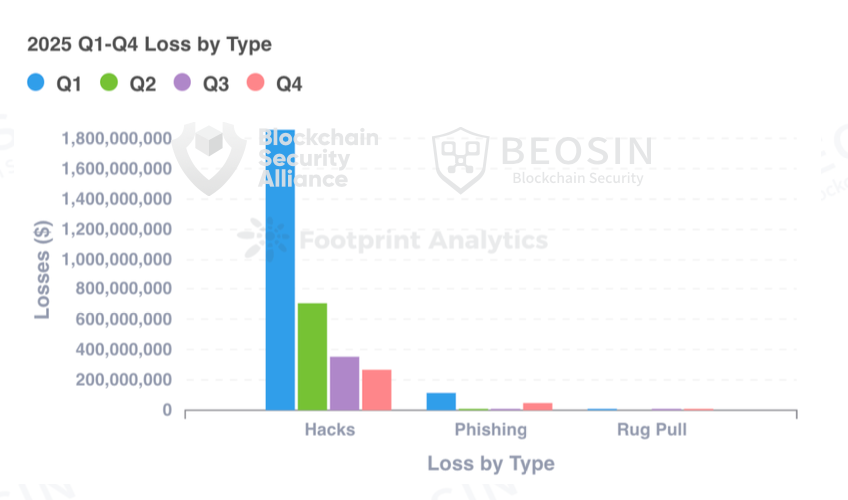

Quý đầu tiên của năm 2025 chứng kiến những tổn thất đáng kể nhất, phần lớn đến từ vụ tấn công mạng Bybit. Mặc dù số tiền bị mất do vụ tấn công này tiếp tục giảm theo từng quý, nhưng đã tăng đáng kể so với năm 2024, với mức tăng 77,85%. Trong khi đó, tổn thất từ các vụ lừa đảo giả mạo danh tính ( phishing scams) và lừa đảo chiếm đoạt tài khoản (Rug Pull) đều giảm đáng kể so với năm 2024, với mức giảm khoảng 69,15% đối với lừa đảo giả mạo danh tính và khoảng 92,21% đối với lừa đảo chiếm đoạt tài khoản.

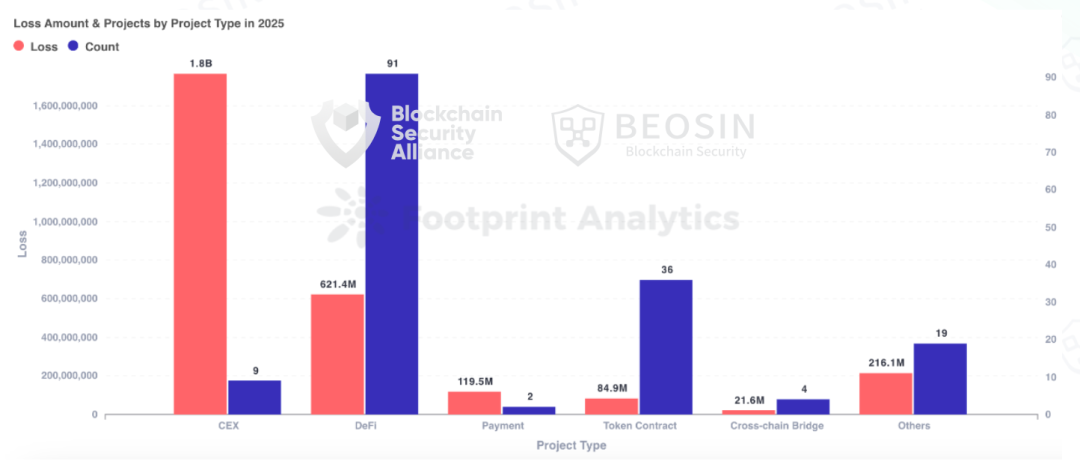

Năm 2025, các loại dự án bị tấn công bao gồm DeFi, CEX, blockchain công khai, cầu nối chuỗi chéo, NFT, nền tảng giao dịch Memecoin, ví điện tử, trình duyệt, gói mã nguồn của bên thứ ba, cơ sở hạ tầng và bot MEV, cùng nhiều loại khác. DeFi vẫn là loại dự án bị tấn công nhiều nhất, với 91 cuộc tấn công nhắm vào DeFi gây thiệt hại khoảng 621 triệu đô la. CEX chịu tổng thiệt hại cao nhất, với 9 cuộc tấn công nhắm vào CEX gây thiệt hại khoảng 1,765 tỷ đô la, chiếm 52,30% tổng thiệt hại.

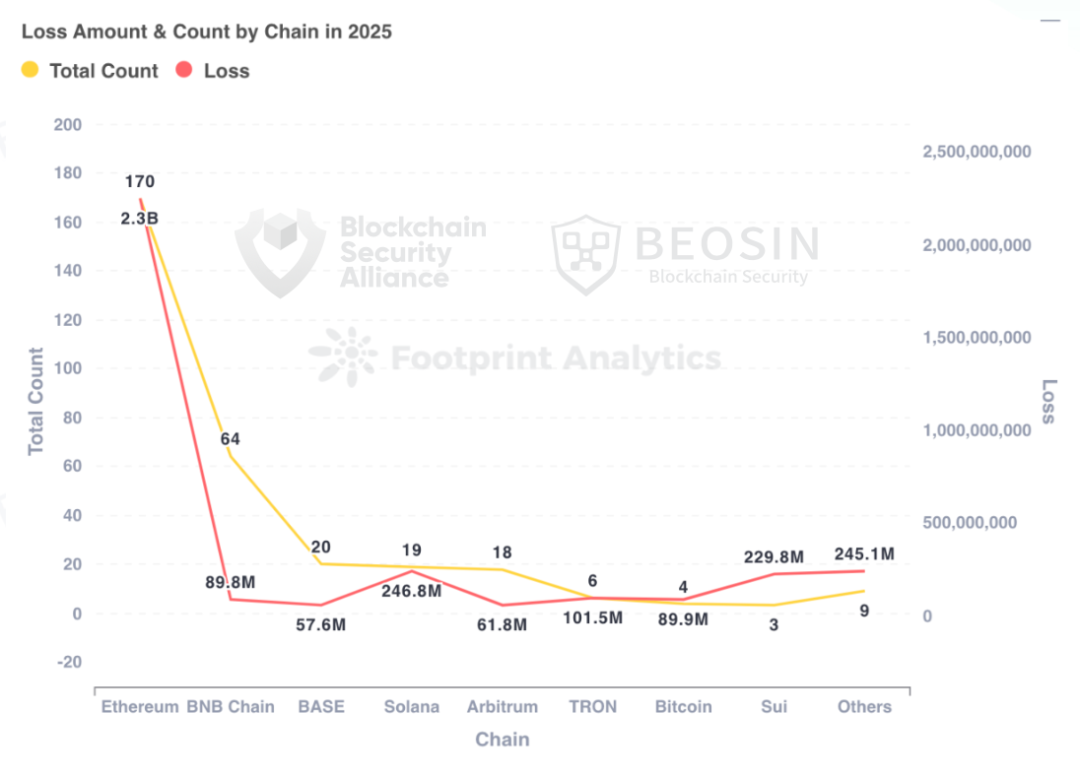

Năm 2025, Ethereum vẫn là blockchain công khai có mức thua lỗ cao nhất , với 170 sự cố bảo mật trên Ethereum gây ra thiệt hại khoảng 2,254 tỷ đô la, chiếm 66,79% tổng thiệt hại trong năm.

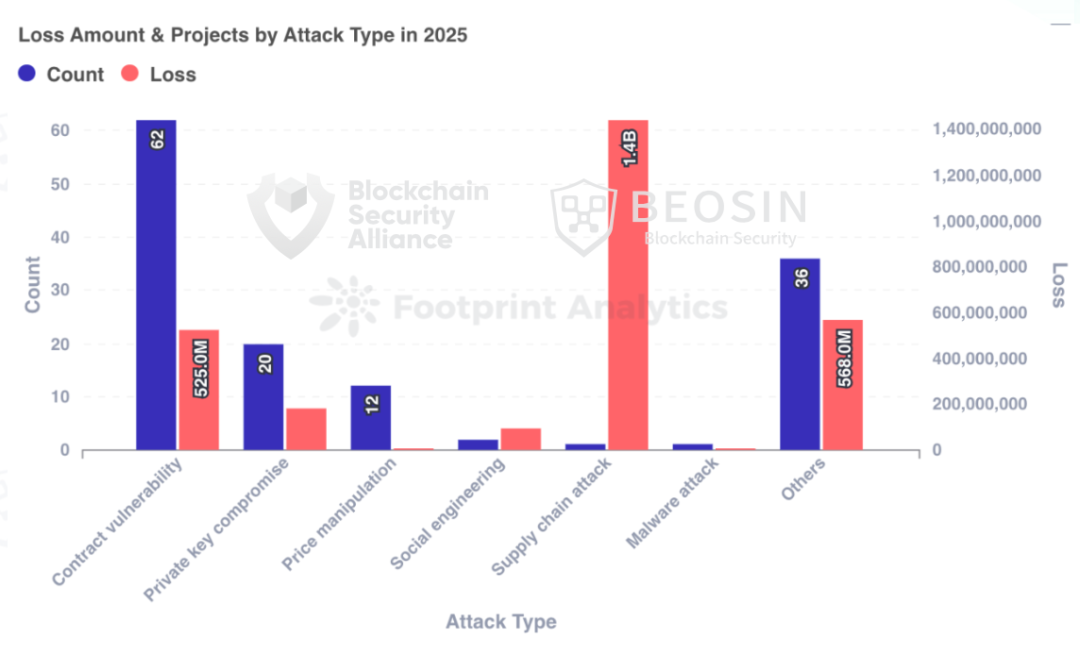

Về phương thức tấn công, sự cố Bybit gây thiệt hại khoảng 1,44 tỷ đô la do các cuộc tấn công chuỗi cung ứng, chiếm 42,67% tổng thiệt hại, trở thành phương thức tấn công gây tổn thất nặng nề nhất. Bên cạnh đó, khai thác lỗ hổng hợp đồng là phương thức tấn công thường xuyên nhất , chiếm 62 trong số 191 cuộc tấn công (32,46%).

2. Mười sự cố an ninh nghiêm trọng nhất năm 2025

Năm 2025, đã có ba sự cố bảo mật gây thiệt hại vượt quá 100 triệu đô la: Bybit (1,44 tỷ đô la), Cetus Protocol (224 triệu đô la) và Balancer (116 triệu đô la) . Tiếp theo là Stream Finance (93 triệu đô la), các nhà đầu tư nắm giữ BTC lớn (91 triệu đô la), Nobitex (90 triệu đô la), Phemex (70 triệu đô la), UPCX (70 triệu đô la), người dùng Ethereum (50 triệu đô la) và Infini (49,5 triệu đô la).

Khác với những năm trước, hai trong số 10 sự cố bảo mật hàng đầu năm nay liên quan đến thiệt hại đáng kể cho người dùng cá nhân , gây ra bởi các cuộc tấn công lừa đảo/tấn công kỹ thuật xã hội. Mặc dù những cuộc tấn công này không gây thiệt hại tài chính lớn nhất, nhưng tần suất của chúng đang tăng lên hàng năm, khiến chúng trở thành mối đe dọa lớn đối với người dùng cá nhân.

*Thông tin chi tiết về mười sự cố an ninh hàng đầu có thể được xem trong báo cáo đầy đủ.

3. Các loại dự án bị tấn công

Các sàn giao dịch tập trung trở thành loại dự án có tỷ lệ thua lỗ cao nhất.

Năm 2025, các sàn giao dịch tập trung chịu tổn thất nặng nề nhất, với chín cuộc tấn công nhắm vào chúng gây thiệt hại khoảng 1,765 tỷ đô la , chiếm 52,30% tổng thiệt hại. Bybit chịu tổn thất lớn nhất, khoảng 1,44 tỷ đô la. Các sàn giao dịch khác cũng chịu tổn thất đáng kể bao gồm Nobitex (khoảng 90 triệu đô la), Phemex (khoảng 70 triệu đô la), BTCTurk (48 triệu đô la), CoinDCX (44,2 triệu đô la), SwissBorg (41,3 triệu đô la) và Upbit (36 triệu đô la).

DeFi là loại dự án bị tấn công nhiều nhất , với 91 cuộc tấn công nhắm vào DeFi gây thiệt hại khoảng 621 triệu đô la, đứng thứ hai về tổng thiệt hại . Giao thức Cetus chịu tổn thất khoảng 224 triệu đô la, chiếm 36,07% tổng số tiền bị đánh cắp trong DeFi, trong khi Balancer mất khoảng 116 triệu đô la. Các dự án DeFi khác chịu tổn thất đáng kể bao gồm Infini (49,5 triệu đô la), GMX (40 triệu đô la), Abracadabra Finance (13 triệu đô la), Cork Protocol (12 triệu đô la), Supply (9,6 triệu đô la), zkLend (9,5 triệu đô la), Ionic (8,8 triệu đô la) và Alex Protocol (8,37 triệu đô la).

4. Chi tiết tổn thất cho từng chuỗi

Ethereum chịu tổn thất nặng nề nhất và gặp nhiều sự cố bảo mật nhất.

Cũng như những năm trước, Ethereum vẫn là blockchain công khai có mức thiệt hại và sự cố bảo mật cao nhất. 170 sự cố bảo mật trên Ethereum đã gây ra thiệt hại khoảng 2,254 tỷ đô la, chiếm 66,79% tổng thiệt hại trong năm.

Chuỗi khối công khai đứng thứ hai về số lượng sự cố bảo mật là BNB Chain , với 64 sự cố bảo mật gây thiệt hại khoảng 89,83 triệu đô la. Mặc dù BNB Chain đã trải qua số lượng lớn các cuộc tấn công trên chuỗi, tổng số tiền thiệt hại tương đối nhỏ . Tuy nhiên, so với năm 2024, cả số lượng sự cố bảo mật và số tiền thiệt hại đều tăng đáng kể, với số tiền thiệt hại tăng 110,87%.

Base đứng thứ ba về số lượng sự cố an ninh, với tổng cộng 20 sự cố. Solana theo sát phía sau với 19 sự cố an ninh.

5. Phân tích các phương pháp tấn công

Khai thác lỗ hổng hợp đồng là phương pháp tấn công phổ biến nhất.

Trong số 191 cuộc tấn công, có 62 cuộc tấn công khai thác lỗ hổng hợp đồng , chiếm 32,46%, gây thiệt hại tổng cộng 556 triệu đô la. Đây là loại tấn công gây thiệt hại tài chính lớn nhất, chỉ đứng sau cuộc tấn công chuỗi cung ứng của Bybit.

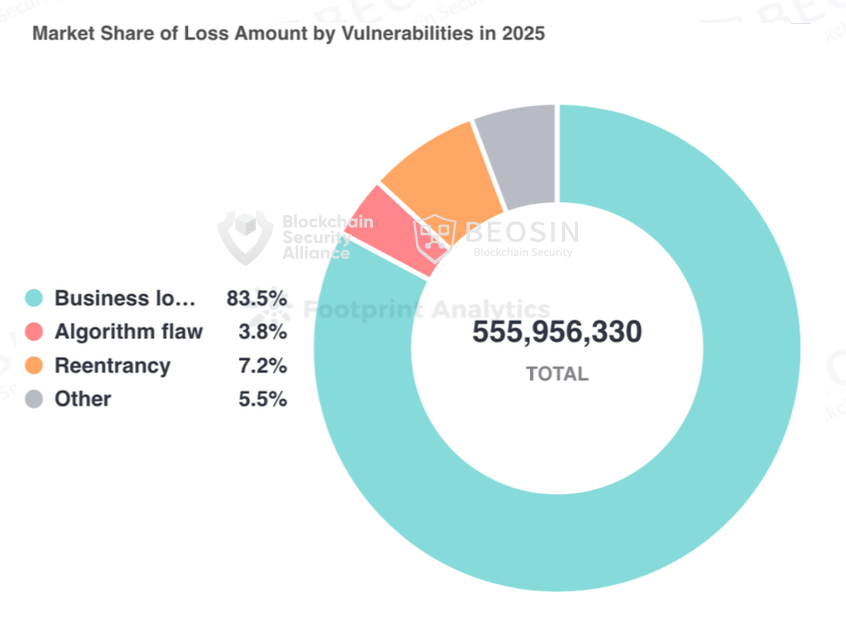

Theo phân tích về các lỗ hổng bảo mật trong hợp đồng, lỗ hổng gây thiệt hại nghiêm trọng nhất là lỗ hổng logic nghiệp vụ, dẫn đến tổn thất 464 triệu đô la. Ba lỗ hổng bảo mật trong hợp đồng xuất hiện thường xuyên nhất là lỗ hổng logic nghiệp vụ (53 lần), lỗ hổng kiểm soát truy cập (7 lần) và lỗi thuật toán (5 lần).

Năm nay đã có 20 vụ rò rỉ khóa riêng tư, gây thiệt hại tổng cộng khoảng 180 triệu đô la. Số vụ rò rỉ và thiệt hại gây ra thấp hơn đáng kể so với năm ngoái . Các sàn giao dịch, nhóm dự án và người dùng đã thể hiện sự nhận thức cao hơn về việc bảo vệ khóa riêng tư.

6. Phân tích tấn công sự cố an ninh điển hình

6.1 Phân tích sự cố bảo mật trị giá 224 triệu đô la của Giao thức Cetus

Tóm tắt sự kiện

Vào ngày 22 tháng 5 năm 2025, giao thức DEX Cetus trên hệ sinh thái Sui đã bị tấn công. Lỗ hổng bắt nguồn từ lỗi thực thi trong thao tác dịch bit trái trong mã thư viện nguồn mở. Lấy một trong những giao dịch tấn công (https://suivision.xyz/txblock/DVMG3B2kocLEnVMDuQzTYRgjwuuFSfciawPvXXheB3x?tab=Overview) làm ví dụ, các bước tấn công đơn giản như sau:

1. Kích hoạt vay tiền nhanh: Kẻ tấn công đã vay 10 triệu haSUI thông qua hình thức vay tiền nhanh.

2. Tạo vị thế thanh khoản: Mở một vị thế thanh khoản mới với phạm vi giá [300000, 300200].

3. Tăng tính thanh khoản: Chỉ sử dụng 1 đơn vị haSUI đã tăng tính thanh khoản, mang lại giá trị thanh khoản lên tới 10.365.647.984.364.446.732.462.244.378.333.008.

4. Rút thanh khoản: Ngay lập tức rút thanh khoản khỏi nhiều giao dịch để làm cạn kiệt nguồn thanh khoản.

5. Hoàn trả các khoản vay nhanh: Hoàn trả các khoản vay nhanh và giữ lại khoảng 5,7 triệu SUI làm lợi nhuận.

Phân tích lỗ hổng

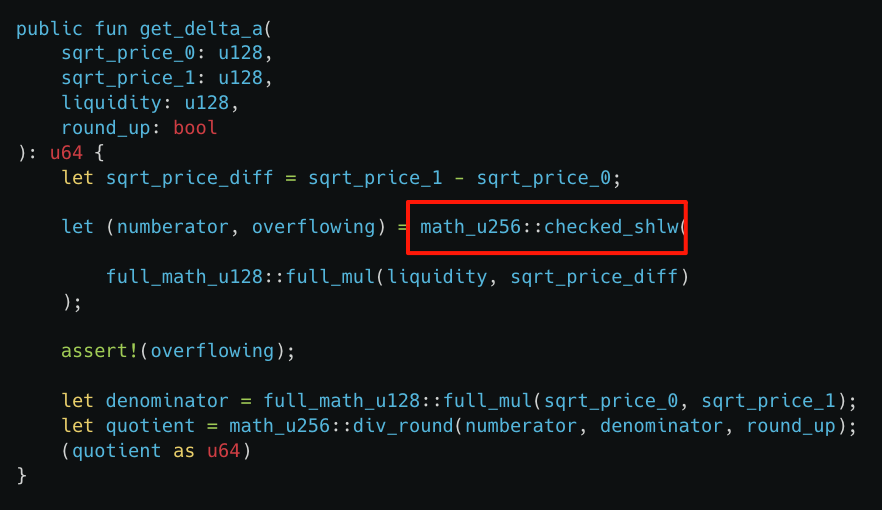

Nguyên nhân gốc rễ của cuộc tấn công này nằm ở lỗi triển khai trong hàm `checked_shlw` của `get_delta_a`, dẫn đến việc kiểm tra tràn số thất bại. Kẻ tấn công chỉ cần một số lượng nhỏ token để đổi lấy một lượng lớn tài sản trong nhóm thanh khoản, từ đó tạo điều kiện cho cuộc tấn công diễn ra.

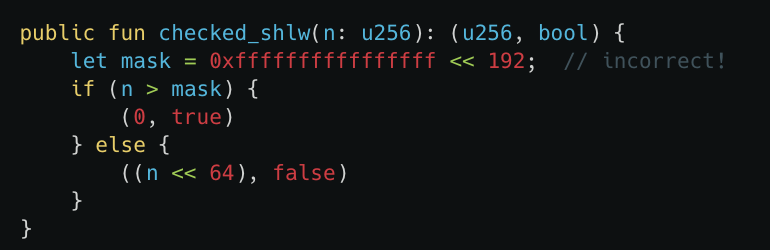

Như thể hiện trong sơ đồ, `checked_shlw` được sử dụng để xác định xem việc dịch chuyển số u256 sang trái 64 bit có gây ra tràn số hay không. Các giá trị đầu vào nhỏ hơn 0xffffffffffffffff << 192 sẽ bỏ qua việc phát hiện tràn số, nhưng giá trị đầu vào có thể vượt quá giá trị tối đa của u256 sau khi dịch chuyển sang trái 64 bit (tràn số). `checked_shlw` vẫn sẽ xuất ra "không xảy ra tràn số" (false). Điều này sẽ đánh giá thấp nghiêm trọng số lượng token cần thiết trong các phép tính tiếp theo.

Hơn nữa, trong Move, phép toán số nguyên được thiết kế để ngăn ngừa tràn số và thiếu số, vì những điều này có thể dẫn đến hành vi không mong muốn hoặc các lỗ hổng bảo mật. Cụ thể: nếu kết quả của phép cộng và phép nhân quá lớn so với kiểu dữ liệu số nguyên, chương trình sẽ kết thúc. Nếu số chia bằng 0, phép chia sẽ kết thúc.

Đặc điểm độc đáo của phép dịch bit trái (<<) là nó không dừng lại khi xảy ra tràn số. Điều này có nghĩa là ngay cả khi số bit được dịch vượt quá dung lượng lưu trữ của kiểu số nguyên, chương trình sẽ không kết thúc, điều này có thể dẫn đến các giá trị sai hoặc hành vi không thể đoán trước.

6.2 Phân tích sự cố bảo mật trị giá 116 triệu đô la của Balancer

Vào ngày 3 tháng 11 năm 2025, giao thức Balancer v2 bị tấn công, gây thiệt hại khoảng 116 triệu đô la trên nhiều chuỗi khối cho một số dự án, bao gồm cả giao thức phân nhánh của nó. Ví dụ, giao dịch của kẻ tấn công trên Ethereum là: 0x6ed07db1a9fe5c0794d44cd36081d6a6df103fab868cdd75d581e3bd23bc9742

1. Kẻ tấn công đầu tiên thực hiện giao dịch tấn công thông qua chức năng hoán đổi hàng loạt, sử dụng BPT để hoán đổi một lượng lớn token thanh khoản từ nhóm, khiến lượng dự trữ token thanh khoản của nhóm giảm xuống rất thấp.

2. Sau đó, những kẻ tấn công bắt đầu trao đổi các token thanh khoản (osETH/WETH).

3. Sau đó, đổi các token thanh khoản trở lại thành token BPT và lặp lại thao tác trên ở nhiều pool khác nhau.

4. Cuối cùng, hãy rút tiền để thu về lợi nhuận.

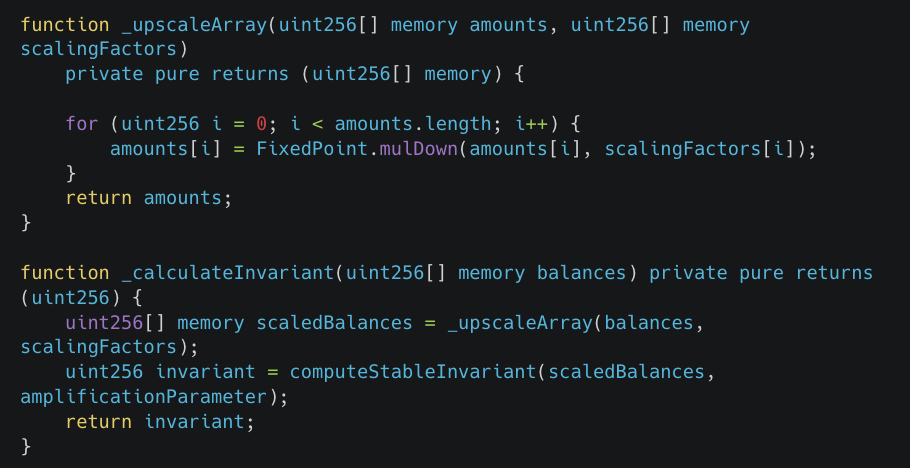

Phân tích lỗ hổng

ComposableStablePools sử dụng công thức bất biến StableSwap của Curve để duy trì sự ổn định giá giữa các tài sản tương tự. Tuy nhiên, các phép toán chia tỷ lệ trong quá trình tính toán bất biến sẽ gây ra lỗi.

Hàm mulDown thực hiện phép chia số nguyên xuống phần nguyên dưới. Sai số chính xác này được truyền đến phép tính các bất biến, khiến giá trị tính toán thấp bất thường, tạo cơ hội cho kẻ tấn công trục lợi.

7. Phân tích các vụ án chống rửa tiền điển hình

7.1 Các biện pháp trừng phạt của Mỹ đối với băng đảng ma túy do Ryan James Wedding cầm đầu

Theo các tài liệu do Bộ Tài chính Hoa Kỳ công bố, Ryan James Wedding và nhóm của ông đã buôn lậu hàng tấn cocaine qua Colombia và Mexico rồi bán cho Hoa Kỳ và Canada. Tổ chức tội phạm của họ đã sử dụng tiền điện tử để rửa tiền, từ đó tích lũy được khối tài sản bất chính khổng lồ.

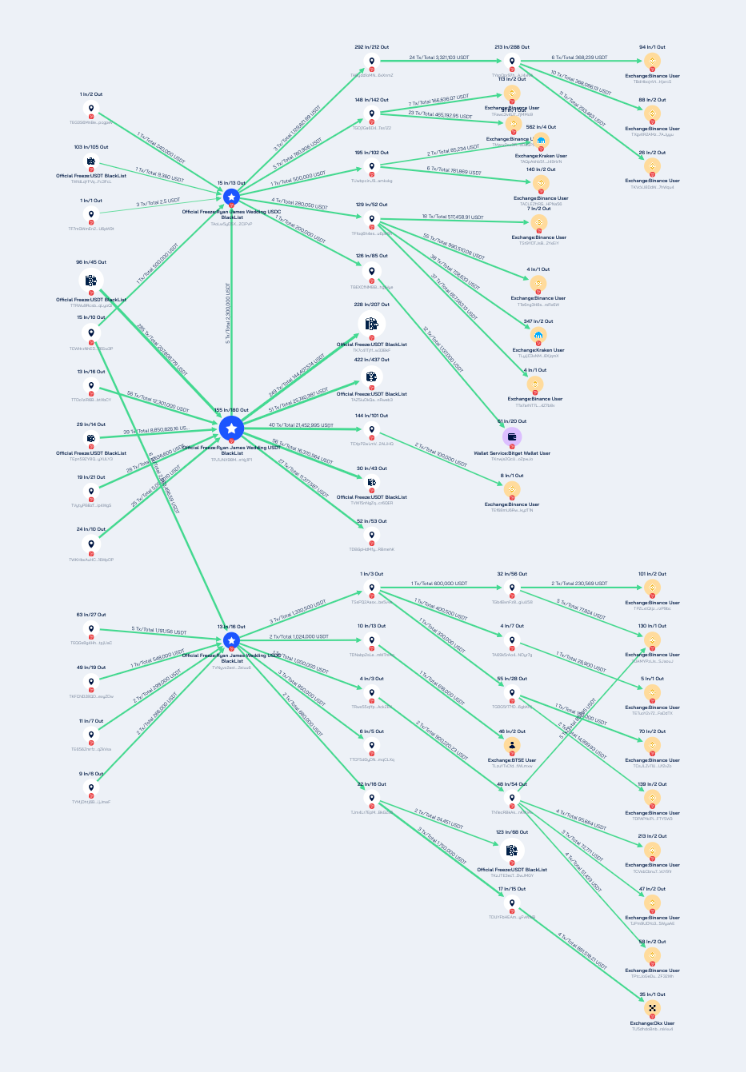

Sử dụng Beosin Trace, một công cụ theo dõi và điều tra trên chuỗi thuộc sở hữu của Beosin, chúng tôi đã phân tích các địa chỉ tiền điện tử liên quan đến nhóm buôn bán ma túy của Wedding. Kết quả được hiển thị bên dưới:

Các địa chỉ do ba người tên Wedding nắm giữ, TAoLw5yD5XUoHWeBZRSZ1ExK9HMv2CiPvP, TVNyvx2astt2AB1Us67ENjfMZeEXZeiuu6 và TPJ1JNX98MJpHueBJeF5SVSg85z8mYg1P1, đã xử lý tổng cộng 266.761.784,24 USDT. Một số tài sản này đã bị Tether đóng băng, nhưng phần lớn đã được rửa tiền thông qua các địa chỉ giao dịch tần suất cao và chuyển khoản đa cấp, rồi được gửi vào các nền tảng như Binance, OKX, Kraken và BTSE .

Nhóm Sokolovski sở hữu địa chỉ trên nhiều mạng blockchain (BTC, ETH, Solana, TRON, BNB Beacon Chain), và phân tích dòng tiền của họ có thể được xem trong báo cáo đầy đủ.

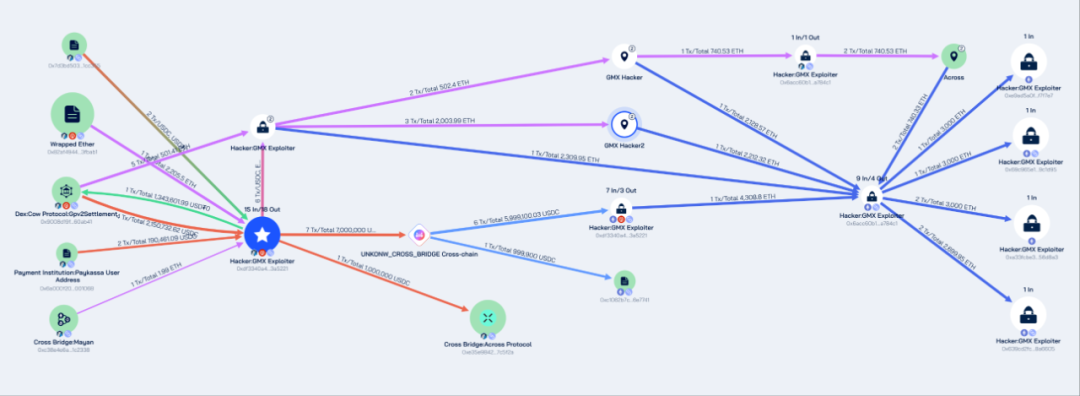

7.2 Vụ trộm GMX trị giá 40 triệu đô la

Vào ngày 10 tháng 7 năm 2025, GMX bị tấn công do lỗ hổng tái nhập, dẫn đến việc tin tặc thu lợi khoảng 42 triệu đô la. Cuộc điều tra của Beosin Trace về số tiền bị đánh cắp cho thấy địa chỉ của kẻ tấn công, 0x7d3bd50336f64b7a473c51f54e7f0bd6771cc355, đã sử dụng các giao thức DEX để trao đổi nhiều loại stablecoin và altcoin lấy ETH và USDC, sau đó chuyển tài sản bị đánh cắp sang mạng Ethereum thông qua nhiều giao thức chuỗi chéo.

Sau đó, khoảng 32 triệu ETH giá trị tài sản GMX bị đánh cắp đã được lưu trữ trong bốn địa chỉ mạng Ethereum sau:

0xe9ad5a0f2697a3cf75ffa7328bda93dbaef7f7e7

0x69c965e164fa60e37a851aa5cd82b13ae39c1d95

0xa33fcbe3b84fb8393690d1e994b6a6adc256d8a3

0x639cd2fc24ec06be64aaf94eb89392bea98a6605

Khoảng 10 triệu đô la tài sản được lưu trữ tại địa chỉ 0xdf3340a436c27655ba62f8281565c9925c3a5221 trên mạng Arbitrum.

Phương thức rửa tiền trong vụ việc này rất điển hình. Tin tặc đã sử dụng các giao thức DeFi, cầu nối chuỗi chéo và các phương pháp khác để che giấu và làm mờ đường đi của dòng tiền nhằm tránh bị các cơ quan quản lý và thực thi pháp luật theo dõi và phong tỏa.

8. Tóm tắt Tình hình An ninh Blockchain Web3 năm 2025

Năm 2025, thiệt hại từ các vụ lừa đảo giả mạo (phishing) và các vụ tấn công đánh cắp thông tin trái phép (rogue pull) đều giảm đáng kể so với năm 2024. Tuy nhiên, các cuộc tấn công của tin tặc vẫn diễn ra thường xuyên, gây thiệt hại vượt quá 3,1 tỷ đô la , trong đó các sàn giao dịch vẫn chịu tổn thất cao nhất. Trong khi đó, các sự cố bảo mật liên quan đến việc rò rỉ khóa riêng tư đã giảm. Các lý do chính dẫn đến sự thay đổi này bao gồm:

Sau các hoạt động tấn công mạng tràn lan năm ngoái, toàn bộ hệ sinh thái Web3 đang chú trọng hơn đến vấn đề bảo mật trong năm nay. Từ các nhóm dự án đến các công ty bảo mật, các nỗ lực đang được thực hiện trên nhiều khía cạnh, chẳng hạn như các hoạt động bảo mật nội bộ, giám sát chuỗi thời gian thực, tăng cường tập trung vào kiểm toán bảo mật và tích cực học hỏi từ các sự cố khai thác lỗ hổng hợp đồng trong quá khứ. Nhận thức về bảo mật đang được tăng cường liên tục trong các lĩnh vực như lưu giữ khóa riêng và bảo mật hoạt động dự án. Khi việc khai thác lỗ hổng hợp đồng và đánh cắp khóa riêng trở nên ngày càng khó khăn, tin tặc bắt đầu sử dụng các phương pháp khác, chẳng hạn như tấn công chuỗi cung ứng và lỗ hổng giao diện người dùng, để lừa người dùng chuyển tài sản đến các địa chỉ do tin tặc kiểm soát .

Hơn nữa, với sự tích hợp giữa thị trường tiền điện tử và thị trường truyền thống, các mục tiêu tấn công không còn giới hạn ở DeFi, cầu nối chuỗi chéo và sàn giao dịch, mà đã chuyển sang nhiều mục tiêu khác nhau như nền tảng thanh toán, nền tảng cá cược, nhà cung cấp dịch vụ tiền điện tử, cơ sở hạ tầng, công cụ phát triển và bot MEV . Trọng tâm của các cuộc tấn công cũng đã chuyển sang các lỗ hổng logic giao thức phức tạp hơn .

Đối với người dùng cá nhân, các cuộc tấn công lừa đảo/tấn công kỹ thuật xã hội và hành vi cưỡng ép tiềm tàng đặt ra mối đe dọa đáng kể đối với tài sản cá nhân của họ . Hiện nay, nhiều vụ tấn công lừa đảo không được báo cáo hoặc ghi nhận do số tiền liên quan nhỏ và nạn nhân là người dùng cá nhân, dẫn đến việc đánh giá thấp thiệt hại của họ. Tuy nhiên, người dùng nên nâng cao nhận thức về cách phòng ngừa các cuộc tấn công như vậy . Hơn nữa, các phương pháp cưỡng ép bằng bạo lực, chẳng hạn như bắt cóc, nhắm vào người dùng tiền điện tử đã xảy ra nhiều lần trong năm nay. Người dùng phải bảo vệ thông tin nhận dạng cá nhân của mình và giảm thiểu việc công khai tài sản tiền điện tử của họ.

Nhìn chung, an ninh Web3 năm 2025 vẫn còn đối mặt với nhiều thách thức đáng kể, và các nhóm dự án cũng như người dùng cá nhân không thể chủ quan. Trong tương lai, an ninh chuỗi cung ứng có khả năng trở nên tối quan trọng đối với an ninh Web3. Làm thế nào để liên tục bảo vệ các nhà cung cấp dịch vụ cơ sở hạ tầng khác nhau trong ngành và giám sát, cảnh báo về các mối đe dọa trong chuỗi cung ứng là một thách thức lớn mà tất cả các bên trong ngành cần cùng nhau giải quyết . Hơn nữa, các cuộc tấn công lừa đảo/kỹ thuật xã hội dựa trên AI có khả năng tiếp tục gia tăng , đòi hỏi việc xây dựng một hệ thống phòng thủ đa lớp, thời gian thực và năng động, từ nhận thức cá nhân và các rào cản công nghệ đến sự hợp tác cộng đồng.