Trusta Labs triển khai dự án tự chứng nhận người vô tội: Chống ngộ độc phù thủy

Kế hoạch săn lùng phù thủy Connext gần đây đã gây ra sự bất mãn và thảo luận sôi nổi trong cộng đồng, với việc các thành viên cá nhân trong cộng đồng đe dọa đầu độc các địa chỉ phù thủy Connext, đặc biệt là 10% giao dịch hàng đầu trên zkSync. Mặc dù chủ yếu chỉ là một trò đùa nhưng trên thực tế, một số người dùng đã nói rằng họ đã bị đầu độc. Nền tảng bảo mật và phân tích dữ liệu trên chuỗi Trusta Labs thảo luận về hai chiến lược chính của các cuộc tấn công ngộ độc sybil, chiến lược phân cụm và truyền nhãn bắt buộc, đồng thời cung cấp phân tích chi tiết về trường hợp đầu độc phù thủy ngoài đời thực của Connext xảy ra trên Polygon.

Kiểu đầu độc này có thể khiến nhiều địa chỉ vô tội bị đánh dấu nhầm là phù thủy, điều này sẽ gây hại cho người dùng và toàn bộ cộng đồng, đồng thời cũng sẽ ảnh hưởng đến niềm tin giữa cộng đồng và bên dự án. Vì vậy, Trusta Labs đã phát động Chương trình Chứng minh Vô tội (PoIP), đoàn kết với cộng đồng và các bên dự án để đấu tranh chống ngộ độc và để địa chỉ bị nhiễm độc chứng minh sự vô tội của mình. Trong gói PoIP, thông tin liên quan do người dùng gửi sẽ được Trusta xác minh kết hợp với phân tích thủ công và AI và người dùng sẽ nhận được phản hồi trong vòng 1 ngày. Những dữ liệu này sẽ được chia sẻ với nhóm dự án và nhóm chống phù thủy để ngăn chặn phù thủy xác định tội ngộ sát và bảo vệ người dùng tốt hơn.

Cuộc săn phù thủy Connext và vụ đầu độc phù thủy

Connext là giao thức mở L2 cho phép các nhà phát triển xây dựng các ứng dụng có thể sử dụng bất kỳ mã thông báo nào trên bất kỳ chuỗi nào. Tuần trước, Connext đã cập nhật các quy tắc airdrop và công bố kế hoạch thợ săn phù thủy, điều này gây ra sự bất bình và thảo luận sôi nổi trong cộng đồng. Một số thành viên cộng đồng đe dọa sẽ sử dụng địa chỉ phù thủy Connext để đầu độc, đặc biệt là 10% địa chỉ hàng đầu trên zkSync. Hãy bắt đầu với cái nhìn tổng quan về lịch trình airdrop của Connext:

1. Vào ngày 18 tháng 8, Connext đã công bố airdrop chuỗi chéo của mã thông báo xERC 20 $NEXT.

2. Vào ngày 24 tháng 8, Connext đã khởi động một chương trình báo cáo về phù thủy cộng đồng như HOP và SAFE.

3. Từ ngày 24 tháng 8 đến ngày 1 tháng 9, các thành viên cộng đồng đã xác định và báo cáo những kẻ tấn công Sybil và gửi báo cáo trên Github.

4. Tính đến ngày 1 tháng 9, Dự án Phù thủy Báo cáo Cộng đồng đã thu thập được khoảng 600 báo cáo từ 62.070 địa chỉ ứng cử viên, bao gồm khoảng 20 nghìn địa chỉ (35%) (https://github.com/connext/community-sybil-reports/issues)。

Mặc dù mục đích lựa chọn và khen thưởng những người dùng thực có giá trị là tốt nhưng chúng tôi đã thấy rất nhiều tranh cãi trong cộng đồng về Chương trình báo cáo phù thủy. Trong số đó, đầu độc đã trở thành một chủ đề nóng. Một số người dùng địa chỉ phù thủy được báo cáo đã đe dọa đầu độc các địa chỉ ví khác. Mục đích của họ là làm gián đoạn toàn bộ công việc báo cáo phù thủy và kế hoạch airdrop. Đoạn video ngắn về vụ đầu độc, nhưng hóa ra sau đó rằng đó chỉ là để chế nhạo. Mặc dù những vụ ngộ độc này chủ yếu là để cảm nhận bằng miệng nhưng trên thực tế, một số người dùng đã nói rằng họ thực sự bị nhiễm độc.

Thảo luận về chiến lược đầu độc phù thủy

Dựa trên kinh nghiệm phân tích dữ liệu trên chuỗi và kiểm soát rủi ro bảo mật, Trusta Labs đã phân tích và thảo luận về hai phương pháp và chiến lược chính của các cuộc tấn công nhiễm độc âm thầm: phân cụm và lan truyền nhãn bắt buộc, đồng thời tìm ra các trường hợp nhiễm độc thực sự.

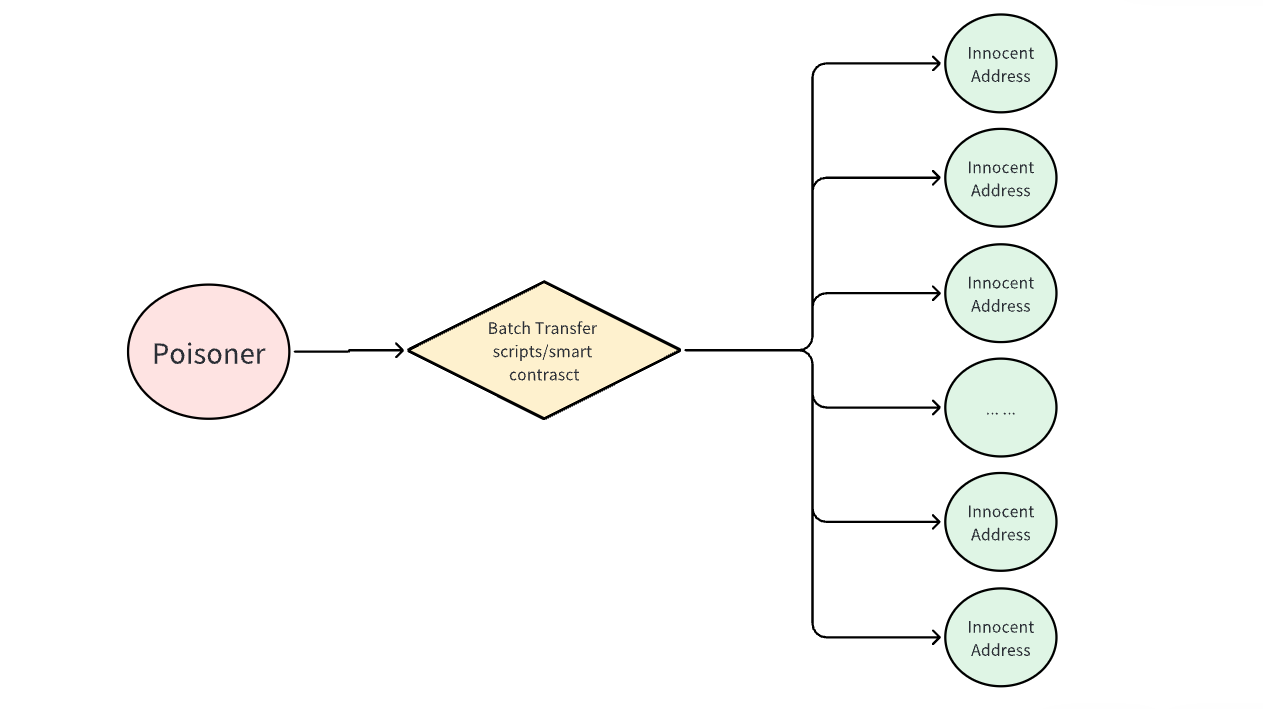

Phương pháp đầu độc I (liên kết/phân cụm bắt buộc): Kẻ đầu độc sử dụng các tập lệnh hoặc công cụ hoạt động hàng loạt như phân tán.app để thực hiện chuyển Mã thông báo hàng loạt. Họ sẽ thực hiện nhiều lần chuyển tiền nhỏ đến một nhóm địa chỉ vô tội trong một khoảng thời gian rất ngắn. Tất cả các giao dịch chuyển tiền giả đều gửi cùng một mã thông báo với số lượng rất nhỏ.

Thông qua một số lượng lớn các lần chuyển Token của kẻ độc, tất cả các địa chỉ không liên quan sẽ bị buộc liên kết với nhau để tạo thành một cụm. Vì các địa chỉ bị nhiễm độc có mối quan hệ chuyển hàng loạt và thuộc về một cụm nên một số thuật toán nhận dạng phù thủy sẽ nhóm lại. Tất cả các địa chỉ trong đó được xác định là Sybil địa chỉ. Việc phân cụm bắt buộc này hoàn toàn dựa trên mối quan hệ truyền số lượng lớn giữa các địa chỉ này và địa chỉ bị nhiễm độc, mặc dù các địa chỉ này thực sự không liên quan đến nhau.

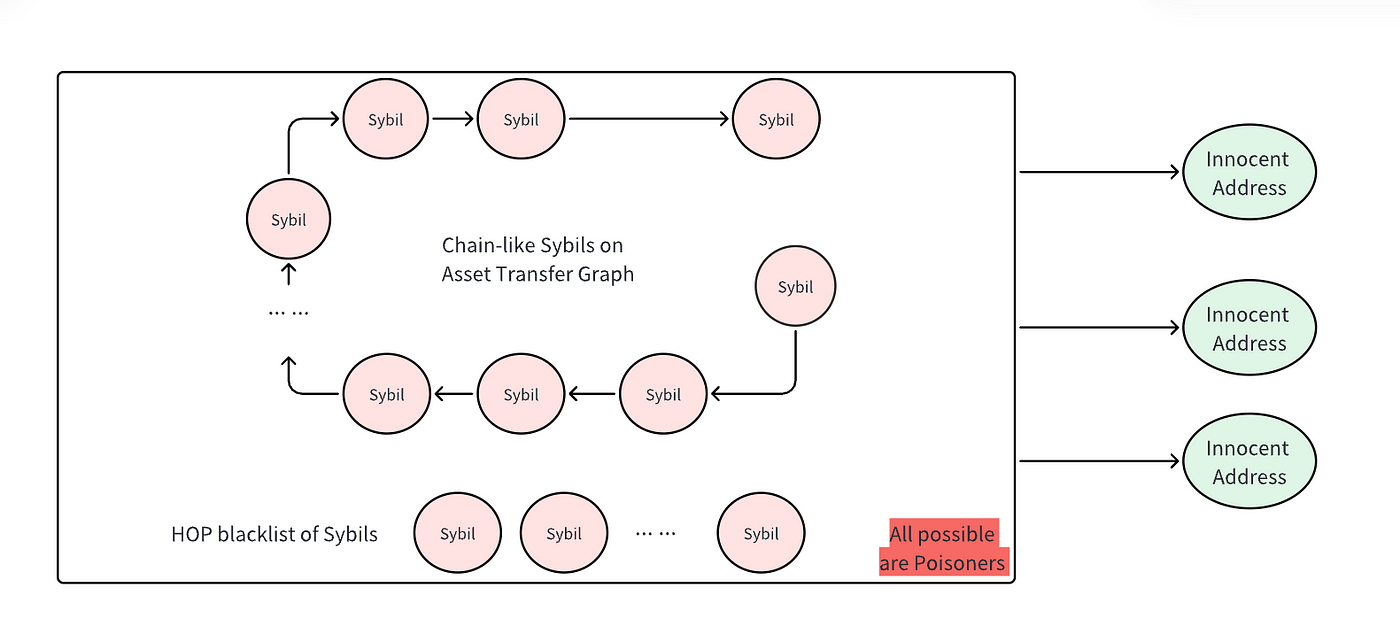

Kỹ thuật đầu độc II (Tuyên truyền nhãn phù thủy): Lan truyền nhãn là một thuật toán khai thác biểu đồ dựa trên quy tắc các nút được kết nối chặt chẽ trong biểu đồ có xu hướng có cùng một nhãn. Trong hình, các địa chỉ trong hộp đã được đánh dấu là địa chỉ phù thủy do mối quan hệ chuyển tiền theo chuỗi của chúng. Kẻ tấn công có thể sử dụng các địa chỉ phù thủy này làm địa chỉ đầu độc để cố tình chuyển tiền đến các địa chỉ vô tội nhằm tạo thành một cấu trúc chuỗi mở rộng, từ đó phát tán thẻ Sybil tới các địa chỉ vô tội.

Việc truyền bá hashtag Sybil dựa vào các địa chỉ Sybil hiện có để truyền bá hashtag của họ đến các địa chỉ khác thông qua các mối quan hệ chuyển tiền. Điều này đòi hỏi bản thân kẻ đầu độc phải được đánh dấu là phù thủy. Ngược lại, liên kết bắt buộc không yêu cầu địa chỉ Sybil có sẵn. Bất kỳ địa chỉ nào cũng có thể được sử dụng như một chất đầu độc để tạo ra một mô hình hành vi sai hàng loạt của các địa chỉ phù thủy một cách giả tạo. Bằng cách này, việc thực hiện dễ dàng hơn và ít tốn kém hơn.

Trong quá trình phân tích dữ liệu trên chuỗi, Trusta đã phát hiện ra một trường hợp ngộ độc Connext trên Polygon, qua phân tích chi tiết về trường hợp này đã giải thích được phương pháp đầu độc nói trên.

Vụ án đầu độc phù thủy Connext thực sự

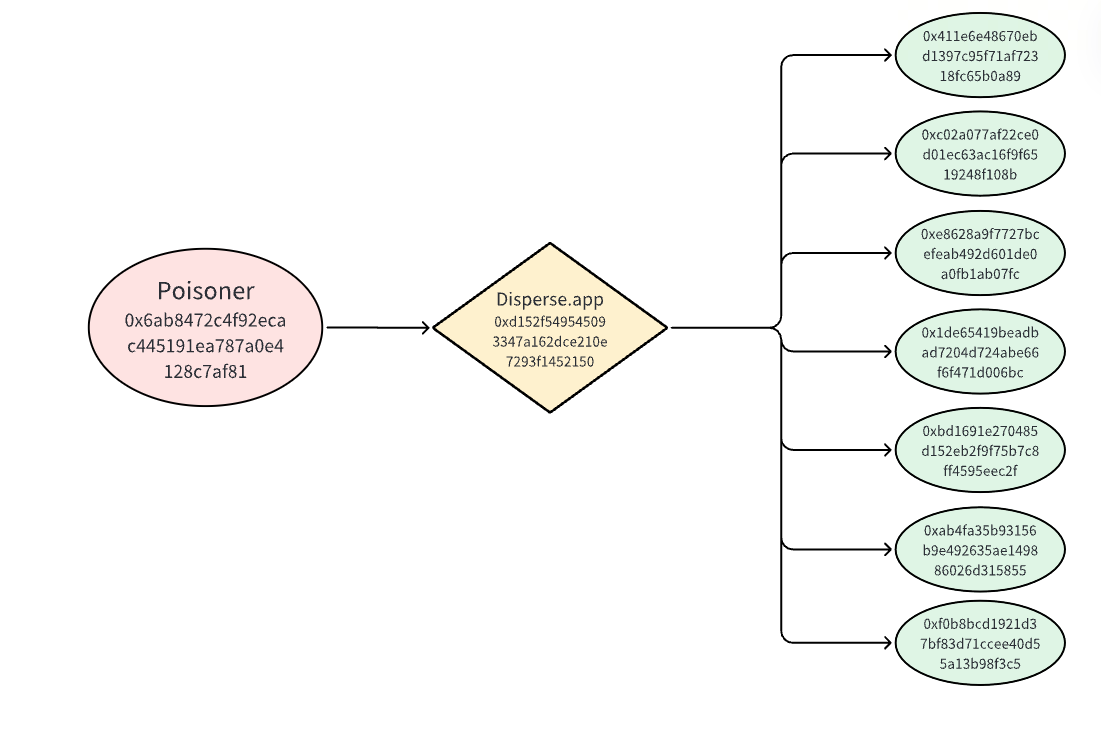

Như được hiển thị trong hình, địa chỉ đầu độc 0x 6 ab đã sử dụng phân tán.app để chuyển tiền hàng loạt đến bảy địa chỉ vô tội. Chúng tôi đã phân tích chi tiết vụ đầu độc phù thủy Connext với các bằng chứng sau:

Quét đa giác hiển thị hồ sơ giao dịch của kẻ đầu độc. Sau khi kẻ đầu độc gửi 1 Matic từ OKX, hành động duy nhất của anh ta là chuyển tiền theo đợt đến 7 địa chỉ này. (https://polygonscan.com/address/0x6ab8472c4f92ecac445191ea787a0e4128c7af81)

Việc chuyển giao chất độc diễn ra từ 2023-08-25 05: 49: 40 đến 2023-08-25 05: 52: 12, tức là trong Chương trình Báo cáo Phù thủy Cộng đồng Bối cảnh.

Kẻ đầu độc đã thực hiện 7 vòng chuyển tiền, mỗi vòng gửi 0,0001 MATIC đến mỗi địa chỉ trong số 7 địa chỉ. Vì kẻ đầu độc có thể thực hiện nhiều lần chuyển tiền đến cùng một địa chỉ trong một vòng nhất định nên tổng cộng 180 lần chuyển tiền đã được thực hiện trong tất cả 7 vòng chuyển tiền. Bạn có thể tìm thấy danh sách đầy đủ 180 vụ chuyển tiền bị nhiễm độc trong liên kết Google Docs được cung cấp bên dưới. (https://docs.google.com/spreadsheets/d/ 1 dR 9 wVZN 1 o 0 _vBixKrxg 6 JSycHj 7 ADQlo /edit?usp=sharing&ouid= 117000940990722879540 &rtpof=true&sd=true)

Tất cả 7 địa chỉ đều là ứng cử viên cho việc phân phối airdrop Connext. Báo cáo phù thủy #589 (https://github.com/connext/community-sybil-reports/issues/589) đã sử dụng những vụ chuyển nhượng này làm bằng chứng để buộc tội bảy địa chỉ là một cụm phù thủy.

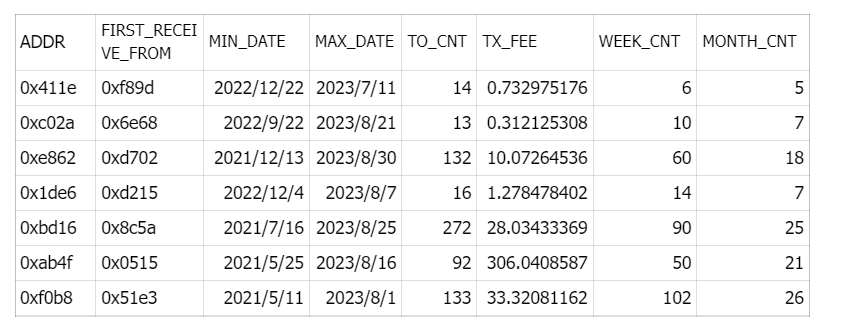

Không phát hiện chuyển khoản trực tiếp nào giữa 7 địa chỉ này. Ngoài việc chuyển trực tiếp đến các địa chỉ bị nhiễm độc, không có giao dịch nào giữa chúng.

Chúng tôi đã phân tích số liệu thống kê hoạt động của Polygon cho các địa chỉ này. Như được hiển thị trong bảng, bảy địa chỉ này hoàn toàn khác nhau về các chỉ số như nguồn tài trợ đầu tiên, ngày giao dịch đầu tiên và cuối cùng, số lượng hợp đồng tương tác, phí giao dịch và số tuần/tháng hoạt động. Sự khác biệt cực độ này có nghĩa là họ không thể là thành viên của một nhóm phù thủy do một người điều khiển.

Qua phân tích, chúng tôi kết luận rằng đây là một trường hợp đầu độc thực sự liên quan đến airdrop Connext, sử dụng chiến lược đầu độc liên kết/phân cụm cưỡng bức.

Trusta triển khai chương trình “Bằng chứng vô tội” (PoIP)

Trusta đã phát hiện thông qua phân tích trên chuỗi rằng nhiều địa chỉ không liên quan đã bị gắn nhãn không chính xác là phù thủy do các cuộc tấn công đầu độc sybil, không chỉ xuất hiện trong airdrop Connext mà còn trong nhiều cuộc tấn công bừa bãi khác vào các ví vô tội. Những cuộc tấn công đầu độc như vậy đã gây tổn hại cho người dùng và toàn bộ cộng đồng, đồng thời ảnh hưởng đến niềm tin giữa cộng đồng và bên dự án.

Trusta đã cam kết xây dựng niềm tin nhiều hơn vào Web3 và thế giới mã hóa. Để bảo vệ tốt hơn các địa chỉ vô tội khỏi bị phù thủy đầu độc và cùng nhau chống lại các cuộc tấn công đầu độc, Trusta đã phát động chương trình Bằng chứng vô tội (PoIP). Kế hoạch này cho phép các địa chỉ vô tội bị đầu độc để chứng minh sự vô tội của họ. Nếu địa chỉ của bạn bị nhiễm độc, bạn có thể chọn:

1. Truy cập mục nhập PoIP (đường liên kết bên dưới) và cung cấp các chi tiết bị nhiễm độc, chẳng hạn như địa chỉ ví, địa chỉ bị nhiễm độc, hàm băm và chuỗi giao dịch của bạn. (https://docs.google.com/forms/d/e/ 1 FAIpQLSe_ 1 dl 6 ocyhnDWUtm 9 BBvmWDGL_rDjhc 9 NNpfHXff 2 XhXL 5 eg /viewform)

2. Trusta sẽ sử dụng kết hợp các thuật toán phân tích thủ công và AI để cùng nhau xác định xem có một cuộc tấn công đầu độc hay không.

3. Bạn sẽ nhận được kết quả phán quyết qua email trong vòng một ngày.

4. Những dữ liệu này sẽ cùng nhau tạo thành cơ sở dữ liệu, chứng minh rằng địa chỉ của bạn không liên quan gì đến địa chỉ bị đầu độc!

Trusta đã ra mắt dịch vụ nhận dạng người dùng thực TrustScan và sản phẩm chấm điểm giá trị trên chuỗi TrustGo (https://www.trustalabs.ai/), sẽ kết hợp những dữ liệu này để liên tục cải thiện độ chính xác của kết quả nhận dạng người dùng. Đồng thời, Trusta cũng sẽ cung cấp dữ liệu này cho tất cả các bên dự án và các nhóm chống phù thủy để ngăn chặn những địa chỉ vô tội này bị xác định nhầm là địa chỉ phù thủy do các cuộc tấn công đầu độc.