Dụng cụ nhổ tóc gây tai nạn an toàn, phải ngăn chặn “cơ sở hạ tầng thay thế”

Bản gốc |

Tác giả | Loopy Lu

Cuối tuần trước, một sản phẩm tưởng chừng như ít có mối liên hệ với thế giới mã hóa đã lọt vào tầm ngắm của cộng đồng mã hóa. Bitbrowser, thường được sử dụng để mở nhiều và kiểm soát nhóm, đã gây ra hành vi trộm cắp ví quy mô lớn và số tiền thiệt hại lên tới hàng trăm nghìn đô la.

Trước đó, các trình tạo số ngẫu nhiên, ngôn ngữ lập trình hợp đồng thông minh, rủi ro hệ thống iOS/Android, v.v., đều gây ra sự cố bảo mật quy mô lớn. Với sự trưởng thành và phức tạp của thế giới mã hóa, tình hình an ninh ngày càng trở nên nguy hiểm, những rủi ro đang âm thầm xuất hiện ở nhiều nơi mà con người khó phát hiện…

Trình duyệt Bit là gì?

Đối với hầu hết người dùng mã hóa, tên của sản phẩm Bit Browser có thể xa lạ.

Tên đầy đủ của nó là Trình duyệt vân tay bit. Theo thông tin trên trang web chính thức của nó,Chức năng chính của sản phẩm này là mô phỏng môi trường, tương tự như chức năng hộp cát, có thể mô phỏng các thông tin theo dõi người dùng khác nhau trong mỗi cửa sổ, bao gồm IP, thông tin thiết bị, thông tin trình duyệt, v.v.

Chuỗi chức năng này chủ yếu phục vụ một mục tiêu: mô phỏng nhiều người dùng để mỗi người dùng có thể có thông tin độc lập, trình duyệt thậm chí còn cung cấp chức năng kiểm soát nhóm.

Đối tượng thị trường của Bit Browser chủ yếu là thương mại điện tử ngoại thương (như Amazon, Shopee, v.v.) và các hoạt động truyền thông xã hội (Facebook, Tiktok, v.v.). Khẩu hiệu quảng cáo trên trang web chính thức của nó nêu rõ - Một trình duyệt bit có thể dễ dàng quản lý hoạt động kinh doanh xuyên biên giới của bạn.

Mặc dù sản phẩm này không được thiết kế dành riêng cho người dùng trong thế giới tiền điện tử nhưng hàng loạt chức năng của nó đáp ứng chính xác nhu cầu của những người thợ len. Vì vậy, một lượng lớn “máy chải tóc” đã sử dụng sản phẩm này.

Có nhiều ý kiến khác nhau về nguyên nhân dẫn đến vụ trộm.

Gần đây, một nhóm thành viên của cộng đồng Lumao phát hiện ví Lumao của họ đã bị đánh cắp. Sau khi tự điều tra, các nạn nhân cho rằng bị đánh cắp hoặc do sử dụng trình duyệt BitFingerprint và nguyên nhân trực tiếp là do rò rỉ khóa riêng.

Trình duyệt Bitfingerprint đã chính thức phản hồi trong cộng đồng trong thời gian sớm nhất: Một số phiên bản WPS For Windows có lỗ hổng thực thi mã từ xa, kẻ tấn công có thể lợi dụng lỗ hổng này để thực thi mã tùy ý trên máy chủ mục tiêu của nạn nhân, điều khiển máy chủ, v.v. (WPS liên quan gì đến người dùng Bit Browser? Bit Browser giải thích rằng vì lỗ hổng này dễ kích hoạt hơn nên bạn có thể bị hack sau khi nhấp vào một liên kết không xác định.)

Và bởi vì phần mềm này nằm cách xa thế giới mã hóa nên nó đã đưa ra phản hồi buồn cười trong một thời gian.

Phản hồi ban đầu đã được cộng đồng tiền điện tử lan truyền rộng rãi dưới dạng meme

Lời giải thích của Bit Browser chắc chắn không thuyết phục được người dùng. Vào ngày 26 tháng 8, Bit Browser đã theo dõi sự việc này và đưa ra thông báo: Dữ liệu bộ đệm của máy chủ đã bị hack. Ví của người dùng đã bật chức năng Đồng bộ hóa dữ liệu mở rộng có nguy cơ bị đánh cắp. chuyển tài sản ví.

Tai nạn an toàn, lỗi tại ai?

Khi bắt đầu vụ việc, có nhiều ý kiến khác nhau về nguyên nhân vụ trộm.

Trong plugin MetaMask mà chúng tôi thường sử dụng, khóa riêng không được lưu ở dạng văn bản thuần túy. Do đó, tin tặc chỉ dựa vào dữ liệu bộ đệm cục bộ của người dùng và không thể giành quyền kiểm soát tài sản của người dùng.

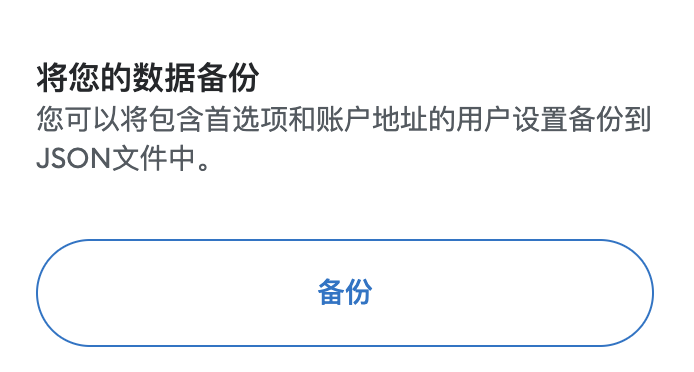

Trong chuyển ví, ngoài chức năng xuất thông dụng nhất thì chức năng dự phòng là chức năng ít người sử dụng hơn.

Tính năng “Sao lưu” của MetaMask

Cần lưu ý rằng chức năng “sao lưu” do MetaMask cung cấp hoàn toàn khác với chức năng xuất khóa riêng/từ ghi nhớ. Sau khi sao lưu, người dùng có thể nhận được tệp json, còn được gọi là kho khóa.(Lưu ý hàng ngày: Giải thích đơn giản hơn là: khóa riêng = cụm từ ghi nhớ = kiểm soát ví = kho khóa + mật khẩu)

Điều tương tự cũng áp dụng cho dữ liệu được lưu trong bộ nhớ đệm cục bộ. Vậy ví của người dùng bị đánh cắp như thế nào?

Sau hai ngày phân tích của các bên, nguyên nhân vụ việc cuối cùng đã được xác định. Tin tặc đã lấy được bộ đệm mở rộng của người dùng bằng cách xâm chiếm máy chủ.(Lưu ý hàng ngày: Bằng cách này, hacker sẽ có được dữ liệu cục bộ của ví nhưng sẽ không thể đăng nhập.)Sau đó, tin tặc bẻ khóa mật khẩu ví một cách thô bạo bằng cách thử xung đột mật khẩu nền tảng URL phổ biến và sau đó lấy được quyền của ví.

Hồ sơ máy chủ cho thấy máy chủ lưu trữ bộ đệm mở rộng có dấu vết được tải xuống vào đầu tháng 8 (bản ghi nhật ký muộn nhất là vào ngày 2 tháng 8) và đã khóa một số IP, tất cả đều là địa chỉ ở nước ngoài ngoại trừ một địa chỉ Giang Tô. Theo người dân trong cộng đồng, vụ việc hiện đã được Chi cục Xương Bình của Cục Công an Bắc Kinh thụ lý.

Nhưng khi xem xét lại vụ việc này, chúng tôi thấy khó có thể làm rõ trách nhiệm của các bên trong vụ việc này.

Đầu tiên là điểm rủi ro đầu tiên: rò rỉ dữ liệu bộ đệm.

Một số người dùng đặt câu hỏi tại sao dữ liệu được lưu trong bộ nhớ đệm không được mã hóa? Bit Browser chỉ ra rằng khi đồng bộ hóa dữ liệu mở rộng, việc truyền dữ liệu sẽ được mã hóa. Tuy nhiên, nếu phần mềm nhưng tệp EXE của chương trình chính bị hacker bẻ khóa thì hacker có thể lấy được dữ liệu mở rộng.

Nhưng chỉ dựa vào dữ liệu được lưu trong bộ nhớ đệm thì không thể lấy được tài sản của người dùng. Chỉ có sự kết hợp của dữ liệu được lưu trong bộ nhớ cache + mật khẩu mới có thể kiểm soát ví. Trong quá trình sử dụng hàng ngày của người dùng, việc nhiều tài khoản chia sẻ mật khẩu là điều bình thường. Mật khẩu của các trang web Web2 thường được sử dụng của chúng tôi cũng thường xuyên bị rò rỉ. Tin tặc có thể lấy mật khẩu của các trang web Web2 khác và cố gắng nhập thông tin xác thực vào ví Web3 của người dùng.

Ngoài ra, vũ lực là một khả năng. Bởi vì số lượng tổ hợp mật khẩu mở khóa tiềm năng nhỏ hơn nhiều so với tổ hợp khóa riêng nên việc ép buộc mật khẩu mở khóa là hoàn toàn khả thi.(Giả sử sản phẩm không đưa ra các biện pháp phòng ngừa như khóa số lần thử thất bại tối đa.)

Theo quan điểm của người dùng, đúng là Bitbrowser phải chịu trách nhiệm không thể tránh khỏi trong việc lấy đi dữ liệu được lưu trong bộ nhớ đệm của plug-in và cuối cùng gây ra rò rỉ. Tuy nhiên, việc mật khẩu truy cập ví không bảo vệ được cũng xuất phát từ sự xuống cấp lâu dài của môi trường an ninh mạng.

cơ sở hạ tầng thay thế

Đối với các nhà phát triển phần mềm, chúng tôi không biết tên “Bit” của “Trình duyệt vân tay Bit” xuất phát từ đâu, nhưng có một điều rõ ràng là sản phẩm này không được tạo ra cho thế giới mã hóa mà chỉ nhằm đáp ứng nhu cầu của người dùng Mật mã.

Hệ thống càng phức tạp thì càng có nhiều điểm rủi ro tiềm ẩn, bất kỳ một điểm sai sót nào cũng có thể dẫn đến nguy cơ bị xâm nhập.

Nhớ lại những ngày hoang dã của mã hóa, người ta chỉ sử dụng những ví Bitcoin cơ bản nhất, vào thời điểm đó chưa có các liên kết tương tác như DeFi và cross-chain. Miễn là bạn giữ khóa riêng của mình thì nó đủ an toàn.

Nhưng giờ đây, nhiều công cụ phụ trợ ngoài chuỗi và nhóm quỹ trên chuỗi đã tạo thêm rủi ro. Ngày càng có nhiều sản phẩm như Bit Browser đang trở thành “cơ sở hạ tầng” thay thế mới trong thế giới mã hóa. Một số lượng lớn lỗ hổng bảo mật không mã hóa gây nguy hiểm cho thế giới mã hóa:

Vào ngày 21 tháng 8, tin tặc đã đánh cắp 3,13 triệu USDT. Nhân viên an ninh tin rằng album ảnh hệ thống Android bị đánh cắp đã bị xâm phạm và tin tặc đã lấy được ảnh chụp màn hình khóa riêng của người dùng.

Vào đầu tháng 8, một số tiền khổng lồ đã bị đánh cắp khỏi Curve. Phân tích vào thời điểm đó cho thấy không có vấn đề gì về tính bảo mật của hợp đồng Curve và nguyên nhân dẫn đến hành vi trộm cắp là do lỗ hổng trong ngôn ngữ lập trình vyper của nó. Do đó, các nhóm aeth, peth, mseth, crveth được sử dụng.

Vào tháng 5, chức năng đồng bộ hóa Apple ID cũng gây ra vụ trộm hơn 10 triệu đô la Mỹ. Nhiều người dùng sẽ mua hoặc sử dụng ID Apple ở khu vực Hoa Kỳ của người khác. Chủ tài khoản có thể đồng bộ hóa dữ liệu cục bộ của ví và giành quyền kiểm soát ví bằng cách phá mật khẩu truy cập ví. Điều này hoàn toàn giống với vụ trộm Bit Browser. Tổng số tiền bị đánh cắp từ người dùng nạn nhân vượt quá 10 triệu đô la Mỹ.

Về phía nhà phát triển, tình hình bảo mật phức tạp hơn. Trong vụ trộm ví Solana năm ngoái, rủi ro đến từ mã ngẫu nhiên liên quan đến việc tạo cụm từ ghi nhớ cấp độ thấp hơn.

Khi thế giới mã hóa trở nên phức tạp hơn, ngày càng có nhiều công cụ, phần mềm và dịch vụ mà con người khó phát hiện có thể được đưa vào thế giới mã hóa trong tương lai và rủi ro cũng sẽ gia tăng.

Odaily nhắc nhở bạn không chuyển dữ liệu cục bộ của ví cho người khác hoặc ủy quyền quá mức. Ngoài ra, do tính chất tiềm ẩn của rủi ro, vui lòng lưu ý sử dụng các phương tiện điện tử để lưu khóa riêng/ghi nhớ. Không cài đặt quá nhiều phần mềm không rõ nguồn gốc trên các máy tính thường xuyên thực hiện các thao tác mã hóa.

Đọc liên quan

Sự cố hack xảy ra thường xuyên, vui lòng chấp nhận hướng dẫn chống trộm tiền điện tử này