Công nghệ Zero Time: Báo cáo nghiên cứu bảo mật ngành Web3 toàn cầu năm 2022

Nguồn gốc: Công nghệ Zero Hour

Bản tóm tắt

Bản tóm tắt

Năm 2022 là một năm đổi mới đa dạng trong thế giới mã hóa, nhưng đằng sau sự đổi mới đó cũng có nhiều sự cố bảo mật đáng kinh ngạc. Nhóm bảo mật của Zero Time Technology đã phát hành "Báo cáo nghiên cứu bảo mật ngành Web3 toàn cầu năm 2022", trong đó xem xét các chính sách toàn cầu của ngành Web3 vào năm 2022, các khái niệm cơ bản được đề cập trong các lộ trình chính, sự cố bảo mật, số lượng tổn thất và các loại tấn công cũng như phân tích các sự cố an ninh điển hình. Một phân tích chi tiết được thực hiện, và các biện pháp và biện pháp phòng ngừa an toàn được đề xuất. Chúng tôi hy vọng sẽ giúp các học viên và người dùng hiểu được hiện trạng của bảo mật Web3, nâng cao nhận thức về bảo mật mạng, bảo vệ tài sản kỹ thuật số và thực hiện các biện pháp phòng ngừa bảo mật.

Vào năm 2022, tổng giá trị thị trường của tiền điện tử trong ngành Web3 toàn cầu sẽ lên tới 2,4 nghìn tỷ đô la Mỹ. Bị ảnh hưởng bởi vụ nổ mỏ trong ngành, so với tổng giá trị thị trường cao nhất của năm ngoái là 2,97 nghìn tỷ đô la Mỹ, năm nay đã giảm, nhưng quy mô tổng thể tài sản không ngừng mở rộng.

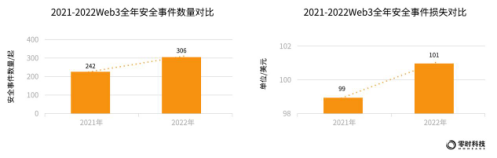

Theo thống kê từ Zero Hour Technology, sẽ có 306 sự cố bảo mật vào năm 2022, với thiệt hại lũy kế là 10,1 tỷ USD. So với năm 2021, có 64 sự cố bảo mật Web3 mới trong năm nay, tăng 26% so với cùng kỳ năm ngoái.

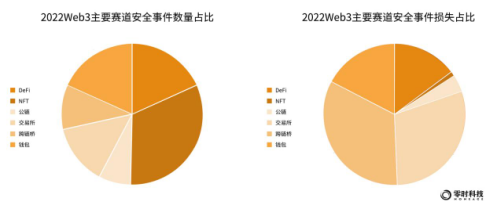

Có 136 sự cố bảo mật trong sáu đường dẫn chính của Web3: chuỗi công khai, cầu nối chuỗi chéo, ví, sàn giao dịch, NFT và DeFi, gây thiệt hại hơn 4,021 tỷ đô la Mỹ. Ngoài ra, các lĩnh vực mới nổi như GameFi và DAO đã trở thành mục tiêu của tin tặc, các vụ lừa đảo và bỏ trốn vẫn tiếp diễn, gây ra tổn thất nghiêm trọng.

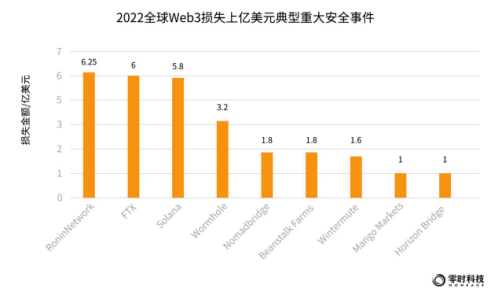

Năm 2022, các sự cố an ninh điển hình với mức thiệt hại hơn 100 triệu đô la Mỹ sẽ gây thiệt hại tổng cộng 2,845 tỷ đô la Mỹ, chiếm 28% tổng thiệt hại năm 2022. Các đại diện tiêu biểu bao gồm: Poly Network, một giao thức tương tác xuyên chuỗi, lỗ 625 triệu USD; sàn giao dịch FTX, lỗ 600 triệu USD; và ví sinh thái Solona, lỗ 580 triệu USD.

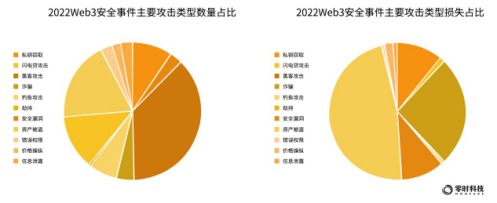

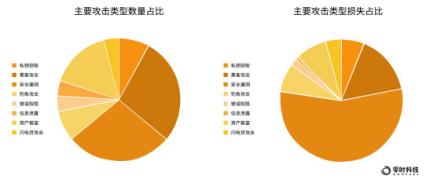

Trong năm 2022, sẽ có nhiều loại tấn công đối với sự cố bảo mật Web3 toàn cầu, từ góc độ số lượng sự cố bảo mật, 5 loại tấn công điển hình hàng đầu là: tấn công của hacker, trộm cắp tài sản, lỗ hổng bảo mật, trộm cắp khóa cá nhân và tấn công lừa đảo . Xét về mức độ thiệt hại, 5 loại tấn công điển hình hàng đầu là: đánh cắp tài sản, tấn công của tin tặc, đánh cắp khóa cá nhân, thao túng giá và tấn công cho vay chớp nhoáng.

Trường hợp pháp lý tiêu biểu nhất trong năm nay là: Văn phòng Kiểm soát Tài sản Nước ngoài (OFAC) của Bộ Tài chính Hoa Kỳ áp đặt các biện pháp trừng phạt đối với thỏa thuận Tornado Cash, cấm các tổ chức hoặc cá nhân Hoa Kỳ sử dụng dịch vụ Tornado Cash. Theo Bộ Tài chính Hoa Kỳ, kể từ khi thành lập vào năm 2019, Tornado Cash đã giúp rửa hơn 7 tỷ USD.

1. Tổng quan về Tình hình Bảo mật và Đánh giá Ngành Web3 Toàn cầu

Web3 đề cập đến một thế hệ mạng mới dựa trên công nghệ mã hóa, tích hợp nhiều công nghệ và ý tưởng khác nhau như công nghệ chuỗi khối, kinh tế mã thông báo, tổ chức phi tập trung và lý thuyết trò chơi, được đề xuất bởi Gavin Wood, người đồng sáng lập Ethereum vào năm 2014. Web3 được xây dựng trên nền tảng blockchain, kể từ năm 2008, công nghệ blockchain đã được phát triển hơn 14 năm. Sự bùng nổ của ngành công nghiệp Web3 vào năm 2022 không thể tách rời khỏi nhiều năm tích lũy trong quá trình phát triển của ngành công nghiệp chuỗi khối.

Nhìn vào hệ sinh thái Web3 từ góc độ người dùng, nó có thể được chia thành lớp cơ bản, lớp ứng dụng và dịch vụ của bên thứ ba. Lớp cơ sở chủ yếu dựa trên các chuỗi như chuỗi công cộng, cầu xuyên chuỗi và chuỗi liên minh, cung cấp cơ sở hạ tầng mạng cho Web3, lớp ứng dụng chủ yếu dựa trên APP (chương trình ứng dụng tập trung) và DAPP (chương trình ứng dụng phi tập trung). để tương tác, bao gồm nền tảng giao dịch, ví, DeFi, NFT, GameFi, DAO, phần mềm lưu trữ và xã hội, v.v. Lớp cơ bản và lớp ứng dụng thúc đẩy sự thịnh vượng của hệ sinh thái Web3, nhưng cũng mang lại rủi ro bảo mật rất lớn cho Web3. Hệ sinh thái dịch vụ là bên thứ ba trong ngành Web3, trong đó các tổ chức truyền thông, ươm tạo giáo dục và đầu tư cung cấp hỗ trợ cho ngành và các tổ chức dịch vụ bảo mật như Zero Time Technology là một phần không thể thiếu trong việc hỗ trợ bảo mật Web3.

Tính đến tháng 12 năm 2022, theo thống kê từ coinmarketcap, tổng giá trị thị trường của tiền điện tử trong ngành Web3 toàn cầu đạt mức cao nhất là 2,4 nghìn tỷ USD. Bị ảnh hưởng bởi sự cố giông bão trong ngành, so với tổng giá trị thị trường cao nhất của năm ngoái là 2,97 nghìn tỷ USD, năm nay đã giảm. Mặc dù tổng vốn hóa thị trường biến động, quy mô tài sản tổng thể không ngừng mở rộng. Do tốc độ đổi mới nhanh chóng của ngành, nhận thức bảo mật yếu của người dùng, giám sát không được cải thiện và các vấn đề bảo mật nổi cộm, Web3 đang trở thành "máy rút tiền" cho tin tặc.

Theo thống kê từ Zero Hour Technology, sẽ có 306 sự cố bảo mật vào năm 2022, với thiệt hại lũy kế là 10,1 tỷ USD. So với năm 2021, có 64 sự cố bảo mật Web3 mới trong năm nay, tăng 26% so với cùng kỳ năm ngoái. Trong số đó, 136 sự cố bảo mật đã xảy ra trong sáu đường dẫn chính là chuỗi công khai, cầu nối chuỗi chéo, ví, sàn giao dịch, NFT và DeFi, dẫn đến thiệt hại hơn 4,021 tỷ đô la Mỹ.

Ngoài 6 sự cố lớn trên, còn có tổng cộng 170 sự cố bảo mật khác, với thiệt hại lên tới 6,079 tỷ đô la Mỹ, chẳng hạn như các lĩnh vực mới nổi như GameFi và DAO đã trở thành mục tiêu của tin tặc, lừa đảo và trốn thoát sự cố đang nổi lên lần lượt. Với nhiều gã khổng lồ tham gia vào metaverse và NFT, quy mô tài sản trên chuỗi sẽ tiếp tục tăng trong tương lai và số lượng vi phạm an ninh mạng Web3 có thể tiếp tục tăng cao.

Theo thống kê của Zero Hour Technology, năm 2022, trong số 6 rãnh chính của hệ sinh thái Web3 toàn cầu: 10 sự cố bảo mật xảy ra trên chuỗi công khai, với tổng thiệt hại khoảng 157 triệu đô la Mỹ; 14 sự cố bảo mật xảy ra chéo -chain bridge, với tổng thiệt hại 1,338 tỷ USD; Có 19 sự cố bảo mật, với tổng thiệt hại 1,192 tỷ USD; 25 sự cố bảo mật trong ví, với tổng thiệt hại 693 triệu USD; 25 sự cố bảo mật trong DeFi, với tổng thiệt hại 593 triệu đô la Mỹ; 44 sự cố bảo mật trong NFT, với thiệt hại hơn 42,56 triệu đô la Mỹ .

Đánh giá từ số lượng sự cố bảo mật xảy ra trên đường chính, NFT có nhiều sự cố bảo mật nhất, điều này không thể tách rời khỏi việc nó trở thành đường phổ biến được ngành săn đón vào năm 2022. Mặt khác, do số lượng người tham gia vào ngành công nghiệp Web3 ngày càng tăng, ví tiền và DeFi đã trở thành những khu vực chịu ảnh hưởng nặng nề nhất của các sự cố bảo mật. Xét về số lượng tổn thất, cầu xuyên chuỗi đứng đầu và chịu tổn thất nhiều nhất.

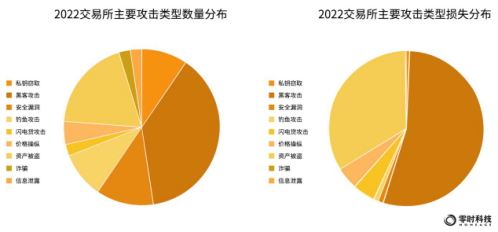

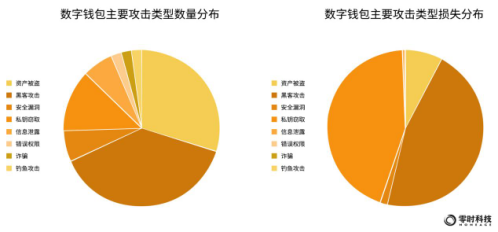

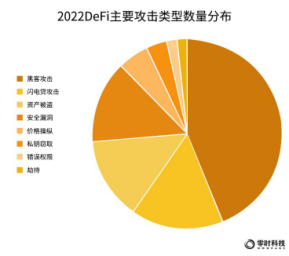

Năm 2022, dưới góc độ số lượng sự cố bảo mật xảy ra trên Web3 toàn cầu, top 5 loại hình tấn công điển hình là: tấn công của hacker chiếm 37%; trộm cắp tài sản chiếm 19%; xâm phạm an ninh chiếm 13%; đánh cắp khóa cá nhân, chiếm 9%; tấn công lừa đảo, 7%.

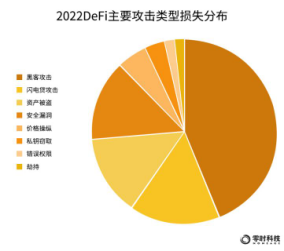

Xét về mức độ thiệt hại, 5 kiểu tấn công điển hình hàng đầu của các sự cố bảo mật Web3 toàn cầu là: đánh cắp tài sản, với mức thiệt hại 5,581 tỷ USD; hack, với mức thiệt hại 3,029 tỷ USD; đánh cắp khóa cá nhân, với mức thiệt hại 1,25 tỷ đô la Mỹ; thao túng giá, số tiền thiệt hại là 232 triệu đô la Mỹ; cuộc tấn công cho vay chớp nhoáng, số tiền thiệt hại là 137 triệu đô la Mỹ.

Điều đáng chú ý là nhiều sự cố bảo mật xảy ra vào năm 2022 sẽ không chỉ bị tấn công bởi một loại tấn công duy nhất và một số sự cố có thể đồng thời liên quan đến hành vi trộm cắp tài sản, đánh cắp khóa riêng, hack, rò rỉ khóa riêng và vi phạm bảo mật.

Lưu ý: Các kiểu tấn công chính được giải thích như sau

Tài sản bị đánh cắp: tiền ảo bị đánh cắp, nền tảng bị đánh cắp

Hacking: tin tặc và các loại tấn công khác

Rò rỉ thông tin: rò rỉ khóa riêng, v.v.

Lỗ hổng bảo mật: lỗ hổng hợp đồng, lỗ hổng chức năng

Quyền sai: cài đặt quyền hệ thống sai, quyền hợp đồng sai, v.v.

Tấn công lừa đảo: Lừa đảo

thao túng giá: thao túng giá

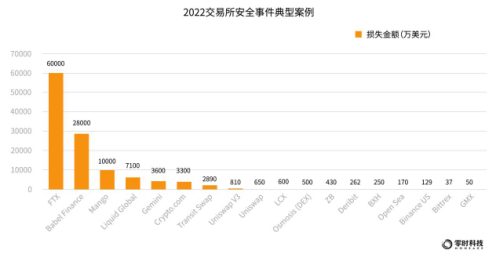

Theo thông tin giám sát của nền tảng tình báo bảo mật blockchain của Zero Hour Technology, các sự cố bảo mật điển hình với mức thiệt hại hơn 100 triệu đô la Mỹ vào năm 2022 sẽ tiêu tốn tổng cộng 2,845 tỷ đô la Mỹ, chiếm 28% tổng thiệt hại vào năm 2022.

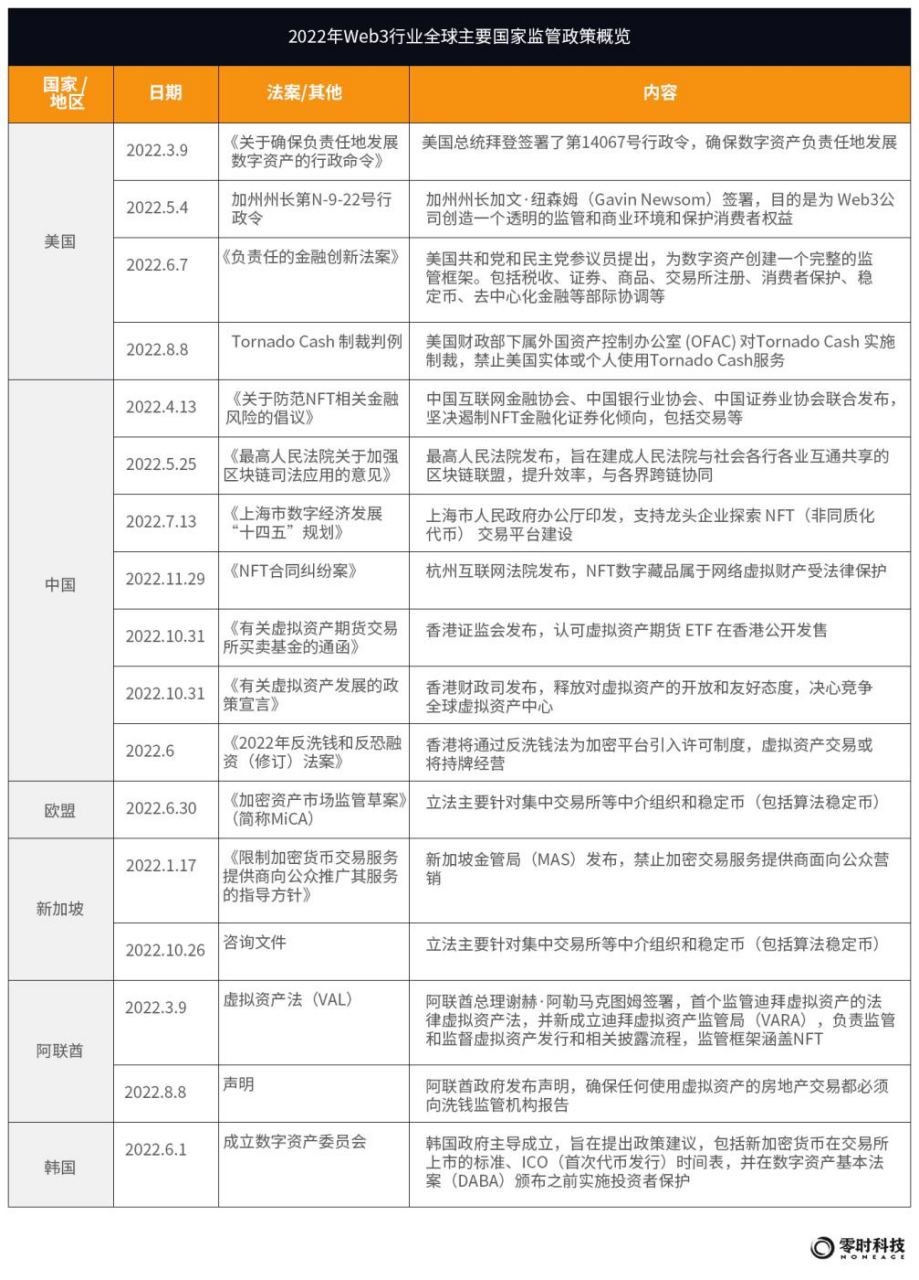

2. Chính sách quản lý Web3 toàn cầu

Vào năm 2022, Internet Web3 thế hệ tiếp theo dựa trên chuỗi khối sẽ mở ra đỉnh cao tăng trưởng. Web3 có nhiều lĩnh vực ứng dụng, phân phối và cộng tác toàn cầu, hàm lượng kỹ thuật cao.Ngoài ra, hướng phát triển của ngành Web3 và định nghĩa về tài sản kỹ thuật số của các quốc gia khác nhau và các cơ quan quản lý nội bộ của họ không thống nhất, điều này đã mang lại những thách thức lớn đối với giám sát tài chính toàn cầu. Vào năm 2022, các vụ tội phạm tài chính, tấn công của tin tặc, lừa đảo và tống tiền, rửa tiền sẽ xảy ra thường xuyên với số lượng lớn, thiệt hại nghiêm trọng và tác động trên diện rộng. Để đảm bảo tính bảo mật và tuân thủ của Web3, nhiều quốc gia đã đưa ra các chính sách quy định.

Từ góc độ của chính sách quản lý tổng thể trên Web3, bảo vệ nhà đầu tư và chống rửa tiền (AML) là sự đồng thuận toàn cầu và việc chấp nhận cũng như giám sát các trao đổi tiền điện tử rất khác nhau giữa các quốc gia. Các thành viên của Quốc hội Hoa Kỳ đề xuất "đảm bảo rằng Web3 diễn ra ở Hoa Kỳ", quốc gia đang thúc đẩy đổi mới quy định; chính sách của các nước EU tương đối rõ ràng và tích cực; Nhật Bản, Singapore và Hàn Quốc bị ảnh hưởng bởi cơn bão năm 2022 và sự giám sát của họ đã trở nên chặt chẽ hơn; Trung Quốc đại lục vẫn khuyến khích ứng dụng công nghệ chuỗi khối, nghiêm cấm các tổ chức tài chính và tổ chức thanh toán tham gia vào các giao dịch tiền ảo và gây quỹ bất hợp pháp, đồng thời tăng cường trấn áp tội phạm tiền điện tử. Hồng Kông, Trung Quốc hoàn toàn ủng hộ việc phát triển tài sản ảo và triển khai hệ thống cấp phép; Các Tiểu vương quốc Ả Rập Thống nhất là nơi tích cực nhất trên thế giới, nắm giữ tài sản tiền tệ mã hóa. Đối với NFT, tiền tệ ổn định, DeFi, thỏa thuận tài sản và các lĩnh vực DAO, thế giới đang trong tình trạng thăm dò quy định.

3. Hiện trạng an ninh sinh thái Web3 năm 2022

Web3 là một ngành tương đối đặc biệt, điểm nổi bật nhất là quản lý một số lượng lớn tài sản mã hóa kỹ thuật số, hàng chục triệu tài sản đều được lưu trữ trên chuỗi và quyền được xác nhận thông qua một khóa riêng tư duy nhất. quan trọng, Ai là chủ sở hữu của tài sản. Nếu một ứng dụng hoặc giao thức trong hệ sinh thái bị hack, nó có thể gây ra tổn thất lớn. Với sự phát triển nhanh chóng của hệ sinh thái, nhiều phương pháp tấn công và phương pháp gian lận mới xuất hiện vô tận và toàn bộ ngành đang tiến bộ trong trò chơi trên khía cạnh bảo mật. Nhóm bảo mật của Zero Hour Technology đã quan sát và thống kê các loại tấn công tồn tại trong Web3.Hiện tại, các loại tấn công sau chủ yếu đe dọa đến bảo mật Web3: Tấn công APT, lừa đảo kỹ thuật xã hội, tấn công chuỗi cung ứng, tấn công flash loan, tấn công hợp đồng thông minh, tấn công lỗ hổng Web-side, lỗ hổng zero-day (0 ngày), gian lận mạng.

Tiếp theo, chúng tôi sẽ phân tích tính bảo mật sinh thái của Web3 vào năm 2022 từ góc độ chuỗi công khai cơ sở hạ tầng, cầu nối chuỗi chéo, APP và DAPP phía ứng dụng: nền tảng giao dịch, ví, DeFi, NFT, chống rửa tiền trong các trung tâm quản lý và giáo dục bảo mật web3. Hiện trạng, giải thích các sự kiện tấn công và đề xuất các biện pháp bảo mật tương ứng cho từng hệ sinh thái.

1. Chuỗi công khai - huyết mạch của an ninh sinh thái Web3

Chuỗi công khai là cơ sở hạ tầng của ngành Web3, mang các giao thức, ứng dụng và kế toán tài sản của toàn ngành. Với nhu cầu mạnh mẽ của ngành về hiệu suất, khả năng tương tác, khả năng tương thích và mở rộng của chuỗi công khai, sự phát triển đa chuỗi đã cho thấy một động lực mạnh mẽ , và vấn đề bảo mật, khẩn cấp.

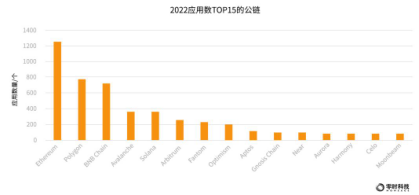

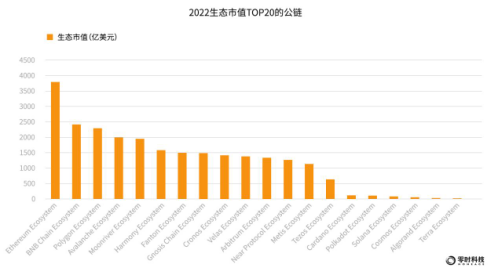

Theo thống kê chưa đầy đủ của Zero Hour Technology, tính đến tháng 12 năm 2022, hiện có 152 chuỗi công khai. Về số lượng ứng dụng sinh thái chuỗi công khai, theo dữ liệu rootdata, Ethereum có 1.275 ứng dụng, Polygon có 767 ứng dụng và BNB Chian có 704 ứng dụng, nằm trong top ba, theo sát là các chuỗi công khai mới như Avalanche, Solana và Arbitrum Sau đó, nó cho thấy xu hướng tăng trưởng nhanh chóng.

Xét về giá trị thị trường của hệ sinh thái chuỗi công khai, theo dữ liệu của coingecko, hệ sinh thái Ethereum, BNB Chain và Polygon nằm trong top ba với giá trị lần lượt là 383 tỷ USD, 236,6 tỷ USD và 219,2 tỷ USD. Hiện tại, tổng giá trị thị trường của hệ sinh thái chuỗi công cộng đã vượt quá một nghìn tỷ đô la Mỹ, sự cám dỗ lớn về số tiền như vậy đã khiến tin tặc phải nhòm ngó.

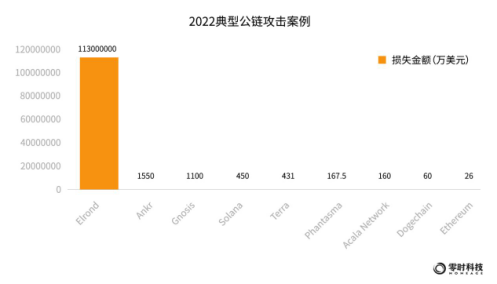

Tính đến tháng 12 năm 2022, theo thống kê của Zero Hour Technology, đã có 10 sự cố bảo mật trên chuỗi công khai và thiệt hại tài sản tích lũy đã vượt quá 157 triệu đô la Mỹ.

Từ góc độ số lượng, các loại tấn công của chuỗi công khai chủ yếu là: tấn công của hacker, vi phạm bảo mật, đánh cắp tài sản, tấn công lừa đảo và đánh cắp khóa riêng, và tỷ lệ tương ứng là: 28%, 28%, 16%, 8%, 8%. Xét về số lượng thiệt hại, vi phạm an ninh gây thiệt hại cao nhất với 147 triệu USD, chiếm 55%; tấn công hack đứng thứ hai với 42 triệu USD, chiếm 16%. (Lưu ý: Một số dự án là đối tượng của nhiều loại tấn công)

Theo thông tin giám sát của nền tảng thông minh bảo mật chuỗi khối của Zero Hour Technology, hình dưới đây cho thấy một số trường hợp tấn công chuỗi công khai điển hình vào năm 2022:

Rủi ro an ninh chuỗi công khai và đề xuất biện pháp

1 )Theo phân tích của nhóm bảo mật Zero Hour Technology, rủi ro bảo mật của public chain chủ yếu đến từ 3 điểm sau:Độ phức tạp kỹ thuật:

2 )Nó liên quan đến nhiều lĩnh vực kỹ thuật và nhiều rủi ro bảo mật.Sự không chắc chắn của nhà phát triển:

3 )Mã được viết bởi nhà phát triển và không thể tránh khỏi những sơ hở trong quá trình này.Tính minh bạch về lỗ hổng mã nguồn mở:

Mã chuỗi công khai là mã nguồn mở, giúp tin tặc dễ dàng tìm ra sơ hở hơn.

Nhóm bảo mật của Zero Hour Technology có ba đề xuất sau đây để bảo mật chuỗi công khai:

1) Trước khi mạng chính trực tuyến, cần thiết lập một cơ chế bảo mật phong phú cho từng điểm rủi ro của chuỗi công khai:

Về P2P và RPC, bạn cần chú ý đến các cuộc tấn công chiếm quyền điều khiển, tấn công từ chối dịch vụ, lỗi cấu hình quyền, v.v.;

Về thuật toán đồng thuận và mã hóa, cần chú ý đến tấn công 51%, tấn công kéo dài, v.v.;

Về bảo mật giao dịch, cần lưu ý các cuộc tấn công nạp tiền giả, tấn công thực hiện lại giao dịch, backdoor độc hại, v.v.;

Về bảo mật ví, cần chú ý quản lý bảo mật khóa cá nhân, giám sát bảo mật tài sản, kiểm soát rủi ro bảo mật giao dịch, v.v.;

Về mặt nhân viên có liên quan của các dự án chuỗi công cộng, họ cần có ý thức tốt về an ninh, an ninh văn phòng, an ninh phát triển và các ý thức chung khác.

2) Tiến hành kiểm tra mã nguồn và hợp đồng thông minh để đảm bảo các lỗ hổng nguyên tắc và rõ ràng được lấp đầy:

Kiểm toán mã nguồn có thể là mã đầy đủ hoặc một phần mô-đun. Nhóm bảo mật của Zero Hour Technology có một bộ tiêu chuẩn kiểm tra bảo mật chuỗi công khai hoàn chỉnh, áp dụng chiến lược thủ công + công cụ để kiểm tra tính bảo mật của mã mục tiêu, sử dụng trình quét mã nguồn mở hoặc thương mại để kiểm tra chất lượng mã, kết hợp bảo mật thủ công kiểm toán và xác minh lỗ hổng bảo mật. Tất cả các ngôn ngữ phổ biến đều được hỗ trợ, chẳng hạn như: C/C++/C#/Golang/Rust/Java/Nodejs/Python.

3) Sau khi mạng chính trực tuyến, việc kiểm tra bảo mật theo thời gian thực sẽ được thực hiện để cảnh báo các rủi ro hệ thống;

4) Sau khi xảy ra sự cố hack, hãy kịp thời phân tích nguồn gốc thông qua truy xuất nguồn gốc để tìm ra vấn đề và giảm khả năng bị tấn công trong tương lai; nhanh chóng truy tìm nguồn gốc và theo dõi dòng tổn thất, đồng thời thu hồi tài sản nhiều nhất có thể.

2. Cầu xuyên chuỗi - cỗ máy rút tiền mới cho tin tặc

Cầu nối chuỗi chéo, còn được gọi là cầu nối chuỗi khối, kết nối hai chuỗi khối và cho phép người dùng gửi tiền điện tử từ chuỗi này sang chuỗi khác. Cầu nối chuỗi chéo cho phép vận hành quỹ xuyên chuỗi bằng cách cho phép chuyển mã thông báo, hợp đồng thông minh và trao đổi dữ liệu cũng như các phản hồi và hướng dẫn khác giữa hai nền tảng độc lập.

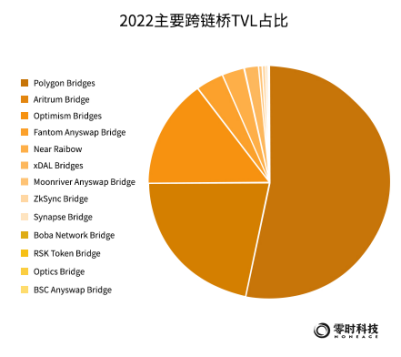

Tính đến tháng 12 năm 2022, theo thống kê từ Dune Analytics, tổng giá trị bị khóa (TVL) của các cầu nối chuỗi chéo chính trong Ethereum là khoảng 5,56 tỷ đô la Mỹ. TVL cao nhất hiện nay là Polygon Bridges ở mức 2,949 tỷ đô la, tiếp theo là Cầu Aritrum ở mức 1,206 tỷ đô la và Cầu lạc quan ở mức 834 triệu đô la.

Với sự phát triển của chuỗi khối và các chương trình trên chuỗi, nhu cầu cấp thiết về chuyển đổi quỹ đa chuỗi. Tính năng sức mạnh tổng hợp của cầu nối chuỗi chéo có thể cho phép mỗi chuỗi khối phát huy tiềm năng sức mạnh tổng hợp lớn hơn. Một cánh cửa khác được cung cấp. Do đặc điểm của việc chuyển giao tài sản qua cầu nối chuỗi, một khi có vấn đề trong quá trình khóa, đúc, phá hủy và mở khóa, nó sẽ đe dọa đến tính bảo mật của tài sản người dùng. Hoạt động chuyển tiền xuyên chuỗi tưởng chừng như không phức tạp, nhưng trong nhiều dự án cầu nối xuyên chuỗi, các lỗ hổng bảo mật đã xảy ra ở các bước khác nhau.

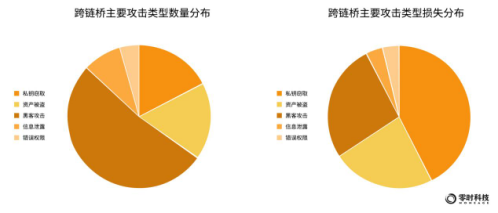

Theo thống kê của Zero Hour Technology, tính đến tháng 12, đã có 14 sự cố bảo mật do các cuộc tấn công vào các cầu xuyên chuỗi và thiệt hại tài sản tích lũy lên tới 1,338 tỷ đô la Mỹ.

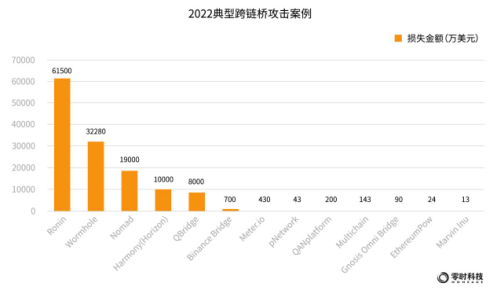

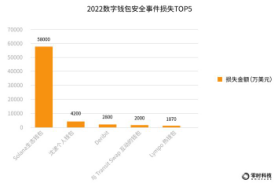

Vào năm 2022, 5 cây cầu xuyên chuỗi có tổn thất do sự cố bảo mật hàng đầu là: Ronin, Wormhole, Nomad, Harmony (Horizon) và QBridge, với mức thiệt hại tương ứng là 615 triệu USD, 320 triệu USD, 190 triệu USD, 100 triệu USD và US$8000 Mười nghìn đô la Mỹ.

Hình dưới đây cho thấy một số trường hợp tấn công cầu xuyên chuỗi điển hình vào năm 2022:

chữ

Các đề xuất về biện pháp và rủi ro bảo mật cầu xuyên chuỗi

Nhóm bảo mật của Công nghệ Zero Hour đã học được từ nhiều cuộc tấn công vào cầu liên chuỗi rằng có nhiều cuộc tấn công trước chuỗi chéo và tại chữ ký, đồng thời có các sự cố bị đánh cắp do sự bất cẩn của chính quyền. Đối với ngày càng nhiều dự án xuyên chuỗi và bảo mật hợp đồng dự án, Zero Time Technology đưa ra các biện pháp bảo mật sau:

1) Tiến hành kiểm toán bảo mật đối với hợp đồng trước khi dự án được đưa lên mạng;

2) Giao diện cuộc gọi hợp đồng cần được kiểm tra nghiêm ngặt về tính phù hợp của nó;

3) Khi cập nhật phiên bản cần đánh giá lại các giao diện liên quan và bảo mật chữ ký;

4) Cần phải xem xét nghiêm ngặt những người ký chuỗi chéo để đảm bảo rằng chữ ký không bị kiểm soát bởi những người có ý đồ xấu.

3. Nền tảng giao dịch - nguồn cám dỗ khổng lồ

Nền tảng giao dịch của Web3, còn được gọi là trao đổi tiền kỹ thuật số hoặc trao đổi tiền điện tử, là một phần quan trọng của ngành công nghiệp chuỗi khối, cung cấp dịch vụ cho các giao dịch giữa các loại tiền kỹ thuật số, tiền kỹ thuật số và đấu thầu hợp pháp, đồng thời cũng là định giá tiền kỹ thuật số và chính nơi lưu thông.

Theo dữ liệu của coingecko, tính đến tháng 12 năm 2022, có 717 sàn giao dịch tiền điện tử, bao gồm 553 sàn giao dịch tập trung với tổng khối lượng giao dịch trong 24 giờ là 54 tỷ đô la Mỹ; 100 sàn giao dịch phi tập trung với tổng khối lượng giao dịch trong 24 giờ là 1,7 tỷ đô la Mỹ; có 64 sàn giao dịch phái sinh và khối lượng giao dịch 24 giờ là 1,78 nghìn tỷ đô la Mỹ.

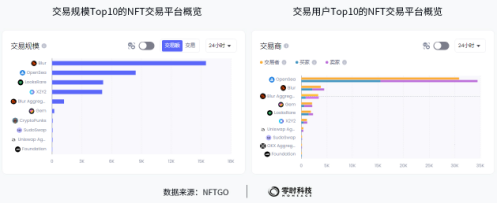

Là nền tảng giao dịch NFT lớn nhất thế giới, Opensea có khối lượng giao dịch cao nhất trong tháng 1, vượt quá 4,85 tỷ đô la Mỹ. Do điều kiện thị trường, nó đã giảm trở lại vào tháng 12, với khối lượng giao dịch xấp xỉ 138 triệu đô la Mỹ. (Để biết thêm thông tin về nền tảng giao dịch NFT, xem 2.6)

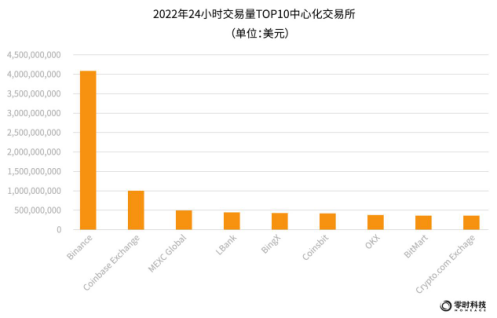

Dữ liệu cho thấy 10 sàn giao dịch hàng đầu theo khối lượng giao dịch trong 24 giờ là: Binance, Coinbase Exchange, MEXC Global, LBank, BingX, Coinsbit, OKX, BitMart, Crypto.com Exchange. Trong số đó, Binance đứng đầu với khối lượng giao dịch là 4,148 tỷ trong 24.

10 sàn giao dịch phi tập trung hàng đầu theo khối lượng giao dịch là: Uniswap (V3), Curve, Balancer (V2), Uniswap (V2), PancakeSwap, DODO, Sushiswap, Uniswap (Ploygon), Uniswap (Arbitrum One), Apex Pro, trong đó Uniswap chiếm mười hàng đầu của chính nó.

Vào năm 2022, Huobi được mua lại, FTX phá sản trong cuộc đối đầu với Binance, và sau đó Binance được tiết lộ là đã bị Bộ Tư pháp Hoa Kỳ điều tra hình sự trong 4 năm và các sàn giao dịch tiền điện tử nằm trong tầm kiểm soát của quy định. Các sàn giao dịch tiền điện tử tập hợp các tài sản mã hóa từ khắp nơi trên thế giới. Dưới ảnh hưởng thị trường to lớn, cho dù đó là khủng hoảng bảo mật hay khủng hoảng thanh khoản, nó đều ảnh hưởng đến toàn bộ cơ thể, thậm chí ảnh hưởng đến cả phe bò và phe gấu của toàn bộ thị trường mã hóa.

Theo thống kê của Zero Hour Technology, vào năm 2022, sẽ có 19 sự cố bảo mật trên các sàn giao dịch tiền điện tử và thiệt hại tài sản tích lũy sẽ vượt quá 1,192 tỷ đô la Mỹ.

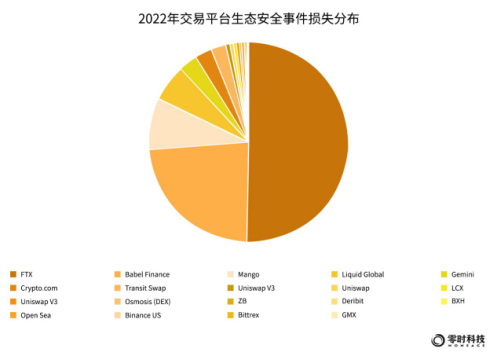

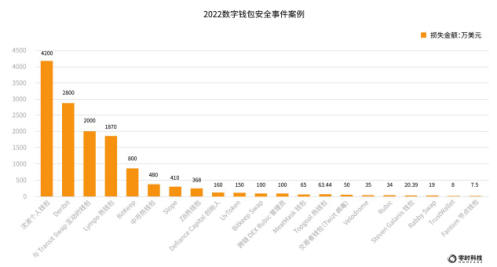

Theo thống kê của nền tảng tình báo mối đe dọa bảo mật blockchain của Zero Hour Technology, vào năm 2022, 6 nền tảng giao dịch hàng đầu có tổn thất do sự cố bảo mật là: FTX, Babel Finance, Mango, Liquid Global, Crypto.com và thiệt hại lên tới 600 triệu đô la Mỹ. USD lần lượt là 280 triệu USD, 100 triệu USD, 71 triệu USD, 36 triệu USD và 33 triệu USD.

Nhìn vào sự phân bổ tổn thất do sự cố bảo mật trên mỗi nền tảng giao dịch, FTX chiếm 50%, Babel Finance chiếm 24% và Mango chiếm 8%, xếp ba vị trí hàng đầu.

Theo thống kê của Zero Hour Technology, từ góc độ số lượng sự cố bảo mật, các loại tấn công vào nền tảng giao dịch chủ yếu là tấn công của hacker, trộm cắp tài sản, vi phạm bảo mật, tấn công lừa đảo và đánh cắp khóa cá nhân, chiếm 38%. 19%, 12% và 10%, 10%. Từ góc độ phân bổ số lượng tổn thất, các cuộc tấn công của hacker chiếm 54%, đây là loại sự cố bảo mật chính, trộm cắp tài sản chiếm 33%, thao túng giá và tấn công cho vay chớp nhoáng chiếm 5% tương ứng.

Hình dưới đây cho thấy một số trường hợp điển hình của sự cố bảo mật sàn giao dịch vào năm 2022:

Rủi ro bảo mật nền tảng giao dịch và đề xuất biện pháp

Xem xét các sự cố bảo mật của tất cả các sàn giao dịch trong quá khứ, nhóm bảo mật của Zero Hour Technology tin rằng từ góc độ cấu trúc bảo mật tổng thể của một nền tảng giao dịch, các rủi ro bảo mật mà nền tảng giao dịch gặp phải chủ yếu bao gồm: phát triển, cấu hình máy chủ, vận hành và bảo trì, nhận thức về an ninh nhóm, nhân sự nội bộ, Rủi ro về thị trường và chuỗi cung ứng. Nhóm bảo mật của Zero Hour Technology đã từng xuất bản "Giới thiệu về bảo mật chuỗi khối và cuộc chiến thực tế", đã tiến hành phân tích toàn diện và chi tiết về các vấn đề bảo mật của các nền tảng giao dịch tiền điện tử. Nó bao gồm các bước kiểm tra thâm nhập, chẳng hạn như thu thập thông tin, kỹ thuật xã hội, v.v., đồng thời giới thiệu các bề mặt tấn công khác nhau, chẳng hạn như logic nghiệp vụ, đầu vào và đầu ra, cấu hình bảo mật, rò rỉ thông tin, bảo mật giao diện, bảo mật xác thực người dùng, bảo mật ứng dụng , vân vân.

Liên quan đến rủi ro bảo mật của sàn giao dịch, nhóm bảo mật của Zero Hour Technology đưa ra các biện pháp và đề xuất sau:

Từ quan điểm của nền tảng giao dịch:

1) Nâng cao nhận thức về bảo mật của nhân viên nội bộ, tăng cường cách ly bảo mật đối với môi trường sản xuất, môi trường thử nghiệm và môi trường gỡ lỗi của sàn giao dịch, đồng thời sử dụng các sản phẩm bảo vệ an ninh mạng chuyên nghiệp càng nhiều càng tốt.

2) Hợp tác với các công ty bảo mật chuyên nghiệp để tiến hành kiểm tra mã và kiểm tra thâm nhập để tìm hiểu xem liệu có các lỗ hổng và rủi ro bảo mật tiềm ẩn trong hệ thống hay không, đồng thời thiết lập một cơ chế bảo vệ an ninh hoàn chỉnh và toàn diện. Trong quá trình hoạt động hàng ngày, các cuộc kiểm tra an ninh thường xuyên được thực hiện để tăng cường củng cố an ninh.

Ngoài việc sử dụng trao đổi để giao dịch, hầu hết người dùng thường đóng vai trò là ví để lưu trữ tài sản kỹ thuật số.

Vì vậy,Vì vậy,

Từ quan điểm của người dùng:

1) Không tự ý cài đặt phần mềm không rõ nguồn gốc.

2) Máy chủ nên tránh mở các cổng không cần thiết và các lỗ hổng tương ứng cần được vá kịp thời. Nên cài đặt phần mềm chống vi-rút hoặc phần mềm bảo mật khác hiệu quả và đáng tin cậy trên máy chủ và cài đặt các plugin cách ly tập lệnh khai thác trên máy chủ Trình duyệt web.

3) Không tự ý nhấp vào các liên kết lạ do người lạ gửi đến.

4. Ví - vết thương của việc quản lý tài sản mã hóa

Ví của Web3 là ví kỹ thuật số chuỗi khối, còn được gọi là ví tiền điện tử hoặc ví tài sản kỹ thuật số. Đây là một công cụ để lưu trữ, quản lý và sử dụng tiền kỹ thuật số. Nó đóng vai trò then chốt trong lĩnh vực chuỗi khối và là lối vào để người dùng truy cập truy cập tiền kỹ thuật số. Ngày nay, với sự phát triển của hệ sinh thái, ví kỹ thuật số đã trở thành một nền tảng quản lý đa chuỗi và đa tài sản.

Theo thống kê từ Nền tảng thông minh về mối đe dọa bảo mật chuỗi khối công nghệ Zero Hour, tính đến tháng 12 năm 2022, có tổng cộng 142 dự án ví kỹ thuật số. Theo thống kê từ Blockchain.com, hơn 300 triệu người trên thế giới sẽ sử dụng tài sản mã hóa vào năm 2022. Trong số đó, số lượng người dùng có ví tiền mã hóa sẽ đạt 68,42 triệu vào năm 2021 và đến tháng 7 năm 2022, số lượng người dùng ví tiền mã hóa đã đạt 81 triệu và con số này đang tăng theo cấp số nhân.

Là lối vào của Web3, chiếc ví đã trở thành "thịt và khoai tây" trong mắt tin tặc. Theo thống kê của Zero Time Technology, vào năm 2022, sẽ có 25 sự cố bảo mật trong ví kỹ thuật số và thiệt hại tài sản tích lũy sẽ vượt quá 698 triệu đô la Mỹ.

Năm 2022, 5 sự cố bảo mật ví hàng đầu bị tấn công và mất chủ yếu đến từ: Ví sinh thái Solana, ví cá nhân của người sáng lập Fenbushi Shen Bo, Deribit, ví tương tác với Transit Swap và ví nóng Lympo. Thiệt hại tương ứng là: 580 triệu US đô la , 42 triệu đô la, 28 triệu đô la, 20 triệu đô la và 18,7 triệu đô la. Trong số đó, ví sinh thái Solana bị tấn công và mất số tiền nhiều nhất.

Theo thống kê của Zero Hour Technology, từ góc độ số lượng sự cố bảo mật, các loại tấn công chính vào ví kỹ thuật số là: tấn công của hacker, trộm cắp tài sản, đánh cắp khóa cá nhân, vi phạm bảo mật và rò rỉ thông tin, chiếm 38%. lần lượt là 30% và 13%, 7%, 6%. Các cuộc tấn công chiếm tỷ lệ cao nhất, đứng đầu.

Trong đó, tỷ lệ tổn thất do sự cố bảo mật tương ứng với các loại hình tấn công chính như sau: tấn công của hacker gây tổn thất cao nhất, chiếm 46%; đánh cắp khóa riêng gây tổn thất thứ hai, chiếm 44%; trộm cắp tài sản đứng thứ ba, chiếm 8% %.

Ví bị tấn công, thường được chia thành hai tình huống. Một là ví tổ chức và cái còn lại là ví cá nhân. Ví dụ, ví nóng Lympo đã bị đánh cắp, thiệt hại 18,7 triệu đô la Mỹ và ví cá nhân cổ điển đã bị đánh cắp gần đây, Shen Bo, người sáng lập Fenbushi Capital, đã bị đánh cắp tài sản ví cá nhân trị giá 42 triệu đô la Mỹ.

Ngoài trường hợp ví sinh thái Solana bị đánh cắp, còn có nhiều sự cố bảo mật ví trong ngành, như thể hiện trong hình bên dưới.

Rủi ro bảo mật ví kỹ thuật số và đề xuất biện phápTheo phân tích của nhóm bảo mật của Zero Hour Technology, có nhiều dạng ví kỹ thuật số blockchain.

Các rủi ro bảo mật chính bao gồm nhưng không giới hạn ở các khía cạnh sau:Về phía thể chế:

Rủi ro bảo mật của môi trường vận hành, rủi ro bảo mật của đường truyền mạng, rủi ro bảo mật của phương pháp lưu trữ tệp, rủi ro bảo mật của chính ứng dụng, rủi ro bảo mật của sao lưu dữ liệu, v.v.Về phía khách hàng:

Đối mặt với việc mất hoặc đánh cắp khóa riêng: Ví dụ: giả làm dịch vụ khách hàng để lừa khóa riêng, tin tặc thu thập các từ ghi nhớ của người dùng và thông tin khác thông qua các cuộc tấn công có chủ đích thông qua nâng cấp ví, gửi mã QR độc hại để hướng dẫn khách hàng chuyển tiền nhằm đánh cắp tài sản, và đánh cắp bằng cách tấn công nền tảng đám mây nơi khách hàng lưu trữ thông tin Lấy khóa cá nhân/cụm từ ghi nhớ, phần mềm độc hại, giả mạo airdrop, lừa đảo, lừa đảo khác (bán trước, tải xuống APP, bẫy xổ số) và các rủi ro khác.

Làm thế nào để bảo vệ an toàn cho ví trước những rủi ro này?

Từ phía tổ chức, nhóm bảo mật của Zero Hour Technology khuyến nghị:

Cho dù đó là ví tập trung hay phi tập trung, ví phần mềm hay ví phần cứng đều phải trải qua quá trình kiểm tra bảo mật đầy đủ về mặt bảo mật. mặt hàng:

1. Kiểm tra an ninh mạng và truyền thông Các nút mạng phải có khả năng phát hiện và chống lại các cuộc tấn công mạng kịp thời;

2. Môi trường hoạt động của ví an toàn. Ví có thể phát hiện các lỗ hổng lớn đã biết của hệ điều hành, phát hiện máy ảo và phát hiện tính toàn vẹn; ví kỹ thuật số phải có chức năng phát hiện chiếm quyền điều khiển chương trình của bên thứ ba để ngăn chặn các chương trình của bên thứ ba chiếm quyền điều khiển ví để đánh cắp thông tin người dùng có liên quan.

3. Bảo mật giao dịch ví. Tất cả các giao dịch do ví phát hành phải được ký. Khi ký, khóa riêng phải được giải mã bằng cách nhập mật khẩu thanh toán. Sau khi chữ ký giao dịch được tạo, khóa riêng đã giải mã trong bộ nhớ phải được xóa để ngăn chặn khóa riêng trong bộ nhớ khỏi bị đánh cắp và rò rỉ.

4. Bảo mật nhật ký ví. Để tạo điều kiện cho người dùng kiểm tra hành vi hoạt động của ví và ngăn chặn các hoạt động bất thường và trái phép, cần phải ghi lại nhật ký hoạt động của ví, đồng thời, nhật ký ví phải được khử nhạy cảm và không được chứa thông tin bí mật.

5. Kiểm tra bảo mật giao diện nút. Giao diện cần ký dữ liệu để ngăn tin tặc giả mạo dữ liệu; quyền truy cập giao diện cần thêm cơ chế xác thực mã thông báo để ngăn tin tặc thực hiện lại các cuộc tấn công; giao diện nút cần giới hạn tốc độ kết nối của người dùng ở mức ngăn chặn tin tặc giả lập người dùng Hoạt động để thực hiện tấn công CC.

Đối với phía khách hàng, nhóm bảo mật của Zero Hour Technology khuyến nghị:

1) Thực hiện tốt các biện pháp lưu trữ khóa riêng: Ví dụ: cố gắng sao chép và sao lưu khóa riêng bằng tay hoặc sử dụng các mạng xã hội như nền tảng đám mây và email để truyền hoặc lưu trữ khóa riêng.

2) Sử dụng mật khẩu mạnh và kích hoạt xác minh hai bước MFA (hoặc 2 FA) càng nhiều càng tốt, đồng thời luôn cảnh giác và nhận thức về bảo mật.

3) Chú ý xác minh giá trị băm khi cập nhật phiên bản chương trình. Cài đặt phần mềm chống vi-rút và sử dụng tường lửa nếu có thể. Giám sát tài khoản/ví của bạn để đảm bảo không có giao dịch độc hại nào.

4) Trong số đó, ví phần cứng phù hợp với người dùng có số lượng lớn tài sản kỹ thuật số và mức độ bảo vệ an ninh cao hơn. Đề xuất thông thường là sử dụng ví phần mềm để lưu tài sản nhỏ của bạn để sử dụng hàng ngày và ví phần cứng để lưu tài sản lớn, có thể đạt được cả sự tiện lợi và bảo mật.

Nếu tiền bị đánh cắp thì sao?

Nếu một hoạt động ủy quyền không chủ ý xảy ra, hãy chuyển tiền ra khỏi ví càng sớm càng tốt trước khi tiền bị đánh cắp và hủy ủy quyền; nếu tiền sau khi ủy quyền đã bị đánh cắp hoặc khóa cá nhân đã bị đánh cắp, vui lòng liên hệ với Zero Time Technology ANTĐ Lập tức Đội tiến hành truy tìm tài sản.

5. Khu vực bị ảnh hưởng nặng nề nhất về bảo mật DeFi-Web3

Tên đầy đủ của DeFi: Tài chính phi tập trung, thường được dịch là tài chính phân tán hoặc tài chính phi tập trung. Các dự án DeFi đại khái được chia thành năm loại: máy tiên tri, DEX, cho vay thế chấp, tài sản tiền tệ ổn định và các công cụ phái sinh tổng hợp.

Tên đầy đủ của TVL: Total Value Locked là tổng giá trị bị khóa. Tổng giá trị tài sản được thế chấp bởi người dùng là một trong những chỉ số quan trọng nhất để đo lường sự phát triển của hệ sinh thái DeFi, thông thường TVL càng tăng đồng nghĩa với sự phát triển của dự án càng tốt.

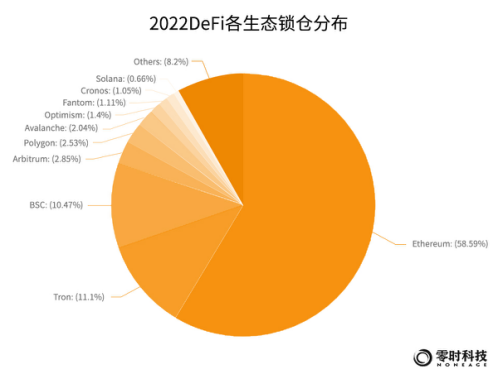

Theo thống kê của nền tảng thông minh về mối đe dọa bảo mật chuỗi khối của Zero Hour Technology, tính đến tháng 12 năm 2022, có tổng cộng 1.297 dự án DeFi. Theo dữ liệu của DeFi Llama, tổng giá trị khóa của DeFi đạt 39,051 tỷ đô la Mỹ. Trong số đó, Ethereum chiếm 58,59%, đứng đầu với TVL là 23,02 tỷ USD, tiếp theo là Tron, chiếm 11,1%, đứng thứ hai với TVL là 4,036 tỷ USD, tiếp theo là BSC, chiếm 10,47% và đứng thứ hai với TVL là 40,12 100 triệu đô la Mỹ TVL xếp thứ ba. Nhiều chuỗi công khai mới nổi như Avalanche, Ploygon, Optimism, v.v. đã nhanh chóng phát triển hệ sinh thái trên chuỗi bằng cách sử dụng DeFi, đồng thời thu hút một lượng lớn người dùng và tích lũy vốn.

Các vấn đề bảo mật hợp đồng thông minh nổi bật của DeFi đã trở thành thách thức lớn nhất đối với ngành DeFi. Hơn nữa, không nhà cung cấp dịch vụ DeFi hoặc cơ quan quản lý nào có thể trả lại tiền đã được chuyển do nhầm lẫn. Khi tin tặc phát hiện ra kẽ hở trong hợp đồng thông minh hoặc các khía cạnh khác của dịch vụ DeFi để đánh cắp tài sản của người dùng, có thể không có nhà cung cấp dịch vụ DeFi nào bồi thường cho nhà đầu tư.

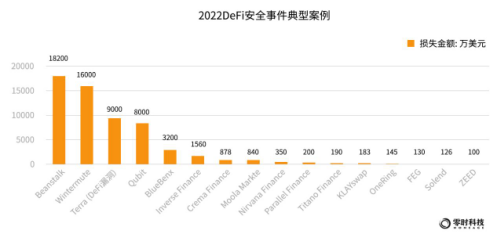

Theo thống kê của Zero Hour Technology, tính đến tháng 12 năm 2022, đã có 25 sự cố bảo mật DeFi, với tổng thiệt hại về tài sản vượt quá 593 triệu đô la Mỹ.

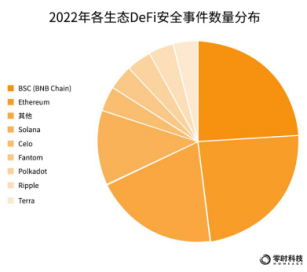

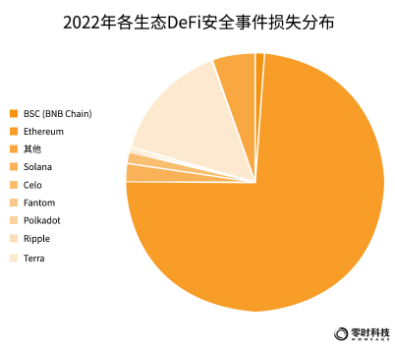

Đánh giá về sự phân bổ số lượng sự cố bảo mật DeFi xảy ra trong mỗi hệ sinh thái, hệ sinh thái Ethereum và BSC (BNB Chian) mỗi hệ thống có 6 sự cố, chiếm 24%, đứng đầu và hệ sinh thái Solana có 3 sự cố, chiếm 12 %, đứng thứ nhất, thứ hai.

Xét về mức độ phân bổ tổn thất do sự cố bảo mật trong mỗi DeFi, ba hệ sinh thái chuỗi công khai hàng đầu là sự kiện DeFi sinh thái Ethereum đã mất hơn 438 triệu đô la Mỹ, chiếm 74%, xếp thứ nhất; Terra xếp thứ hai, với tổn thất là 9.000 triệu USD, chiếm 15%; Solana đứng thứ ba, lỗ 13,54 triệu USD, chiếm 2%. Có thể thấy rằng hệ sinh thái càng hoạt động tích cực thì tin tặc càng chú ý đến nó và tổn thất là điều dễ thấy nhất.

Theo thống kê của Zero Hour Technology, từ góc độ các loại tấn công DeFi, các loại chính là: tấn công của hacker, tấn công cho vay chớp nhoáng, đánh cắp tài sản và vi phạm bảo mật. Trong đó, phân bố số lượng sự cố bảo mật tương ứng với từng loại hình tấn công chính như sau: tấn công của hacker chiếm 44%, đứng thứ nhất; tấn công chớp nhoáng chiếm 16%, đứng thứ hai; trộm cắp tài sản và xâm phạm an ninh đều chiếm 14% , đứng ở vị trí thứ ba.

Từ góc độ phân bổ tổn thất theo các loại tấn công chính, các cuộc tấn công của hacker gây ra tổn thất cao nhất, chiếm 53%, tiếp theo là vi phạm an ninh, chiếm 25% và tài sản đứng thứ ba, chiếm 17%.

Hình dưới đây cho thấy một số trường hợp điển hình của 202 sự cố bảo mật 2DeFi:

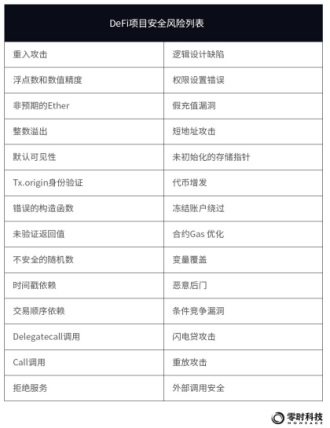

Đề xuất biện pháp và rủi ro bảo mật DeFi

Các dự án DeFi phải đối mặt với nhiều rủi ro bảo mật, từ nhóm là phía dự án (thực thi giao thức) và phía người dùng, từ loại bảo mật là bảo mật kết hợp giữa các giao thức, bao gồm một số lỗi giữa các kết hợp, bảo mật hợp đồng thông minh, bảo mật nguồn mở, lợi nhuận cao đi kèm với rủi ro cao và một số vấn đề bảo mật do thiếu giám sát.

Từ góc độ kiểm toán bảo mật, các rủi ro mà các dự án DeFi gặp phải được thể hiện trong hình bên dưới:Từ quy trình thực thi giao thức, các rủi ro DeFi bao gồm:

Rủi ro tấn công hợp đồng thông minh, các vấn đề thiết kế trong khuyến khích kinh tế, rủi ro lưu ký, xây dựng lại giao thức ban đầu, thiếu quyền riêng tư và các rủi ro khác.Từ góc độ người dùng, những rủi ro mà người dùng DeFi gặp phải bao gồm:

Rủi ro kỹ thuật: Có những lỗ hổng trong hợp đồng thông minh, có thể bị tấn công bảo mật; Rủi ro thanh khoản: Tính thanh khoản của nền tảng cạn kiệt; Rủi ro quản lý khóa: Khóa riêng chính của nền tảng có thể bị đánh cắp. Rủi ro về nhận thức bảo mật: bị lừa đảo, gặp phải các dự án chênh lệch giá và lừa đảo, v.v.

Nhóm bảo mật của Zero Hour Technology khuyến nghị rằng với tư cách là bên dự án và người dùng, bạn có thể đối phó với rủi ro từ năm điểm sau:

1) Khi bên dự án khởi chạy một dự án DeFi, họ phải tìm một nhóm bảo mật chuyên nghiệp để thực hiện kiểm tra mã toàn diện và cố gắng tìm càng nhiều cuộc kiểm tra chung càng tốt để tìm ra càng nhiều lỗi thiết kế dự án càng tốt, để tránh không cần thiết vấn đề sau khi ra mắt.

2) Khuyến nghị người dùng phải kiểm tra tốt khi đầu tư vào các dự án này, họ phải có hiểu biết nhất định về dự án này hoặc kiểm tra xem nó đã vượt qua kiểm toán bảo mật trước khi đưa lên mạng hay chưa.

3) Nâng cao nhận thức bảo mật cá nhân, bao gồm các thói quen như lướt Internet, tiết kiệm tài sản và sử dụng ví, đồng thời phát triển thói quen nhận thức bảo mật tốt.

4) Dự án có lợi suất cao và rủi ro cao, tham gia cần thận trọng, nếu không hiểu dự án thì cố gắng không tham gia kẻo thua lỗ.

6. NFT - cái ao của các cuộc tấn công lừa đảo

NFT là tên viết tắt của Non-Fungible Token. Nó là một mã thông báo không đồng nhất dựa trên chuỗi khối. Đồng thời, nó là một tài sản kỹ thuật số duy nhất được lưu trữ trên chuỗi khối. Nó thường được sử dụng làm chứng nhận điện tử hoặc chứng chỉ ảo quyền sở hữu hàng hóa.Có thể được mua hoặc bán. Vào ngày 15 tháng 12 năm 2022, cựu Tổng thống Hoa Kỳ Trump đã công bố ra mắt một loạt bộ sưu tập kỹ thuật số NFT có in chân dung của Trump và 45.000 chiếc đã được bán hết trong vòng chưa đầy 24 giờ.

Theo dữ liệu của NFTgo, tính đến ngày 31 tháng 12, 4.624 dự án NFT đã được đưa vào, với tổng số 38.693.506 NFT. Hiện tại, tổng giá trị thị trường của NFT đã đạt 21 tỷ đô la Mỹ và số lượng người nắm giữ đã lên tới 3,7338 triệu. Đánh giá từ sự phân bổ giá trị thị trường của các dự án khác nhau, PFP (Ảnh minh chứng), tức là giá trị thị trường của ảnh hồ sơ cá nhân NFT vượt xa, đây cũng là NFT có nhiều kịch bản sử dụng nhất hiện nay, tiếp theo là đồ sưu tầm. Nhìn vào các tài sản và hợp đồng NFT từ tám chuỗi công khai chính thống hiện tại, Polygon vượt xa về số lượng tài sản và hợp đồng.

Từ góc độ quy mô giao dịch: Trong số 10 nền tảng giao dịch NFT hàng đầu tính theo doanh số bán hàng trong vòng 24 giờ, Blur đứng đầu, tiếp theo là Opensea và LookRare đứng thứ ba. Từ góc độ nhà giao dịch, trong số 10 thị trường hàng đầu theo số lượng nhà giao dịch, người mua và người bán trong vòng 24 giờ, Opensea là số một, Blur là số hai và công cụ tổng hợp Blur là số ba.

Khi giá trị của NFT trở nên nổi bật, tin tặc cũng đang để mắt đến miếng mỡ này. Mặc dù toàn bộ thị trường mã hóa hiện đang trải qua một xu hướng giảm mạnh, nhưng mức độ phổ biến của NFT vẫn không hề giảm đi.

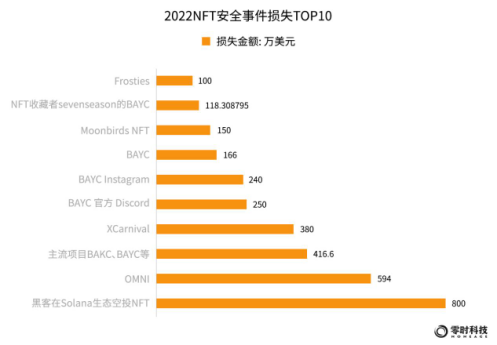

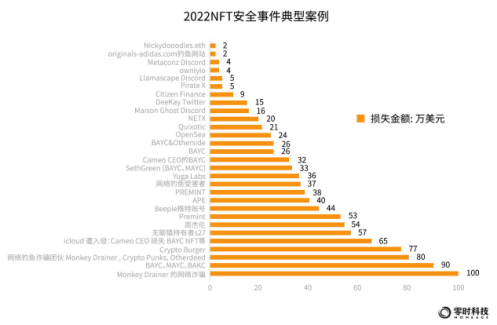

Theo thống kê chưa đầy đủ từ Zero Hour Technology, tính đến tháng 12 năm 2022, đã có tổng cộng 44 sự cố bảo mật xảy ra trên đường đua NFT, với tổng thiệt hại tài sản ước tính khoảng 42,56 triệu USD.

Vào năm 2022, trong số 10 tổn thất do sự cố bảo mật NFT hàng đầu, dòng BAYC và BAKC đã trở thành mục tiêu chính của tin tặc và những người thu gom nắm giữ NFT như vậy đã phải chịu tổn thất lớn hơn. Trong số đó có những sự kiện nóng hổi như vụ trộm NFT của Châu Kiệt Luân và mất 540.000 đô la Mỹ.

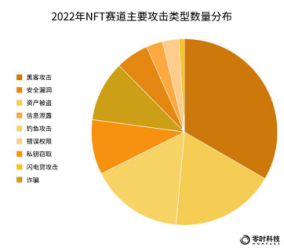

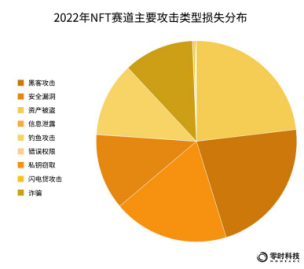

Từ góc độ của các loại tấn công trên đường đua NFT, chúng chủ yếu là: tấn công của tin tặc, trộm cắp tài sản, tấn công lừa đảo và trộm cắp khóa riêng. Các sự cố bảo mật tương ứng chiếm lần lượt là 33%, 18%, 16% và 10%. .

Từ góc độ tỷ lệ tổn thất trong các loại tấn công NFT chính, hành vi trộm cắp tài sản gây ra tổn thất nhiều nhất, chiếm 23%; tấn công hack chiếm vị trí thứ hai, chiếm 22%; hành vi trộm cắp khóa cá nhân đứng thứ ba, chiếm 19%. Điều đáng chú ý là, về các sự cố trộm cắp cá nhân, hầu hết là do tin tặc đăng các liên kết lừa đảo sau khi Discord/Twitter và các nền tảng truyền thông khác bị tấn công.

Ngoài 10 trường hợp sự cố bảo mật NFT hàng đầu, các trường hợp sự cố bảo mật NFT điển hình trong ngành như sau:

Đề xuất các biện pháp và rủi ro bảo mật NFT

Hiện tại trên đường đua NFT, có nhiều cách hack khác nhau. Chia theo nhóm, đối tượng gặp rủi ro nói chung là nền tảng và người dùng.Đối với phía nền tảng tập trung, các rủi ro bảo mật có thể xảy ra là:Rủi ro tài khoản, rủi ro cạnh tranh thương mại, rủi ro nhận thức bảo mật, rủi ro nội gián, rủi ro thị trường, v.v.

Về phía khách hàng, các cuộc tấn công Discord đã trở thành phương thức tấn công chính trong năm nay.

Liên quan đến các rủi ro bảo mật trên, đội ngũ bảo mật Zero Hour Technology đưa ra các đề xuất như sau:cho người dùng bình thường

, để bảo vệ Discord của chính mình, bạn cần chú ý những điểm sau:

Đảm bảo mật khẩu của bạn đủ mạnh, tạo mật khẩu dài ngẫu nhiên với các ký tự đặc biệt gồm chữ và số; bật xác thực 2 FA, bản thân mật khẩu đủ phức tạp nhưng không thể dựa vào để được bảo mật theo một cách; không nhấp vào liên kết từ những người gửi không xác định hoặc đó có vẻ đáng ngờ, hãy cân nhắc Giới hạn người có thể nhắn tin riêng cho bạn; không tải xuống các chương trình hoặc sao chép/dán mã mà bạn không nhận ra; không chia sẻ hoặc chia sẻ màn hình mã thông báo ủy quyền của bạn; không quét bất kỳ mã QR nào từ những người mà bạn không biết' bạn không biết hoặc bạn không thể xác minh tính hợp pháp của ai.Đối với chủ sở hữu máy chủ:

Kiểm tra các quyền của máy chủ, đặc biệt là đối với các công cụ cấp cao hơn như webhook; luôn cập nhật và hiển thị các lời mời của máy chủ chính thức trên tất cả các nền tảng khi thực hiện bất kỳ thay đổi nào, đặc biệt là khi hầu hết các thành viên máy chủ mới đến từ các cộng đồng bên ngoài Discord; Tương tự như vậy, đừng nhấp vào các trang đáng ngờ hoặc liên kết không xác định! Nếu một tài khoản bị xâm phạm, nó có thể có tác động thậm chí còn lớn hơn đối với cộng đồng được quản lý.Đối với các dự án:

Khuyến nghị rằng hợp đồng nên đánh giá nghiêm ngặt tính hợp lý của số lượng mua do người dùng nhập vào; hợp đồng nên giới hạn khả năng mua NFT với số tiền bằng không; nên phân biệt nghiêm ngặt Mã thông báo NFT của ERC 721 và ERC 1155 để tránh nhầm lẫn và giả mạo các trường hợp chính thức của Discord. Hiện tại, nhiều phần mềm trò chuyện sẽ tìm thấy các liên kết đúc tiền độc hại và nhiều tiền của người dùng đã bị đánh cắp. Để tránh các sự cố đánh cắp tiền xu như vậy, bạn nên xác minh độ tin cậy của nguồn liên kết khi thực hiện các hoạt động đúc tiền và đồng thời đảm bảo nội dung của giao dịch được ký kết thực tế và đúng như dự kiến.

7. Tiền ảo - nơi sinh sôi của các hoạt động phi pháp

Vào tháng 9 năm 2022, cảnh sát huyện Hành Dương, tỉnh Hồ Nam đã phá vụ án rửa tiền ảo cực lớn "9.15" liên quan đến 40 tỷ nhân dân tệ. Vào tháng 12 năm 2022, Chi nhánh Horqin của Văn phòng Công an Thành phố Thông Liêu, Nội Mông đã khám phá thành công một băng nhóm rửa tiền sử dụng mạng chuỗi khối để trao đổi tiền ảo kỹ thuật số và bắt giữ 63 nghi phạm, liên quan đến tổng số tiền 12 tỷ nhân dân tệ. Ngày 8/8/2022, Văn phòng kiểm soát tài sản nước ngoài thuộc Bộ Tài chính Mỹ (OFAC) công bố lệnh trừng phạt đối với thỏa thuận Tornado Cash.Theo tiết lộ của Bộ Tài chính Mỹ, kể từ khi thành lập vào năm 2019, Tornado Cash đã giúp rửa hơn 7 tỷ đô la.

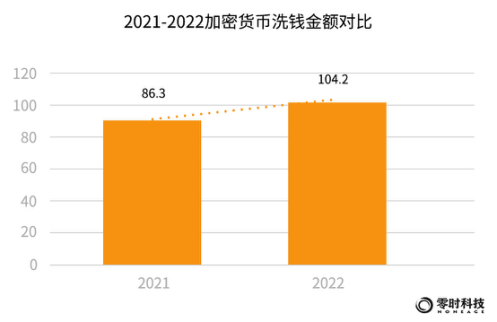

Theo thống kê chưa đầy đủ từ Zero Time Technology, số tiền được rửa thông qua tiền điện tử sẽ đạt 10,42 tỷ USD vào năm 2022, tăng 20,7% so với cùng kỳ năm ngoái. Vào năm 2022, các cơ quan công an trong nước đã phá một số vụ rửa tiền bằng tiền ảo và số vụ có xu hướng gia tăng. Rửa tiền, gian lận, kế hoạch kim tự tháp và trộm cắp là những loại tội phạm tiền điện tử chính.

Làm thế nào để chống lại tội phạm dựa trên tiền ảo?

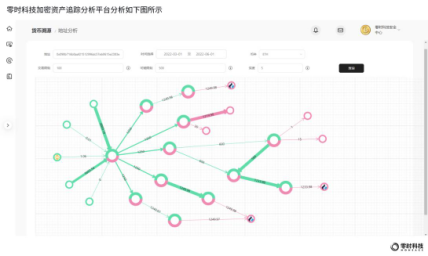

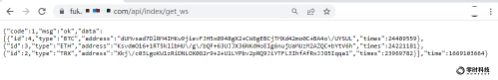

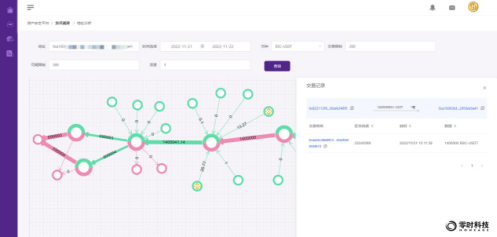

Zero Hour Technology đã độc lập phát triển một nền tảng phân tích truy xuất nguồn gốc tiền ảo, có bốn hệ thống chính: hệ thống tình báo, hệ thống giám sát, KYC&KYT và hệ thống truy xuất nguồn gốc. Dựa trên dữ liệu trên chuỗi và trí thông minh bảo mật của chuỗi khối, nền tảng cho phép truy xuất nguồn gốc của toàn bộ chuỗi tiền ảo được vận hành tự động và trực quan hóa thông qua các công nghệ như dữ liệu lớn, điện toán đồ thị và máy học. trong điều tra vụ án, chống tội phạm ảo và cung cấp dịch vụ truy tìm tài sản ảo cho các nạn nhân trong ngành. Hiện tại, nền tảng này đã phân tích 1,77 tỷ giao dịch, đánh dấu hơn 80 triệu địa chỉ và phân tích hơn 850 triệu địa chỉ. Và đã hỗ trợ Cục Công an thành phố Thâm Quyến, Cục Công an thành phố Trùng Khánh, Cục Công an thành phố Tongchuan, Cục Công an thành phố Thượng La và Cục Công an Thượng Châu phá nhiều vụ đánh bạc bằng tiền ảo, âm mưu kim tự tháp và lừa đảo, gây ra hậu quả mạnh mẽ trong ngành công nghiệp.

8. Giáo dục bảo mật - Web3 Security Shield

Vụ việc nổi tiếng của tất cả nhân viên Sohu bị lừa đảo qua email lừa đảo trợ cấp lương đã khiến nhiều công ty nhận ra rằng nếu nhận thức về an ninh mạng không được cải thiện, các sự cố bảo mật khác nhau như bí mật thương mại trong tương lai chắc chắn sẽ ảnh hưởng đến sự phát triển của doanh nghiệp. Phương thức tham gia phi tập trung và tự tổ chức của Web3 khiến các cá nhân nhận ra rằng nếu họ không nâng cao nhận thức về bảo mật, họ sẽ trở thành cỗ máy rút tiền cho tin tặc.

Ngoài ra, Zero Hour Technology cũng đã tự phát triển nền tảng quản lý đánh giá nhận thức an ninh, chủ yếu dành cho các tổ chức ngành bao gồm chính phủ, an ninh công cộng, giáo dục, tài chính, điện lực, v.v.. có nhu cầu đánh giá nhận thức về an ninh mạng. nền tảng dựa trên công nghệ lừa đảo. , để giúp các doanh nghiệp xây dựng nền tảng quản lý và đánh giá nhận thức bảo mật mạng dựa trên đám mây riêng, tích hợp các hệ thống lý thuyết, diễn tập lừa đảo, phát hiện máy chủ, đánh giá quản lý và hệ thống tùy chỉnh cảnh, để hiện thực hóa liên tục và nâng cao một cách có hệ thống nhận thức về an ninh mạng của toàn thể cán bộ công nhân viên trong doanh nghiệp. Ngoài ra, dựa trên sức mạnh chuyên môn của đội ngũ bảo mật công nghệ 0 giờ, nó còn cung cấp dịch vụ tư vấn và đào tạo về an ninh mạng doanh nghiệp, đồng thời xây dựng lá chắn bảo mật vững chắc từ nguồn.

tiêu đề cấp đầu tiên

4. Phân tích chi tiết các phương thức tấn công của sự cố bảo mật Web3 hotspot và đề xuất biện pháp

Phân tích dòng chảy 1 Chuỗi bên Ronin Network bị đánh cắp 625 triệu đô la Mỹ

Tổng quan về sự kiện 0x1

Zero Hour Intelligence Station đã báo cáo rằng vào ngày 29 tháng 3, nút trình xác thực Ronin chuỗi bên Axie Infinity và nút trình xác thực Axie DAO đã bị xâm phạm, dẫn đến việc kết nối 173.600 Ethereum và 25,5 triệu đô la từ Ronin trong hai giao dịch USDC, Ronin Bridge hiện tại và Katana Dex đã bị ngưng. Sau đây là địa chỉ ví của kẻ tấn công: https://etherscan.io/address/0 x 098 b 716 b 8 aaf 21512996 dc 57 eb 0615 e 2383 e 2 f 96 . Hiện tại, hacker đã chuyển đổi tất cả USDC thành ETH, phân phối 6250 ETH, chuyển 3750 ETH sang Huobi, chuyển 1220 ETH sang FTX và chuyển 1 ETH sang Crypto.com. Nguồn 1 ETH là Binance và số dư quỹ còn lại vẫn nằm trong địa chỉ của tin tặc. Nguồn tiền cho cuộc tấn công của hacker là việc rút tiền từ Binance.

Nguyên tắc sự kiện 0x2

Ronin áp dụng chế độ chuỗi chéo tài sản đơn giản. Người dùng chuyển tài sản Ethereum cho Ronin thông qua hợp đồng chuỗi chéo Ronin. Hợp đồng được xác nhận và phát hành cho tài sản tương ứng của người dùng trên Ronin. Khi người dùng phá hủy tài sản tương ứng trên Ronin, Ethereum bên sẽ mở khóa các tài sản bị khóa ban đầu và trả lại cho người dùng.

Chuỗi Ronin của Sky Mavis hiện bao gồm 9 trình xác nhận. Để xác định một sự kiện gửi tiền hoặc một sự kiện rút tiền, cần có năm trong số chín chữ ký của người xác thực. Những kẻ tấn công đã kiểm soát được bốn trình xác thực Ronin của Sky Mavis và trình xác thực bên thứ ba do Axie DAO điều hành.

Lược đồ khóa của trình xác thực được đặt thành phi tập trung, giới hạn các vectơ tấn công tương tự như sơ đồ này, nhưng kẻ tấn công đã tìm thấy một cửa hậu thông qua nút RPC Gasless của Ronin để lấy chữ ký của trình xác thực Axie DAO.

Trở lại vào tháng 11 năm 2021, khi Sky Mavis yêu cầu Axie DAO giúp phân phối các giao dịch miễn phí do lượng người dùng quá lớn. Axie DAO cho phép Sky Mavis thay mặt mình ký kết các giao dịch khác nhau. Tính năng này đã bị ngừng vào tháng 12 năm 2021 nhưng quyền truy cập danh sách cho phép không bị thu hồi.

Sau khi những kẻ tấn công giành được quyền truy cập vào hệ thống Sky Mavis, chúng có thể lấy được chữ ký từ những người xác thực Axie DAO bằng cách sử dụng RPC không gas.

Các quan chức hiện đã xác nhận rằng chữ ký trong các khoản rút tiền độc hại khớp với năm trình xác thực đáng ngờ.

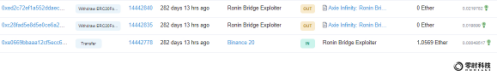

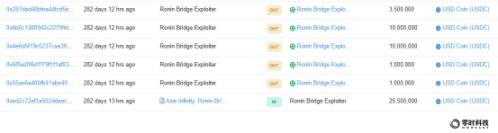

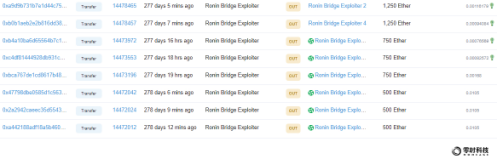

0x3 Nguồn và đích của tiền

Kẻ tấn công đã lấy được số tiền ban đầu là 1,0569 ETH thông qua địa chỉ trao đổi Binance, sau đó gọi hợp đồng cầu nối chuỗi chéo Ronin Bridge để lấy 173.600 ETH và 25.500.000 USDC.

nơi ở của các quỹ

Kẻ tấn công đã chuyển 25.500.000 USDC đến các địa chỉ 0xe708f... 7ce10 và các địa chỉ 0x66566... 55617 trong năm giao dịch riêng biệt và trao đổi chúng để lấy khoảng 8564 ETH.

Kẻ tấn công sau đó đã chuyển 6250 ETH đến 5 địa chỉ và các khoản tiền khác vẫn nằm trong địa chỉ ví của kẻ tấn công.

Để theo dõi số tiền trong ví đã được chuyển ra cho đến nay:

Tin tặc đã chuyển 3.750 ETH đến địa chỉ Huobi Huobi.

Tin tặc đã chuyển 1250 ETH đến địa chỉ trao đổi FTX Exchange.

Tin tặc đã chuyển 1 ETH đến địa chỉ Crypto.com.

Phân tích nền tảng phân tích và theo dõi tài sản mã hóa của Zero Hour Technology được hiển thị trong hình bên dưới:

Tóm tắt và Khuyến nghị:

2 Cẩn thận với phần mềm trò chuyện độc hại! Hồ sơ trò chuyện bị chiếm đoạt và mất hàng chục triệu tài sản theo dõi phân tích

bối cảnh sự kiện

bối cảnh sự kiện

Gần đây, nhóm bảo mật của Zero Time Technology đã nhận được một số lượng lớn người dùng gây ra vụ trộm tài sản mã hóa vì cùng một lý do, sau khi điều tra thì tất cả đều là do sử dụng Whatsapp độc hại trong quá trình giao tiếp với nạn nhân. , tình hình như sau:

Khi sử dụng Whatsapp độc hại để liên lạc, nạn nhân gửi địa chỉ ví đến phần mềm trò chuyện và bên kia trực tiếp sao chép địa chỉ ví để chuyển, nhưng lúc này địa chỉ ví được sao chép đã bị phần mềm trò chuyện Whatsapp độc hại thay thế, dẫn đến việc chuyển tài sản mã hóa đến sai địa chỉ. Sau đó, nó sẽ thay thế địa chỉ tiền điện tử chính xác mà người dùng đã nhập hoặc nhận khi người dùng trò chuyện với WhatsApp độc hại.

Vào ngày 6 tháng 12 năm 2022, hơn 80.000 đô la đã bị đánh cắp do sử dụng WhatsApp độc hại;

Vào ngày 21 tháng 11 năm 2022, hơn 1,4 triệu đô la đã bị đánh cắp do sử dụng Whatsapp độc hại;

Vào ngày 6 tháng 10 năm 2022, hơn 13.000 đô la đã bị đánh cắp do sử dụng WhatsApp độc hại;

khác……

Phân tích phần mềm độc hại và biện pháp đối phó

Thông qua liên lạc với nạn nhân, điện thoại di động Android mà họ đã sử dụng và sau khi tìm kiếm phần mềm WhatsApp từ Baidu, họ đã tải xuống phần mềm trực tiếp từ trang web của bên thứ ba và cài đặt nó.

Địa chỉ tải về như sau:

Thông qua việc trao đổi nguyên nhân và hậu quả của sự cố này, chúng tôi nghi ngờ rằng đã xảy ra sự cố với WhatsApp do nạn nhân cài đặt, vì vậy để khắc phục sự cố, chúng tôi đã lấy gói cài đặt WhatsApp độc hại tại thời điểm xảy ra sự cố và phân tích nó.

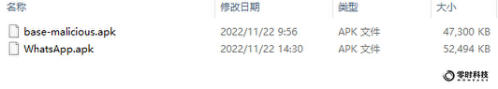

Đầu tiên, kích thước của gói cài đặt phần mềm WhatsApp độc hại không phù hợp với kích thước được tải xuống từ trang web chính thức của WhatsApp:

Và nhìn vào phần chữ ký thông báo của 2 phần mềm, có thể thấy thời gian chữ ký và chủ đề chữ ký thông báo rõ ràng cũng không thống nhất:

Quét phần mềm độc hại này bằng các công cụ bảo mật và thấy rằng thực sự có sự cố và được đánh dấu là một Trojan độc hại:

Sau đó, sau khi dịch ngược phần mềm độc hại, người ta phát hiện ra phần mềm độc hại này có chức năng thay thế địa chỉ tiền mã hóa trong tin nhắn trò chuyện của người dùng và liên lạc thông qua máy chủ từ xa để thường xuyên thay đổi địa chỉ hacker đã thay thế. Quá trình phân tích như sau:

Đầu tiên, chúng tôi tìm thấy tên miền của máy chủ nền do phần mềm độc hại và tin tặc kiểm soát:

Sau đó, bằng cách kiểm tra mã phần mềm độc hại, người ta thấy rằng phần mềm độc hại đã lấy được địa chỉ tiền mã hóa từ máy chủ do tin tặc kiểm soát, sau đó thay thế địa chỉ tiền mã hóa chính xác mà người dùng đã nhập hoặc nhận khi người dùng trò chuyện với WhatsApp độc hại.

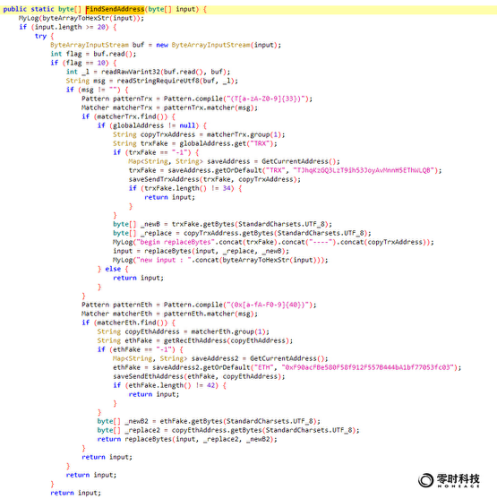

Hãy cùng xem quá trình thay thế tin nhắn địa chỉ mà người dùng đã nhập khi trò chuyện với đoạn code như sau:

Như có thể thấy từ chức năng FindSendAddress ở trên:

Bước đầu tiên là khớp xem có địa chỉ trx hay eth trong tin nhắn trò chuyện do người dùng nhập hay không;

Bước thứ hai là lấy địa chỉ thông qua chức năng GetCurrentAddress;

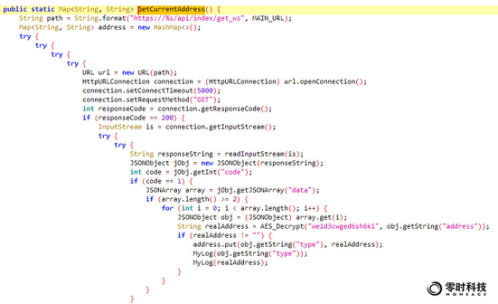

Để theo dõi, nội dung của hàm GetCurrentAddress như sau:

Lấy địa chỉ do tin tặc kiểm soát thông qua giao diện /api/index/get_ws của trang web độc hại.

Địa chỉ trả lại được mã hóa. Thông qua khóa mã hóa trong ứng dụng, địa chỉ của tin tặc có thể được giải mã trực tiếp bằng thuật toán AES. Lấy địa chỉ ETH làm ví dụ, quá trình giải mã như sau:

Bước thứ ba là thay thế địa chỉ do người dùng nhập bằng địa chỉ độc hại do tin tặc kiểm soát thông qua chức năng replaceBytes.

Qua kiểm tra, nhận thấy địa chỉ độc hại lấy được qua giao diện /api/index/get_ws của tên miền độc hại sẽ thay đổi bất thường, địa chỉ lấy được hiện tại đã được cập nhật và không phải là địa chỉ của nạn nhân khi chuyển tiền. có được địa chỉ mới là 0xf02FFBC0114562E30447c21f8273d8667 Ab 4 eB 3 B Không nhận được tiền từ nạn nhân

Đến thời điểm hiện tại, giao diện /api/index/get_ws độc hại này vẫn đang hoạt động và sẽ gây ra nhiều nạn nhân hơn.

Phân tích theo dõi quỹ bị mất

Sau khi nhận được yêu cầu hỗ trợ của nạn nhân, đội ngũ bảo mật của Zero Hour Technology đã ngay lập tức phân tích và theo dõi các địa chỉ liên quan đến hacker.

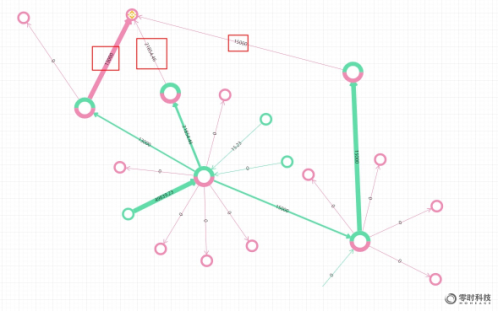

Trong số đó, 1,4 triệu đô la Mỹ tiền bị đánh cắp đã nhập vào địa chỉ của tin tặc 0xa160...9a41. Sau vài giờ, tin tặc đã chuyển tiền đến địa chỉ 0x570C...BdDb, sau đó chuyển hai địa chỉ này qua nhiều giao dịch và cuối cùng gộp chúng vào địa chỉ 0x8785...8885 , Như hình dưới đây:

Qua phân tích, người ta thấy rằng phí xử lý của địa chỉ tin tặc 0xa160...9a41 đến từ sàn giao dịch Binance và phí xử lý của địa chỉ được chuyển 0x570C...BdDb đến từ sàn giao dịch mexc.com.

Một khoản tiền trị giá 80.000 USD khác bị đánh cắp đã nhập vào địa chỉ của hacker là 0x319c...8486, 0xad8...95b9, sau đó được chuyển qua nhiều giao dịch rải rác và cuối cùng được tập trung vào sàn giao dịch Binance. địa chỉ cũng đến từ nền tảng giao dịch Binance, như hình dưới đây:

Nhóm bảo mật của Zero Hour Technology sẽ tiếp tục chú ý đến sự lây lan của phần mềm trò chuyện độc hại này, theo dõi động thái chuyển tiền của các địa chỉ ví hacker có liên quan, cung cấp cảnh báo tình báo kịp thời và ngăn chặn nhiều tài sản của người dùng bị đánh cắp.

lời khuyên tóm tắt

Trong trường hợp này, nạn nhân đã tải xuống phần mềm trò chuyện WhatsApp độc hại, dẫn đến việc giả mạo địa chỉ mục tiêu chuyển tiền và mất một số tiền lớn.Có nhiều trường hợp tương tự, chẳng hạn như thông qua các nền tảng giao dịch giả mạo độc hại, ví giả, Telegram giả, v.v.

Nhóm bảo mật của Zero Hour Technology đã nhận được một số lượng lớn yêu cầu hỗ trợ về việc mất tài sản của người dùng và nhận thấy rằng ngày càng có nhiều trường hợp bị chặn và sửa đổi địa chỉ chuyển thông qua phần mềm xã hội và phần mềm độc hại khác. tránh tổn thất tài chính, ở đây chúng tôi khuyến nghị một lần nữa:

Đầu tiên, khi tải xuống và sử dụng APP, vẫn cần phải xác nhận nhiều lần, hãy tìm kênh tải xuống chính thức và kiểm tra tính nhất quán của chữ ký;

Thứ hai, chuyển khoản số tiền lớn được thực hiện nhiều lần, trước tiên hãy xác nhận trạng thái chuyển khoản của số tiền nhỏ, sau đó tiếp tục chuyển khoản;

3 Phân tích và theo dõi tài sản bị đánh cắp trị giá 42 triệu USD của người sáng lập Fenbushi Capital

bối cảnh sự kiện

bối cảnh sự kiện

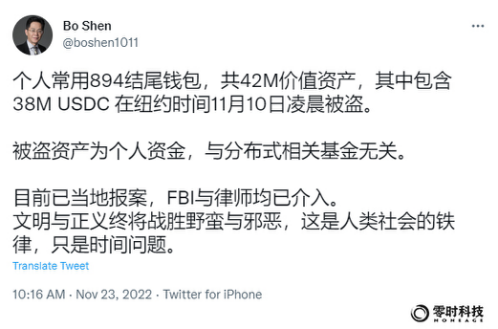

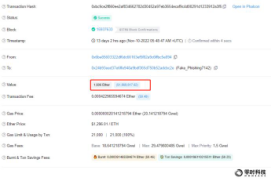

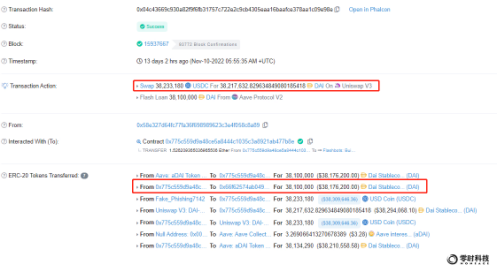

Vào ngày 23 tháng 11 năm 2022, Shen Bo, người sáng lập Fenbushi Capital, đã tweet rằng tài sản ví cá nhân trị giá 42 triệu đô la đã bị đánh cắp, bao gồm 38 triệu USDC và 1.606 ETH, vào rạng sáng ngày 10 tháng 11, theo giờ New York. Tài sản bị đánh cắp là tiền cá nhân và không liên quan gì đến các quỹ liên quan được phân phối. Vụ việc đã được báo cáo tại địa phương, và cả FBI và luật sư đều tham gia.

Sau khi đội bảo mật của Zero Hour Technology theo dõi tin tức, họ đã kịp thời theo dõi và phân tích.

Lưu ý: Ông Shen Bo là một nhà đầu tư sớm vào Ethereum và là người truyền bá sớm về Ethereum. Được thành lập vào năm 2015, Fenbushi Capital là công ty đầu tư mạo hiểm đầu tiên của Trung Quốc tập trung đầu tư vào các công ty liên quan đến công nghệ chuỗi khối.

phân tích sự kiện

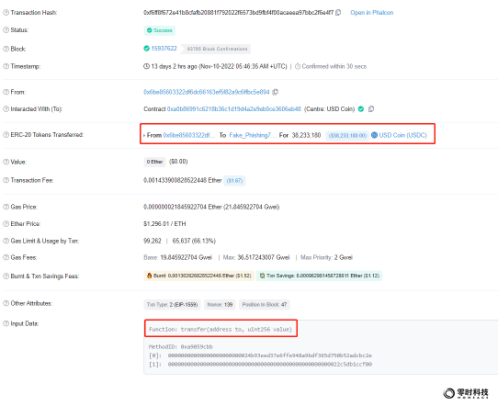

0x6be85603322df 6 DC 66163 eF 5 f 82 A 9 c 6 ffBC 5 e 894

Địa chỉ ví của anh Shen Bo, nạn nhân của sự cố bảo mật này là:

0x24b93eed37e6ffe948a9bdf365d750b52adcbc2e

Địa chỉ ví của kẻ tấn công là:

0xf6ff8f672e41b8cfafb20881f792022f6573bd9fbf4f00acaeea97bbc2f6e4f7

38, 233, 180 USDC bị đánh cắp được chuyển trực tiếp ra ngoài thông qua chức năng chuyển và hàm băm giao dịch là:

0 xbc 9 ce 2 f 860 ee 2 af 834662782 d 30452 a 97 eb 3654 ecaf 9 c 4 d 00291 d 1233912 a 3 f 5

Băm giao dịch 1606 ETH bị đánh cắp là:

0x04c43669c930a82f9f6fb31757c722e2c9 cb 4305 eaa 16 baafce 378 aa1c09 e 98 e

Sau đó, kẻ tấn công đã đổi 38, 233, 180 USDC lấy DAI và hàm băm giao dịch là:

0x66f62574ab04989737228d18c3624f7fc1edae14

38.100.000 DAI đã trao đổi đã được gửi đến một địa chỉ khác, địa chỉ này vẫn chưa được chuyển. Địa chỉ như sau:

Qua phân tích, người ta thấy rằng địa chỉ 0x66f62574ab04989737228d18c3624f7fc1edae14 nhận DAI đã nhận phí giao dịch 0,1594 ETH từ địa chỉ 0x077d360f11d220e4d5d831430c81c26c9be7c4a4 và được đánh dấu bằng Tiền ảo Công nghệ Thời gian Không. Nền tảng phân tích 0x077d360f11d220e4d5d831430c81c26c9be7c4a4 là địa chỉ của nền tảng trao đổi ChangeNow, được sử dụng bởi những kẻ tấn công để che dấu vết giao dịch

Hiện tại, 38.100.000 DAI và 1.606 ETH vẫn nằm trong địa chỉ của kẻ tấn công và chưa được chuyển. Nhóm bảo mật của Zero Hour Technology đã tham gia danh sách giám sát và tiếp tục theo dõi động thái chuyển tài sản.

lời khuyên tóm tắt

Trước hết, vụ đánh cắp tài sản được chuyển trực tiếp qua ví của nạn nhân, vì vậy có nghi ngờ rằng khóa riêng của ví đã bị lộ, sau đó kẻ tấn công đã kịp thời chuyển đổi USDC thành DAI. tài sản thông qua một tổ chức tập trung.

Tiếp theo, công việc theo dõi tài sản đối với vụ việc này có thể thực hiện như sau:

Đầu tiên, lấy địa chỉ ví phí trao đổi ETH của kẻ tấn công thông qua nền tảng ChangeNow để truy tìm nguồn gốc và tìm manh mối;

Thứ hai, theo dõi đồng bộ việc chuyển tài sản của địa chỉ kẻ tấn công trong thời gian thực để theo dõi;

Thứ ba, liên lạc với kẻ tấn công thông qua các giao dịch trực tuyến.

Nhóm bảo mật của Zero Hour Technology sẽ tiếp tục theo dõi sự cố này và một lần nữa kêu gọi mọi người giữ an toàn cho khóa cá nhân của họ, nâng cao nhận thức về bảo mật, chú ý đến tính bảo mật của ví và tài sản, đồng thời liên hệ với chúng tôi ngay khi có thể nếu có tài sản bị thất thoát.

Lưu ý: Để có phân tích chi tiết về các trường hợp tấn công cổ điển khác trong ngành, vui lòng chú ý đến tài khoản chính thức của Zero Hour Technology.

Nomad Cross-chain Bridge bị đánh cắp 180 triệu USD Đề xuất phân tích sự kiện

Phân tích trang trại Beanstalk Tấn công 450 triệu RMB

phần kết

phần kết

Web3 đã trở thành một thế hệ cơ sở hạ tầng mạng mới thịnh vượng nhờ khả năng đổi mới to lớn và lợi thế nguồn mở, mang lại một hệ sinh thái đáng tin cậy và mang lại giá trị hơn cho toàn bộ thế giới Internet. Mặc dù các sự cố bảo mật trong ngành Web3 vẫn tiếp diễn, tin tặc và tội phạm xuất hiện vô tận, nhưng điều này không cản trở sự phát triển lành mạnh của ngành Web3.

Ngược lại, giống như hai mặt của trò chơi, "mũ trắng" của thế giới Web3 và các cơ quan bảo mật như Công nghệ Zero Hour của chúng tôi, chắc chắn sẽ hộ tống hệ sinh thái hưng thịnh này, bảo vệ tài sản của người dùng trong thế giới mới, chiến đấu trí thông minh và lòng dũng cảm với tin tặc và đấu tranh cho tương lai Chúng tôi sẽ tiếp tục nỗ lực để thiết lập một cơ chế hoàn thiện hơn, một hệ thống kỹ thuật mạnh mẽ hơn và các giao dịch an toàn hơn.