คู่มือความปลอดภัยสำหรับผู้ใช้ Crypto: เริ่มต้นด้วยการทำความเข้าใจว่าคุณอาจถูกแฮ็กได้อย่างไร

บทความต้นฉบับโดย Rick Maeda

เรียบเรียงโดย Odaily Planet Daily Golem ( @web3_golem )

ความจริงก็คือผู้ใช้การเข้ารหัสส่วนใหญ่ไม่ได้ถูกแฮ็กผ่านช่องโหว่ที่ซับซ้อน แต่ถูกโจมตีด้วยการคลิก ลงนาม หรือเชื่อถือสิ่งที่ผิด รายงานนี้จะวิเคราะห์โดยละเอียดเกี่ยวกับการโจมตีความปลอดภัยที่เกิดขึ้นกับผู้ใช้ทุกวัน

จากชุดฟิชชิ่งและเครื่องมือขโมยกระเป๋าสตางค์ไปจนถึงมัลแวร์และการหลอกลวงบริการลูกค้าปลอม การโจมตีส่วนใหญ่ในอุตสาหกรรมคริปโตมุ่งเป้าไปที่ผู้ใช้โดยตรงมากกว่าโปรโตคอล ทำให้การโจมตีทั่วไปมุ่งเน้นไปที่ปัจจัยด้านมนุษย์มากกว่าโค้ด ดังนั้น รายงานนี้จึงได้สรุปประเด็นช่องโหว่ของสกุลเงินดิจิทัลสำหรับผู้ใช้แต่ละราย โดยครอบคลุมไม่เพียงแต่ช่องโหว่ทั่วไปเท่านั้น แต่ยังรวมถึงการวิเคราะห์กรณีในโลกแห่งความเป็นจริงและสิ่งต่างๆ ที่ผู้ใช้จำเป็นต้องระมัดระวังในชีวิตประจำวันอีกด้วย

คุณเป็นเป้าหมายของการโจมตี

สกุลเงินดิจิทัลมีการออกแบบให้สามารถดูแลรักษาตัวเองได้ แต่คุณลักษณะพื้นฐานและคุณค่าหลักของอุตสาหกรรมนี้มักทำให้คุณ (ผู้ใช้) กลายเป็นจุดล้มเหลวเพียงจุดเดียว ในหลายกรณีที่บุคคลสูญเสียเงินสกุลเงินดิจิทัล ปัญหาไม่ได้อยู่ที่ช่องโหว่ของโปรโตคอล แต่เป็นการคลิก ข้อความส่วนตัว หรือลายเซ็น ภารกิจประจำวันที่ดูเหมือนไม่สำคัญ ช่วงเวลาแห่งความไว้วางใจหรือความไม่ใส่ใจ อาจเปลี่ยนประสบการณ์การใช้สกุลเงินดิจิทัลของบุคคลได้

ดังนั้น รายงานนี้จึงไม่ได้มุ่งเป้าไปที่ปัญหาเชิงตรรกะของสัญญาอัจฉริยะ แต่เน้นไปที่โมเดลภัยคุกคามแบบรายบุคคล โดยวิเคราะห์ว่าผู้ใช้ถูกแสวงหาประโยชน์ในทางปฏิบัติอย่างไร และจะต้องตอบสนองอย่างไร รายงานนี้จะมุ่งเน้นไปที่การโจมตีช่องโหว่ในระดับบุคคล เช่น การฟิชชิ่ง การอนุญาตใช้กระเป๋าเงิน วิศวกรรมสังคม และมัลแวร์ นอกจากนี้ รายงานยังจะสรุปด้วยการดูความเสี่ยงในระดับโปรโตคอลแบบสั้นๆ เพื่อสรุปช่องโหว่ต่างๆ ที่อาจเกิดขึ้นในพื้นที่สกุลเงินดิจิทัล

การวิเคราะห์วิธีการโจมตีช่องโหว่ที่แต่ละบุคคลต้องเผชิญ

ความคงอยู่และความไม่สามารถย้อนกลับได้ของธุรกรรมที่เกิดขึ้นในสภาพแวดล้อมที่ไม่มีการอนุญาต โดยทั่วไปจะไม่มีส่วนเกี่ยวข้องกับคนกลาง รวมกับความจำเป็นที่ผู้ใช้แต่ละรายต้องโต้ตอบกับคู่สัญญาที่ไม่เปิดเผยตัวตนบนอุปกรณ์และเบราว์เซอร์ที่มีสินทรัพย์ทางการเงิน ทำให้สกุลเงินดิจิทัลกลายเป็นแหล่งล่าที่แฮกเกอร์และอาชญากรอื่นๆ ปรารถนา

ด้านล่างนี้เป็นประเภทต่างๆ ของการโจมตีที่บุคคลอาจเผชิญ แต่ผู้อ่านควรทราบว่าแม้ว่าหัวข้อนี้จะครอบคลุมประเภทการโจมตีส่วนใหญ่ก็ตาม แต่ก็ยังไม่ครอบคลุมทั้งหมด สำหรับผู้ที่ไม่คุ้นเคยกับสกุลเงินดิจิทัล รายชื่อช่องโหว่เหล่านี้อาจดูน่าเวียนหัว แต่ ช่องโหว่จำนวนมากนั้นเป็นช่องโหว่ "ทั่วไป" ที่เกิดขึ้นแล้วในยุคอินเทอร์เน็ต และไม่ได้เกิดขึ้นเฉพาะในอุตสาหกรรมสกุลเงินดิจิทัลเท่านั้น

การโจมตีทางวิศวกรรมสังคม

การโจมตีที่อาศัยการจัดการทางจิตวิทยาเพื่อหลอกลวงผู้ใช้ให้ละเมิดความปลอดภัยส่วนบุคคลของตน

ฟิชชิ่ง: อีเมล ข้อความ หรือเว็บไซต์ปลอมที่เลียนแบบแพลตฟอร์มจริงเพื่อขโมยข้อมูลรับรองหรือวลีการกู้คืน

กลลวงแอบอ้างตัว: ผู้โจมตีแอบอ้างตัวเป็น KOL หัวหน้าโครงการ หรือเจ้าหน้าที่ฝ่ายบริการลูกค้า เพื่อสร้างความไว้วางใจและขโมยเงินหรือข้อมูลที่ละเอียดอ่อน

การหลอกลวง โดยใช้เทคนิคการช่วยจำ : ผู้ใช้จะถูกหลอกให้เปิดเผยวลีการกู้คืนของตนผ่านเครื่องมือการกู้คืนข้อมูลปลอมหรือการแจกของฟรี

การแอร์ดรอปปลอม: ล่อผู้ใช้ด้วยโทเค็นฟรี กระตุ้นให้เกิดการโต้ตอบกระเป๋าเงินที่ไม่ปลอดภัยหรือการแบ่งปันคีย์ส่วนตัว

ข้อเสนองานปลอม: ปลอมตัวเป็นโอกาสในการจ้างงาน แต่ได้รับการออกแบบมาเพื่อติดตั้งมัลแวร์หรือขโมยข้อมูลที่ละเอียดอ่อน

การหลอกลวงแบบปั๊มและทิ้ง: การขายโทเค็นให้กับนักลงทุนรายย่อยที่ไม่สงสัยผ่านการโฆษณาบนโซเชียลมีเดีย

โทรคมนาคมและการเข้าควบคุมบัญชี

การใช้ประโยชน์จากโครงสร้างพื้นฐานโทรคมนาคมหรือช่องโหว่ระดับบัญชีเพื่อหลีกเลี่ยงการตรวจสอบสิทธิ์

การสลับซิม: ผู้โจมตีเข้าถึงหมายเลขโทรศัพท์มือถือของเหยื่อเพื่อดักจับรหัสการตรวจสอบสิทธิ์แบบสองปัจจัย (2FA) และรีเซ็ตข้อมูลรับรองบัญชี

การยัดข้อมูลประจำตัว: การนำข้อมูลประจำตัวที่ถูกทำลายมาใช้ซ้ำเพื่อเข้าถึงกระเป๋าเงินหรือบัญชีแลกเปลี่ยน

การหลีกเลี่ยง การตรวจสอบสิทธิ์แบบสองปัจจัย: การใช้ประโยชน์จากการตรวจสอบสิทธิ์ที่อ่อนแอหรือผ่าน SMS เพื่อเข้าถึงโดยไม่ได้รับอนุญาต

การแฮ็กเซสชัน: การขโมยเซสชันเบราว์เซอร์ผ่านมัลแวร์หรือเครือข่ายที่ไม่ปลอดภัยเพื่อเข้าควบคุมบัญชีที่เข้าสู่ระบบ

แฮกเกอร์ใช้การสลับซิมการ์ดเพื่อเข้าถึง บัญชี Twitter ของ SEC และโพสต์ทวีตปลอม

มัลแวร์และช่องโหว่ของอุปกรณ์

การแฮ็กเข้าไปในอุปกรณ์ของผู้ใช้เพื่อเข้าถึงกระเป๋าสตางค์หรือแทรกแซงธุรกรรม

Keyloggers: บันทึกการกดแป้นพิมพ์เพื่อขโมยรหัสผ่าน PIN และวลีการกู้คืน

ผู้บุกรุกคลิปบอร์ด: แทนที่ที่อยู่กระเป๋าเงินที่วางด้วยที่อยู่ที่ควบคุมโดยผู้โจมตี

โทรจันการเข้าถึงระยะไกล (RATs): ช่วยให้ผู้โจมตีสามารถควบคุมอุปกรณ์ของเหยื่อได้อย่างสมบูรณ์ รวมถึงกระเป๋าสตางค์ของพวกเขาด้วย

ส่วนขยายเบราว์เซอร์ที่เป็นอันตราย: ส่วนขยายที่ถูกบุกรุกหรือเป็นของปลอมสามารถขโมยข้อมูลหรือจัดการธุรกรรมได้

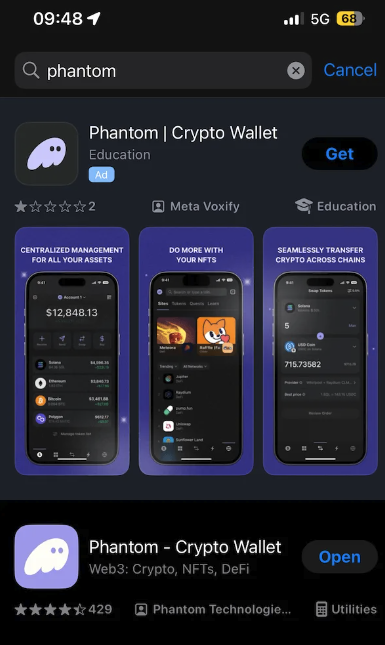

กระเป๋าสตางค์หรือแอปพลิเคชันปลอม: แอปพลิเคชันปลอม (แอปหรือเบราว์เซอร์) ที่ขโมยเงินเมื่อใช้งาน

การโจมตีแบบ Man-in-the-middle (MITM): สกัดกั้นและแก้ไขการสื่อสารระหว่างผู้ใช้และผู้ให้บริการ โดยเฉพาะอย่างยิ่งผ่านเครือข่ายที่ไม่ปลอดภัย

การโจมตี WiFi ที่ไม่ปลอดภัย: WiFi สาธารณะหรือที่ถูกบุกรุกสามารถดักจับข้อมูลที่ละเอียดอ่อนได้ในขณะที่ล็อกอินหรือส่งข้อมูล

กระเป๋าสตางค์ปลอมเป็นการหลอกลวงที่มักเกิดขึ้นกับผู้ใช้สกุลเงินดิจิทัลหน้าใหม่

ช่องโหว่ระดับกระเป๋าสตางค์

การโจมตีวิธีการที่ผู้ใช้จัดการหรือโต้ตอบกับกระเป๋าเงินและการลงนามของพวกเขา

การอนุญาตที่เป็นอันตรายจะดึงเงินออก: สัญญาอัจฉริยะที่เป็นอันตรายจะใช้ประโยชน์จากการอนุญาตโทเค็นก่อนหน้านี้เพื่อดึงเงินออก

การโจมตีลายเซ็นตาบอด: ผู้ใช้ลงนามเงื่อนไขธุรกรรมที่บดบัง ส่งผลให้สูญเสียเงิน (เช่น จากกระเป๋าเงินฮาร์ดแวร์)

การขโมย ข้อมูลช่วยจำ : การรั่วไหลของข้อมูลช่วยจำผ่านมัลแวร์ ฟิชชิ่ง หรือจากพฤติกรรมการจัดเก็บข้อมูลที่ไม่ดี

การบุกรุกคีย์ส่วนตัว: การเก็บข้อมูลที่ไม่ปลอดภัย (เช่น ในไดรฟ์คลาวด์หรือบันทึกข้อความธรรมดา) ทำให้เกิดการรั่วไหลของคีย์

การบุกรุกกระเป๋าเงินฮาร์ดแวร์: อุปกรณ์ที่ถูกดัดแปลงหรือปลอมแปลงจะเปิดเผยคีย์ส่วนตัวให้กับผู้โจมตี

ความเสี่ยงของสัญญาอัจฉริยะและระดับโปรโตคอล

ความเสี่ยงที่เกิดจากการโต้ตอบกับโค้ดบนเชนที่เป็นอันตรายหรือมีช่องโหว่

สัญญาอัจฉริยะที่เป็นอันตราย: ตรรกะของโค้ดที่เป็นอันตรายที่ซ่อนอยู่จะถูกเรียกใช้งานเมื่อโต้ตอบกัน ส่งผลให้เงินถูกขโมย

การโจมตีแบบแฟลชโลน: การใช้สินเชื่อที่ไม่มีหลักประกันเพื่อจัดการราคาหรือตรรกะของโปรโตคอล

การจัดการของ Oracle: ผู้โจมตีแทรกแซงข้อมูลราคาและใช้ประโยชน์จากโปรโตคอลที่อาศัยข้อมูลที่ผิดพลาด

ออกจากการหลอกลวงสภาพคล่อง: ผู้สร้างออกแบบโทเค็น/พูลที่พวกเขาเท่านั้นที่สามารถถอนเงินได้ ทำให้ผู้ใช้ติดอยู่ตรงนั้น

การโจมตีแบบซิบิล: การใช้ข้อมูลประจำตัวปลอมหลายรายการเพื่อทำลายระบบแบบกระจายอำนาจ โดยเฉพาะการกำกับดูแลหรือการส่งข้อมูลประจำตัวแบบแอร์ดรอป

โครงการและการหลอกลวงทางการตลาด

การหลอกลวงที่เกี่ยวข้องกับโทเค็น โปรเจกต์ DeFi หรือ NFT

กลโกงพรม: ผู้ก่อตั้งโครงการหายตัวไปหลังจากระดมทุน ทิ้งโทเค็นไร้ค่าไว้เบื้องหลัง

โครงการปลอม: คอลเลกชั่น NFT ปลอมหลอกผู้ใช้ให้กระทำการหลอกลวงหรือลงนามในธุรกรรมที่เป็นอันตราย

การโจมตีด้วยฝุ่น: ใช้การโอนเหรียญจำนวนเล็กน้อยเพื่อเปิดเผยตัวตนของกระเป๋าเงินและระบุเป้าหมายการฟิชชิ่งหรือการหลอกลวง

การโจมตีเครือข่ายและโครงสร้างพื้นฐาน

ใช้ประโยชน์จากโครงสร้างพื้นฐานระดับ Front-end หรือ DNS ที่ผู้ใช้ของคุณพึ่งพา

การแฮ็ก Frontend/การปลอม DNS: ผู้โจมตีเปลี่ยนเส้นทางผู้ใช้ไปยังอินเทอร์เฟซที่เป็นอันตรายเพื่อขโมยข้อมูลประจำตัวหรือทริกเกอร์ธุรกรรมที่ไม่ปลอดภัย

ช่องโหว่ของสะพานข้ามโซ่: ขโมยเงินของผู้ใช้ในระหว่างการส่งข้อมูลผ่านสะพานข้ามโซ่

การคุกคามทางกายภาพ

ความเสี่ยงในโลกแห่งความเป็นจริง รวมถึงการบังคับ การโจรกรรม หรือการเฝ้าระวัง

การโจมตีทางกายภาพ: เหยื่อถูกบังคับให้โอนเงินหรือเปิดเผยวลีเมล็ดพันธุ์ของตน

การโจรกรรมทางกายภาพ: ขโมยอุปกรณ์หรือข้อมูลสำรอง (เช่น กระเป๋าเงินฮาร์ดแวร์ แล็ปท็อป) เพื่อเข้าถึง

การแอบดูหรือถ่ายวิดีโอผู้ใช้ที่กำลังป้อนข้อมูลที่ละเอียดอ่อนในพื้นที่สาธารณะหรือส่วนตัว

จุดอ่อนสำคัญที่ต้องระวัง

แม้ว่าจะมีหลายวิธีที่ผู้ใช้สามารถถูกแฮ็กได้ แต่ช่องโหว่บางรายการก็เกิดขึ้นบ่อยกว่ารายการอื่นๆ ต่อไปนี้เป็นช่องโหว่ที่พบบ่อยที่สุด 3 ประการที่ผู้ที่ถือครองหรือใช้สกุลเงินดิจิทัลควรทราบ และวิธีป้องกันช่องโหว่เหล่านี้

ฟิชชิ่ง (รวมถึงกระเป๋าเงินปลอมและแอร์ดรอป)

ฟิชชิ่งมีมานานก่อนการใช้สกุลเงินดิจิทัลหลายทศวรรษ โดยมีการคิดคำนี้ขึ้นในช่วงทศวรรษ 1990 เพื่อใช้อธิบายถึงผู้โจมตีที่ "ตกปลา" ข้อมูลที่อ่อนไหว (โดยทั่วไปคือข้อมูลรับรองการเข้าสู่ระบบ) ผ่านทางอีเมลและเว็บไซต์ปลอม ในขณะที่สกุลเงินดิจิทัลเกิดขึ้นเป็นระบบการเงินแบบคู่ขนาน การฟิชชิ่งจึงพัฒนามาเพื่อกำหนดเป้าหมายเป็นวลีเริ่มต้น คีย์ส่วนตัว และการอนุญาตใช้กระเป๋าเงิน

การฟิชชิ่งสกุลเงินดิจิทัลนั้นเป็นอันตรายอย่างยิ่งเนื่องจากไม่มีช่องทางในการเยียวยาใดๆ ไม่ว่าจะเป็นการขอคืนเงิน ไม่มีการป้องกันการฉ้อโกง และไม่มีบริการลูกค้าที่สามารถย้อนกลับธุรกรรมได้ เมื่อกุญแจของคุณถูกขโมย เงินของคุณก็หายไป สิ่งสำคัญอีกประการหนึ่งที่ต้องจำไว้ก็คือ บางครั้งการฟิชชิงเป็นเพียงขั้นตอนแรกของการโจมตีในวงกว้าง และความเสี่ยงที่แท้จริงไม่ใช่การสูญเสียในเบื้องต้น แต่เป็นความเสียหายที่เกิดเป็นลูกโซ่ตามมา เช่น ข้อมูลประจำตัวถูกบุกรุก ซึ่งทำให้ผู้โจมตีสามารถปลอมตัวเป็นเหยื่อและหลอกลวงผู้อื่นได้

ฟิชชิ่งทำงานอย่างไร?

แก่นแท้ของฟิชชิ่งคือการแสวงหาประโยชน์จากความไว้วางใจของมนุษย์ด้วยการนำเสนออินเทอร์เฟซที่ดูน่าเชื่อถืออย่างเป็นเท็จ หรือแอบอ้างตัวเป็นผู้มีอำนาจเพื่อหลอกให้ผู้ใช้ยินยอมให้ข้อมูลที่ละเอียดอ่อนหรืออนุมัติการกระทำที่เป็นอันตรายโดยสมัครใจ เส้นทางการส่งสัญญาณหลักมีดังนี้:

เว็บไซต์ฟิชชิ่ง

เวอร์ชั่นปลอมของกระเป๋าเงิน (เช่น MetaMask, Phantom), การแลกเปลี่ยน (เช่น Binance) หรือ dApps

มักได้รับการส่งเสริมผ่านโฆษณา Google หรือแชร์ผ่านกลุ่ม Discord/X ออกแบบให้ดูเหมือนเว็บไซต์จริง

ผู้ใช้จะได้รับแจ้งให้ “นำเข้ากระเป๋าเงิน” หรือ “คืนเงิน” ซึ่งจะทำให้ขโมยข้อมูลช่วยจำหรือคีย์ส่วนตัวของผู้ใช้

อีเมล์และข้อความฟิชชิ่ง

การสื่อสารอย่างเป็นทางการที่ เป็นเท็จ (เช่น "การอัปเดตด้านความปลอดภัยอย่างเร่งด่วน" หรือ "บัญชีถูกบุกรุก")

มีลิงก์ไปยังพอร์ทัลการเข้าสู่ระบบปลอมหรือนำคุณไปโต้ตอบกับโทเค็นที่เป็นอันตรายหรือสัญญาอัจฉริยะ

การหลอกลวงบางกรณีอนุญาตให้คุณโอนเงินได้ แต่เงินจะถูกขโมยไปภายในไม่กี่นาที

การหลอกลวง Airdrop การส่ง Airdrop โทเค็นปลอมไปยังกระเป๋าเงิน (โดยเฉพาะบนเครือข่าย EVM)

การคลิกบนโทเค็นหรือพยายามแลกเปลี่ยนโทเค็นจะทำให้เกิดการโต้ตอบสัญญาที่เป็นอันตราย

การร้องขอการอนุมัติโทเค็นแบบไม่จำกัดอย่างลับๆ หรือขโมยโทเค็นดั้งเดิมของผู้ใช้ผ่านเพย์โหลดที่ลงนาม

กรณีฟิชชิ่ง

ในเดือนมิถุนายน พ.ศ. 2566 กลุ่ม Lazarus ของเกาหลีเหนือได้แฮ็ก Atomic Wallet ซึ่งเป็นหนึ่งในการโจมตีแบบฟิชชิ่งที่เลวร้ายที่สุดในประวัติศาสตร์สกุลเงินดิจิทัล การโจมตีครั้งนี้ส่งผลกระทบต่อกระเป๋าเงินที่ไม่ได้อยู่ในความดูแลกว่า 5,500 กระเป๋า ส่งผลให้มีการขโมยสกุลเงินดิจิทัลมูลค่ากว่า 100 ล้านดอลลาร์ โดยที่ผู้ใช้ไม่จำเป็นต้องลงนามในธุรกรรมที่เป็นอันตรายใดๆ หรือโต้ตอบกับสัญญาอัจฉริยะ การโจมตีจะทำการแยกข้อมูลช่วยจำและคีย์ส่วนตัวออกมาโดยใช้อินเทอร์เฟซที่หลอกลวงและมัลแวร์เท่านั้น ซึ่งเป็นตัวอย่างคลาสสิกของการขโมยข้อมูลประจำตัวโดยใช้การฟิชชิ่ง

Atomic Wallet คือกระเป๋าเงินแบบหลายโซ่ที่ไม่ต้องเก็บรักษาซึ่งรองรับสกุลเงินดิจิทัลมากกว่า 500 สกุล ในเหตุการณ์นี้ ผู้โจมตีได้เปิดตัวแคมเปญฟิชชิ่งแบบประสานงานเพื่อแสวงหาผลประโยชน์จากความไว้วางใจของผู้ใช้ที่มีต่อโครงสร้างพื้นฐานการสนับสนุนของกระเป๋าเงิน กระบวนการอัปเดต และภาพลักษณ์ของแบรนด์ เหยื่อถูกล่อลวงด้วยอีเมล เว็บไซต์ปลอม และการอัปเดตซอฟต์แวร์โทรจัน ซึ่งทั้งหมดออกแบบมาเพื่อเลียนแบบการสื่อสารที่ถูกต้องตามกฎหมายจาก Atomic Wallet

วิธีการฟิชชิ่งที่แฮกเกอร์ใช้ได้แก่:

อีเมลปลอมที่แอบอ้างว่ามาจากฝ่ายสนับสนุนลูกค้าของ Atomic Wallet หรือการแจ้งเตือนด้านความปลอดภัย โดยกระตุ้นให้ผู้ใช้ดำเนินการอย่างเร่งด่วน

เว็บไซต์ฉ้อโกงที่เลียนแบบการกู้คืนกระเป๋าเงินหรืออินเทอร์เฟซการขอรับ Airdrop (เช่น `atomic-wallet[.]co`)

การอัปเดตที่เป็นอันตรายที่เผยแพร่ผ่าน Discord อีเมล และฟอรัมที่ถูกบุกรุกซึ่งส่งผู้ใช้ไปยังหน้าฟิชชิ่งหรือดึงข้อมูลรับรองการเข้าสู่ระบบผ่านมัลแวร์ในเครื่อง

เมื่อผู้ใช้ป้อนวลีช่วยจำ 12 หรือ 24 คำลงในอินเทอร์เฟซหลอกลวงเหล่านี้ ผู้โจมตีจะสามารถเข้าถึงกระเป๋าเงินของตนได้อย่างสมบูรณ์ ช่องโหว่นี้ไม่จำเป็นต้องมีปฏิสัมพันธ์แบบออนไลน์จากเหยื่อ ไม่ต้องเชื่อมต่อกับกระเป๋าเงิน ไม่ต้องขอลายเซ็น และไม่ต้องมีการมีส่วนร่วมในสัญญาอัจฉริยะ แต่กลับอาศัยวิศวกรรมทางสังคมและความเต็มใจของผู้ใช้ในการกู้คืนหรือยืนยันกระเป๋าเงินของตนบนแพลตฟอร์มที่ดูน่าเชื่อถือ

ผู้ขโมยกระเป๋าสตางค์และการอนุญาตที่เป็นอันตราย

ผู้ขโมยกระเป๋าเงินคือสัญญาอัจฉริยะหรือ dApp ที่เป็นอันตราย ซึ่งมีจุดประสงค์เพื่อดึงเงินออกจากกระเป๋าเงินของผู้ใช้ ไม่ใช่ด้วยการขโมยคีย์ส่วนตัว แต่ด้วยการหลอกล่อผู้ใช้ให้ให้สิทธิ์การเข้าถึงโทเค็นหรือลงนามในธุรกรรมอันตราย ไม่เหมือนกับการโจมตีแบบฟิชชิ่ง (ที่ขโมยข้อมูลประจำตัวผู้ใช้) ผู้ขโมยกระเป๋าสตางค์จะใช้ประโยชน์จากสิทธิ์ในการอนุญาต ซึ่งเป็นหัวใจสำคัญของกลไกความน่าเชื่อถือของ Web3

เมื่อแอปพลิเคชั่น DeFi และ Web3 กลายเป็นกระแสหลัก กระเป๋าเงินเช่น MetaMask และ Phantom ได้ทำให้แนวคิดของการ "เชื่อมต่อ" dApps เป็นที่นิยม สิ่งนี้ทำให้สะดวกแต่ก็มีความเสี่ยงต่อการโจมตีขนาดใหญ่เช่นกัน ในปี 2021-2023 การสร้าง NFT, การแอร์ดรอปปลอม และ dApp บางตัวเริ่มฝังสัญญาที่เป็นอันตรายลงในอินเทอร์เฟซผู้ใช้ที่คุ้นเคย ผู้ใช้มักเชื่อมต่อกระเป๋าเงินของพวกเขาและคลิก "อนุมัติ" ด้วยความตื่นเต้นหรือความเสียสมาธิ โดยไม่ทราบว่าตนได้อนุญาตสิ่งใดไว้

กลไกการโจมตี

การอนุญาตที่เป็นอันตรายจะใช้ประโยชน์จากระบบการอนุญาตในมาตรฐานบล็อคเชนเช่น ERC-20 และ ERC-721/ERC-1155 พวกเขาหลอกผู้ใช้ให้อนุญาตให้ผู้โจมตีเข้าถึงทรัพย์สินของพวกเขาได้อย่างต่อเนื่อง

ตัวอย่างเช่น ฟังก์ชัน approve(addressspender, uint 256 amount) ในโทเค็น ERC-20 อนุญาตให้ “ผู้ใช้จ่าย” (เช่น DApp หรือผู้โจมตี) โอนโทเค็นจำนวนที่ระบุจากกระเป๋าเงินของผู้ใช้ ฟังก์ชัน setApprovalForAll(addressoperator, bool approved) ใน NFT ให้สิทธิ์แก่ "ผู้ดำเนินการ" ในการโอน NFT ทั้งหมดในคอลเลกชั่น

การอนุมัติเหล่านี้เป็นมาตรฐานสำหรับ DApps (เช่น Uniswap ต้องได้รับอนุมัติในการสลับโทเค็น) แต่ผู้โจมตีสามารถใช้ประโยชน์จากการอนุมัติเหล่านี้เพื่อวัตถุประสงค์ที่เป็นอันตรายได้

ผู้โจมตีจะได้รับอนุญาตได้อย่างไร

คำเตือนที่หลอกลวง: ไซต์ฟิชชิ่งหรือ DApps ที่ติดไวรัสจะแจ้งเตือนผู้ใช้ให้ลงนามในธุรกรรมที่มีป้ายกำกับว่า “การเชื่อมต่อกระเป๋าเงิน” “การแลกเปลี่ยนโทเค็น” หรือ “การเรียกร้อง NFT” ธุรกรรมนี้จะเรียกใช้เมธอด approve หรือ setApprovalForAll ของที่อยู่ของผู้โจมตี

การอนุมัติแบบไม่จำกัด: โดยทั่วไปผู้โจมตีจะขออนุญาตโทเค็นแบบไม่จำกัด (เช่น uint 256.max) หรือ setApprovalForAll(true) เพื่อให้สามารถควบคุมโทเค็นหรือ NFT ของผู้ใช้ได้อย่างสมบูรณ์

ลายเซ็นตาบอด: DApps บางตัวอนุญาตให้ผู้ใช้ลงนามข้อมูลที่ไม่โปร่งใส ซึ่งทำให้พฤติกรรมที่เป็นอันตรายนั้นยากต่อการตรวจจับ แม้แต่สำหรับกระเป๋าสตางค์ฮาร์ดแวร์เช่น Ledger รายละเอียดที่แสดงอาจดูไม่เป็นอันตราย (เช่น "เหรียญที่ได้รับอนุมัติ") แต่ซ่อนเจตนาของผู้โจมตี

เมื่อผู้โจมตีได้รับอนุญาตแล้ว พวกเขาอาจ ใช้ข้อมูลการอนุญาตเพื่อโอนโทเค็น/NFT ไปยังกระเป๋าเงินของพวกเขาทันที หรือพวกเขาอาจ รอ (บางครั้งเป็นเวลาหลายสัปดาห์หรือหลายเดือน) ก่อนที่จะขโมยทรัพย์สินเพื่อลดความสงสัย

ตัวอย่างการดูดเงินในกระเป๋าสตางค์/การอนุญาตที่เป็นอันตราย

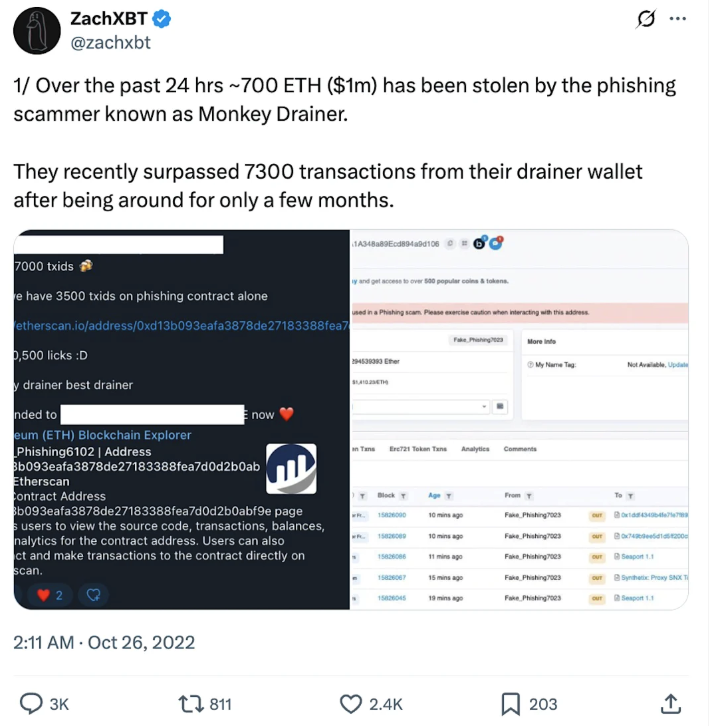

การหลอกลวง Monkey Drainer ซึ่งเกิดขึ้นเป็นหลักในปี 2022 และต้นปี 2023 ถือเป็นชุดฟิชชิ่ง "drainer-as-a-service" ที่มีชื่อเสียง ซึ่งรับผิดชอบในการขโมยสกุลเงินดิจิทัลหลายล้านเหรียญ (รวมถึง NFT) ผ่านทางเว็บไซต์หลอกลวงและสมาร์ทคอนแทรคที่เป็นอันตราย ต่างจากฟิชชิ่งแบบเดิมที่อาศัยการรวบรวมข้อมูลช่วยจำหรือรหัสผ่านของผู้ใช้ Monkey Drainer ทำงานผ่านการลงนามธุรกรรมที่เป็นอันตรายและการละเมิดสัญญาอัจฉริยะ ช่วยให้ผู้โจมตีสามารถดึงโทเค็นและ NFT ออกมาได้โดยไม่ต้องขโมยข้อมูลประจำตัวโดยตรง Monkey Drainer ขโมยเงินไปกว่า 4.3 ล้านดอลลาร์จากกระเป๋าเงินหลายร้อยแห่ง โดยการหลอกให้ผู้ใช้ลงนามในการอนุมัติแบบออนไลน์ที่เป็นอันตราย ก่อนที่จะปิดตัวลงในช่วงต้นปี 2023

นักสืบออนไลน์ชื่อดัง ZachXBT เปิดเผยกลโกง Monkey Drainer

ชุดเครื่องมือนี้ได้รับความนิยมในหมู่ผู้โจมตีที่ไม่มีทักษะ และได้รับการโปรโมตอย่างหนักใน Telegram ใต้ดินและชุมชนเว็บมืด มันช่วยให้ฝ่ายที่เกี่ยวข้องโคลนเว็บไซต์การสร้างเหรียญปลอม ปลอมตัวเป็นโครงการจริง และตั้งค่าแบ็กเอนด์เพื่อส่งต่อธุรกรรมที่ลงนามไปยังสัญญาการถอนเงินแบบรวมศูนย์ สัญญาเหล่านี้ได้รับการออกแบบมาเพื่อใช้ประโยชน์จากสิทธิ์โทเค็นในการลงนามข้อความโดยไม่ให้ผู้ใช้ทราบ โดยให้สิทธิ์ในการเข้าถึงทรัพย์สินแก่ที่อยู่ของผู้โจมตีผ่านฟังก์ชัน เช่น setApprovalForAll() (NFT) หรือ permit() (โทเค็น ERC-20)

ที่น่าสังเกตก็คือกระบวนการโต้ตอบนี้หลีกเลี่ยงการฟิชชิ่งโดยตรง และผู้ที่ตกเป็นเหยื่อจะไม่ได้รับการขอให้ระบุคีย์ส่วนตัวหรือวิธีการช่วยจำ แทนที่จะโต้ตอบกับ dApps ที่ดูเหมือนถูกต้องตามกฎหมาย มักจะอยู่ในหน้าการสร้างที่มีการนับถอยหลังหรือการสร้างแบรนด์ที่เป็นที่นิยม เมื่อเชื่อมต่อแล้ว ผู้ใช้จะได้รับแจ้งให้ลงนามในธุรกรรมที่พวกเขาไม่เข้าใจดีนัก ซึ่งมักจะถูกบดบังด้วยภาษาอนุญาตทั่วไปหรือการบดบังอินเทอร์เฟซผู้ใช้กระเป๋าเงิน ลายเซ็นเหล่านี้ไม่ได้โอนเงินโดยตรง แต่กลับอนุญาตให้ผู้โจมตีทำการโอนได้ตลอดเวลา เมื่อได้รับอนุญาตแล้ว สัญญา Drainer สามารถดำเนินการถอนเงินแบบเป็นกลุ่มภายในบล็อกเดียวได้

คุณลักษณะหลักของวิธีการ Monkey Drainer คือการดำเนินการที่ล่าช้า โดยทรัพย์สินที่ขโมยมามักจะถูกถอนออกไปในเวลาไม่กี่ชั่วโมงหรือไม่กี่วันต่อมาเพื่อหลีกเลี่ยงการเกิดความสงสัยและเพิ่มผลกำไรสูงสุด ซึ่งทำให้มีประสิทธิผลเป็นพิเศษสำหรับผู้ใช้ที่มีกระเป๋าเงินขนาดใหญ่หรือมีกิจกรรมการซื้อขายที่ใช้งานอยู่ เนื่องจากการอนุญาตของพวกเขาจะผสานเข้ากับรูปแบบการใช้งานปกติ เหยื่อที่น่าสังเกตบางรายได้แก่นักสะสม NFT จากโปรเจกต์เช่น CloneX, Bored Apes และ Azuki

แม้ว่า Monkey Drainer จะหยุดดำเนินการในปี 2023 ซึ่งสันนิษฐานว่าเพื่อ "ลดบทบาท" แต่ยุคของ Wallet Drainer ยังคงเติบโตต่อไป โดยก่อให้เกิดภัยคุกคามต่อผู้ใช้ที่เข้าใจผิดหรือประเมินพลังของการอนุญาตแบบซ่อนเร้นบนเชนต่ำเกินไป

มัลแวร์และช่องโหว่ของอุปกรณ์

สุดท้ายนี้ “การโจมตีด้วยมัลแวร์และอุปกรณ์” หมายถึงชุดการโจมตีที่กว้างขึ้นและหลากหลายมากขึ้น โดยใช้ช่องทางการจัดส่งที่หลากหลาย ซึ่งออกแบบมาเพื่อเจาะระบบคอมพิวเตอร์ โทรศัพท์ หรือเบราว์เซอร์ของผู้ใช้ เพื่อติดตั้งมัลแวร์อย่างหลอกลวง โดยทั่วไปแล้วเป้าหมายคือการขโมยข้อมูลที่ละเอียดอ่อน (เช่น ระบบช่วยจำ คีย์ส่วนตัว) สกัดกั้นการโต้ตอบของกระเป๋าเงิน หรืออนุญาตให้ผู้โจมตีควบคุมอุปกรณ์ของเหยื่อจากระยะไกล ในพื้นที่ของสกุลเงินดิจิทัล การโจมตีเหล่านี้มักจะเริ่มต้นด้วยวิศวกรรมทางสังคม เช่น ข้อเสนองานปลอม การอัปเดตแอปปลอม หรือไฟล์ที่ส่งผ่าน Discord แต่สามารถขยายตัวกลายเป็นการบุกรุกระบบเต็มรูปแบบได้อย่างรวดเร็ว

มัลแวร์มีมานานนับตั้งแต่ยุคของคอมพิวเตอร์ส่วนบุคคล โดยทั่วไปแล้วจะใช้ในการขโมยข้อมูลบัตรเครดิต รวบรวมข้อมูลการเข้าสู่ระบบ หรือแฮ็กระบบเพื่อส่งสแปมหรือแรนซัมแวร์ ด้วยการเพิ่มขึ้นของสกุลเงินดิจิทัล ผู้โจมตีก็เริ่มเปลี่ยนจากการกำหนดเป้าหมายเป็นธนาคารออนไลน์ไปเป็นขโมยสินทรัพย์ดิจิทัลที่ทำธุรกรรมแบบไม่สามารถย้อนกลับได้

มัลแวร์ส่วนใหญ่ไม่ได้แพร่กระจายอย่างสุ่ม เพียงแค่ต้องหลอกเหยื่อให้ดำเนินการเท่านั้น นี่คือจุดที่วิศวกรรมสังคมเข้ามามีบทบาท วิธีการส่งข้อมูลทั่วไปแสดงอยู่ในส่วนแรกของบทความนี้

ตัวอย่างช่องโหว่ของมัลแวร์และอุปกรณ์: การหลอกลวงการรับสมัครพนักงานของ Axie Infinity ในปี 2022

การหลอกลวงการรับสมัครพนักงานของ Axie Infinity ในปี 2022 ซึ่งนำไปสู่การแฮ็ก Ronin Bridge ถือเป็นตัวอย่างคลาสสิกของมัลแวร์และการโจมตีอุปกรณ์ในพื้นที่สกุลเงินดิจิทัล ซึ่งมีวิศวกรรมสังคมที่ซับซ้อนอยู่เบื้องหลัง การโจมตี ซึ่งระบุว่าเป็นฝีมือของกลุ่มแฮกเกอร์ชาวเกาหลีเหนือ Lazarus Group ส่งผลให้สูญเสียเงินดิจิทัลมูลค่าประมาณ 620 ล้านดอลลาร์ ถือเป็นการแฮ็กระบบการเงินแบบกระจายอำนาจ (DeFi) ที่ใหญ่ที่สุดครั้งหนึ่งจนถึงปัจจุบัน

สื่อการเงินแบบดั้งเดิมรายงานช่องโหว่ Axie Infinity

การแฮ็กเป็นปฏิบัติการหลายขั้นตอนที่ผสมผสานการใช้วิศวกรรมทางสังคม การใช้งานมัลแวร์ และการแสวงประโยชน์จากช่องโหว่โครงสร้างพื้นฐานของบล็อคเชน

แฮกเกอร์แอบอ้างตัวเป็นผู้จัดหางานให้กับบริษัทปลอม และโจมตีพนักงานของบริษัท Sky Mavis ซึ่งเป็นบริษัทปฏิบัติการของ Ronin Network ผ่านทาง LinkedIn Ronin Network เป็นไซด์เชนที่เชื่อมโยงกับ Ethereum ซึ่งขับเคลื่อนเกมบล็อคเชนยอดนิยมอย่าง Axie Infinity ที่เน้นการ "รับรายได้ขณะเล่น" ในเวลานั้น Ronin และ Axis Infinity มีมูลค่าตามราคาตลาดประมาณ 300 ล้านเหรียญสหรัฐและ 4 พันล้านเหรียญสหรัฐ ตามลำดับ

ผู้โจมตีเข้าหาพนักงานหลายคน แต่เป้าหมายหลักคือวิศวกรอาวุโส เพื่อสร้างความไว้วางใจ ผู้โจมตีได้ทำการสัมภาษณ์งานปลอมหลายครั้ง และล่อใจวิศวกรด้วยเงินเดือนที่สูงเกินจริง ผู้โจมตีได้ส่งเอกสาร PDF ให้กับวิศวกรซึ่งปลอมตัวมาเป็นข้อเสนองานอย่างเป็นทางการ วิศวกรเข้าใจผิดว่าเป็นส่วนหนึ่งของกระบวนการจ้างงาน ดังนั้นเขาจึงดาวน์โหลดและเปิดไฟล์ดังกล่าวบนคอมพิวเตอร์ของบริษัท เอกสาร PDF มี RAT (Remote Access Trojan) ซึ่งเมื่อเปิดขึ้นมาจะเข้าไปเจาะระบบของวิศวกร และทำให้แฮกเกอร์สามารถเข้าถึงระบบภายในของ Sky Mavis ได้ การบุกรุกดังกล่าวเป็นเงื่อนไขในการโจมตีโครงสร้างพื้นฐานของเครือข่ายโรนิน

การแฮ็กครั้งนี้ส่งผลให้มีการขโมย ETH มูลค่า 620 ล้านเหรียญสหรัฐฯ (173,600 ETH และ 25.5 ล้านเหรียญสหรัฐฯ USDC) ซึ่งสุดท้ายแล้วสามารถกู้คืนได้เพียง 30 ล้านเหรียญสหรัฐฯ เท่านั้น

เราควรปกป้องตัวเองอย่างไร

แม้ว่าการโจมตีจะมีความซับซ้อนมากขึ้นเรื่อยๆ แต่การโจมตีเหล่านี้ก็ยังคงอาศัยสัญญาณเตือนเพียงไม่กี่อย่าง สัญญาณเตือนทั่วไป ได้แก่:

“นำเข้ากระเป๋าเงินของคุณเพื่อรับ X”: ไม่มีบริการที่ถูกกฎหมายใดที่จะขอวลีเมล็ดพันธุ์จากคุณ

ข้อความส่วนตัวที่ไม่ได้ร้องขอ: โดยเฉพาะข้อความอ้างว่าจะให้การสนับสนุน เงินทุน หรือความช่วยเหลือสำหรับปัญหาที่คุณไม่ได้ถามถึง

ชื่อโดเมนสะกดผิดเล็กน้อย เช่น metamusk.io กับ metanask.io

Google Ads: ลิงก์ฟิชชิ่งมักจะปรากฏเหนือลิงก์จริงในผลการค้นหา

ข้อเสนอที่ดูดีเกินจริง: ตัวอย่างเช่นข้อเสนอ “รับ 5 ETH” หรือ “โบนัสโทเค็นสองเท่า”

กลวิธีฉุกเฉินหรือทำให้ตกใจ: “บัญชีของคุณถูกล็อค” “เรียกร้องทันที มิฉะนั้นจะสูญเสียเงิน”

การอนุมัติโทเค็นไม่จำกัด: ผู้ใช้ควรกำหนดจำนวนโทเค็นด้วยตัวเอง

คำขอลายเซ็นแบบตาบอด: โหลดเลขฐานสิบหก ขาดการตีความที่มนุษย์สามารถอ่านได้

สัญญาที่ไม่ผ่านการตรวจสอบหรือคลุมเครือ: หากโทเค็นหรือ dApp เป็นของใหม่ ให้ตรวจสอบสิ่งที่คุณกำลังอนุมัติ

ข้อความแจ้งเตือน UI เร่งด่วน: กลวิธีการกดดันโดยทั่วไป เช่น "คุณต้องลงนามตอนนี้ มิฉะนั้น คุณจะพลาดโอกาสนี้"

ป๊อปอัปลายเซ็นแปลกๆ ของ MetaMask: โดยเฉพาะในกรณีที่ข้อกำหนดไม่ชัดเจน ธุรกรรมที่ปราศจากก๊าซ หรือมีการเรียกใช้ฟังก์ชันที่คุณไม่เข้าใจ

กฎหมายคุ้มครองบุคคล

เพื่อปกป้องตัวเอง เราสามารถปฏิบัติตาม กฎทองเหล่านี้:

อย่าแบ่งปันวลีการกู้คืนของคุณกับใครก็ตามไม่ว่าด้วยเหตุผลใดก็ตาม

รวบรวมเว็บไซต์อย่างเป็นทางการ: นำทางโดยตรงเสมอและอย่าใช้เครื่องมือค้นหาเพื่อค้นหากระเป๋าสตางค์หรือการแลกเปลี่ยน

อย่าคลิกบนโทเค็น Airdrop แบบสุ่ม โดยเฉพาะกับโครงการที่คุณไม่ได้มีส่วนร่วม

หลีกเลี่ยงข้อความส่วนตัวที่ไม่ได้รับอนุญาต: โปรเจ็กต์ที่ถูกกฎหมายจะไม่ค่อยส่งข้อความส่วนตัวก่อน... (ยกเว้นว่าจะทำจริงๆ)

ใช้กระเป๋าเงินฮาร์ดแวร์: ช่วยลดความเสี่ยงของลายเซ็นซ่อนและป้องกันการโจรกรรมคีย์

เปิดใช้งานเครื่องมือป้องกันการฟิชชิ่ง: ใช้ส่วนขยายเช่น PhishFort, Revoke.cash และตัวบล็อกโฆษณา

ใช้เบราว์เซอร์แบบอ่านอย่างเดียว: เครื่องมือเช่น Etherscan Token Approvals หรือ Revoke.cash สามารถแสดงให้คุณเห็นว่ากระเป๋าเงินของคุณมีสิทธิ์การอนุญาตใดบ้าง

ใช้กระเป๋าเงินแบบใช้ครั้งเดียว: สร้างกระเป๋าเงินใหม่ด้วยเงินทุนจำนวนเล็กน้อยหรือศูนย์เพื่อทดสอบการสร้างหรือการเชื่อมโยงก่อน วิธีนี้จะช่วยลดการสูญเสีย

กระจายสินทรัพย์ของคุณ: อย่าเก็บสินทรัพย์ทั้งหมดไว้ในกระเป๋าเงินเดียว

หากคุณเป็นผู้ใช้สกุลเงินดิจิทัลที่มีประสบการณ์แล้ว นี่คือกฎขั้นสูงที่ต้องปฏิบัติตาม:

ใช้เครื่องมือเฉพาะหรือโปรไฟล์เบราว์เซอร์สำหรับกิจกรรมสกุลเงินดิจิทัล นอกจากนี้ ให้ใช้เครื่องมือเฉพาะเพื่อเปิดลิงก์และข้อความโดยตรง

เมื่อดูที่แท็บคำเตือนเกี่ยวกับเหรียญของ Etherscan พบว่ามีเหรียญหลอกลวงจำนวนมากที่ถูกทำเครื่องหมายไว้

ตรวจสอบที่อยู่สัญญากับประกาศโครงการอย่างเป็นทางการ

ตรวจสอบ URL อีกครั้ง: โดยเฉพาะอย่างยิ่งในอีเมลและการแชท มักพบข้อผิดพลาดในการสะกดเล็กๆ น้อยๆ แอปพลิเคชันการส่งข้อความโต้ตอบแบบทันที และเว็บไซต์ต่างๆ จำนวนมาก อนุญาตให้ใช้ไฮเปอร์ลิงก์ ซึ่งทำให้ผู้อื่นสามารถคลิกลิงก์ เช่น www.google.com ได้อย่างง่ายดาย

ให้ความสำคัญกับลายเซ็น: ควรถอดรหัสธุรกรรมเสมอ (เช่น ผ่าน MetaMask, Rabby หรือเครื่องจำลอง) ก่อนที่จะยืนยัน

บทสรุป

ผู้ใช้ส่วนใหญ่เชื่อว่าจุดอ่อนของสกุลเงินดิจิทัลนั้นเกิดจากปัญหาทางเทคนิคและหลีกเลี่ยงไม่ได้ โดยเฉพาะผู้ที่เพิ่งเข้ามาในอุตสาหกรรมนี้ แม้ว่าสิ่งนี้อาจเป็นจริงสำหรับวิธีการโจมตีที่ซับซ้อน แต่หลายครั้งขั้นตอนเริ่มต้นคือการกำหนดเป้าหมายบุคคลโดยใช้วิธีที่ไม่ซับซ้อน ซึ่งทำให้สามารถป้องกันการโจมตีในภายหลังได้

การสูญเสียส่วนบุคคลส่วนใหญ่ในพื้นที่นี้ไม่ได้เกิดจากข้อบกพร่องของโค้ดใหม่หรือช่องโหว่โปรโตคอลที่คลุมเครือ แต่มาจากผู้คนลงนามในเอกสารโดยไม่ได้อ่าน นำกระเป๋าเงินเข้าไปในแอปปลอม หรือการไว้วางใจ DM ที่ดูเหมือนถูกต้องตามกฎหมาย เครื่องมืออาจจะใหม่ แต่กลวิธีนั้นเก่าแล้ว: การหลอกลวง การกดดัน การทำให้เข้าใจผิด

คุณสมบัติการดูแลตนเองและไม่ต้องขออนุญาตเป็นข้อดีของสกุลเงินดิจิทัล แต่ผู้ใช้ต้องจำไว้ว่าคุณสมบัติดังกล่าวก็มีความเสี่ยงเช่นกัน ในระบบการเงินแบบดั้งเดิม ถ้าคุณโดนหลอกลวง คุณสามารถโทรหาธนาคารได้ ในสกุลเงินดิจิทัล ถ้าคุณโดนหลอกลวง เกมอาจจบลงทันที