หมอกช้า: ติดตามการวิเคราะห์เหตุการณ์การขโมยเหรียญขนาดใหญ่ในเครือข่ายสาธารณะของ Solana

ภาพรวมพื้นหลัง

เมื่อวันที่ 3 สิงหาคม พ.ศ. 2565 เกิดเหตุขโมยเหรียญขนาดใหญ่บนเครือข่ายสาธารณะของ Solana และผู้ใช้จำนวนมากได้รับโอนโทเค็น SOL และ SPL โดยที่พวกเขาไม่รู้ ทีมรักษาความปลอดภัยของ SlowMist เข้าแทรกแซงการวิเคราะห์ทันทีและวิเคราะห์แอปพลิเคชัน Slope wallet ตามคำเชิญของทีม Slope การวิเคราะห์แสดงให้เห็นว่า: เวอร์ชันของ Slope wallet ที่เปิดตัวในหรือหลังวันที่ 24 มิถุนายน 2022 ส่งข้อความส่วนตัวไปยังบุคคลที่สาม บริการตรวจสอบการสมัคร ปาร์ตี้ ปรากฏการณ์ของข้อมูลสำคัญหรือข้อมูลช่วยจำ

อย่างไรก็ตาม จากการตรวจสอบแอปพลิเคชัน Slope wallet จนถึงปัจจุบัน เป็นไปไม่ได้ที่จะพิสูจน์ได้อย่างชัดเจนว่าสาเหตุของเหตุการณ์เป็นปัญหาของ Slope wallet ดังนั้นทีมรักษาความปลอดภัยของ SlowMist จึงเริ่มวิเคราะห์และรวบรวมหลักฐานจากเซิร์ฟเวอร์ Slope .

ขั้นตอนการวิเคราะห์

หลังเกิดเหตุ ทุกฝ่ายมุ่งสืบสวนหาต้นตอของเหตุการณ์และความเป็นไปได้ในการติดตามและประหยัดเงิน ดังนั้นทีมรักษาความปลอดภัยของ SlowMist จึงจัดทำแผนที่เกี่ยวข้องและเริ่มตรวจสอบและวิเคราะห์จากส่วนนอกห่วงโซ่และส่วนในห่วงโซ่

ในแนวทางของการตรวจสอบรากเหง้าของเหตุการณ์ ทีมรักษาความปลอดภัยของ SlowMist ได้มุ่งเน้นไปที่การวิเคราะห์และการพิสูจน์หลักฐานของเซิร์ฟเวอร์ Slope มีงานที่ซับซ้อนมากมายที่ต้องดำเนินการให้ก้าวหน้า และจำเป็นต้องมีหลักฐานที่ชัดเจนมากขึ้นเพื่ออธิบายต้นตอของการโจรกรรมขนาดใหญ่นี้

สำหรับความเป็นไปได้ในการติดตามและช่วยเหลือกองทุน ทีมรักษาความปลอดภัยของ SlowMist อาศัยความสามารถในการติดตามและวิเคราะห์ของ MistTrack (https://misttrack.io/) เป็นหลัก ความสามารถในการติดฉลากข้อมูลและรวมความสามารถด้านข่าวกรองเพื่อพยายามอย่างเต็มที่ในการระบุและ ติดตามแฮกเกอร์ พฤติกรรมในห่วงโซ่ และยังสื่อสารกับทีม Slope เกี่ยวกับความเป็นไปได้ในการช่วยเหลือ ทีม Slope ยังพยายามสื่อสารกับแฮ็กเกอร์โดยหวังว่าจะกระตุ้นให้แฮ็กเกอร์ส่งคืนทรัพย์สินโดยออกรางวัลบั๊กและร่วมกันรักษาการพัฒนาที่ดีของระบบนิเวศ Solana

บทความนี้จะซิงโครไนซ์การตรวจสอบทีละขั้นตอนกับผู้ใช้ในชุมชนเท่านั้น และยังมีงานวิเคราะห์จำนวนมากที่อยู่ระหว่างดำเนินการ และกำลังดำเนินการอย่างต่อเนื่อง ไม่เพียงแต่ SlowMist เท่านั้น แต่ยังรวมถึงทีมรักษาความปลอดภัยบุคคลที่สามอื่นๆ และกองกำลังพิเศษบางส่วนกำลังทำงานอย่างหนักเพื่อช่วยในการสืบสวน โดยหวังว่าเหตุการณ์นี้จะได้ข้อสรุปที่ค่อนข้างชัดเจนในที่สุด

หมายเหตุ: บริการ Sentry ที่กล่าวถึงในบทความนี้หมายถึงบริการ Sentry ที่ทีมงาน Slope ใช้งานเป็นการส่วนตัว แทนที่จะใช้อินเทอร์เฟซอย่างเป็นทางการและบริการที่ Sentry จัดหาให้

ข้อสงสัยบางอย่าง

ก่อนที่จะซิงโครไนซ์การวิเคราะห์ มาตอบคำถามในกระบวนการวิเคราะห์ของบทความก่อนหน้านี้กันก่อน:

1. บริการของ Sentry รวบรวมวลีช่วยจำจากกระเป๋าเงินของผู้ใช้เป็นปัญหาด้านความปลอดภัยทั่วไปหรือไม่?

คำตอบ: Sentry ส่วนใหญ่ใช้เพื่อรวบรวมข้อมูลบันทึกความผิดปกติหรือข้อผิดพลาดที่เกิดขึ้นเมื่อบริการแอปพลิเคชันที่เกี่ยวข้องกำลังทำงาน ในกรณีที่การกำหนดค่าไม่ถูกต้อง อาจมีการรวบรวมข้อมูลที่ไม่คาดคิด เช่น คีย์ส่วนตัวหรือคำช่วยจำ ดังนั้นจึงไม่ใช่ปัญหาด้านความปลอดภัยสากล นักพัฒนาต้องจำไว้ว่าอย่าเปิดใช้งานโหมด Debug ในสภาพแวดล้อมการใช้งานจริงเมื่อใช้บริการตรวจสอบแอปพลิเคชันของบุคคลที่สาม

2. Phantom ใช้ Sentry กระเป๋าเงิน Phantom จะได้รับผลกระทบหรือไม่?

คำตอบ: แม้ว่า Phantom จะใช้บริการตรวจสอบแอปพลิเคชันของบุคคลที่สาม แต่ทีมรักษาความปลอดภัยของ SlowMist ก็ไม่พบพฤติกรรมที่ชัดเจนของการอัปโหลดคีย์ส่วนตัว/คำช่วยจำโดย Sentry ผ่านการตรวจสอบกระเป๋าเงิน Phantom รุ่นย้อนหลัง

3. จากข้อมูลการวิจัยที่จัดทำโดย Solana Foundation เกือบ 60% ของผู้ใช้ที่ถูกขโมยใช้กระเป๋าเงิน Phantom ประมาณ 30% ของที่อยู่ใช้กระเป๋าเงิน Slope และผู้ใช้ที่เหลือใช้กระเป๋าเงิน Trust ฯลฯ อะไรคือเหตุผลสำหรับ 60 ข้อนี้ % ผู้ใช้ที่ถูกขโมยจะถูกแฮ็ก ผ้าขนสัตว์?

คำตอบ: หลังจากเปรียบเทียบแล้ว พบว่าที่อยู่ (รวมถึงที่อยู่ HD) ที่ได้มาจากคีย์ส่วนตัวและคำช่วยจำบนเซิร์ฟเวอร์ตัดกับที่อยู่ของเหยื่อ มีที่อยู่ ETH 5 แห่งและที่อยู่ Solana 1388 แห่ง จากการสืบสวนในปัจจุบัน ไม่มีหลักฐานที่ชัดเจนที่จะอธิบายว่าทำไมกระเป๋าเงินของผู้ใช้รายอื่นถึงถูกแฮ็ก

4. เนื่องจาก Sentry เป็นบริการที่ใช้กันอย่างแพร่หลาย เป็นไปได้ไหมว่า Sentry อย่างเป็นทางการถูกแฮ็ก สิ่งนี้นำไปสู่การโจมตีแบบกำหนดเป้าหมายในระบบนิเวศของสกุลเงินดิจิตอล?

คำตอบ: ปัจจุบันไม่มีหลักฐานว่า Sentry อย่างเป็นทางการถูกรุกรานและโจมตี Sentry ที่ใช้โดย Slope wallet เป็นบริการที่สร้างขึ้นภายในดังนั้นจึงไม่มีความสัมพันธ์โดยตรงกับบริการอย่างเป็นทางการที่ถูกบุกรุก

ส่วนการวิเคราะห์แบบออฟไลน์

ทีมรักษาความปลอดภัยของ SlowMist แบบ off-chain มุ่งเน้นไปที่การตรวจสอบความเป็นไปได้ของการบุกรุกบนเซิร์ฟเวอร์แบบ off-chain และ backends ที่เกี่ยวข้องเป็นหลัก โฟกัสของงาน คือ การตรวจสอบความเสี่ยงของทรัพย์สินเซิร์ฟเวอร์ต่อพ่วงบนเซิร์ฟเวอร์ Slope, ตรวจสอบร่องรอยการบุกรุกของเซิร์ฟเวอร์ และวิเคราะห์ฐานข้อมูล Sentry (PostgreSQL) การวิเคราะห์เซิร์ฟเวอร์มิเรอร์, การวิเคราะห์ความเป็นไปได้ในการไฮแจ็ค DNS การสอบสวนและการวิเคราะห์มีดังนี้:

1. การตรวจสอบความเสี่ยงของสินทรัพย์ต่อพ่วงเซิร์ฟเวอร์

หลังจากที่ทีม Slope รู้ว่ากระเป๋าเงิน Slope ส่งคืนวลีช่วยจำและข้อมูลคีย์ส่วนตัว ก็ปิดบริการที่เกี่ยวข้องกับกระเป๋าเงิน Slope ทันที ดังนั้นจึงไม่สามารถเข้าถึงบริการที่เกี่ยวข้องกับกระเป๋าเงิน Slope ได้โดยตรงอีกต่อไป ทีมรักษาความปลอดภัย SlowMist อาศัยเครื่องมือค้นหาทางอินเทอร์เน็ตและเครื่องมืออื่น ๆ ในการรวบรวมข้อมูลเกี่ยวกับทรัพย์สินเซิร์ฟเวอร์ต่อพ่วงของ Slope รวมถึงชื่อโดเมนย่อยและ IP ภายใต้ชื่อโดเมน สำหรับการวิเคราะห์และตรวจสอบการทดสอบการเจาะจำลองจากจุดเสี่ยงที่อาจถูกบุกรุกบริเวณรอบนอกไม่พบจุดเสี่ยงที่สามารถถูกบุกรุกได้โดยตรงผ่านการวิเคราะห์และทดสอบการเจาะ

2. ตรวจสอบร่องรอยการบุกรุกของเซิร์ฟเวอร์

โดยหลักแล้วจะดำเนินการตรวจสอบภายในเกี่ยวกับเซิร์ฟเวอร์การตรวจสอบแอปพลิเคชันของบุคคลที่สาม รวมถึงบันทึกการเข้าสู่ระบบเซิร์ฟเวอร์ ประวัติคำสั่งการทำงานของระบบ กระบวนการที่น่าสงสัย การเชื่อมต่อเครือข่ายที่น่าสงสัย งานที่กำหนดเวลาระบบที่น่าสงสัย เซิร์ฟเวอร์ การตรวจสอบร่องรอยการบุกรุกเดียวกัน การตรวจสอบพบ IP เข้าสู่ระบบที่น่าสงสัยหลายรายการ: 113.*.*.*, 114.*.*.*, 153.*.*.*, IP เหล่านี้เข้าถึงพื้นหลังของบริการตรวจสอบแอปพลิเคชันของบุคคลที่สามก่อนวันที่ 06.24 แม้ว่าสิ่งนี้จะเกิดขึ้นก่อนเวลา (06.24) เมื่อคีย์ส่วนตัวและวลีเริ่มต้นถูกส่งคืน แต่ก็ยังน่าสงสัย

3. การวิเคราะห์ฐานข้อมูล PostgreSQL

เนื่องจากตัวช่วยจำและคีย์ส่วนตัวถูกส่งกลับไปยังเซิร์ฟเวอร์โดยบริการตรวจสอบแอปพลิเคชันบุคคลที่สามของ Slope Wallet ทีมรักษาความปลอดภัยของ SlowMist ยังได้วิเคราะห์ตำแหน่งที่เป็นไปได้ของคีย์ส่วนตัวหรือตัวช่วยจำในเซิร์ฟเวอร์ และพบว่าคีย์ส่วนตัวหรือคีย์ช่วยจำ คำมีแนวโน้มที่จะเก็บไว้ในตำแหน่งต่อไปนี้:

ในตารางฐานข้อมูลของ Sentry

ในบันทึกฐานข้อมูลของ PostgreSQL

ในบรรดาข้อมูลที่ถูกลบของดิสก์มิเรอร์

ในไฟล์ข้อมูลของ Docker runtime

ในระหว่างการวิเคราะห์ พบว่าบริการตรวจสอบแอปพลิเคชันของบุคคลที่สามใช้ฐานข้อมูล PostgreSQL และฟิลด์ข้อมูลของตาราง nodestore_node มีคีย์ส่วนตัวและข้อมูลช่วยจำที่รวบรวมโดยบริการตรวจสอบแอปพลิเคชันของบุคคลที่สาม ได้รับข้อมูลต่อไปนี้หลังจากการวิเคราะห์และการตรวจสอบ:

เนื้อหาข้อมูลของคีย์ส่วนตัวและวลีช่วยจำจะถูกบันทึกในฐานข้อมูลของตาราง nodestore_node ตั้งแต่ 2022.7.28 ถึง 2022.8.5

จากการถอดรหัสและวิเคราะห์ข้อมูล ทีมรักษาความปลอดภัยของ SlowMist พบว่าข้อมูลแรกสุดที่บันทึกในคีย์ส่วนตัวหรือข้อมูลช่วยจำคือข้อมูลที่อัปโหลดในวันที่ 29 มิถุนายน 2022 ซึ่งหมายความว่าข้อมูลที่ Sentry รวบรวมในวันที่ 29 มิถุนายนล่าช้าไปหนึ่งเดือน มันถูกจัดเก็บไว้ในตาราง nodestore_node ของฐานข้อมูล PostgreSQL บน 2022.7.28 เท่านั้น แต่ส่วนนี้ของข้อมูลที่ล่าช้ามีสัดส่วนน้อยกว่า และเวลาเก็บคีย์ส่วนตัวและช่วยจำส่วนใหญ่เน้นที่ 2022.07.28 - 2022.08.05

หลังจากตรวจสอบบันทึกการทำงานของฐานข้อมูลเพิ่มเติม พบว่าก่อน 7.28 มีบันทึกการดำเนินการคำสั่ง SQL ล้มเหลวในตาราง nodestore_node สาเหตุคือคีย์-ค่าขัดแย้งกัน หลังจากตรวจสอบและสื่อสารเชิงลึกแล้วพบว่า ข้อมูลไม่ได้ถูกเขียนขึ้นเนื่องจากข้อผิดพลาดในบริการ Kafka

เนื่องจากข้อมูลบางส่วนไม่สามารถกู้คืนได้ชั่วคราวระหว่างการบันทึกล็อกและการกู้คืนข้อมูล ดังนั้น ข้อมูลจึงจำเป็นต้องได้รับการซ่อมแซมเพิ่มเติม ดังนั้น ข้อมูลที่สามารถกู้คืนได้ทั้งหมดจึงได้รับการจัดลำดับความสำคัญสำหรับการถอดรหัส จำนวนของที่อยู่ที่ถูกถอดรหัสคือ 189 ที่อยู่ ETH และ 4914 ที่อยู่ Solana มีชุดคำช่วยจำ 5073 ชุด และที่อยู่กระเป๋าเงินของเหตุการณ์แฮ็กบนเชนมีที่อยู่ ETH 42 รายการ และที่อยู่ Solana 9231 รายการ หลังจากเปรียบเทียบพบว่าคีย์ส่วนตัวบนเซิร์ฟเวอร์และคำช่วยจำนั้นมาจาก ที่อยู่ (รวมถึงที่อยู่ HD) ที่อยู่ที่ตัดกับผู้ที่ตกเป็นเหยื่อคือที่อยู่ ETH 5 แห่งและที่อยู่ Solana 1388 แห่ง (ไม่มีข้อมูลจำนวนเล็กน้อยที่ต้องซ่อมแซมก่อนถอดรหัส)

ในบันทึกการทำงานของฐานข้อมูล ยังพบว่า com.slope.game ซึ่งเป็นแอปพลิเคชันทดสอบภายในอีกตัว มีคีย์ส่วนตัวและข้อมูลรายงานช่วยจำในเดือนมีนาคมเช่นกัน แต่แอปพลิเคชันทดสอบภายในนี้ยังไม่ได้เผยแพร่สู่สาธารณะ

4. การวิเคราะห์ภาพเซิร์ฟเวอร์

ทีมรักษาความปลอดภัยของ SlowMist วิเคราะห์อิมเมจของเซิร์ฟเวอร์คลาวด์ของ Sentry และกู้คืนข้อมูลที่ถูกลบบนดิสก์เซิร์ฟเวอร์ และพบรหัสส่วนตัวและข้อมูลช่วยจำในข้อมูลที่กู้คืน

5. การวิเคราะห์ความเป็นไปได้ของการไฮแจ็ก DNS

ทีมรักษาความปลอดภัยของ SlowMist ได้ใช้ความสามารถของทุกฝ่ายและทรัพยากรข่าวกรองทั่วโลกรวมถึงการสืบค้นและการวิเคราะห์ข้อมูลการแก้ไข DNS ในปัจจุบัน ไม่มีหลักฐานที่ชัดเจนในการพิสูจน์ว่าชื่อโดเมน o7e.slope.finance เคยมี DNS เหตุการณ์การจี้

บทสรุปของการตรวจสอบและการวิเคราะห์แบบ off-chain:

เท่าที่เกี่ยวข้องกับการตรวจสอบและวิเคราะห์ในปัจจุบัน ไม่พบจุดเสี่ยงที่เซิร์ฟเวอร์ต่อพ่วงสามารถถูกบุกรุกได้โดยตรง ไม่พบร่องรอยของการบุกรุกเซิร์ฟเวอร์ แต่พบ IP ที่น่าสงสัย (113.*.*.*,114.*. *.* ,153.*.*.*) ยังคงต้องดำเนินการตรวจสอบต่อไป การไฮแจ็ค DNS มีโอกาสน้อย พบรหัสส่วนตัวและข้อมูลช่วยจำในตารางฐานข้อมูล ไฟล์บันทึกฐานข้อมูล และข้อมูลที่กู้คืนจากไฟล์ที่ลบดิสก์

ส่วนการวิเคราะห์ออนไลน์

ส่วนของห่วงโซ่ส่วนใหญ่มุ่งเน้นไปที่การประเมินกองทุนความเสี่ยง การโอนเงินที่ถูกขโมย และการวิเคราะห์ร่องรอยของแฮ็กเกอร์ โดยเน้นที่ประเด็นต่อไปนี้:

1. การประเมินทุนร่วมลงทุน

จากการขโมยเงินของโซลานาเชน, เชน ETH และเชน BSC ทีมรักษาความปลอดภัยของ SlowMist แบ่งกองทุนความเสี่ยงออกเป็นสองประเภทดังต่อไปนี้:

กองทุนที่มีความเสี่ยง: กองทุนที่แฮ็กเกอร์มีอำนาจที่อยู่

กองทุนความเสี่ยงที่ต้องสงสัย: กองทุนที่แฮ็กเกอร์อาจมีอำนาจที่อยู่

การประเมินเงินร่วมลงทุนตามรายการที่อยู่ต่อไปนี้ (ส่วนใหญ่เป็นโซ่ Solana, โซ่ ETH):

ที่อยู่แผนที่ช่วยจำที่อยู่ที่ถูกขโมยไปยังที่อยู่ของเครือข่ายอื่นๆ

ที่อยู่ที่ได้รับจากการจดจำที่อยู่ที่ถูกขโมยผ่านเส้นทางที่มา

ไม่รวมรายการที่อยู่ของผู้ร่วมลงทุน และดำเนินการประเมินผู้ร่วมทุนที่ต้องสงสัยตามรายการที่อยู่ต่อไปนี้ (ส่วนใหญ่เป็นกลุ่ม Solana, ห่วงโซ่ ETH):

แอดเดรสที่มีเรกคอร์ดคีย์ช่วยจำ/ส่วนตัวอยู่บนเซิร์ฟเวอร์ Slope

วลีช่วยจำที่มีอยู่ในเซิร์ฟเวอร์ Slope จะถูกแมปกับที่อยู่ของเชนอื่นๆ

ที่อยู่ที่ได้มาจากวลีช่วยจำที่มีอยู่บนเซิร์ฟเวอร์ Slope ผ่านเส้นทางที่มา

ไม่พบกองทุนจำนวนมากที่สามารถโอนได้และมีความเสี่ยง

2. สถิติเงินที่ถูกขโมย

เพื่อหลีกเลี่ยงผลกระทบของเหรียญขยะต่อเงินที่ถูกขโมย เราจะนับเฉพาะเงินที่ถูกขโมยของสกุลเงินหลักในกระบวนการทางสถิติ:

โซ่ Solana: SOL, USDC, USDT, BTC และ ETH

เชน ETH: ETH, USDT, USDC และ PAXG

มูลค่าของสกุลเงินที่ถูกขโมยคือราคาในวันที่ถูกขโมย (00:00 น. วันที่ 3 สิงหาคม เวลา UTC)

1 SOL = $38.54

1 BTC = $22,846.51

1ETH = $1,618.87

1 PAXG = $1,759.64

1 BNB = $298.36

วิเคราะห์ที่อยู่ (รวมถึงที่อยู่ HD) ที่ได้มาจากรหัสส่วนตัวที่ถอดรหัสและช่วยในการจำบนเซิร์ฟเวอร์ Slope และที่อยู่ของเหยื่อบนห่วงโซ่และที่อยู่ทางแยกประกอบด้วยที่อยู่ ETH 5 แห่งและที่อยู่ Solana 1388 แห่ง สถิติของเงินที่ถูกขโมยสำหรับการซ้อนทับกันเหล่านี้ ดังต่อไปนี้ เงินที่ถูกขโมยคิดเป็น 31.42% ของเงินที่ถูกขโมยทั้งหมด

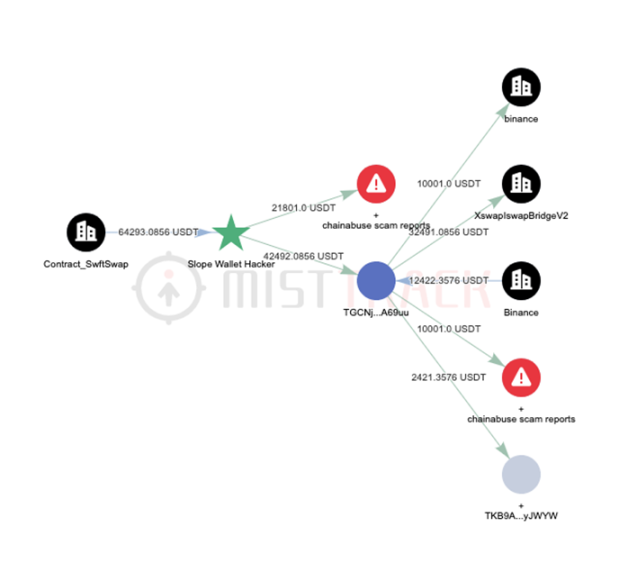

3. การวิเคราะห์การโอนเงิน

โซ่โซลาน่า:

เงินไม่ได้ถูกโอนเพิ่มเติม ณ เวลาที่เผยแพร่

ห่วงโซ่ ETH:

21,801 USDT ถูกโอนไปยังที่อยู่กระเป๋าเงินส่วนบุคคล (ตามลักษณะพฤติกรรมของห่วงโซ่และความสามารถในการติดฉลากของ MistTrack ที่อยู่นี้ถูกสงสัยว่าเป็นที่อยู่ธุรกรรม OTC) ทีมรักษาความปลอดภัยของ SlowMist กำลังสื่อสารและร่วมมือกับทุกฝ่ายเพื่อติดตามตัวตนของแฮ็กเกอร์

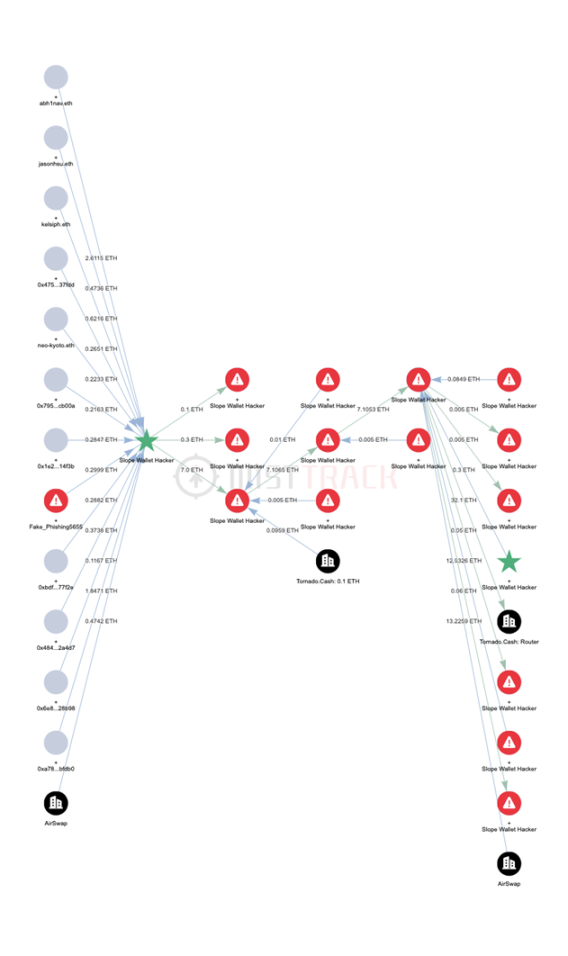

เงินที่เหลือส่วนใหญ่จะถูกแปลงเป็น ETH และโอนไปยัง Tornado.Cash

ห่วงโซ่ BSC:

เงินไม่ได้ถูกโอนเพิ่มเติม ณ เวลาที่เผยแพร่

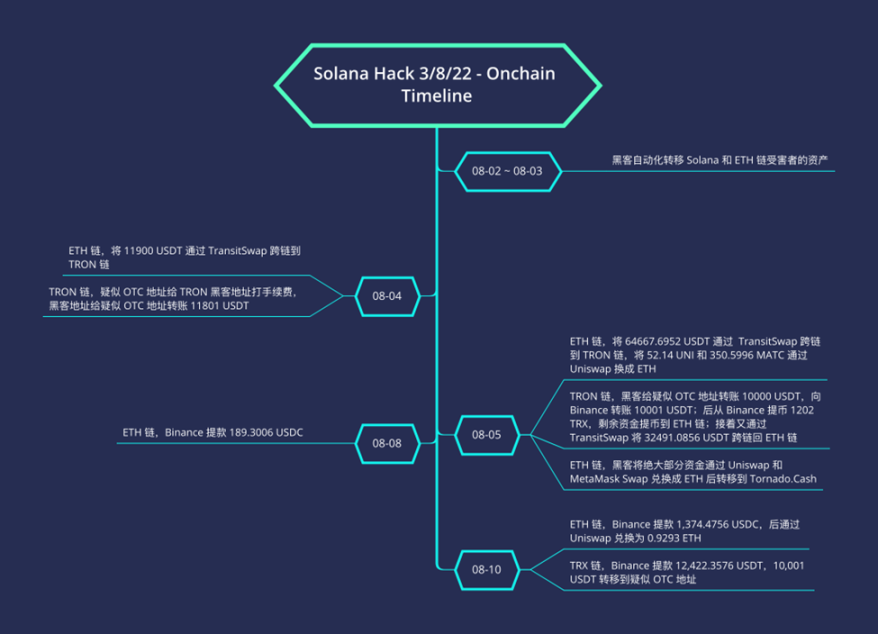

4. การวิเคราะห์ไทม์ไลน์ในห่วงโซ่ของแฮ็กเกอร์

ตามพฤติกรรมของแฮ็กเกอร์บนเครือข่ายไทม์ไลน์จะเรียงลำดับดังนี้:

5. การวิเคราะห์ร่องรอยของแฮ็กเกอร์

รายการที่อยู่ของแฮ็กเกอร์มีดังนี้:

รายการที่อยู่แฮ็กเกอร์ที่น่าสงสัยมีดังนี้:

โอนเข้าครั้งแรก

ธุรกรรมการโอนครั้งแรกในห่วงโซ่ของ Solana chain hacker wallets 1, 2, 3 และ 4 เป็นการโอนทั้งหมด 0.1 SOL จาก Solana chain ที่ต้องสงสัยว่าเป็นกระเป๋าเงินของแฮ็กเกอร์ จากการวิเคราะห์ร่องรอยบนห่วงโซ่ คาดว่ากระเป๋าเงินแฮ็กเกอร์ที่น่าสงสัยบนห่วงโซ่ Solana อาจเป็นที่อยู่ของแฮ็กเกอร์ และมีแนวโน้มที่จะเป็นที่อยู่ของเหยื่อ

แฮ็กเกอร์ใช้เครื่องมือในกระบวนการฟอกเงิน

TransitSwap

Uniswap

MetaMask Swap

แฮ็กเกอร์ฟอกเงินอย่างไร

โอนไปยังที่อยู่กระเป๋าเงินส่วนตัว OTC ที่ต้องสงสัย (ที่กล่าวถึงข้างต้น)

โอนไปยัง Tornado.Cash

การเชื่อมโยงที่อยู่ของแฮ็กเกอร์กับการแลกเปลี่ยน/แพลตฟอร์ม

เกี่ยวข้องโดยตรงกับ:

TRON chain แฮ็กเกอร์ฝาก USDT ไปที่ Binance ในวันที่ 5 สิงหาคม

ที่อยู่เงินฝาก: TE4bkS2PYqWxijgh5eqEz9A5jLn7HcS6fn

รายการฝาก: b6615bf10b2e619edc9315a08f89732664adc9d385c980f77caa6e82872fe376

TRON chain แฮ็กเกอร์ถอน TRX ออกจาก Binance เมื่อวันที่ 5 สิงหาคม

ธุรกรรมการถอน: 0e012643a7db1b8c5d1f27447b16e313d4b3f89efaa22b3661188fe399cd2d0e

ETH chain แฮกเกอร์ถอน ETH จาก Binance เมื่อวันที่ 5 สิงหาคม

ธุรกรรมการถอน: 0xd035e009173e968d8f72de783f02655009d6f85ef906121e5b99b496a10283dd

ETH chain แฮ็กเกอร์ถอน USDC จาก Binance เมื่อวันที่ 8 สิงหาคม

ธุรกรรมการถอน: 0xff60f24f8ebd874a1e5da8eae44583af554af9a109a9bd7420da048f12c83cdc

ETH chain แฮ็กเกอร์ถอน USDC จาก Binance เมื่อวันที่ 10 สิงหาคม

ธุรกรรมการถอน: 0xc861c40c0e53f7e28a6f78ec9584bfb7722cec51843ddf714b9c10fc0f311806

TRON chain แฮ็กเกอร์ถอน USDT จาก Binance เมื่อวันที่ 10 สิงหาคม

ธุรกรรมการถอน: 10c4186e4d95fb2e4a1a31a18f750a39c0f803d7f5768108d6f219d3c2a02d26

การเชื่อมต่อทางอ้อม:

Solana chain ที่ต้องสงสัยว่าแฮ็กเกอร์กระเป๋าเงินถอน SOL จาก Binance เมื่อวันที่ 8 มกราคม

ธุรกรรมการถอน: 668jpJec7hiiuzGDzj4VQKSsMWpSnbzt7BLMGWQmrGvHVQQbNGc3i1g8dCj2F5EAxFT8oDG5xWPAeQUMEMBTjhZs

โซ่ Solana ถูกสงสัยว่ามีร่องรอยของกระเป๋าแฮ็กเกอร์ที่โต้ตอบกับโปรแกรม Solrazr IDO

ธุรกรรม: 2LxLhL7oAiTyHGrAXCZEJyazQQLM7veaKvqUZL6iPkonL4wPLHcwV66MFX3ERyWvJtdd2wFdKfgKUuT1oAv2XepK

คำอธิบายภาพ

การเชื่อมโยงข่าวกรองของที่อยู่กระเป๋าเงินส่วนตัว OTC ที่น่าสงสัย

ตามข้อมูลที่เกี่ยวข้องที่ได้รับจาก SlowMist ที่อยู่กระเป๋าเงินส่วนตัว OTC (TGBrAiVArhs5Cqp2CGMYUpSmkseznv1Ng7) ที่น่าสงสัยนั้นเกี่ยวข้องกับการฟอกเงินหลายกรณีในจีน รวมถึงการฉ้อโกงทางโทรศัพท์ การขโมย USDT และการโจรกรรม TRC20

ไฟล์แนบ - แหล่งข้อมูลการวิเคราะห์ในห่วงโซ่ตารางสรุปบันทึกธุรกรรมการแฮ็ก Solanaลิงค์ต้นฉบับ