Cobo: 2022 年の主要な DeFi セキュリティ イベントのレビュー

Max Cobo セキュリティ ディレクターによる元の投稿

出典: コボ・グローバル

Moledao からの招待で、Cobo セキュリティ ディレクターの Max 氏は最近、インターネットを通じてコミュニティ メンバー向けに DeFi セキュリティ レッスンを共有しました。 Max 氏は、過去 1 年ほどで Web3 業界が遭遇した主要なセキュリティ インシデントを振り返り、これらのセキュリティ インシデントの原因とその回避方法に焦点を当て、一般的なスマート コントラクトのセキュリティの脆弱性と予防策についてもまとめました。が与えられます。ここでは、Max が共有するコンテンツを、DeFi 愛好家による収集のために 2 つのリリースに分割します。

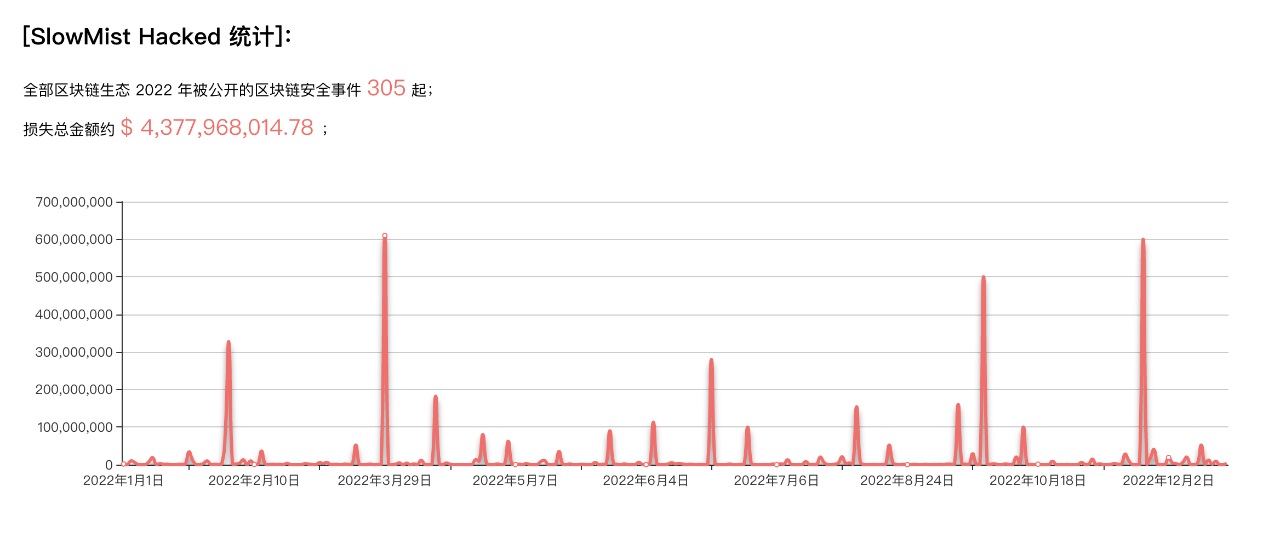

SlowMist の統計によると、2022 年には300 複数のブロックチェーンセキュリティインシデントで総額43億ドル。

副題

Ronin Bridge

イベントレビュー:

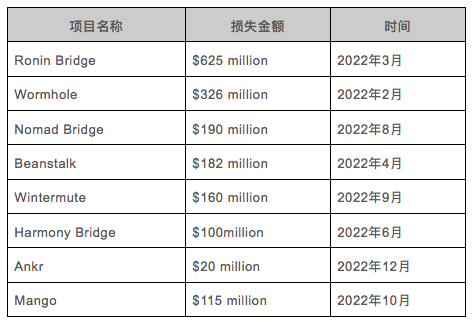

2022年3月23日、NFTゲームのAxie InfinityサイドチェーンRonin Networkは、Sky MavisのRonin検証ノードとAxie DAO検証ノードが侵害され、2つのトランザクションで173,600トークンのブリッジングが発生したことを以前に発見したと発表しました。 5 億 9,000 万ドル以上)と 2,550 万ドル。

米財務省は、北朝鮮のハッカー集団「ラザラス」がアクシーインフィニティ・ローニン・ネットワークへの6億2500万ドルのハッキングに関与していると発表した。

メディアが引用したこの件に詳しい関係者によると、ハッカーはリンクトインを通じてアクシー・インフィニティの開発会社スカイ・メイビスの従業員に連絡し、数回の面接を経て高給で採用されたと伝えたという。その後、従業員は PDF 文書として提示された偽の「オファー」レターをダウンロードし、ハッキング ソフトウェアが Ronin のシステムに侵入し、Ronin ネットワーク上の 9 つのバリデーターのうち 4 つをハッキングして乗っ取りました。ただし、1 つのバリデーターは完全に制御できませんでした。その後、ハッカーは取り消されていなかった Axie DAO を制御し、最後の侵入を達成しました。

北朝鮮のハッカー集団は古くから存在しており、Web3技術がまだ普及していなかった頃、一部の銀行や大手商業機関がハッキングされたというニュースが数多く報道されていた。現在、従来のハッカーグループや一部の国家レベルの勢力がますます増えており、これまでのデータやクレジットカード情報の窃盗から、ブロックチェーンプロジェクトを攻撃して実際の利益を直接得るまでに進化しています。

今回の攻撃手法は非常に典型的なもので、従来のセキュリティ分野ではAdvanced Persistent Threatの略でAPTと呼ばれています。ハッカーグループはターゲットを特定すると、ソーシャルエンジニアリングなどの手法を用いて、まずターゲット組織内のコンピュータを制御し、さらなる侵入の踏み台として最終的に攻撃目的を達成します。

副題

Wormhole

イベントレビュー:

このインシデントに関するワームホールの報告書によると、このインシデントにおけるワームホールの脆弱性は、具体的には、Solana 側のコアとなるワームホール コントラクトの署名検証コードにエラーがあることであり、これにより攻撃者はワームホールを鋳造するための「ガーディアン」からのメッセージを偽造することができます。 -ラップされたETH、約120,000 ETHを失いました。

Jump Crypto は、クロスチェーンブリッジである Wormhole の盗難による損失を補うために 120,000 Ethereum を投資し、Wormhole の継続的な開発をサポートします

副題

Nomad Bridge

イベントレビュー:

クロスチェーン相互運用性プロトコル Nomad Bridge がハッキングされたのは、初期化中に Nomad Bridge レプリカ コントラクトの信頼できるルートが 0x 0 に設定され、信頼されたルートが変更されたときに古いルートが無効にされなかったため、攻撃者は次のことを行うことができました。橋から資金を盗むために任意のメッセージが使用され、攻撃者は攻撃により 1 億 9,000 万ドル以上の価値を引き出すことができました。

ハッカーはこの脆弱性を利用して有効なトランザクションを見つけ、クロスチェーンブリッジのロックされた資金を抽出するために構造化されたトランザクションデータを繰り返し送信し、その結果、Nomad 上のロックされた資金のほぼすべてが盗まれました。

PeckShield の監視によると、Nomad 攻撃では、約 7 台の MEV ロボット (約 710 万米ドル)、Rari Capital ハッカー (約 340 万米ドル) を含む、約 41 のアドレスが約 1 億 5,200 万米ドル (80% を占める) の利益を得たことが示されています。 ) 米ドル) と 6 人のホワイトハッカー (約 820 万米ドル)、ENS ドメイン名アドレスの約 10% が 610 万米ドルの利益を上げました。

Nomad Bridge イベントは非常に典型的なもので、基本的には初期化中の設定にいくつかの問題があるため、ハッカーが一度有効だったトランザクションのバッチを見つけて再ブロードキャストすると、その有効なトランザクションに関与した資金が再び失われます。そしてその収益をハッカーに返します。イーサリアムのエコシステム全体には多くの参加者がおり、プロジェクト関係者や参加者に加えて、MEV ロボットも多数存在します。この場合、自動ロボットが攻撃トランザクションを発見すると、誰がブロードキャストしたかに関係なく、ブロードキャストした人が利益を得ることができます。ガソリン代が賄える限り、みんなもっと放送するから、事件全体が金目当ての事件になってしまった。この事件には多数のアドレスが関与しており、その後プロジェクト当事者がENSや一部のホワイトハッカーのアドレスを発見し資金の一部を回収したものの、資金の大部分は回収されなかった。ハッカーが非常にクリーンなデバイスと非常にクリーンなアドレスを使用した場合、一部のデータ関連の観点からは、その背後に誰がいるかを突き止めるのは困難になります。

副題

Beanstalk

イベントレビュー:

イーサリアムをベースにしたアルゴリズムのステーブルコインプロジェクトであるビーンズトーク・ファームズは、このフラッシュローン攻撃で約1億8,200万ドルを失い、具体的な資産には、79238241 BEAN 3 CRV-f、1637956 BEANLUSD-f、36084584 BEAN、0.54 UNI-V2_WETH_BEANが含まれる。攻撃者は、約 24,830 イーサリアムと 3,600 万 BEAN を含む 8,000 万ドル以上を稼いだ。

この攻撃の主な理由は、投票と提案の実行の 2 つの段階の間に時間間隔がないため、攻撃者は投票完了後にコミュニティのレビューなしで悪意のある提案を直接実行できることです。

攻撃プロセス:

1 日前にトークンを購入し、提案資格を取得することを誓約し、悪意のある提案契約を作成します。

フラッシュローンを通じて悪意のある契約に投票するための大量のトークンを入手します。

悪意のある契約の実行により裁定取引が完了します。

Beanstalk も典型的なケースで、ハッカーは脆弱性を利用せず、プロジェクトの仕組みのみを利用しました。このプロジェクトの仕組みは、トークンを抵当化した上で誰でも提案を提出することができ、その提案は契約でもあります。攻撃者は攻撃の前日に一定量のトークンを購入し、悪意のある提案を提出しました。提案は 24 時間後に投票できます。投票完了後の時間枠やタイムロックはなく、投票は合格した場合は、すぐに実行できます。

副題

Wintermute

イベントレビュー:

2022年9月21日朝、Evgeny Gaevoy氏はTwitterで盗難事件の進捗状況を発表し、Wintermuteが6月に実際にProfanityと内部ツールを使用してウォレットアドレスを作成したと述べた。その理由は単に知名度を高めるためではなく、手数料を最適化するためであり、先週Profanityの脆弱性を知った後、Wintermuteは古いキーの廃止を加速したと述べた。しかし、内部 (人的) エラーにより、間違った関数が呼び出されたため、Wintermute は感染したアドレスの署名と実行を削除しませんでした。

多くのオンライン アドレスの前には 8 つの 0 が付いていることがわかります。イーサリアム アドレスの 0 が多いほど、手数料が低くなります。そのため、多くの MEV ボットやプロジェクト関係者、特に比較的高価なものの使用を好みます。 . 頻繁に操作されます。

Wintermute はマーケット メーカーであり、当時は大量のトークンをコントラクトに送信し、スマート ナンバー生成プログラムを使用してコントラクト アドレスを生成していました。この契約の所有者も良い名前ですが、残念なことに、その所有者の良い名前の秘密鍵が強制的に計算され、契約に含まれるすべてのお金が直接転送されてしまいました。

副題

Harmony Bridge

イベントレビュー:

Horizon クロスチェーン ブリッジは、13,000 イーサリアム以上と 5,000 BNB 以上を含む 1 億ドル以上を失いました。

Harmony の創設者によると、Horizon 攻撃は秘密鍵の漏洩によって引き起こされました。

ブロックチェーン調査会社エリプティックによる新たな分析によると、ラザラス・グループとして知られる北朝鮮のハッカー集団がハーモニーのクロスチェーンブリッジ・ホライズンでの1億ドル盗難の背後にいると考えられているとブルームバーグが報じた。 Ellipticの分析は、Ronin Bridge事件をシミュレートするためにTornado.Cashに自動的に入金されたプログラムによるマネーロンダリングや盗難のタイミングなど、Lazarusグループを示すハッキングの重要な要素を浮き彫りにしている。

副題

Ankr

イベントレビュー:

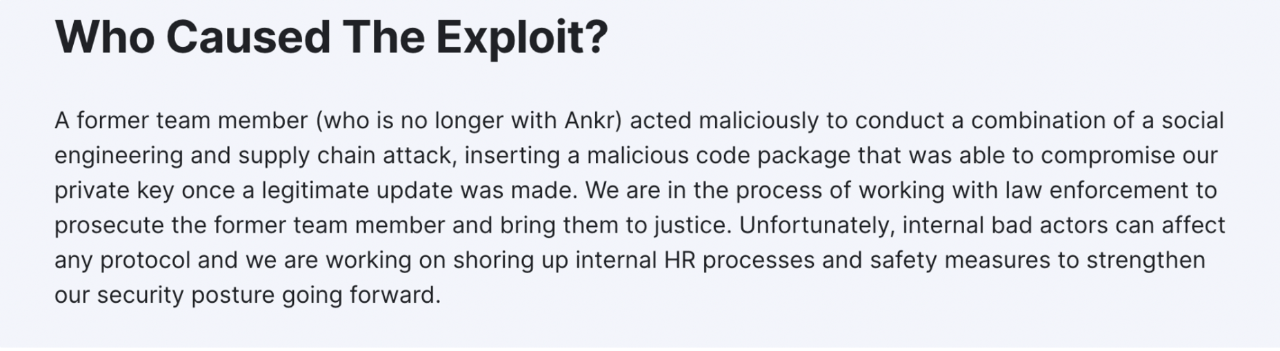

Ankr: デプロイヤーは契約を更新します。

Ankr: Deployer は BNB を Ankr Exploiter に転送しました。

Ankr Exploiter は、更新されたコントラクトの鋳造方法によって鋳造されます。

10 兆個の aBNBc が何もないところから鋳造されました。ハッカー A は、PancakeSwap を通じて aBNBc を 500 万 USDC と交換しました。これにより、トランザクション プールが空になり、aBNBc はほぼゼロに戻りました。その後、ハッカー A は通貨をイーサリアムに転送し、トルネードに転送しました現金。

ハッカー A がコインを鋳造してから約 30 分後、aBNBc が急落し、裁定取引の機会が生まれました。裁定者 B は、融資契約 Helio のオラクル マシンの 6 時間の平均時間外ウェイト設定を使用し、市場における aBNBc と市場の aBNBc の価格差を使用しました。 Helio システムでスワップを hBNB に設定し、ステーブルコイン HAY から hBNB を担保にして、BNB と USDC に交換しました。ステーブルコインと BNB の合計 1,700 万米ドル以上が引き出しられ、HAY の取引は基本的に空になりました。ペアプール。

Ankrは、攻撃の被害者を補償するために追加のHAYを購入するために1,500万ドルの復興基金から資金を移管する予定です

Ankr の全体的な損失は大きくありません。それについては個別に説明しましょう。現在、多くの DeFi プロジェクトはレゴのビルディング ブロックになっており、A は B に依存し、B は C に依存し、さまざまなアセンブリになっているため、チェーン内の 1 つのリンクに問題があると、チェーン全体の上流と下流のすべてが影響を受ける可能性があります。

副題

Mango

イベントレビュー:

ハッカーは合計 1,000 万 USDT の初期資金を持つ 2 つのアカウントを使用しました。

最初のステップでは、ハッカーは Mango 取引プラットフォームのアドレス A と B にそれぞれ 500 万米ドルを送金します。

第 2 ステップでは、ハッカーは A アドレスを通じて Mango の MNGO 永久契約空売りプラットフォーム Token MNGO を使用し、始値は 0.0382 米ドル、ショート ポジションは 4 億 8,300 万で、同時にハッカーはロングB アドレスの MNGO、始値は 0.0382 米ドル、4 億 8,300 万のロングポジションです。 (ロングオープンとショートオープンの理由は、マンゴープラットフォームの深さが足りないためです。自分自身と競争しないと、このような高いポジションをオープンすることは困難です)

3 番目のステップでは、ハッカーは方向転換して、複数のプラットフォーム (FTX、Ascendex) で MNGO のスポット価格を引き上げ、価格を 5 ~ 10 倍に上昇させます。Mango プラットフォームでの MNGO の価格は、0.0382 米ドルから 0.0382 米ドルに上昇しました。最大 0.91 米ドル。

4 番目のステップでは、ハッカーのロング ポジションの利益は 4 億 8,300 万 * (0.91 ドル - 0.0382 ドル) = 4 億 2,000 万ドルとなり、ハッカーは口座の純資産を使用して Mango から借入します。幸いなことに、プラットフォームには流動性がなかったため、ハッカーは最終的に 1 億 1,500 万ドル近くの資金を融資しただけでした。

攻撃後、ハッカーは新たな提案を発表し、政府が協定の不良債権を返済するために国庫資金(7000万ドル)を活用することへの期待を表明した。現在の財務資金は約1億4,400万米ドルで、その中には8,850万米ドル相当のMNGOトークンと6,000万米ドル近く相当のUSDCが含まれていることがわかっています。ハッカーらは、当局がこの計画に同意すれば、盗まれた資金の一部は返還されるとしながらも、犯罪捜査や資金凍結が起こらないことを期待していると述べた。 「この提案が可決されれば、このアカウントのMSOL、SOL、MNGOをMangoチームが発表した住所に送ります。Mangoの財務省は、契約に残っている不良債権と不良債権を抱えたすべてのユーザーをカバーするために使用されます」全額補償されます....上記のようにトークンが返却されると、犯罪捜査や資金の凍結は行われなくなります。」

CoinDeskによると、以前に特定されたMango攻撃者アブラハム・アイゼンバーグは、2022年12月26日にプエルトリコで逮捕された。アブラハム・アイゼンバーグは商品詐欺と商品操作の容疑で起訴されており、罰金と懲役が科せられる可能性がある。

Mango のイベントは、問題がセキュリティの脆弱性ではなくビジネス モデルの脆弱性であるため、セキュリティ インシデントまたはアービトラージ行為として定義できます。取引カテゴリーには、BTCやETHなどの時価の高い通貨から、MNGOなどの小口通貨までが含まれており、弱気相場で小口通貨の流動性が不足した場合、通貨の価格をつり上げることが可能です。この種の通貨価格操作は、無期限契約プラットフォームのポジション管理を非常に困難にします。

したがって、プロジェクト当事者としては、さまざまなシナリオを十分に考慮し、テストを行う際には、想定を超えるシナリオをすべてテストケースに含める必要があります。

元のリンク