去中心化金融安全:理解风险并降低风险

Có rất nhiều rủi ro bảo mật trong lĩnh vực tài chính phi tập trung (DeFi), có thể gây tổn hại nghiêm trọng cho người dùng, nền tảng và toàn bộ hệ sinh thái tài chính.Chúng tôi đã tóm tắt ba loại rủi ro bảo mật DeFi và giải thích quy trình tấn công của hacker cũng như các giải pháp tương ứng bằng cách phân tích các sự cố bảo mật thực tế gần đây.

Rủi ro thao túng giá

Rủi ro lỗ hổng hợp đồng thông minh

Rủi ro hoạt động của người dùng

1. Rủi ro thao túng giá

Trong DeFi, rủi ro thao túng giá đề cập đến việc các tác nhân độc hại cố gắng kiếm lợi hoặc gây ảnh hưởng đến thị trường bằng cách thao túng giá của một tài sản.Việc thao túng như vậy có thể dẫn đến những thay đổi bất thường về giá thị trường và gây thiệt hại cho những người tham gia khác.Dưới đây, chúng tôi tóm tắt ba tình huống có thể xảy ra rủi ro thao túng giá trong DeFi:

Cuộc tấn công cho vay chớp nhoáng

tấn công bánh sandwich

Cuộc tấn công của Oracle

1.1 Tấn công flash loan

Tấn công flash loan là phương thức tấn công xuất hiện trong các ứng dụng DeFi. Nó tận dụng các khoản vay nhanh, một hoạt động tài chính cho phép bạn vay tiền mà không cần thế chấp.Những kẻ tấn công vay số tiền lớn thông qua các khoản vay nhanh và thực hiện một loạt hoạt động trong cùng một giao dịch để thực hiện hành vi lừa đảo.

Sự cố tấn công flash loan ShidoGlobal

Vào ngày 23 tháng 6 năm 2023, cuộc tấn công cho vay nhanh ShidoGlobal đã xảy ra trên BSC (Binance Smart Chain). Kẻ tấn công đạt được chênh lệch giá token thông qua cơ chế khóa và xác nhận quyền sở hữu và chênh lệch giá giữa hai nhóm.Trộm thành công 976 WBNB.

Attack Tx:

Những kẻ tấn công thực hiện các cuộc tấn công flash loan như thế nào?

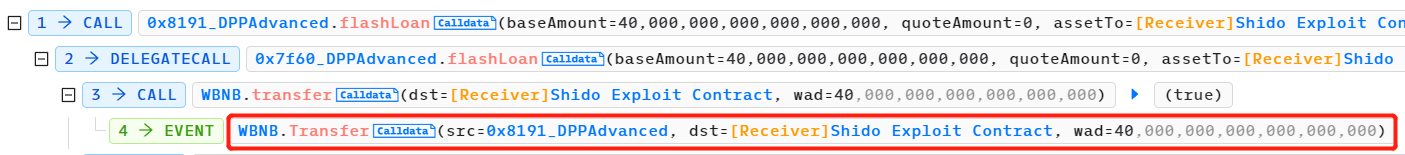

Kẻ tấn công đã vay nhanh 40 WBNB.

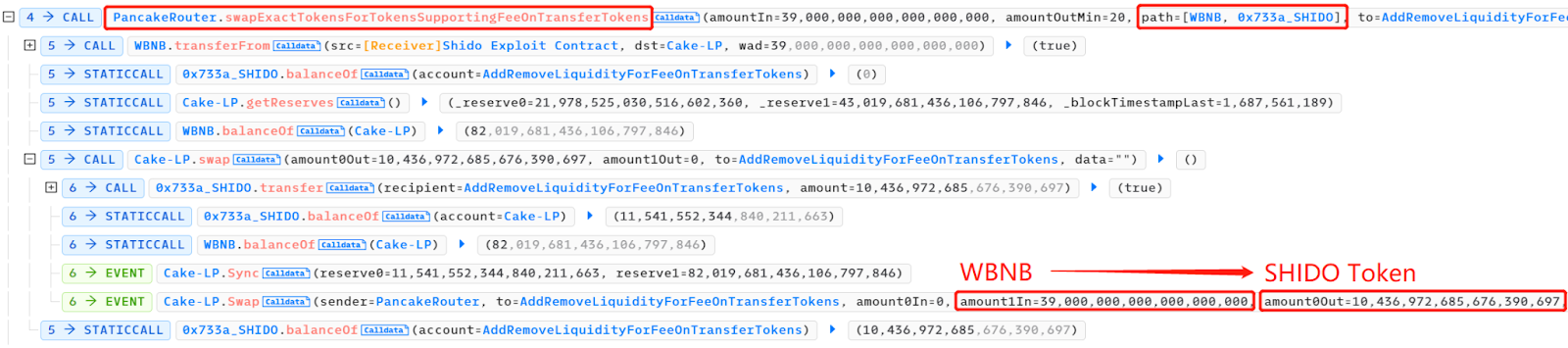

Kẻ tấn công đã đổi 39 WBNB lấy 10, 436, 972, 685, 676, 390, 697 mã thông báo Shido Inu: SHIDO (9 chữ số thập phân) và gửi chúng vào nhóm PancakeSwap V2: SHIDO-WBNB. Hành động này làm tăng nguồn cung mã thông báo Shido Inu: SHIDO trong nhóm, khiến giá mã thông báo giảm.

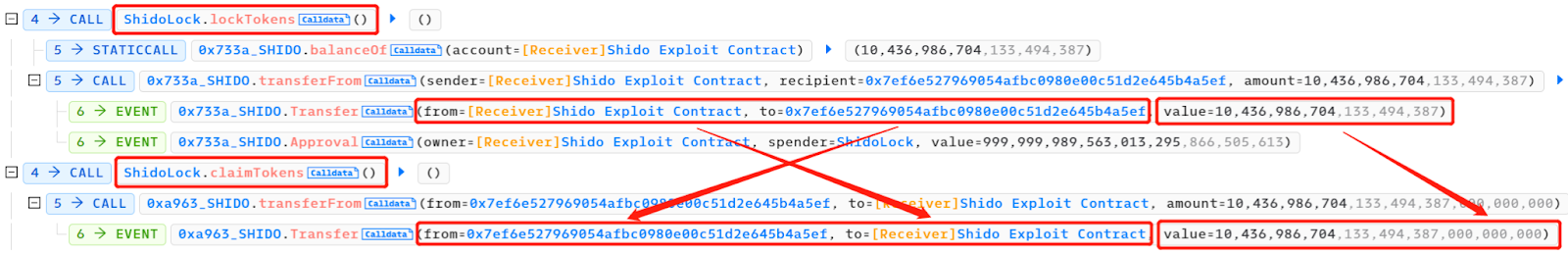

Kẻ tấn công sau đó gọi ShidoLock.lockTokens và ShidoLock.claimTokens theo trình tự, chuyển đổi 10, 436, 972, 685.676390697 Shido Inu: SHIDO token (9 chữ số thập phân) thành 10, 436, 986, 704, 133, 494, 387, 000, 000 , 000 mã thông báo SHIDO (18 chữ số thập phân).

Khi kẻ tấn công gọi hàm lockTokens trong hợp đồng ShidoLock, chúng sẽ khóa 10, 436, 972, 685.676390697 Shido Inu: Mã thông báo SHIDO trong hợp đồng. Điều này có nghĩa là những token này không thể được chuyển nhượng hoặc giao dịch cho đến khi đáp ứng được một số điều kiện nhất định. Bằng cách khóa mã thông báo, kẻ tấn công có thể duy trì sự ổn định về giá của mã thông báo ở một mức độ nhất định.

Kẻ tấn công đã gọi hàm ClaimTokens để chuyển đổi các mã thông báo bị khóa thành 10, 436, 986, 704, 133, 494, 387, 000, 000, 000 mã thông báo SHIDO. Bước này tăng số lượng vị trí thập phân cho mã thông báo SHIDO từ 9 lên 18 một cách hiệu quả, tăng tổng nguồn cung cấp mã thông báo.

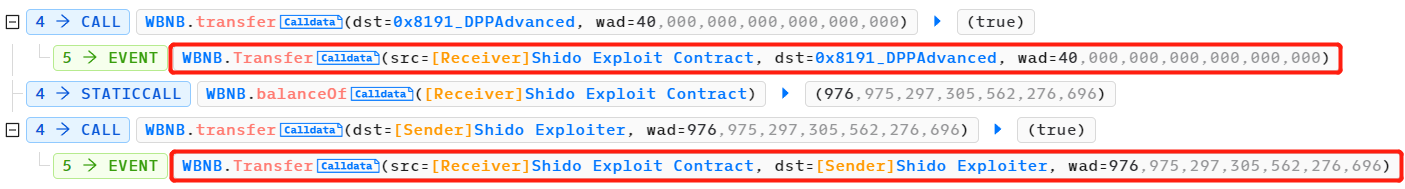

Có sự chênh lệch về giá giữa nhóm PancakeSwap V2: SHIDO-WBNB và nhóm PancakeSwap V2: SHIDO 28 thông qua cơ chế khóa và yêu cầu. Cụ thể, giá giảm do nguồn cung token SHIDO trong nhóm PancakeSwap V2: SHIDO-WBNB tăng. Trong nhóm PancakeSwap V2: SHIDO 28, giá tương đối cao do nguồn cung không tăng. Kẻ tấn công đã lợi dụng sự chênh lệch giá này và trao đổi token giữa hai nhóm, chuyển 10, 436, 986, 704, 133, 494, 387, 000, 000, 000 token SHIDO (sau dấu thập phân) với mức giá thuận lợi hơn 18 bit) đã được trao đổi thành 1.016 WBNB.

Cuối cùng, kẻ tấn công đã hoàn trả khoản vay nhanh 40 WBNB và nhận được khoản lãi khoảng 976 WBNB.

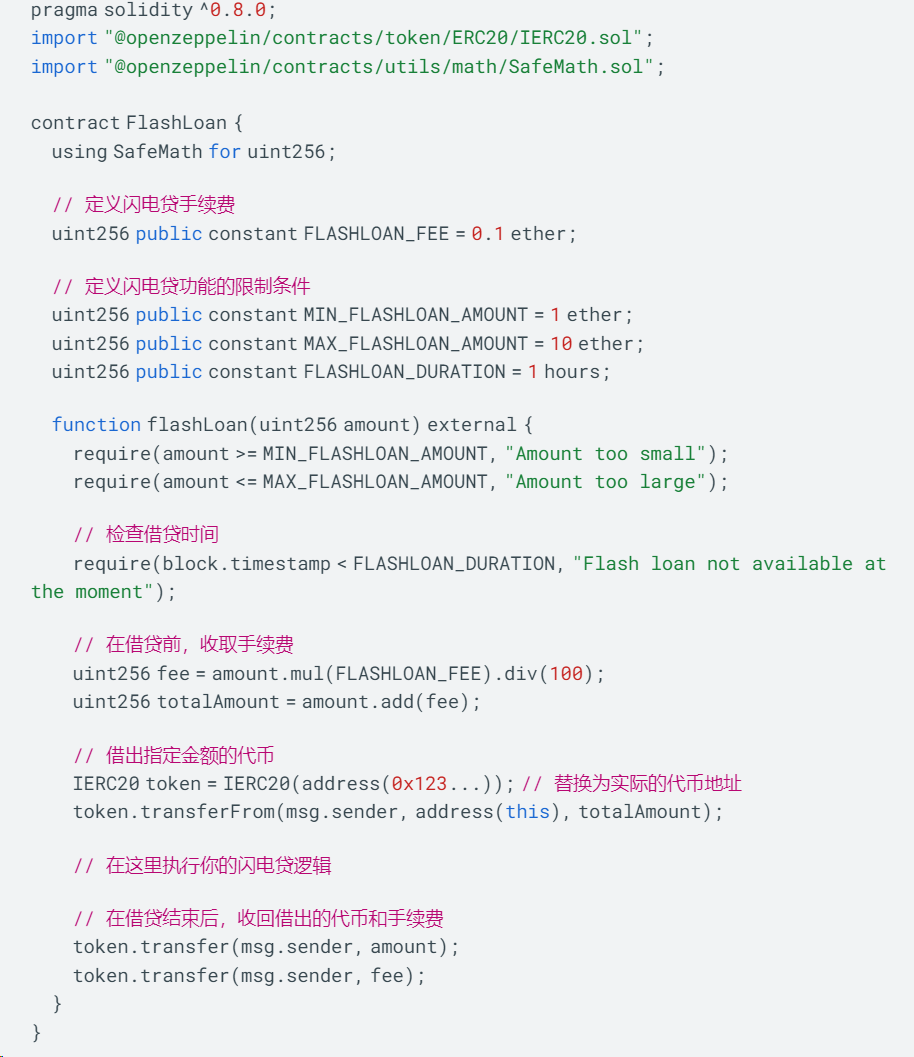

Hạn chế chức năng flash loan

Hạn chế các chức năng cho vay nhanh và đưa ra phí cho vay nhanhlà một cách phổ biến để giảm nguy cơ bị tấn công và thao túng cho vay nhanh.

Hạn chế chức năng cho vay nhanh: Bạn có thể hạn chế chức năng cho vay nhanh, chẳng hạn như đặt số tiền vay tối thiểu, giới hạn thời gian cho vay, v.v. Điều này làm giảm khả năng kẻ tấn công sử dụng các khoản vay flash để thực hiện các cuộc tấn công.

Giới thiệu phí xử lý khoản vay nhanh: Người vay có thể bị tính một khoản phí xử lý nhất định. Điều này có thể làm tăng chi phí của các cuộc tấn công, khiến kẻ tấn công phải đối mặt với rủi ro và chi phí cao hơn khi thực hiện các cuộc tấn công flash loan.

Trong mã mẫu ở trên, chúng tôi đặt ra một số hạn chế để hạn chế việc sử dụng chức năng flash loan, chẳng hạn như số tiền vay tối thiểu, số tiền vay tối đa và thời gian vay. Trước khi thực hiện hoạt động cho vay nhanh, trước tiên chúng tôi tính toán và tính một tỷ lệ phần trăm phí xử lý nhất định.

1.2 Tấn công bánh sandwich

Sandwich Attack là một phương thức tấn công khai thác sự bất cân xứng thông tin trên các sàn giao dịch phi tập trung (DEX).Kẻ tấn công khai thác chênh lệch giá để thu lợi nhuận bằng cách chèn các giao dịch độc hại giữa hai giao dịch.

Cuộc tấn công bánh sandwich CurveFinance

Vào ngày 2 tháng 8 năm 2023, các hệ thống Hypernative đã phát động một cuộc tấn công bánh sandwich vào Curve Finance. Kẻ tấn công chèn các giao dịch độc hại giữa hai giao dịch để tăng tính thanh khoản và loại bỏ tính thanh khoản.Kiếm 36,8 nghìn USDT.

Attack Tx:

Kẻ tấn công thực hiện cuộc tấn công sandwich bằng cách nào?

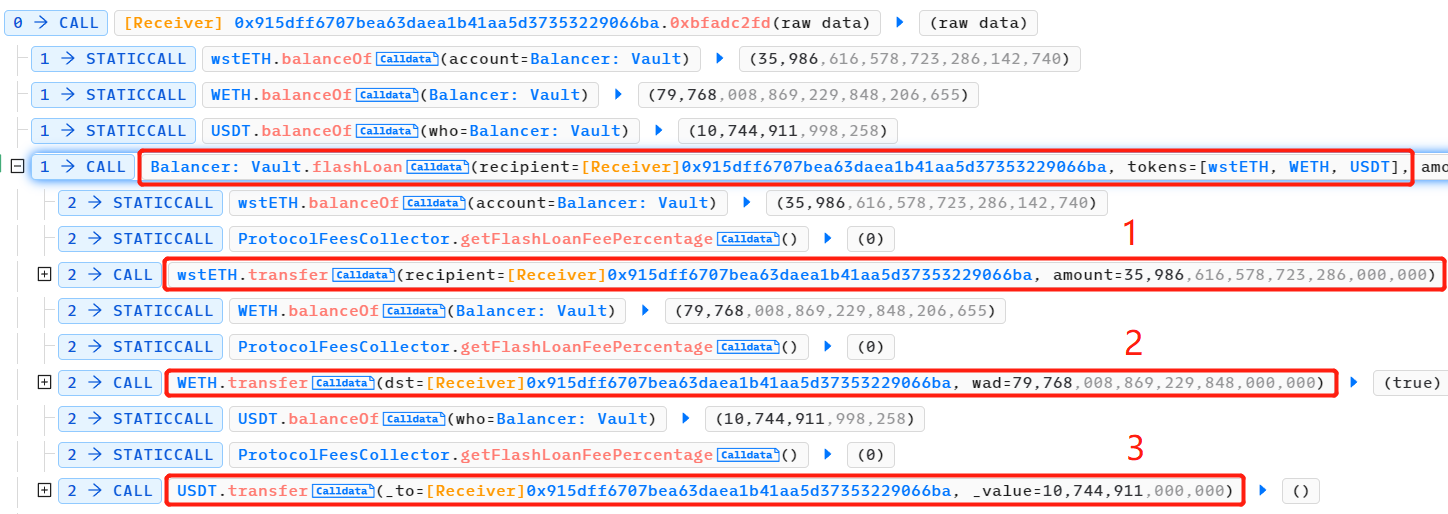

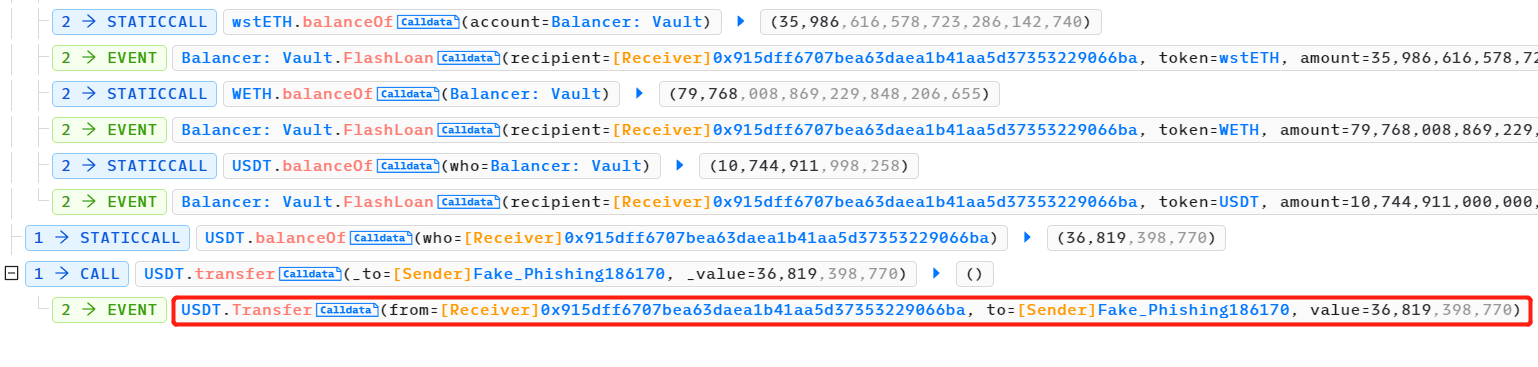

Kẻ tấn công đã nhận được các khoản vay flash khổng lồ từ nhiều nguồn tài trợ, bao gồm wstETH, WETH và USDT.

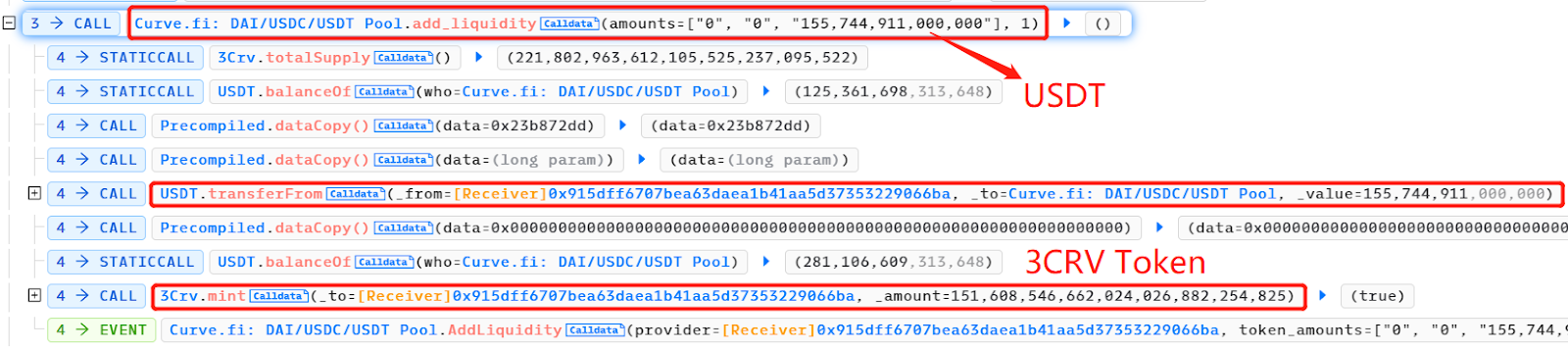

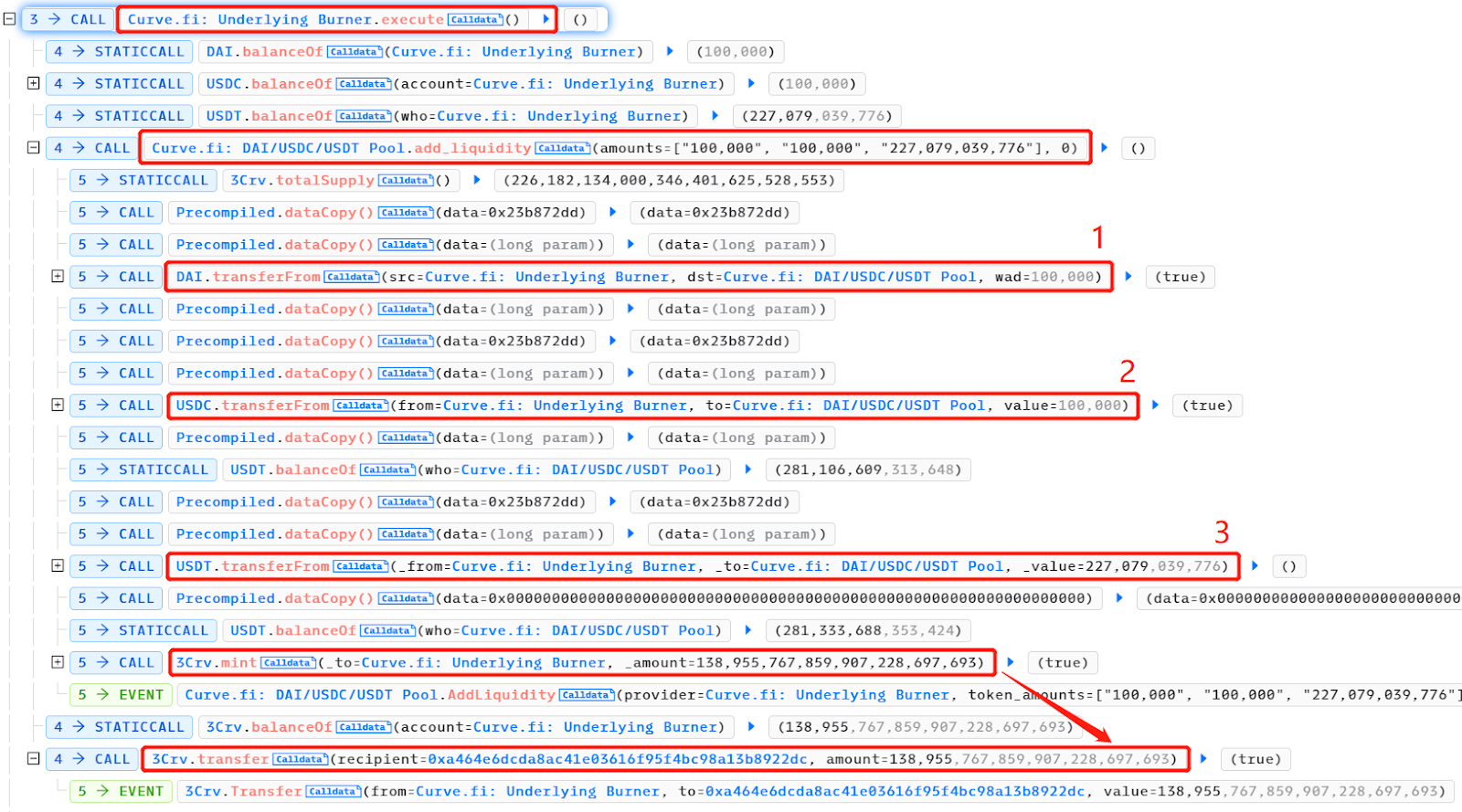

Kẻ tấn công đã cung cấp thanh khoản 155.000.000 USDT cho 3 nhóm và nhận được 3 mã thông báo CRV LP. 3 CRV là mã thông báo LP của Curve TriPool (nhóm khai thác Curve DAI/USDC/USDT), nhóm khai thác đã bị xâm phạm trong cuộc tấn công.

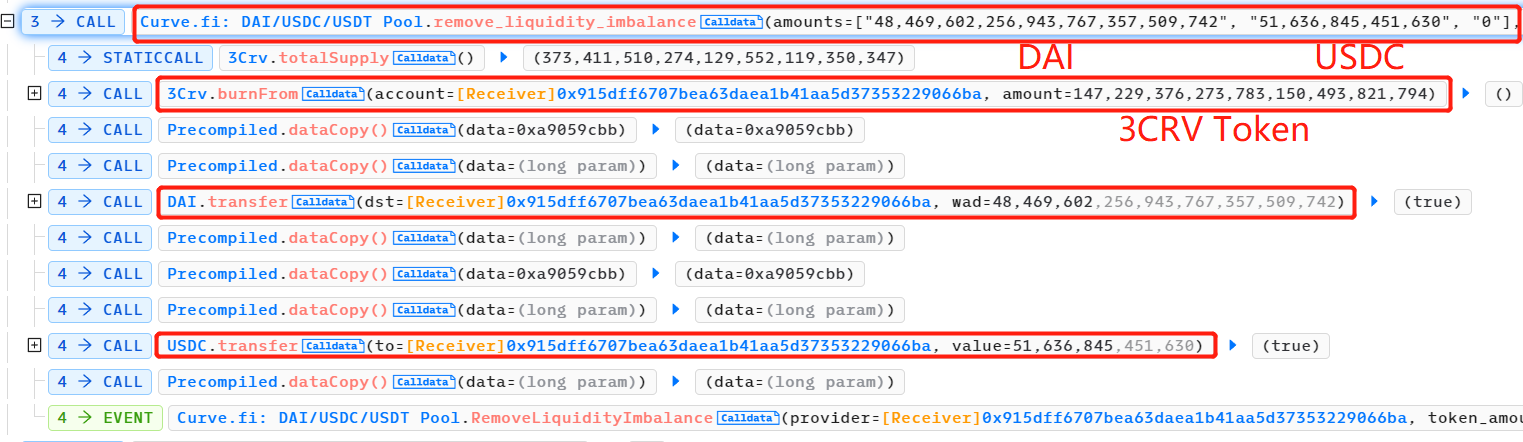

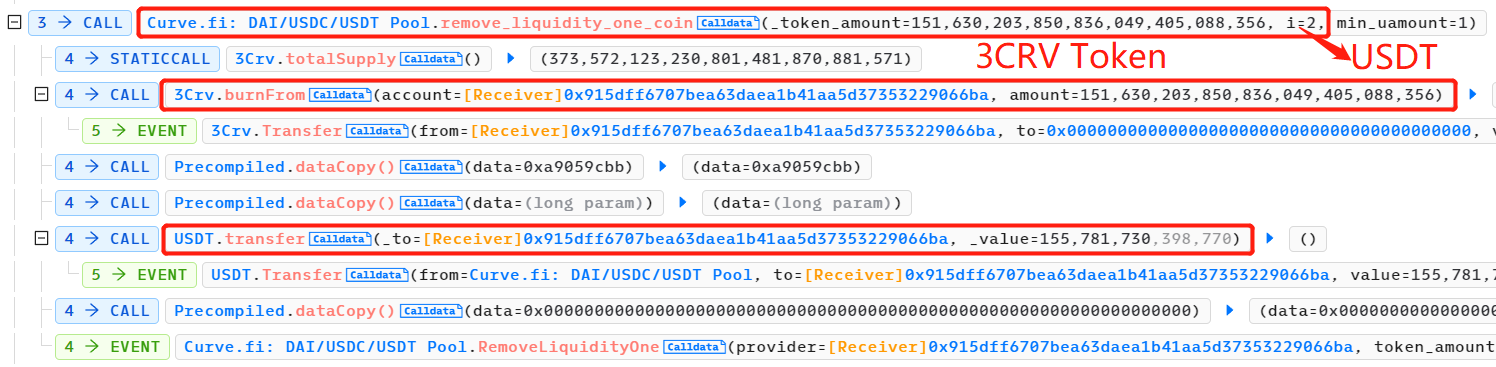

Kẻ tấn công đã loại bỏ (gần như tất cả) thanh khoản DAI và USDC khỏi nhóm và phá hủy 3 mã thông báo CRV LP. Tại thời điểm này, nhóm gần như hoàn toàn bằng USDT, điều này tạm thời khiến nó rẻ hơn nhiều so với DAI và USDC.

Gọi hàm thực thi hợp đồng UnderlyingBurner () để tiếp tục bổ sung tính thanh khoản cho nhóm khai thác Curve DAI/USDC/USDT. UnderlyingBurner chủ yếu nắm giữ USDT và số lượng DAI:USDC:USDT được thêm vào là 100.000: 100.000: 227, 079, 039, 776. Điều này dẫn đến việc nhóm mất cân bằng hơn, với số lượng USDT tương đối cao hơn và giá trị thấp hơn.

Kẻ tấn công đã thêm số DAI và USDC nắm giữ của mình vào nhóm Curve DAI/USDC/USDT và được hưởng phí bảo hiểm, nghĩa là nhận được số lượng cao hơn 3 mã thông báo CRV LP.

Kẻ tấn công đã phá hủy 3 token CRV LP và rút thanh khoản USDT.

Kẻ tấn công hoàn trả khoản vay nhanh và giữ lợi nhuận 36,8 K USDT.

Trong quá trình này, giao dịch độc hại đề cập đến một giao dịch trong đó kẻ tấn công đã loại bỏ một lượng lớn thanh khoản DAI và USDC khỏi nhóm khai thác Curve DAI/USDC/USDT và phá hủy 3 token CRV LP. Giao dịch này khiến nhóm rất mất cân bằng, với số lượng USDT tương đối cao hơn, dẫn đến giá trị thấp hơn.

Hai giao dịch còn lại đề cập đến các giao dịch mà kẻ tấn công đã thêm thanh khoản và rút thanh khoản. Kẻ tấn công đã lợi dụng chênh lệch giá bằng cách thêm thanh khoản DAI và USDC mà hắn nắm giữ vào nhóm khai thác Curve DAI/USDC/USDT và rút nó với mức phí cao hơn, nhận được số lượng cao hơn 3 mã thông báo CRV LP.

Bằng cách này, kẻ tấn công gói giao dịch độc hại với hai giao dịch khác thông qua cuộc tấn công bánh sandwich, mua thanh khoản USDT ở mức giá thấp và sau đó bán nó với giá cao để thu lợi nhuận.

Lệnh giao dịch giới hạn

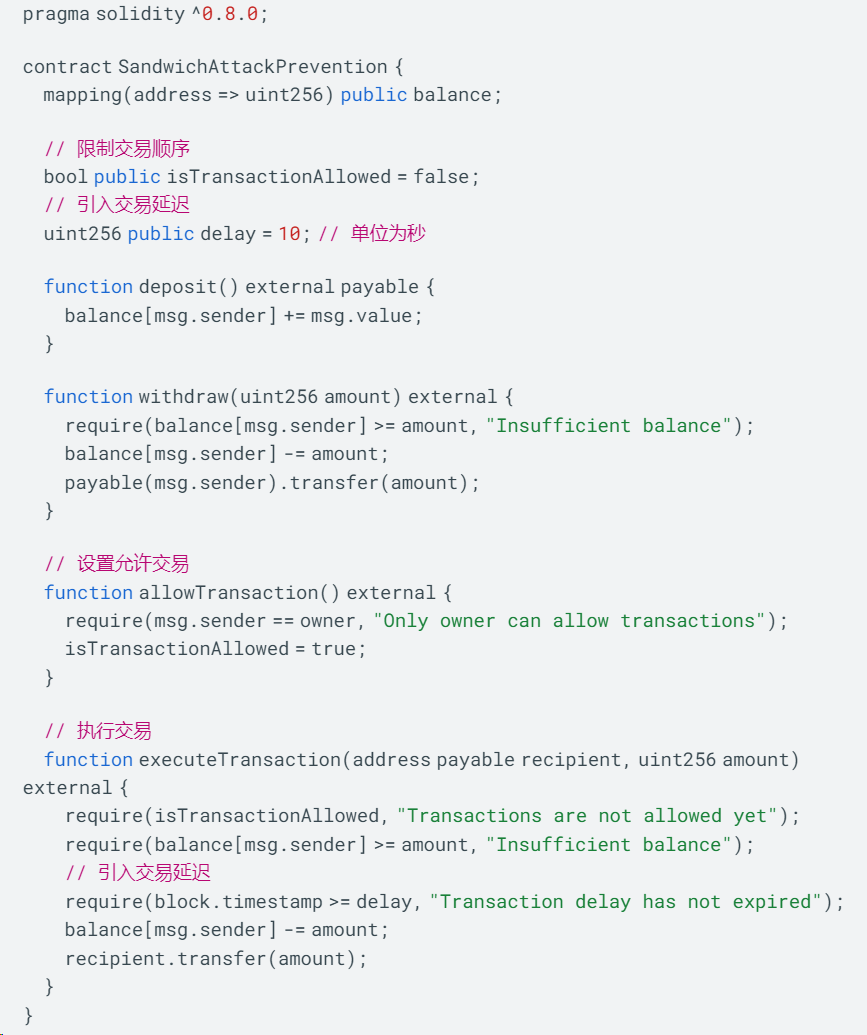

Khi nói đến việc ngăn chặn các cuộc tấn công kiểu sandwich, việc triển khai mã có thể liên quan đến các hợp đồng thông minh và logic giao dịch phức tạp. Đây là một ví dụ đơn giản cho thấy cách vượt quaHạn chế lệnh giao dịch và gây ra sự chậm trễ trong giao dịchđể ngăn chặn các cuộc tấn công bánh sandwich.

Trong ví dụ này, chúng tôi giả định rằng có một hợp đồng thông minh SandwichAttackPrevent quản lý số dư và hoạt động giao dịch của người dùng. Để ngăn chặn các cuộc tấn công sandwich, chúng tôi giới thiệu hai cơ chế phòng thủ chính.

Đầu tiên, trong hàm allowTransaction, chỉ chủ sở hữu hợp đồng mới có thể đặt isTransactionAllowed thành true, cho phép người dùng thực hiện giao dịch. Điều này đảm bảo rằng các giao dịch được thực hiện theo đúng thứ tự và không cho phép kẻ tấn công chèn các giao dịch độc hại giữa hai giao dịch.

Thứ hai, trong hàm execTransaction, chúng tôi đưa ra khái niệm về độ trễ giao dịch. Người dùng chỉ có thể thực hiện giao dịch sau khi thời gian khối hiện tại vượt quá thời gian trễ đã đặt. Điều này giúp những người dùng khác có đủ thời gian để thực hiện giao dịch và cập nhật giá, giảm cơ hội cho những kẻ tấn công khai thác chênh lệch giá.

1.3 Cuộc tấn công của Oracle

Nhà tiên tri về giá là nguồn dữ liệu cung cấp thông tin về giá theo thời gian thực cho tiền điện tử. Thông tin này rất quan trọng đối với hoạt động bình thường của nhiều giao thức DeFi.Một cuộc tấn công của oracle đề cập đến kẻ tấn công thay đổi dữ liệu do oracle cung cấp một cách giả tạo để kiếm lợi từ các giao dịch dựa trên thao túng giá.

Sự cố tấn công oracle của Rodeo Finance

Rodeo là một nền tảng DeFi cung cấp dịch vụ tiên tri về giá. Vào ngày 11 tháng 7 năm 2023, việc thao túng giá đã dẫn đến việc tin tặc đánh cắp giao thức RodeoKhoảng 472 ETH (khoảng 888.000 USD).

Attack Tx:

Những lời tiên tri về giá được thao túng như thế nào?

Chìa khóa của cuộc tấn công Rodeo Finance là Rodeo TWAP Oracle. Oracle này được sử dụng để theo dõi tỷ lệ giá giữa ETH và unshETH.

Phân tích các giao dịch tấn công: Quá trình tấn công bắt đầu bằng việc kẻ tấn công thực hiện một giao dịch được lên kế hoạch cẩn thận. Những kẻ tấn công đã tận dụng sự hiểu biết sâu sắc về kiến trúc nền tảng và các lỗ hổng tiềm ẩn trong oracle Giá trung bình có trọng số theo thời gian (TWAP) để phát động cuộc tấn công.

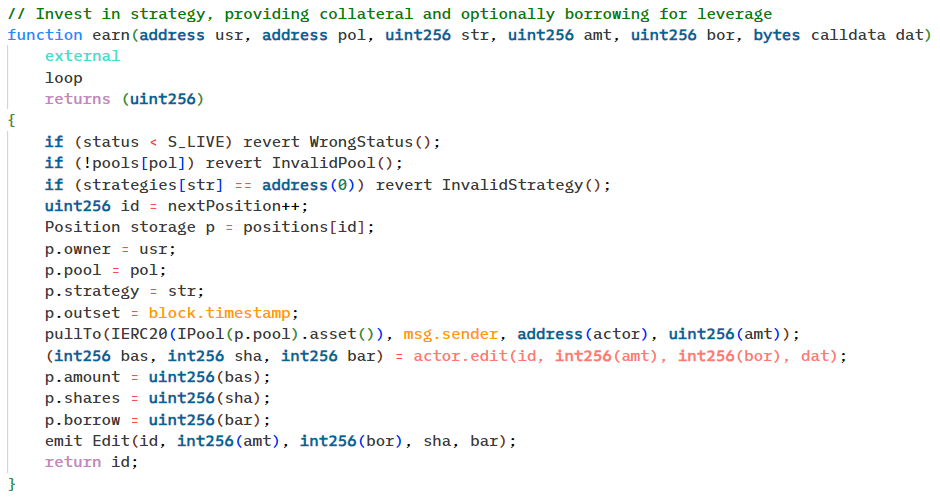

Thao túng các oracle TWAP: Kẻ tấn công có thể buộc trao đổi USDC lấy unshETH bằng cách sử dụng chức năng kiếm tiền được liên kết với địa chỉ chính sách chưa được định cấu hình. Thao tác này vượt qua một cách hiệu quả việc kiểm soát trượt giá do dự báo giá unshETH thiếu sót gây ra. Về cơ bản, hàm kiếm tiền bị buộc từ USDC sang WETH và sau đó là unshETH.

Tính giá TWAP: Giá TWAP được tính bằng cách lấy trung bình giá của bốn lần cập nhật gần đây nhất, mỗi lần cập nhật cách nhau 45 phút. Tuy nhiên, nhà tiên tri về giá thiếu sót đã trả lại một mức giá bị thao túng, khiến hợp đồng thông minh coi vị thế này là lành mạnh.

Mở một vị thế có đòn bẩy: Kẻ tấn công thao túng nhà tiên tri TWAP thông qua một cuộc tấn công sandwich và sau đó mở một vị thế có đòn bẩy bằng cách gọi hàm kiếm tiền từ hợp đồng của nhà đầu tư. Họ đã vay USDC trị giá 400.000 USD.

Hoán đổi tài sản: Kẻ tấn công hoán đổi tài sản đã vay với nhóm CamelotDEX cơ bản, đồng thời bán unshETH đã chuẩn bị của họ trở lại nhóm.

Bỏ qua xác minh thực thi: Hợp đồng thường xác minh rằng các hoạt động là hợp lệ. Tuy nhiên, vì những kẻ tấn công kiểm soát chiến lược này nên chúng dễ dàng vượt qua bước kiểm tra này. Điều này cho phép kẻ tấn công khai thác các vị trí bị thao túng bằng cách bán unshETH đã chuẩn bị sẵn trở lại nhóm, trích xuất thanh khoản từ nền tảng một cách hiệu quả.

Chuyển số tiền bị đánh cắp: Kẻ tấn công đã chuyển số tiền bị đánh cắp từ Arbitrum sang Ethereum, đổi 285 ETH lấy unshETH và sau đó chuyển chúng sang Arbitrum để tiếp tục cuộc tấn công. Số tiền bị đánh cắp trị giá 150 ETH sau đó được chuyển sang Tornado Cash, một dịch vụ trộn Ethereum tập trung vào quyền riêng tư. 371,2 ETH còn lại (trị giá khoảng 701.679 USD) vẫn được giữ bởi một địa chỉ do kẻ tấn công kiểm soát.

Một lỗ hổng đáng kể trong cuộc tấn công này là một lỗ hổng trong quá trình thực thi Rodeo TWAP Oracle. Oracle dựa vào dự trữ của cặp giao dịch WETH/unshETH, có tính thanh khoản thấp và do đó biến động giá cao.

Tính giá dựa trên nhiều oracle

Để đảm bảo độ tin cậy của các truy vấn về giá, nên sử dụng một oracle đáng tin cậyNhiều oracle hoặc nguồn cấp dữ liệu giá tổng hợpđể tính giá thay vì chỉ dựa vào tỷ lệ ghép nối mã thông báo. Đặc biệt trong các tình huống mà tính thanh khoản của nhóm khai thác thấp, nguồn thông tin về giá đa dạng này có thể cải thiện độ chính xác của dữ liệu giá và khiến kẻ tấn công khó thao túng dữ liệu hơn.

Để đạt được điều này, một giải pháp khả thi là sử dụng oracle phi tập trung, chẳng hạn như Chainlink. Các oracle của Chainlink có thể thu thập dữ liệu từ nhiều nguồn dữ liệu khác nhau và sử dụng công nghệ blockchain để xác minh và xác nhận tính chính xác của dữ liệu. Bằng cách sử dụng nhiều nguồn dữ liệu, Chainlink giảm khả năng xảy ra lỗi ở một điểm duy nhất và khiến dữ liệu trở nên khó thao túng hơn.

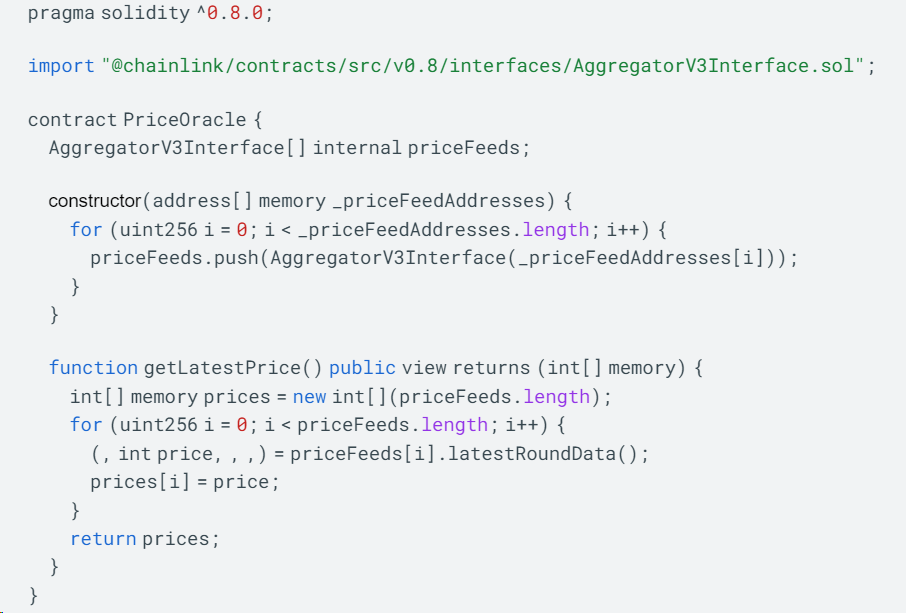

Dưới đây là mã ví dụ sử dụng hợp đồng tổng hợp Chainlink để lấy dữ liệu về giá:

Trong đoạn mã trên, chúng tôi sử dụng một mảng loại AggregatorV3Interface để lưu trữ nhiều phiên bản oracle. Hàm tạo chấp nhận một mảng địa chỉ oracle làm tham số và khởi tạo từng địa chỉ dưới dạng đối tượng AggregatorV3Interface.

Hàm getLatestPrice được sử dụng để lấy dữ liệu giá mới nhất từ nhiều nguồn dữ liệu. Nó lặp qua mảng priceFeeds và lấy dữ liệu giá bằng cách gọi hàm mới nhấtRoundData của mỗi oracle. Tất cả dữ liệu về giá được lưu trữ trong một mảng kiểu int và được trả về cho người gọi.

Bằng cách này, chúng tôi có thể lấy dữ liệu về giá từ nhiều nguồn dữ liệu và đảm bảo rằng các truy vấn về giá phản ánh giá tài sản chính xác hơn.

2. Rủi ro lỗ hổng hợp đồng thông minh

Lỗ hổng hợp đồng thông minh Lỗ hổng hợp đồng thông minh đề cập đến các lỗ hổng bảo mật hoặc lỗi trong mã được viết trên Ethereum hoặc các nền tảng hợp đồng thông minh khác.Cốt lõi của DeFi là giao thức tài chính dựa trên hợp đồng thông minh, vì vậy các lỗ hổng hợp đồng thông minh có thể dẫn đến mất tiền của người dùng, thao túng thị trường hoặc các hành vi nguy hiểm khác.

Việc xác định những lỗ hổng này là rất quan trọng,chúng taViệc kiểm toán bao gồmCác vấn đề tiềm ẩn khác nhau. Điều này bao gồm nhưng không giới hạn ở các lỗ hổng reentrancy, lỗ hổng kiểm soát truy cập, lỗ hổng tràn số nguyên và lỗ hổng logic nghiệp vụ. Các dịch vụ kiểm toán toàn diện của chúng tôi được thiết kế để tăng cường tính bảo mật cho hợp đồng thông minh của bạn và bảo vệ khỏi những rủi ro này.

Phần sau đây sử dụng các lỗ hổng kiểm soát truy cập làm ví dụ để minh họa tác động của các lỗ hổng hợp đồng thông minh trên DeFi.

Lỗ hổng kiểm soát truy cập LeetSwap

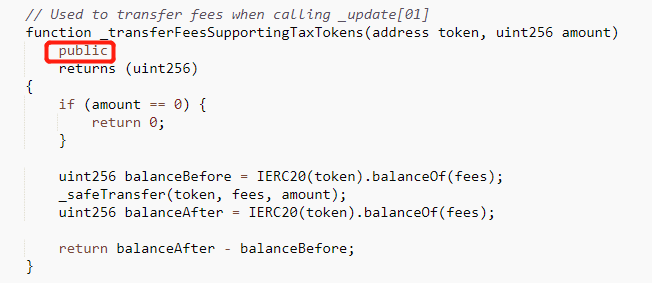

LeetSwap bị tấn côngKhoản lỗ vượt quá 340 ETH. Nguyên nhân sâu xa là có lỗ hổng kiểm soát truy cập trong hợp đồng Cặp LeetSwap V2 và khả năng hiển thị của hàm _transferFeesSupportingTaxTokens là công khai.

Attack Tx:

Vulnerable Contract:

https://basescan.org/address/0x94dac4a3ce998143aa119c05460731da80ad90cf

Kẻ tấn công gọi hàm _transferFeesSupportingTaxTokens để thao túng pool. Quá trình tấn công như sau:

Kẻ tấn công gọi hàm _transferFeesSupportingTaxTokens để thao túng pool. Quá trình tấn công như sau:

Sử dụng WETH để đổi lấy token A khác.

Hàm _transferFeesSupportingTaxTokens được gọi để chuyển mã thông báo A và sau đó chức năng đồng bộ hóa được gọi, khiến giá của mã thông báo A tăng lên.

Trao đổi mã thông báo A để lấy thêm WETH và làm trống nhóm.

giải pháp

Để khắc phục lỗ hổng kiểm soát quyền truy cập của hàm _transferFeesSupportingTaxTokens, chế độ hiển thị của hàm phải được thay đổi thành riêng tư hoặc nội bộ. Khai báo hàm này là riêng tư để chỉ các hàm khác trong hợp đồng mới có thể gọi nó. Khai báo hàm là nội bộ để các hợp đồng kế thừa hợp đồng này có thể truy cập được. Khi các hợp đồng khác kế thừa hợp đồng Cặp LeetSwap V2, chúng có thể gọi hàm _transferFeesSupportingTaxTokens thông qua từ khóa super. Người dùng bên ngoài không thể truy cập trực tiếp vào chức năng này, điều này giúp cải thiện tính bảo mật của hợp đồng.

Cần phải quyết định cách thay đổi mức độ hiển thị của chức năng dựa trên logic và yêu cầu hợp đồng cụ thể để đảm bảo rằng hoạt động bình thường của hợp đồng không bị ảnh hưởng đồng thời cải thiện tính bảo mật.

Kiểm toán hợp đồng thông minh là một bước quan trọng trong việc xác định và ngăn ngừa các lỗ hổng. hiện hữuSalus,Chúng tôi có một đội ngũ các nhà phát triển hợp đồng thông minh và chuyên gia kiểm toán giàu kinh nghiệm, những người có thể giúp bạn tăng cường tính bảo mật cho hợp đồng của mình.Chuyên môn của chúng tôi cho phép chúng tôi xác định những điểm yếu tiềm ẩn và đảm bảo sự an toàn và độ tin cậy cho dự án của bạn.

3. Rủi ro hoạt động của người dùng

Trong lĩnh vực DeFi, rủi ro hoạt động của người dùng đề cập đến nguy cơ mất vốn do lỗi vận hành của chính người dùng, thiếu nhận thức về bảo mật hoặc hành vi thiếu thận trọng khi sử dụng nền tảng DeFi.Dưới đây là một số rủi ro hành động phổ biến của người dùng:

Nhấp vào liên kết độc hại: Người dùng có thể vô tình nhấp vào liên kết độc hại, khiến phần mềm độc hại hoặc vi-rút lây nhiễm vào thiết bị của họ, kẻ tấn công có thể sử dụng để truy cập vào thông tin nhạy cảm của người dùng hoặc kiểm soát ví của họ.

Sử dụng ví không an toàn: Nếu người dùng chọn sử dụng ứng dụng ví hoặc ví phần cứng không an toàn, kẻ tấn công có thể khai thác các lỗ hổng này để đánh cắp khóa riêng hoặc quyền hoạt động của người dùng.

Rò rỉ khóa riêng: Nếu người dùng rò rỉ khóa riêng trong môi trường không được mã hóa hoặc lưu trữ khóa riêng ở nơi không an toàn, kẻ tấn công có thể dễ dàng lấy được khóa riêng của người dùng và kiểm soát tiền của họ.

Hoạt động giao dịch thiếu thận trọng: Nếu người dùng không kiểm tra cẩn thận các chi tiết giao dịch (chẳng hạn như địa chỉ mục tiêu, số tiền giao dịch, v.v.) khi thực hiện giao dịch, tiền có thể được gửi đến sai địa chỉ hoặc sai số tiền.

Để giảm thiểu rủi ro vận hành của người dùng, đây là một số gợi ý:

Nâng cao nhận thức về bảo mật: Hiểu các chiến thuật lừa đảo, phần mềm độc hại và lừa đảo phổ biến cũng như tìm hiểu cách nhận biết và tránh chúng. Hãy cảnh giác và kiểm tra cẩn thận các liên kết và ứng dụng liên quan đến DeFi.

Sử dụng ví an toàn: Chọn sử dụng ứng dụng ví hoặc ví phần cứng đã được kiểm tra bảo mật và có danh tiếng tốt. Đảm bảo ứng dụng ví và chương trình cơ sở của bạn được cập nhật và tuân theo các biện pháp bảo mật tốt nhất.

Sao lưu và bảo vệ khóa riêng: Lưu trữ khóa riêng ở nơi an toàn và mã hóa chúng bằng mật khẩu mạnh. Sao lưu khóa riêng của bạn thường xuyên và lưu trữ chúng ở vị trí ngoại tuyến, an toàn để tránh mất dữ liệu do vô tình.

Kiểm tra kỹ chi tiết giao dịch: Trước khi thực hiện bất kỳ giao dịch nào, hãy kiểm tra kỹ chi tiết giao dịch để đảm bảo địa chỉ đích, số tiền giao dịch, v.v. là chính xác. Kiểm tra kỹ có thể tránh được việc mất tiền do sơ suất.

4. Tóm tắt

Xin lưu ý rằng giải pháp cho từng cuộc tấn công và lỗ hổng trên chỉ là những ví dụ đơn giản và không ngăn chặn hoàn toàn các cuộc tấn công tương ứng hoặc khắc phục các lỗ hổng tương ứng. Nếu bạn quan tâm đến việc kiểm tra hợp đồng thông minh, vui lòngliên hệ chúng tôi, chúng tôi sẽ làm việc với bạn để cung cấp cho bạn các dịch vụ kiểm toán chuyên nghiệp nhằm đảm bảo rằng hợp đồng của bạn được an toàn và đáng tin cậy. Chúng tôi cam kết cung cấp cho bạn các dịch vụ chất lượng cao và hỗ trợ kỹ thuật toàn diện để đảm bảo rằng các hợp đồng thông minh của bạn chạy trong một môi trường an toàn và đáng tin cậy.