Kế hoạch bồi thường và phân tích sau lỗ hổng Multichain

Vào ngày 19 tháng 2 năm 2022, Multichain, tập trung vào cơ sở hạ tầng chuỗi chéo, đã đưa ra bản phân tích sau sự kiện về lỗ hổng xảy ra vào ngày 10 tháng 1 và đang chuẩn bị triển khai kế hoạch bồi thường cho người dùng. Nội dung chính của toàn văn như sau:

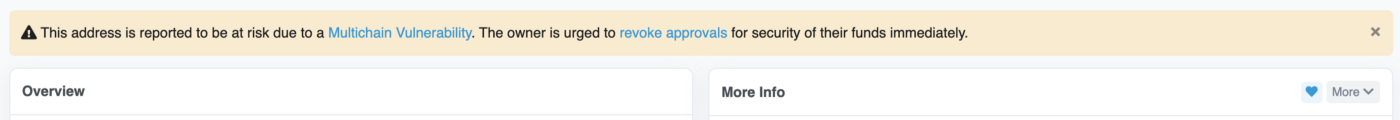

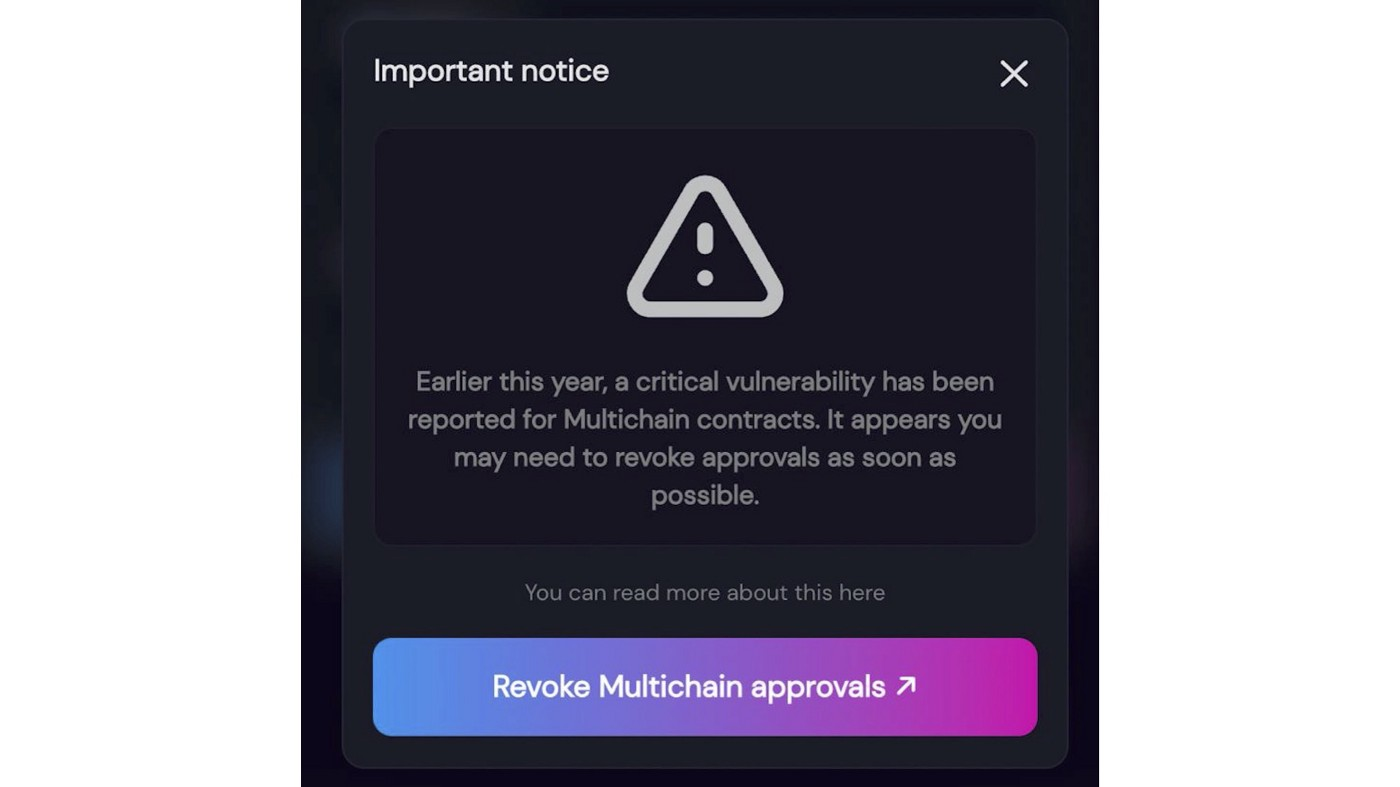

Vào ngày 10 tháng 1 năm 2022, Multichain đã nhận được hai cảnh báo về lỗ hổng nghiêm trọng về hợp đồng nhóm thanh khoản Multichain và hợp đồng bộ định tuyến do công ty bảo mật Dedaub phát hành và sau đó đã xác nhận rằng 8 mã thông báo (WETH, WBNB, MATIC, AVAX, MFI, WSPP , TLOS , IOTEX) bị ảnh hưởng bởi lỗ hổng. Sau khi lỗ hổng nhóm thanh khoản được báo cáo, nhóm Multichain đã ngay lập tức triển khai nâng cấp thanh khoản mã thông báo bị ảnh hưởng lên hợp đồng mới để lỗ hổng nhanh chóng được khắc phục. Tuy nhiên, rủi ro vẫn còn đối với những người dùng chưa hủy cấp phép hợp đồng định tuyến bị ảnh hưởng. Điều quan trọng là việc hủy ủy quyền phải do chính người dùng xử lý.Do đó, Multichain đã đưa ra thông báo chính thức về lỗ hổng bảo mật vào ngày 18 tháng 1 và kêu gọi người dùng thực hiện hành động ngay lập tức theo hướng dẫn.

tác động sự kiện

Thống kê dữ liệu tính đến: 24:00 giờ UTC ngày 18 tháng 2.

l Tổng cộng có 7962 địa chỉ người dùng bị ảnh hưởng, 4861 địa chỉ đã bị hủy cấp phép và 3101 địa chỉ còn lại chưa thực hiện hành động hủy.

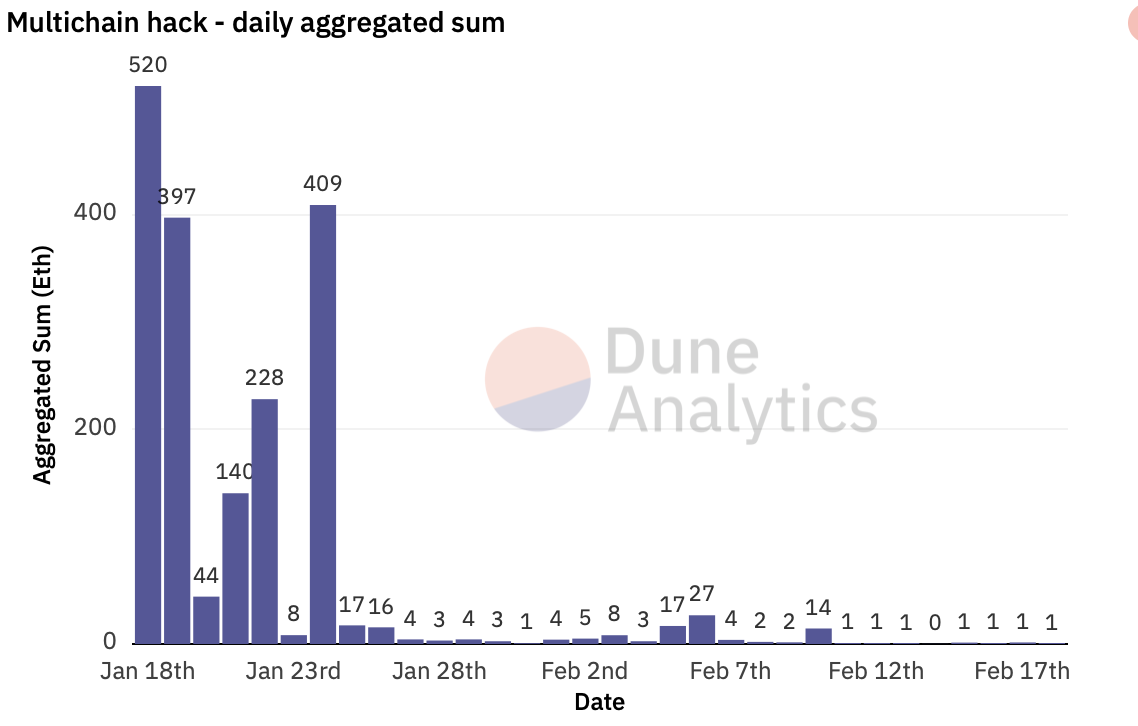

Mô tả hình ảnh

Daily hack sum, by @Dune Analytics

Vào ngày 18 tháng 1, nhóm Multichain đã thông báo cho những người dùng bị ảnh hưởng thông qua tất cả các kênh. Sau một tháng làm việc chăm chỉ, hơn 61% người dùng đã hủy cấp phép thành công cho đến nay. Theo dữ liệu giám sát của Dune Analytics, các cuộc tấn công chủ yếu xảy ra trong tuần đầu tiên sau khi lỗ hổng được phát hành, sau ngày 25 tháng 1, số lượng và giao dịch của hacker bắt đầu giảm mạnh. Mặc dù các cuộc tấn công cũng đã xảy ra trong hai tuần qua, nhưng số lượng liên quan là tương đối nhỏ.

kế hoạch đền bù

Với nỗ lực chung của Multichain và hacker mũ trắng, gần 50% số tiền đã được thu hồi (912,7984 WETH và 125 AVAX). Bất chấp những nỗ lực tốt nhất của Multichain để cứu vãn tổn thất, 976,8628 WETH đã bị đánh cắp.

Để bù đắp tổn thất của người dùng, Multichain đã đưa ra đề xuất bồi thường 100% tổn thất của người dùng (bao gồm cả phí khai thác) và tiền sẽ được trả lại cho hai loại người dùng sau:

(1) Người dùng bị hủy ủy quyền

(2) Người dùng gửi yêu cầu trên bàn trợ giúp Multichain (https://multichain.zendesk.com/hc/en-us/requests/new).

Nhóm Multichain tuyên bố rằng đã một tháng kể từ khi lỗ hổng được tiết lộ chính thức vào ngày 18 tháng 1 và kêu gọi người dùng hủy ủy quyền. Trong tháng này, nhóm Multichain đã cố gắng hết sức để thực hiện mọi cách khả thi để thông báo cho những người dùng bị ảnh hưởng. Một khi kế hoạch bồi thường được công khai, rất khó tránh khỏi các cuộc tấn công ác ý của tin tặc. Do đó, nhóm Multichain sẽ không còn bồi thường cho bất kỳ tổn thất nào phát sinh sau 24:00 (giờ UTC) vào ngày 18 tháng 2. Tuy nhiên, Multichain tuyên bố rằng họ sẽ tiếp tục cố gắng hết sức để thu hồi càng nhiều tiền bị đánh cắp càng tốt từ cuộc tấn công và sẽ tiếp tục cập nhật tin tức. Tất cả số tiền được thu hồi sau 24:00 (giờ UTC) vào ngày 18 tháng 2 cũng sẽ được hoàn trả đầy đủ cho người dùng (đã trừ phí khai thác).

Ngoài ra, Multichain một lần nữa khuyến khích mạnh mẽ người dùng đã ủy quyền cho các hợp đồng mã thông báo bị ảnh hưởng hủy cấp phép trước khi gửi bất kỳ mã thông báo nào đến ví của họ. Người dùng có thể thực hiện kiểm tra trạng thái và hủy cấp phép thông qua giao diện người dùng Multichain. Nếu bạn không biết cách thực hiện, bạn có thể làm theo hướng dẫn mà Multichain đưa ra. Đồng thời, người dùng được nhắc nhở rằng nếu gặp bất kỳ sự cố nào, họ có thể gửi yêu cầu tại bàn trợ giúp của Multichain hoặc liên hệ với họ qua Telegram chính thức và nhóm Multichain sẽ hỗ trợ.

Multichain UI:https://app.multichain.org/#/approvals

Hướng dẫn:https://medium.com/multichainorg/action-required-critical-vulnerability-for-six-tokens-6b3cbd22bfc0

Multichain help desk:https://multichain.zendesk.com/hc/en-us/requests/new

Telegram:https://t.me/anyswap

Thanh toán tiền thưởng lỗi

Cảm ơn

Cảm ơn

Multichain muốn bày tỏ lòng biết ơn đối với mọi dự án và thành viên cộng đồng đã liên hệ trong thời điểm quan trọng, đặc biệt phải kể đến Nhóm Etherscan, Sorbet Finance, Ava Labs, Sushiswap, Spookyswap, Metamask, Opensea, Lookrare, Tether, Popsicle Finance, Frax Finance , Gemini , Giao thức Synapse, BlockSec, 0xlosha, MevRefund và tất cả thành viên cộng đồng.

đánh giá sự kiện

Ngày 10 tháng 1:

Sau khi nhận được báo cáo của Dedaub, Multichain đã ngay lập tức thành lập một nhóm chung để thảo luận và thực hiện một loạt các biện pháp để bảo vệ an toàn cho các quỹ.

• Multichain đã kiểm tra tất cả các hợp đồng mã thông báo (1500+) và nhận thấy rằng 6 mã thông báo (WETH, WBNB, MATIC, AVAX, MFI, WSPP) có thể gặp rủi ro và các lỗ hổng liên quan đến nhóm thanh khoản của chúng đã được khắc phục trong vòng 24 giờ.

• Tạm dừng hợp đồng bộ định tuyến cho 6 mã thông báo.

• Tiến hành kiểm tra toàn diện với các đối tác để khắc phục sự cố các địa chỉ người dùng bị ảnh hưởng.

• Thiết lập hệ thống giám sát thời gian thực.

• Phát triển giao diện người dùng của trang web và thiết lập cổng hủy cấp phép (https://app.multichain.org/#/approvals).

• Lập hợp đồng bảo quản tài sản.

• Thông báo cho người dùng hủy cấp phép.

Ngày 18 tháng 1:

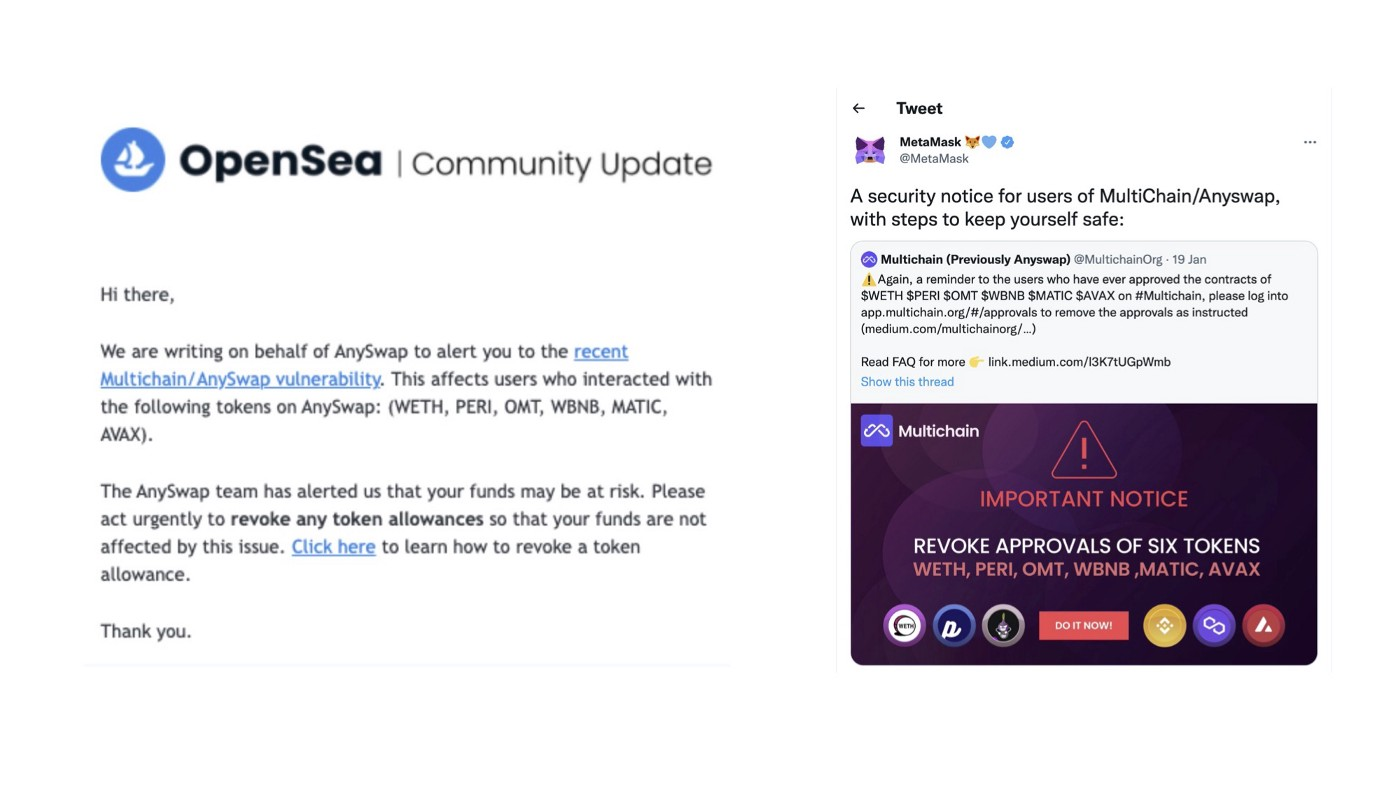

Multichain đã đưa ra một thông báo chính thức, kêu gọi những người dùng bị ảnh hưởng hủy bỏ ủy quyền và liên tục cập nhật cho tất cả người dùng tình hình mới nhất của vụ việc. Đồng thời, Multichain liên hệ với tất cả các kênh có thể (bao gồm Opensea, MetaMask, Polygon Bridge, Dapps, v.v.) để kêu gọi người dùng hành động ngay lập tức để bảo đảm tiền, từ đó tối đa hóa tỷ lệ người dùng bị hủy cấp phép.

Vụ hack đầu tiên xảy ra 16 giờ sau khi thông báo tiền boa, Multichain và công ty bảo mật Dedaub ngay lập tức chiến đấu để cứu người dùng bằng cách chạy bot Whitehat.

Ngày 19 tháng 1:

Để ngăn người dùng bị thiệt hại, Multichain bắt đầu gửi các giao dịch trực tuyến đến tất cả các địa chỉ AVAX, MATIC và WBNB bị ảnh hưởng, nhắc người dùng hủy ủy quyền càng sớm càng tốt.

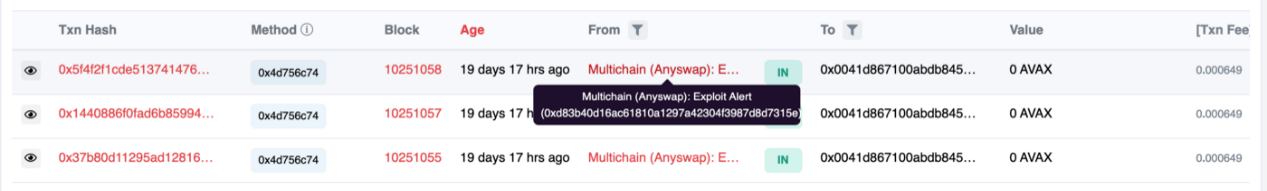

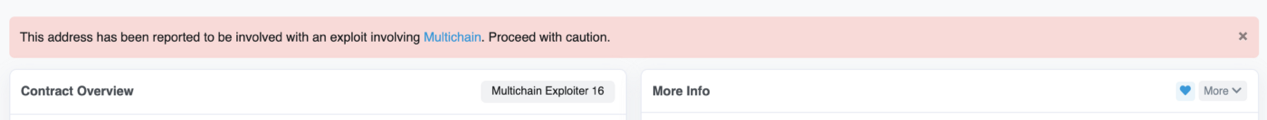

Ngoài ra, Multichain đã giao tiếp với trình duyệt Etherscan để thiết lập thanh cảnh báo cho kẻ tấn công và các địa chỉ WETH bị ảnh hưởng.

Ngày 20 tháng Một:

Sau khi thương lượng, một hacker đã đồng ý trả lại 259+63 ETH.

Ngày 22 tháng 1:

Công ty bảo mật BlockSec đã hỗ trợ Multichain trong chiến dịch giải cứu mũ trắng của mình.

Ngày 24 tháng 1:

Multichain đã phát triển API hủy ủy quyền cho Dapps. Bằng cách tích hợp API này, người dùng trên Dapps có thể trực tiếp hủy ủy quyền. SpookySwap, SushiSwap, SpiritSwap, AVAX bridge, AAVE, v.v. đều đã được tích hợp.

25 tháng 1:

Một thành viên cộng đồng (tên người dùng twitter @0xlosha) đã tham gia cuộc giải cứu mũ trắng và bảo vệ thành công 125 AVAX.

Multichain đã tìm thấy một lỗ hổng ảnh hưởng đến hai token khác (TLOS, IOTEX) và đã có biện pháp khắc phục kịp thời, lỗ hổng đã được khắc phục thành công trong vòng 24 giờ mà không gây ra tổn thất nào.

29 tháng 1:

Multichain đã hỗ trợ những người nắm giữ WSPP giải quyết vụ trộm tiền xảy ra vào ngày 26 tháng 1.

14 tháng 2:

Với sự giúp đỡ của các thành viên trong cộng đồng, Multichain đã liên lạc với Tether, công ty đã đóng băng số USDT trị giá hơn 715.000 USD trong địa chỉ Ethereum của một hacker.

Ngày 17 tháng 2:

Tất cả các mã thông báo bị ảnh hưởng đã được nâng cấp lên hợp đồng V6 và hỗ trợ chuỗi chéo tiền tệ gốc mà không yêu cầu người dùng ủy quyền mã thông báo.

phân tích kỹ thuật

phân tích kỹ thuật

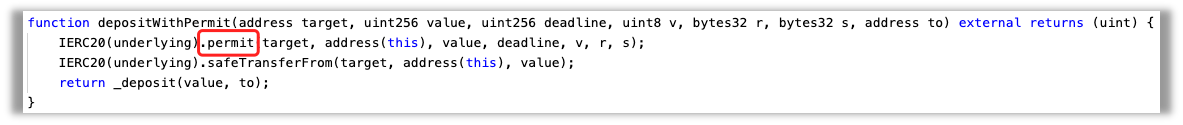

Sau khi nhận được cảnh báo lỗ hổng do công ty bảo mật cung cấp, các nhà phát triển nhóm Multichain đã nhanh chóng kiểm tra, sao chép và xác minh sự tồn tại của lỗ hổng, đồng thời kiểm tra kỹ lưỡng tất cả các hợp đồng có thể có liên quan và cuối cùng xác nhận rằng lỗ hổng liên quan đến hai hợp đồng AnyswapERC20 (V5 trở về trước). phiên bản), AnyswapRouter (V5 và các phiên bản trước đó), các phương pháp lỗ hổng cụ thể liên quan đến hợp đồng là:

①AnyswapERC20:

· depositWithPermit

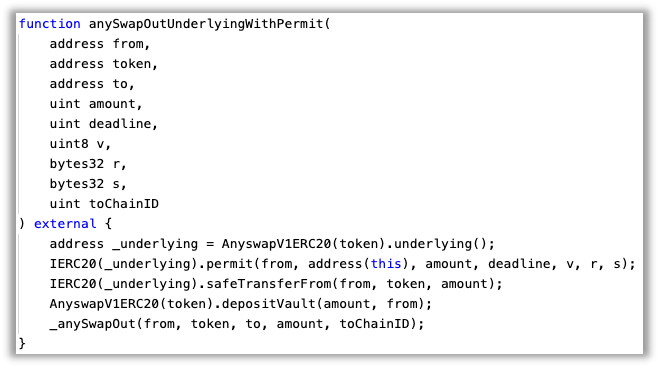

②AnyswapRouter:

· anySwapOutUnderlyingWithPermit

· anySwapOutExactTokensForTokensUnderlyingWithPermit

· anySwapOutExactTokensForNativeUnderlyingWithPermit

(1) Nguyên nhân

Lỗ hổng này là do hành động chung của hợp đồng Anyswap và hợp đồng mã thông báo cơ bản. Lý do chính là đối với một số hợp đồng mã thông báo cơ bản, không có triển khai phương thức giấy phép và có chức năng dự phòng. Khi gọi phương thức giấy phép của nó, nó sẽ được thực hiện, do đó các hoạt động Tiếp theo liên quan đến tiền được thực hiện, ảnh hưởng đến sự an toàn của tiền.

Mục đích chính của hợp đồng AnyswapERC20 là nhóm thanh khoản vốn. Ngay sau khi nhận được cảnh báo về lỗ hổng, nhóm đã ngay lập tức sửa chữa và triển khai phiên bản V6 của hợp đồng bảo mật, đồng thời gửi yêu cầu báo động tới mạng MPC để nạp tiền vào nhóm thanh khoản bảo mật. Cho đến nay, phần tiền này vẫn an toàn.

Hợp đồng AnyswapRouter chủ yếu được sử dụng để định tuyến nội dung liên chuỗi. Các nội dung chủ yếu bị ảnh hưởng bởi lỗ hổng này là nội dung của người dùng đã được ủy quyền theo hợp đồng và việc hủy ủy quyền nội dung cần phải do chính người dùng xử lý. Nhóm đã ngay lập tức mở trang buộc hủy cấp phép đối với các tài sản dễ bị tổn thương trên trang chủ của ứng dụng và thông báo cho người dùng nhiều nhất có thể để hủy cấp phép, đồng thời thiết lập hợp đồng bảo quản tài sản và theo dõi chặt chẽ các thay đổi trong trang này một phần của quỹ.

Sau đây là một ví dụ tấn công cụ thể để chỉ ra lỗ hổng.Hậu quả cuối cùng là: tiền của người dùng đã được ủy quyền cho mã thông báo tài sản rủi ro là AnyswapRouter được chuyển sang hợp đồng tấn công.

(2) Cách tấn công

Kẻ tấn công triển khai hợp đồng tấn công và đặt tham số cơ bản của hợp đồng tấn công làm địa chỉ mã thông báo tài sản rủi ro, gọi phương thức anySwapOutUnderlyingWithPermit của hợp đồng AnyswapRouter, trong đó from là địa chỉ của người dùng đã ủy quyền mã thông báo trên cho AnyswapRouter, mã thông báo là địa chỉ địa chỉ của hợp đồng tấn công và số tiền là số dư quỹ của người dùng ở trên và các tham số khác là tùy ý.

Các biện pháp an ninh khác

Kiểm toán an ninh hơn nữa. Multichain sẽ tiến hành kiểm tra bảo mật hơn nữa đối với các hợp đồng, cầu nối xuyên chuỗi và MPC. Nhóm Multichain sẽ tiếp tục làm việc chăm chỉ để tăng cường tính bảo mật của toàn bộ cấu trúc cầu nối chuỗi chéo và giám sát chặt chẽ tất cả các hợp đồng mới.

Quỹ bảo đảm ĐA. Multichain sẽ bắt đầu một đề xuất quản trị cho Quỹ bảo mật. Khi Multichain gây ra tổn thất tài sản do các lỗ hổng có thể xảy ra trong hệ thống và dịch vụ của chính nó, quỹ bảo mật có thể được sử dụng như một biện pháp cứu nguy cần thiết và khả thi. Việc thành lập và sử dụng quỹ sẽ được thông báo sau.

Chương trình tiền thưởng lỗi. Multichain khuyến khích cộng đồng tiếp tục xem xét mã và bảo mật của Multichain. Multichain sẽ hợp tác với Immunefi trong một chương trình tiền thưởng lỗi công nhận giá trị của các nhóm và nhà nghiên cứu bảo mật độc lập. Multichain sẽ cung cấp các phần thưởng từ 500 đô la đến 1.000.000 đô la cho việc phát hiện và gửi các lỗ hổng. Xem https://docs.multichain.org/security/bug-bounty để biết thêm chi tiết.

Mở API PHÊ DUYỆT THU HỒI miễn phí ra công chúng. API hủy ủy quyền do Multichain phát triển cho sự kiện này đã được chứng minh là có hiệu quả. Các giao thức và ứng dụng tích hợp API này có thể phát hiện và cảnh báo các địa chỉ người dùng bị ảnh hưởng để thực hiện hành động thích hợp. Multichain đang cập nhật nó và sẽ cung cấp API công khai miễn phí cho tất cả các dự án.

liên kết gốc