Một bài viết để hiểu về ransomware---phương pháp kiếm lợi chính của các tổ chức tin tặc

Vào tháng 6 năm 2021, JBS USA Holdings, công ty con tại Hoa Kỳ của gã khổng lồ chế biến thịt Brazil JBS SA, đã hứng chịu một cuộc tấn công bằng mã độc tống tiền khiến một số nhà máy của công ty chịu trách nhiệm chế biến gần 1/5 nguồn cung thịt của quốc gia phải đóng cửa. Khoản tiền chuộc trị giá 11 triệu USD bằng Bitcoin đã được trả tiền để giải quyết cuộc tấn công.

Trong những năm gần đây, các cuộc tấn công của ransomware thường xuyên xảy ra, việc chiếm quyền điều khiển máy tính không chỉ gây thiệt hại về người mà còn gây thiệt hại cho cơ sở hạ tầng trọng yếu trong lĩnh vực năng lượng và điện, gây nguy hiểm cho an toàn công cộng.

tiêu đề cấp đầu tiên

Quá khứ và hiện tại của Ransomware

chữ

chữ

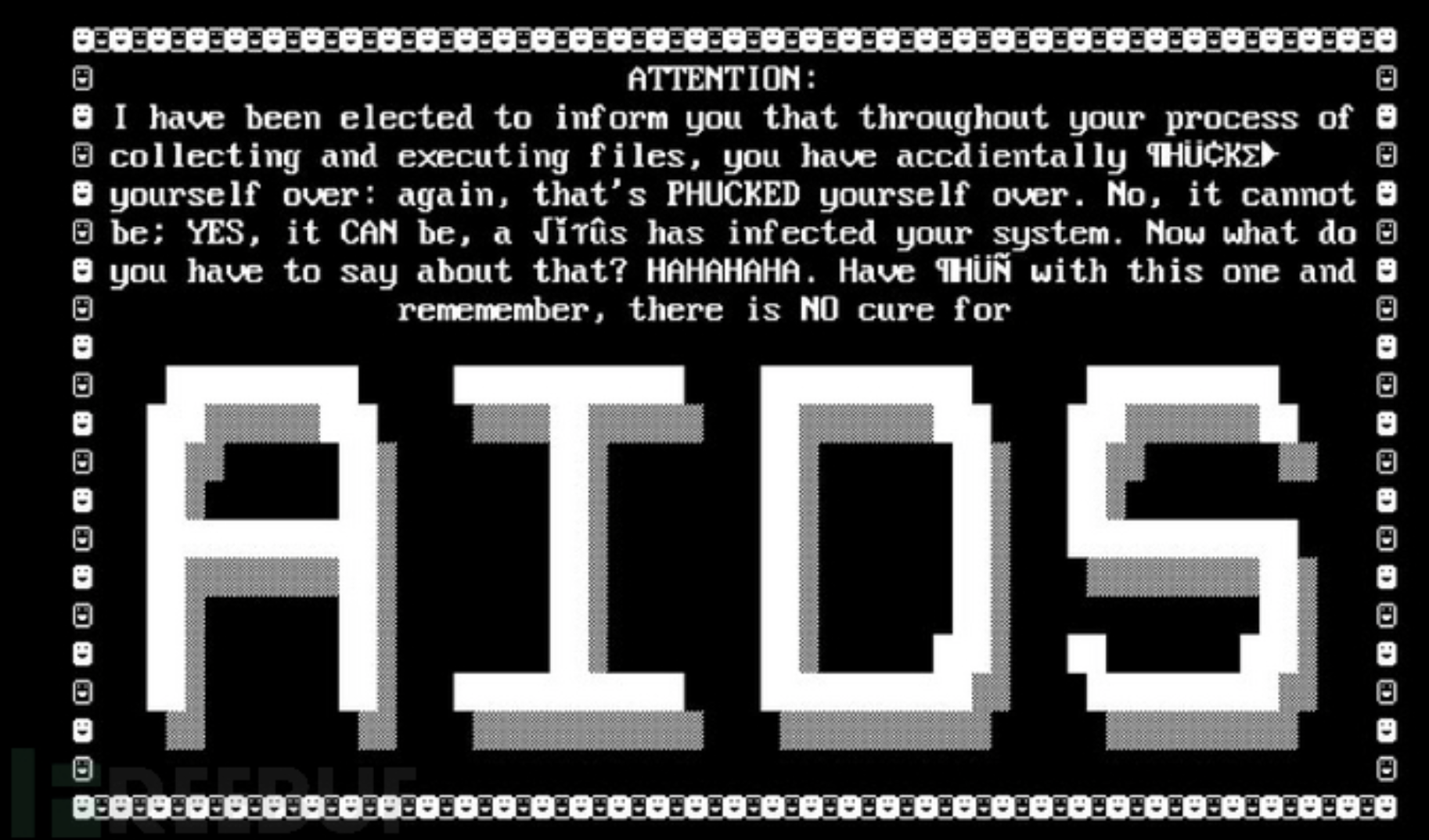

Năm 1989, ransomware đầu tiên xuất hiện trên thế giới, có tên là "Con ngựa thành Troy thông tin AIDS", người phát triển nó là nhà sinh vật học Joseph Pope, người đã nhận bằng tiến sĩ từ Đại học Harvard năm 1989. Ông đã trình bày trước Tổ chức Y tế Thế giới Những người tham gia Hội nghị về AIDS đã phân phát 20.000 mã độc bị nhiễm đĩa với"Thông tin về AIDS - Bắt đầu Đĩa mềm", khi đĩa mềm được lắp vào máy tính, thông báo sau sẽ hiển thị:

Thông báo đòi tiền chuộc yêu cầu người dùng gửi 189 đô la cho PC Cyborg Corporation tại một hộp thư ở Panama để mở khóa quyền truy cập và phần mềm tống tiền đầu tiên trong lịch sử đã ra đời.

chữ

chữ

Với sự ra đời của Bitcoin vào năm 2008, các cuộc tấn công ransomware đã bước sang một giai đoạn phát triển mới—giai đoạn đòi tiền chuộc bằng Bitcoin.Vào nửa cuối năm 2013, một con ngựa thành Troy có tên CryptoLocker đã xuất hiện, đây là một phần mềm độc hại dưới dạng ransomware.Phần mềm, với hệ điều hành Windows là mục tiêu tấn công chính.

Nó thường được truyền qua tệp đính kèm email.Sau khi tệp đính kèm được thực thi, một loại tệp cụ thể sẽ được mã hóa và sau đó cửa sổ thông báo thanh toán sẽ bật lên.

Thông báo đòi tiền chuộc nêu rõ rằng nếu tiền chuộc bitcoin được trả trong thời hạn quy định, các tệp có thể được giải mã, nếu không, khóa riêng sẽ bị hủy và không thể mở tệp được nữa.

chữ

3. Vụ nổ

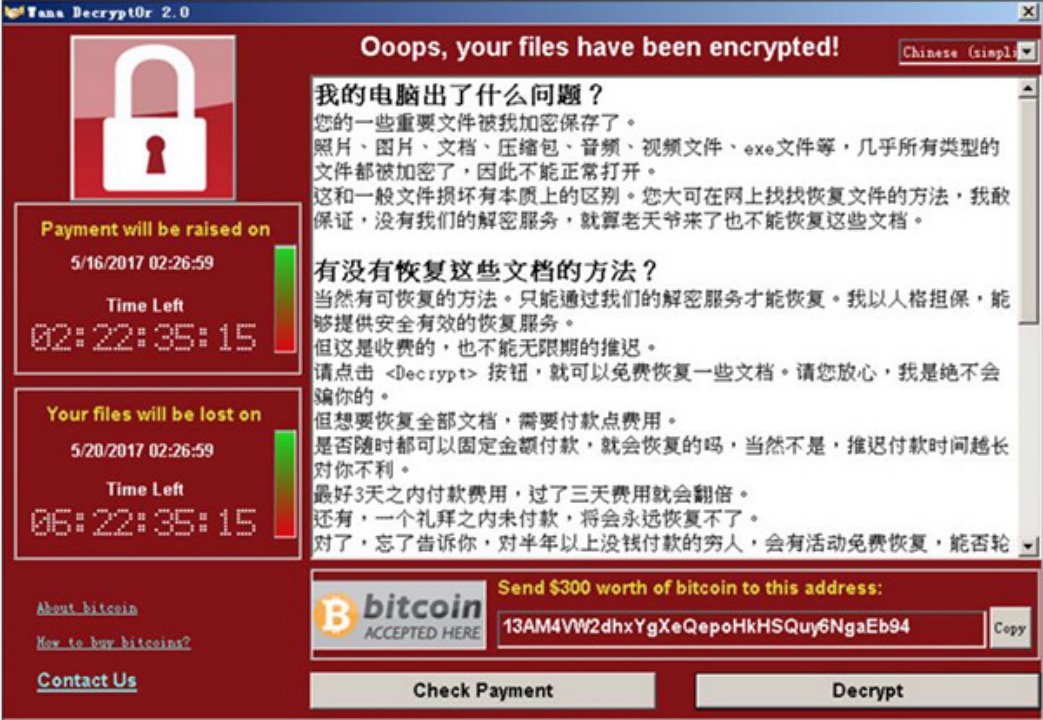

Mô tả hình ảnh

Màn hình khóa WannaCry

chữ

4. Nền tảng hóa

chữ

5. Đa dạng hóa

tiêu đề cấp đầu tiên

Một số hình thức của ransomware

Có nhiều hình thức tấn công ransomware khác nhau, chủ yếu có thể được chia thành: mã hóa dữ liệu, khóa hệ thống, rò rỉ dữ liệu và đe dọa người dùng.

dữ liệu được mã hóa: Hình thức này phổ biến nhất, vì hình thức này là hình thức tấn công có số lượng nạn nhân lớn nhất và có tầm ảnh hưởng xã hội rộng nhất, kẻ tấn công thường sử dụng các thuật toán mã hóa bất đối xứng (về lý thuyết gần như không thể bẻ khóa) để mã hóa các dữ liệu quan trọng trong hệ thống của bị tấn công , tài liệu dữ liệu, v.v., nếu không có khóa riêng của kẻ tấn công, các tệp bị khóa sẽ không thể giải mã được. Sau đó, thông báo cho người dùng rằng nếu họ muốn mở dữ liệu hồ sơ, họ phải hoàn thành việc giải mã bằng cách trả tiền ảo.

hệ thống khóa: Sau khi hệ thống bị khóa, thậm chí không thể đăng nhập vào hệ thống. Ví dụ: nếu mật khẩu bật nguồn hệ thống bị giả mạo, nạn nhân không thể truy cập máy chủ nếu không có khóa kỹ thuật số cụ thể. Kẻ tấn công sử dụng điều này như một mối đe dọa để tống tiền người dùng.

Đầu tháng 5/2019, tin tặc đã xâm nhập và kiểm soát khoảng 10.000 máy tính của chính phủ ở Baltimore, Maryland, Hoa Kỳ và yêu cầu 13 bitcoin (trị giá 100.000 USD) nhưng chính quyền thành phố từ chối trả tiền chuộc. công chức chính phủ không thể truy cập tài khoản email của họ và công dân bình thường không thể sử dụng các dịch vụ cơ bản của thành phố, bao gồm thanh toán hóa đơn tiền nước, thuế bất động sản và vé đỗ xe.

rò rỉ dữ liệu: Loại hình thức này chủ yếu được triển khai cho các khách sạn, xí nghiệp, bệnh viện, v.v. Tin tặc đánh cắp dữ liệu bí mật có liên quan (thông tin riêng tư của người dùng, tài liệu bí mật, v.v.) Lô dữ liệu này sẽ được công khai vào một thời điểm nhất định.

đe dọa người dùngtiêu đề cấp đầu tiên

Sự lây lan của ransomware

Ransomware đang phát triển nhanh chóng và kết hợp các đặc điểm lây lan của nhiều phần mềm độc hại, ransomware mới có thể nhanh chóng lây lan và lây nhiễm toàn bộ mạng trong doanh nghiệp, mã hóa nhiều dữ liệu có thể được truy cập và thậm chí nhiều doanh nghiệp đã gây ra thiệt hại kinh doanh vì điều này. một thách thức rất lớn đối với việc bảo vệ an ninh của các doanh nghiệp.

Những kẻ tấn công phát tán ransomware bằng cách gửi email trông cực kỳ giống với giao diện của một số tổ chức, thương hiệu hoặc trang mạng xã hội nổi tiếng để giảm bớt sự cảnh giác của kẻ bị tấn công và kẻ tấn công sẽ đặt các liên kết độc hại trực tiếp vào email Miễn là kẻ tấn công nhấp vào liên kết hoặc mở tệp đính kèm, tệp chứa ransomware sẽ tự động được tải xuống và kích hoạt.

Trường hợp: Bắt đầu từ ngày 11 tháng 3 năm 2019, một tổ chức tin tặc ở nước ngoài đã phát động một cuộc tấn công email vi-rút tống tiền vào các cơ quan chính phủ có liên quan ở quốc gia của tôi. Nội dung email là "Bạn phải trình diện đồn cảnh sát lúc 3 giờ chiều ngày 11 tháng 3!", và tên tệp đính kèm là "03-11-19.rar".

Nghiên cứu cho thấy số phiên bản của ransomware là GANDCRAB V5.2, đây là một trong những ransomware hoạt động mạnh nhất ở Trung Quốc. Gửi thư là cách truyền được sử dụng rộng rãi nhất và do sử dụng mã hóa RSA+Salsa20, người dùng nạn nhân không thể lấy được Khóa riêng trong tay tác giả vi-rút không thể giải mã được. Sau khi virus chạy, nó sẽ mã hóa dữ liệu trên ổ cứng host của người dùng và yêu cầu nạn nhân trả tiền chuộc.

Trang web và Tải xuống

Người dùng duyệt đến các trang web bị nhiễm và tải xuống phần mềm, khiến người dùng lầm tưởng đó là phần mềm chính hãng trong khi thực tế nó là phần mềm tống tiền có chứa ransomware.

Trường hợp: Năm 2016, KeRanger, ransomware đầu tiên nhắm vào hệ điều hành Apple, đã được phát hành và lây lan nhanh chóng thông qua trình cài đặt của ứng dụng khách Transmission BitTorrent đã bị nhiễm. Người dùng Mac OS X đã tải xuống Transmission vào ngày 4 và 5 tháng 3 năm 2016 có nguy cơ nhiễm phần mềm độc hại.

Sau khi người dùng cài đặt phần mềm tống tiền, KeRanger sẽ tìm kiếm khoảng 300 loại tệp khác nhau và mã hóa bất kỳ tệp nào tìm thấy. Sau đó, ransomware sẽ bật lên một thông báo đòi tiền chuộc yêu cầu nạn nhân trả khoản tiền chuộc 1 bitcoin và yêu cầu nạn nhân hoàn tất việc thanh toán tiền chuộc thông qua dark web.

Lây lan bằng cách khai thác

Những kẻ tấn công nắm bắt quan niệm sai lầm rằng nhiều người nghĩ rằng việc vá lỗi là vô ích và sẽ làm chậm hệ thống, sau đó sử dụng các lỗ hổng vừa được sửa chữa hoặc không được chú ý nhiều để phát tán.

Nếu người dùng không cập nhật hệ thống hoặc cài đặt các bản vá kịp thời, ngay cả khi người dùng không thực hiện bất kỳ thao tác không đúng nào, thì vẫn có thể bị nhiễm ransomware mà không có cảnh báo. Loại ransomware này không khác ransomware truyền thống về chức năng phá hoại nhưng do cách thức lây truyền khác nhau nên khó ngăn chặn hơn, đòi hỏi người dùng phải nâng cao nhận thức về bảo mật, cập nhật phần mềm dễ bị tổn thương hoặc cài đặt các bản vá bảo mật tương ứng ngay khi có thể. khả thi.

Case: WannaCry là một phần mềm ransomware "dạng sâu" có kích thước 3,3MB, được phát tán bởi bọn tội phạm sử dụng lỗ hổng nguy hiểm "EternalBlue" do NSA (Cơ quan An ninh Quốc gia, Cơ quan An ninh Quốc gia Hoa Kỳ) rò rỉ.

tiêu đề cấp đầu tiên

tiền ảo làm tiền chuộc

Từ quan điểm kỹ thuật, chúng ta phải thừa nhận rằng sự kết hợp giữa ransomware và tiền ảo là hoàn hảo, trước khi tiền ảo được sử dụng rộng rãi, không dễ để những kẻ tạo ra virus thu lợi trực tiếp từ ransomware, ngoài việc nắm giữ thiết bị máy tính của nạn nhân hoặc nộp đơn làm con tin, nạn nhân phải trả tiền mặt hoặc chuyển khoản ngân hàng để nhận được lợi ích, điều này rất dễ bị cảnh sát bắt.

Vì vậy, trong vài chục năm trở lại đây, mặc dù ransomware đã tồn tại khá lâu nhưng chưa bùng phát trên diện rộng và gây ảnh hưởng lớn. Sự xuất hiện của tiền ảo đã phá vỡ sự cân bằng này, nạn nhân thanh toán dưới dạng tiền ảo, tính ẩn danh và lưu thông toàn cầu của tiền ảo không chỉ có thể khiến các giao dịch xuyên biên giới diễn ra cực kỳ nhanh chóng mà còn tránh được sự giám sát ở một mức độ nhất định.

Các doanh nghiệp bị ransomware tấn công sẽ nhận được một thông báo đòi tiền chuộc, yêu cầu nạn nhân trả tiền chuộc bằng tiền ảo và thường bao gồm các hướng dẫn về cách mua tiền ảo từ một sàn giao dịch.

tiêu đề cấp đầu tiên

Dừng lỗ và các biện pháp phòng ngừa

Khi chúng tôi được xác nhận là bị tấn công bởi ransomware, chúng tôi nên thực hiện các biện pháp cắt lỗ cần thiết kịp thời để tránh mở rộng thêm tổn thất.

Sau khi xác nhận rằng máy chủ đã bị nhiễm ransomware, máy chủ bị nhiễm phải được cách ly ngay lập tức. Một mặt ngăn không cho máy chủ bị lây nhiễm tự động tiếp tục lây nhiễm sang các máy chủ khác thông qua mạng được kết nối, mặt khác ngăn chặn tin tặc tiếp tục thao túng các máy chủ khác thông qua máy chủ bị lây nhiễm.

Các phương pháp hoạt động phổ biến để cách ly là ngắt kết nối và tắt máy. Các bước thao tác chính của ngắt kết nối mạng bao gồm: rút cáp mạng, vô hiệu hóa card mạng và nếu là máy tính xách tay, hãy tắt mạng không dây.

Sau khi máy chủ bị nhiễm đã được cách ly, các máy khác trong mạng LAN nên được kiểm tra xem hệ thống kinh doanh cốt lõi có bị ảnh hưởng hay không, dây chuyền sản xuất có bị ảnh hưởng hay không và liệu hệ thống sao lưu có được mã hóa hay không để xác định phạm vi lây nhiễm.

Ngoài ra, nếu hệ thống sao lưu an toàn, bạn có thể tránh phải trả tiền chuộc và khôi phục các tệp một cách suôn sẻ.

Do đó, khi xác nhận rằng máy chủ đã bị nhiễm ransomware và máy chủ bị nhiễm đã được cách ly, hệ thống kinh doanh cốt lõi và hệ thống dự phòng cần được kiểm tra ngay lập tức.

Dựa trên các đặc điểm của ransomware là có thể ngăn chặn, kiểm soát và không thể chữa khỏi, các chuyên gia bảo mật của Zhifan Technology nhắc nhở mọi người:

người dùng doanh nghiệp: Xây dựng hệ thống bảo vệ an ninh mạng, tăng cường bảo vệ an toàn dữ liệu, thiết lập tường lửa, cập nhật cơ sở dữ liệu virus kịp thời, thu thập thông tin mối đe dọa rộng rãi, thiết lập cơ chế cảnh báo sớm virus doanh nghiệp.

người dùng cá nhân: Nâng cao nhận thức về an ninh mạng, thường xuyên vá lỗi hệ điều hành, không nhấp vào email, liên kết và phần mềm không rõ nguồn gốc, đồng thời sao lưu dữ liệu và tài liệu quan trọng kịp thời.