ขโมยเงินกว่า 40 ล้านเหรียญ GMX ถูกซุ่มโจมตี

ต้นฉบับ | Odaily Planet Daily ( @OdailyChina )

ผู้แต่ง | Asher ( @Asher_0210 )

เมื่อคืนนี้ แพลตฟอร์ม GMX ซึ่งเป็นโปรโตคอล DeFi ชั้นนำบนเครือข่าย ประสบปัญหาทางด้านความปลอดภัยครั้งใหญ่ สินทรัพย์ดิจิทัลมูลค่ากว่า 40 ล้านเหรียญสหรัฐถูกขโมยโดยแฮกเกอร์ ซึ่งเกี่ยวข้องกับ WBTC, WETH, UNI, FRAX, LINK, USDC, USDT และโทเค็นกระแสหลักอื่น ๆ หลังจากเหตุการณ์ดังกล่าว Bithumb ได้ออกประกาศแจ้งว่าบริการฝากและถอนเงินของ GMX จะถูกระงับจนกว่าเครือข่ายจะเสถียร

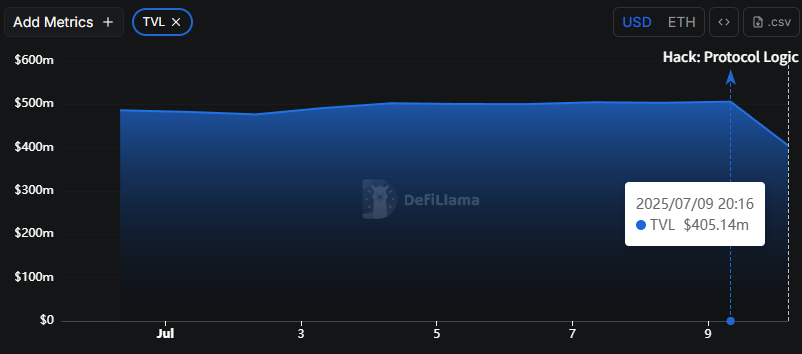

โทเค็น GMX ได้รับผลกระทบจากการโจรกรรม โดยราคาลดลงมากกว่า 25% ใน 4 ชั่วโมง และราคาเคยลดลงต่ำกว่า 11 ดอลลาร์ และตอนนี้อยู่ที่ 11.8 ดอลลาร์ ตามข้อมูลของ DefiLlama โทเค็น GMX TVL ลดลงจาก 500 ล้านดอลลาร์ก่อนถูกโจรกรรมเป็น 400 ล้านดอลลาร์ ซึ่งลดลงในระยะสั้นถึง 20%

แพลตฟอร์ม GMX TVL ได้รับผลกระทบจากเหตุการณ์โจรกรรมและลดลงเหลือ 400 ล้านดอลลาร์ในช่วงเวลาสั้นๆ

ต่อไป Odaily Planet Daily จะนำเสนอสาเหตุของการโจรกรรม GMX การตอบสนองของทีม และแนวโน้มล่าสุดของแฮกเกอร์

ผู้โจมตีใช้ประโยชน์จากช่องโหว่การกลับเข้าใช้งานอีกครั้ง

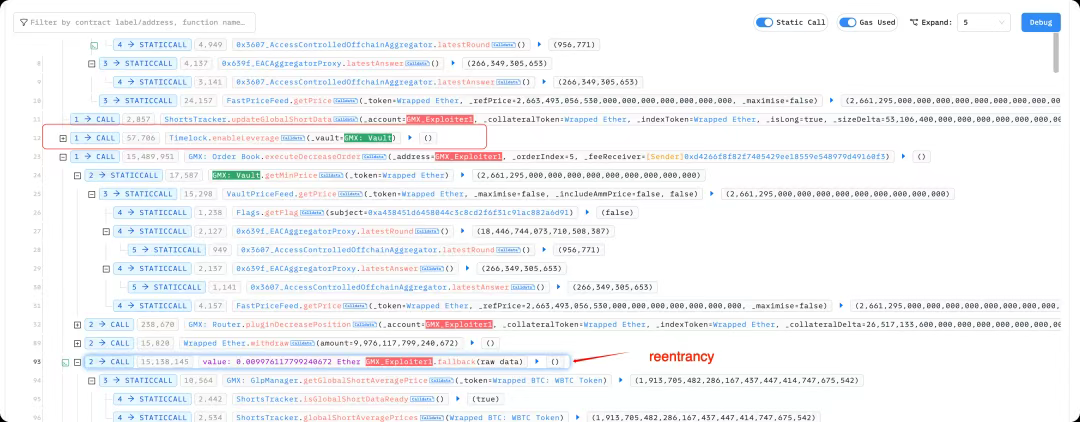

สาเหตุหลักของการโจรกรรม GMX คือช่องโหว่การกลับเข้าใช้งานอีกครั้งในฟังก์ชันหลักที่ชื่อexecuteDecreaseOrder พารามิเตอร์แรกของฟังก์ชันควรเป็นบัญชีภายนอก (EOA) แต่ผู้โจมตีได้ส่งที่อยู่สัญญาอัจฉริยะ ซึ่งทำให้ผู้โจมตีสามารถกลับเข้าสู่ระบบอีกครั้งในระหว่างกระบวนการไถ่ถอนและจัดการสถานะภายในได้ ในท้ายที่สุด ทรัพย์สินที่ไถ่ถอนมีมูลค่าเกินกว่ามูลค่าจริงของ GLP ที่ถืออยู่มาก

พันธมิตรของ SlowMist และหัวหน้าฝ่ายการรักษาความปลอดภัยข้อมูล 23pds โพสต์บนแพลตฟอร์ม X ว่าใน GMX V1 การสร้างตำแหน่งขายชอร์ตจะอัปเดตราคาเฉลี่ยระยะสั้นทั่วโลก (globalShortAveragePrices) ทันที ซึ่งส่งผลโดยตรงต่อการคำนวณสินทรัพย์รวมภายใต้การจัดการ (AUM) และส่งผลต่อการประเมินมูลค่าและจำนวนการแลกคืนของโทเค็น GLP ด้วย

ผู้โจมตีใช้ประโยชน์จากการออกแบบของ GMX ในการเปิดใช้งานฟังก์ชัน timelock.enableLeverage ในระหว่างการดำเนินการสั่งซื้อ (ข้อกำหนดเบื้องต้นสำหรับการเปิดสถานะขายชอร์ตจำนวนมาก) และกระตุ้นช่องโหว่การกลับเข้าใช้งานใหม่ในฟังก์ชันexecuteDecreaseOrderผ่านการเรียกใช้สัญญา โดยใช้ช่องโหว่นี้ ผู้โจมตีได้สร้างสถานะขายชอร์ตซ้ำแล้วซ้ำเล่า โดยเพิ่มราคาชอร์ตเฉลี่ยทั่วโลกโดยเทียมโดยไม่ได้เปลี่ยนแปลงราคาตลาดจริง

เนื่องจาก AUM พึ่งพาการคำนวณราคานี้ แพลตฟอร์มจึงรวมการสูญเสียระยะสั้นที่พองตัวในสินทรัพย์รวมอย่างผิดพลาด ทำให้การประเมินมูลค่า GLP พองตัวขึ้นอย่างไม่เป็นธรรมชาติ จากนั้นผู้โจมตีจึงไถ่ถอน GLP และถอนสินทรัพย์ออกไปเกินส่วนแบ่งของตนมาก ทำให้ได้รับกำไรมหาศาล

ตัวอย่างธุรกรรมการโจมตี: https://app.blocksec.com/explorer/tx/arbitrum/0x03182d3f0956a91c4e4c8f225bbc7975f9434fab042228c7acdc5ec9a32626ef?line=93

การตอบสนองอย่างเป็นทางการของ GMX: พูลสภาพคล่อง GLP ของ GMX V1 บน Arbitrum ถูกโจมตีด้วยช่องโหว่ และเวอร์ชัน GMX V2 ไม่ได้รับผลกระทบ

เพื่อตอบสนองต่อเหตุการณ์ด้านความปลอดภัยครั้งใหญ่ครั้งนี้ ทีมงาน GMX ได้ออกมาตอบสนองอย่างเป็นทางการโดยเร็วที่สุด โดยได้โพสต์บนแพลตฟอร์ม X ว่าพูล GLP ของ GMX V1 บนแพลตฟอร์ม Arbitrum ถูกโจมตีด้วยช่องโหว่ และมีการโอนโทเค็นมูลค่าประมาณ 40 ล้านดอลลาร์จากพูล GLP ไปยังกระเป๋าเงินที่ไม่รู้จัก พันธมิตรด้านความปลอดภัยได้เข้าร่วมในการสืบสวนการโจมตีครั้งนี้

ปัจจุบัน แพลตฟอร์ม Arbitrum และ Avalanche ได้ปิดการใช้งานธุรกรรมสำหรับ GMX V1 และฟังก์ชันการสร้างและแลกรับของ GLP เพื่อป้องกันการโจมตีเพิ่มเติม แต่ช่องโหว่นี้ไม่ส่งผลต่อเวอร์ชัน GMX V2 หรือโทเค็น GMX เอง

เนื่องจาก GMX V1 ถูกโจมตี ผู้ใช้สามารถลดความเสี่ยงได้โดยทำดังต่อไปนี้:

ปิดการใช้งานเลเวอเรจ: เรียก Vault.setIsLeverageEnabled(false) เพื่อปิดการใช้งาน หากใช้ Vault Timelock ให้เรียก Timelock.setShouldToggleIsLeverageEnabled(false)

ตั้งค่า maxUsdgAmounts ของโทเค็นทั้งหมดเป็น "1": ใช้ Vault.setTokenConfig หรือ Timelock.setTokenConfig เพื่อป้องกันไม่ให้ GLP ถูกสร้างใหม่อีก ควรสังเกตว่าต้องตั้งค่านี้เป็น "1" ไม่ใช่ "0" เนื่องจากการตั้งค่าเป็น 0 หมายความว่าไม่มีขีดจำกัดสูงสุด ซึ่งจะทำให้ช่องโหว่นี้ถูกใช้ประโยชน์ต่อไป

ตามการอัปเดตล่าสุด เจ้าหน้าที่กล่าวว่าได้รับการยืนยันแล้วว่าการโจมตีมุ่งเป้าไปที่ GMX V1 เท่านั้น และสัญญา GMX V2 ไม่ได้ใช้กลไกการคำนวณเดียวกัน อย่างไรก็ตาม เพื่อความระมัดระวัง GMX ได้อัปเดตขีดจำกัดสูงสุดของโทเค็นเวอร์ชัน GMX V2 บน Arbitrum และ Avalanche ดังนั้นการสร้างโทเค็นใหม่ในกลุ่มสภาพคล่องส่วนใหญ่จึงถูกจำกัดอยู่ในขณะนี้ เมื่อข้อจำกัดนี้ถูกยกเลิก คุณจะได้รับการแจ้งเตือนโดยเร็วที่สุด

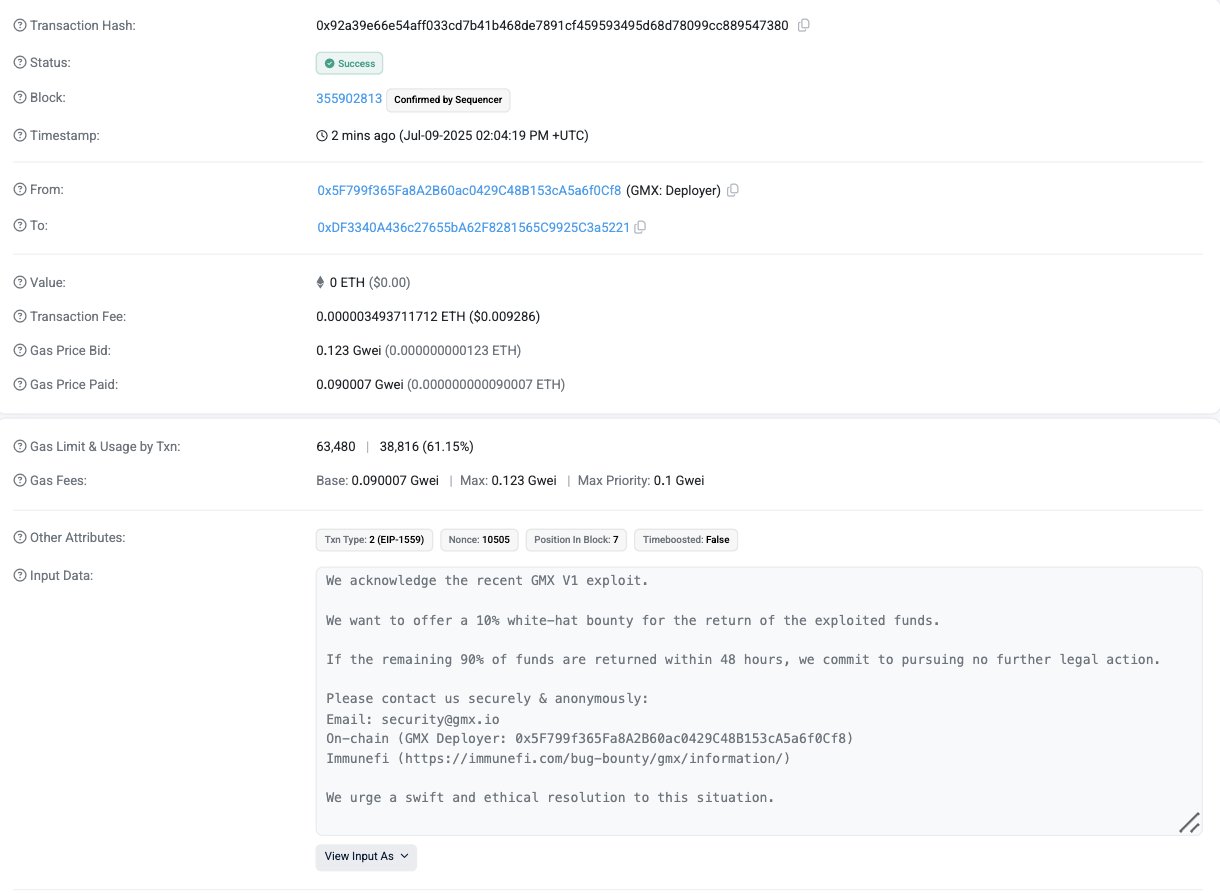

นอกจากนี้ ข้อมูลบนเครือข่ายยังแสดงให้เห็นว่า GMX ได้ฝากข้อความไปยังที่อยู่ของแฮกเกอร์ โดยยอมรับว่าพบช่องโหว่ใน GMX เวอร์ชัน Vl และยินดีที่จะให้รางวัล 10% ในรูปแบบ White Hat หากเงินที่เหลือ 90% ถูกส่งคืนภายใน 48 ชั่วโมง GMX จะสัญญาว่าจะไม่ดำเนินการทางกฎหมายใดๆ เพิ่มเติม

GMX ได้ฝากข้อความไว้กับที่อยู่ของแฮกเกอร์และยินดีที่จะมอบรางวัล White Hat 10%

แฮกเกอร์ได้ย้ายเงินกว่า 30 ล้านเหรียญไปยังที่อยู่ใหม่

เมื่อพิจารณาจากสัญญาณบนโซ่ การกระทำดังกล่าวถือเป็นการวางแผนมาอย่างยาวนาน เงินเริ่มต้นของแฮกเกอร์ถูกโอนจากโปรโตคอลการผสมผสานความเป็นส่วนตัว Tornado Cash เมื่อไม่กี่วันก่อน ซึ่งบ่งชี้ว่าพวกเขาได้เตรียมการเพียงพอสำหรับการโจมตีครั้งนี้แล้ว

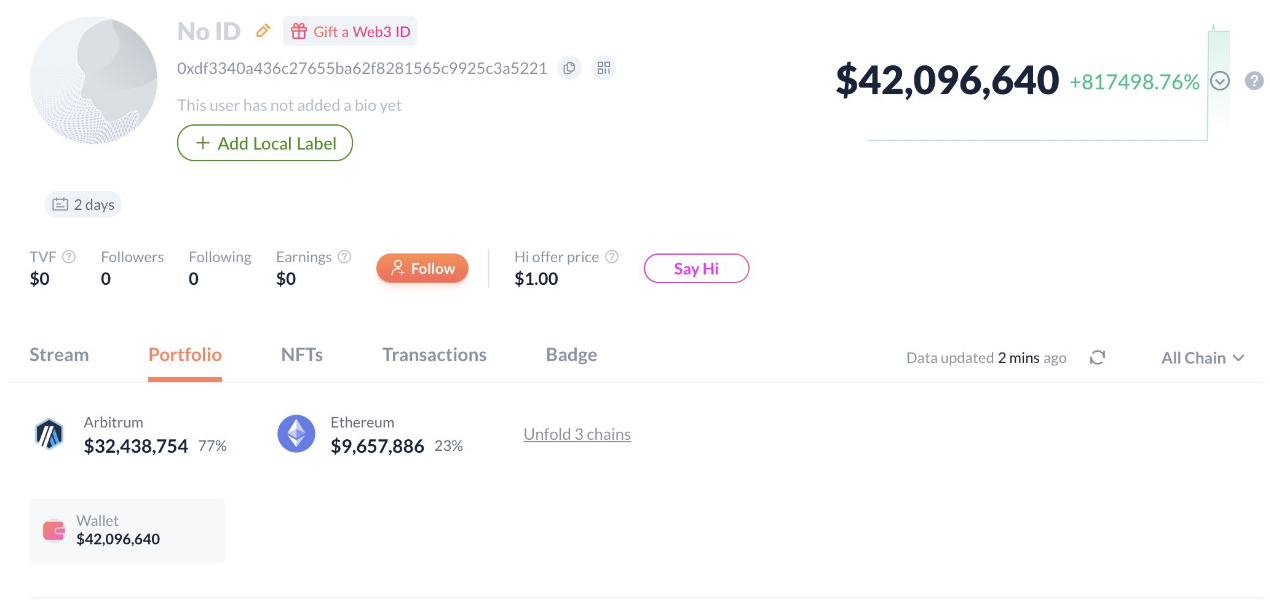

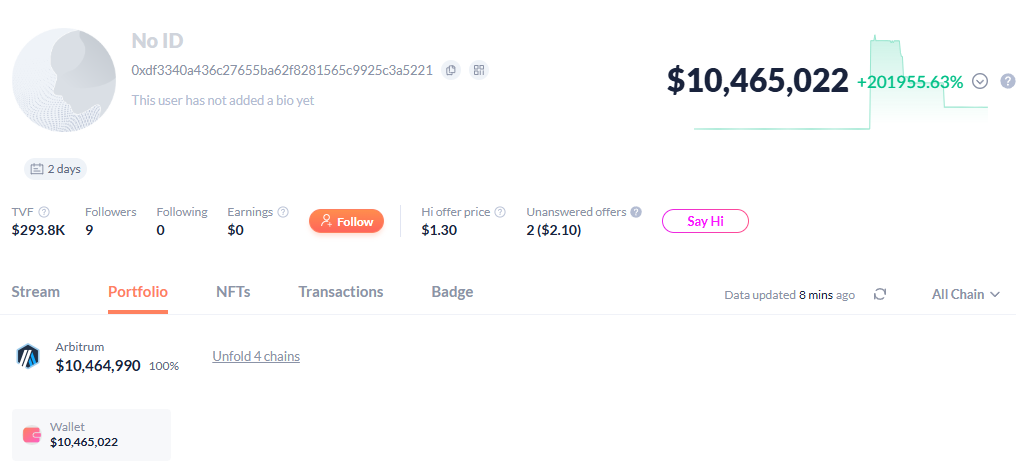

หลังจากขโมยสินทรัพย์ดิจิทัลมูลค่ากว่า 40 ล้านเหรียญ แฮกเกอร์ได้โอนสินทรัพย์มูลค่ากว่า 30 ล้านเหรียญอย่างรวดเร็ว ตามข้อมูลบนเครือข่าย แฮกเกอร์ GMX ได้โอน BTC จำนวน 88 BTC (มูลค่าประมาณ 9.8 ล้านเหรียญสหรัฐ) ETH มากกว่า 2,200 ETH (มูลค่าประมาณ 5.85 ล้านเหรียญสหรัฐ) USDC มากกว่า 3 ล้านเหรียญ และ DAI มากกว่า 1.3 ล้านเหรียญไปยังที่ อยู่ ใหม่ 0x99cdeb84064c2bc63de0cea7c6978e272d0f2dae และโอน ETH มากกว่า 4,300 รายการ (มูลค่าประมาณ 11 ล้านเหรียญสหรัฐ) ไปยังที่อยู่ใหม่ 0x6acc60b11217a1fd0e68b0ecaee7122d34a784c1 โดยรวมแล้วมีการโอนเงินมากกว่า 30 ล้านเหรียญไปยังที่อยู่ใหม่แห่งอื่น

แฮกเกอร์ขโมยทรัพย์สินมูลค่ากว่า 40 ล้านเหรียญสหรัฐ

เงินทุนที่เหลือ 10 ล้านเหรียญในที่อยู่แฮ็กเกอร์ปัจจุบันยังไม่ได้ถูกโอน

"นักสืบเชน" ZachXBT เผยแพร่บทความบนแพลตฟอร์ม X โดยวิจารณ์ Circle ที่ไม่ดำเนินการใดๆ ต่อพฤติกรรมของแฮกเกอร์ เขาบอกว่าการโจมตี GMX เกิดขึ้นเมื่อ 1 ถึง 2 ชั่วโมงที่แล้ว แต่ Circle ไม่ได้ดำเนินการใดๆ ต่อพฤติกรรมของแฮกเกอร์ ผู้โจมตียังใช้โปรโตคอลการโอนข้ามเชน CCTP ของ Circle เพื่อโอนเงินที่ขโมยมาจาก Arbitrum ไปยัง Ethereum

สรุป

การโจรกรรมครั้งนี้ไม่เพียงเปิดเผยข้อบกพร่องสำคัญของ GMX V1 ในด้านการยืนยันการอนุญาตของผู้โทร การกำหนดเวลาการอัปเดตสถานะ และการออกแบบกลไกการใช้ประโยชน์เท่านั้น แต่ยังส่งเสียงเตือนไปยังอุตสาหกรรมทั้งหมดอีกครั้งหนึ่งอีกด้วย: ในระบบที่เกี่ยวข้องกับตรรกะทางการเงินที่ซับซ้อน (เช่น การใช้ประโยชน์ การกำหนดราคาแบบไดนามิก) และเส้นทางการดำเนินการตามสัญญา รายการที่ไม่ได้รับการป้องกันใดๆ อาจกลายเป็นจุดเริ่มต้นของเหตุการณ์หงส์ดำได้

ที่น่าสังเกตคือแฮกเกอร์ได้แลกเปลี่ยนสินทรัพย์ที่ถูกขโมยไปส่วนใหญ่กับสกุลเงินดิจิทัลที่ยากต่อการอายัด โดยเฉพาะสินทรัพย์แบบกระจายอำนาจ เช่น ETH และ DAI และกระจายเงินผ่านที่อยู่ใหม่หลายที่อยู่ ทำให้การติดตามและกู้คืนยากยิ่งขึ้น แผน "รางวัล 10% ของ White Hat เพื่อแลกกับการยกเว้น" ที่เสนอโดย GMX ยังเปิดเผยความเป็นจริงในปัจจุบันเกี่ยวกับการขาดกลไกความรับผิดชอบทางกฎหมายที่เป็นหนึ่งเดียวในโลก Web3

สำหรับนักพัฒนา DeFi คำถามที่ควรพิจารณาเพิ่มเติมอาจไม่ใช่ “แฮกเกอร์ประสบความสำเร็จได้อย่างไร” แต่เป็นว่าได้มีการสร้างกลไกที่เพียงพอเพื่อจำกัดการเกิดเส้นทางการโจมตีที่รุนแรงที่สุดเมื่อระบบจัดการทรัพย์สินจริงของผู้ใช้หรือไม่ มิฉะนั้น ไม่ว่าตรรกะของผลิตภัณฑ์จะสมบูรณ์แบบเพียงใด เมื่อขาดการออกแบบขอบเขตความปลอดภัย ในที่สุดแล้ว การหลีกเลี่ยงต้นทุนของความเสี่ยงในระบบก็จะเป็นเรื่องยาก