เครื่องมือทำผมทำให้เกิดอุบัติเหตุด้านความปลอดภัย ต้องปกป้อง โครงสร้างพื้นฐานทางเลือก

ต้นฉบับ |

ผู้แต่ง | Loopy Lu

สุดสัปดาห์ที่ผ่านมา ผลิตภัณฑ์ที่ดูเหมือนห่างไกลจากโลกคริปโตได้เข้ามาอยู่ในชุมชนคริปโต Bit Browser ซึ่งมักใช้สำหรับ การเปิดหลายช่อง และ การควบคุมกลุ่ม ได้ทำให้เกิดการโจรกรรมกระเป๋าเงินจำนวนมาก โดยมีมูลค่าความเสียหายสูงถึงหลายแสนดอลลาร์

ก่อนหน้านั้น ตัวสร้างตัวเลขสุ่ม ภาษาการเขียนโปรแกรมสัญญาอัจฉริยะ ความเสี่ยงของระบบ iOS/Android ฯลฯ ล้วนก่อให้เกิดเหตุการณ์ด้านความปลอดภัยในวงกว้าง ด้วยความเป็นผู้ใหญ่และความซับซ้อนของโลกการเข้ารหัส สถานการณ์ด้านความปลอดภัยจึงเป็นอันตรายมากขึ้นเรื่อยๆ และความเสี่ยงก็ปรากฏขึ้นอย่างเงียบๆ ในหลาย ๆ ที่ซึ่งยากที่ผู้คนจะตรวจพบ...

Bit Browser คืออะไร?

สำหรับผู้ใช้การเข้ารหัสส่วนใหญ่ ชื่อของผลิตภัณฑ์ Bit Browser อาจไม่คุ้นเคย

ชื่อเต็มของมันคือ Bit Fingerprint Browser ตามข้อมูลบนเว็บไซต์อย่างเป็นทางการฟังก์ชันหลักของผลิตภัณฑ์นี้คือการจำลองสภาพแวดล้อม ซึ่งคล้ายกับฟังก์ชัน แซนด์บ็อกซ์ ซึ่งสามารถจำลองข้อมูลการติดตามผู้ใช้ที่แตกต่างกันในแต่ละหน้าต่าง รวมถึง IP ข้อมูลอุปกรณ์ ข้อมูลเบราว์เซอร์ ฯลฯ

ชุดฟังก์ชันนี้มีเป้าหมายเดียวเป็นหลัก: เพื่อจำลองผู้ใช้หลายรายเพื่อให้ ผู้ใช้ แต่ละคนสามารถมีข้อมูลที่เป็นอิสระได้ นอกจากนี้ เบราว์เซอร์ยังมีฟังก์ชันการควบคุมกลุ่มอีกด้วย

ผู้ชมตลาดของ Bit Browser ส่วนใหญ่เป็นอีคอมเมิร์ซการค้าต่างประเทศ (เช่น Amazon, Shopee เป็นต้น) และการดำเนินงานโซเชียลมีเดีย (Facebook, Tiktok เป็นต้น) สโลแกนโฆษณาบนเว็บไซต์อย่างเป็นทางการระบุว่า เบราว์เซอร์ขนาดเล็กสามารถจัดการธุรกิจข้ามพรมแดนของคุณได้อย่างง่ายดาย

แม้ว่าผลิตภัณฑ์นี้ไม่ได้ออกแบบมาเป็นพิเศษสำหรับผู้ใช้ในโลกที่มีการเข้ารหัส แต่ชุดฟังก์ชันต่างๆ ของชุดนี้ก็เหมาะสมกับความต้องการของกลุ่มขนสัตว์ ดังนั้นผู้คนที่ ฟู จำนวนมากจึงได้ใช้ผลิตภัณฑ์นี้

สาเหตุของการโจรกรรมแตกต่างกันไป

เมื่อเร็ว ๆ นี้ สมาชิกกลุ่มหนึ่งของชุมชน Luomao พบว่ากระเป๋าสตางค์ Luomao ของพวกเขาถูกขโมย หลังจากตรวจสอบตัวเองแล้ว ผู้ที่ตกเป็นเหยื่อทั้งหมดเชื่อว่าการโจรกรรมเกิดจากการใช้เบราว์เซอร์ลายนิ้วมือเล็กน้อย และสาเหตุโดยตรงคือการรั่วไหลของคีย์ส่วนตัว

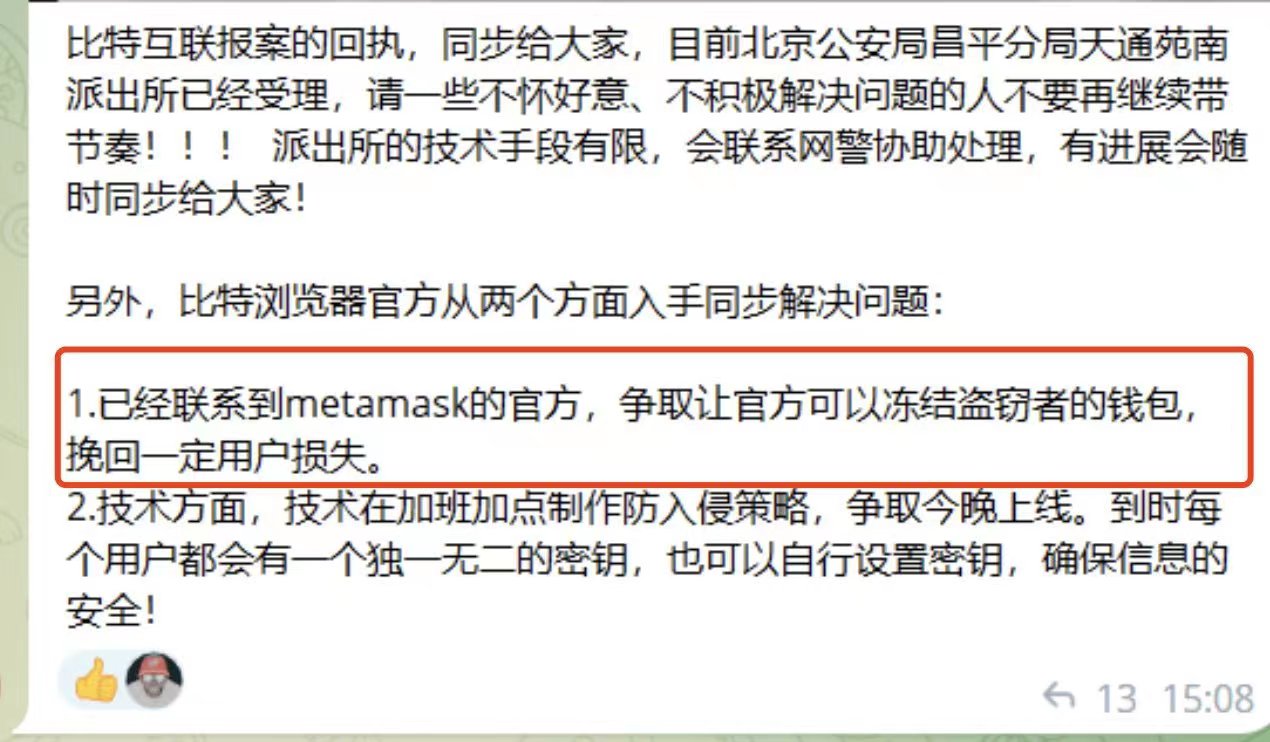

เจ้าหน้าที่เบราว์เซอร์ BitFingerprint ตอบกลับทันทีในชุมชน: WPS สำหรับ Windows บางเวอร์ชันมีช่องโหว่ในการเรียกใช้โค้ดจากระยะไกล และผู้โจมตีสามารถใช้ช่องโหว่นี้เพื่อรันโค้ดโดยอำเภอใจบนโฮสต์เป้าหมายของเหยื่อ ควบคุมโฮสต์ ฯลฯ (WPS เกี่ยวข้องอะไรกับผู้ใช้ Bitbrowser คำอธิบายของ Bitbrowser ก็คือ เนื่องจากช่องโหว่นี้ทริกเกอร์ได้ง่ายกว่า จึงอาจถูกแฮ็กหลังจากคลิกลิงก์ที่ไม่รู้จัก)

และเนื่องจากซอฟต์แวร์อยู่ห่างไกลจากโลกที่เข้ารหัส จึงมีการตอบสนองที่ไร้สาระอยู่ระยะหนึ่ง

การตอบสนองเบื้องต้นได้รับการเผยแพร่อย่างกว้างขวางในฐานะมีมในชุมชน crypto

คำอธิบายของ Bit Browser ไม่สามารถโน้มน้าวผู้ใช้ได้อย่างไม่ต้องสงสัย เมื่อวันที่ 26 สิงหาคม Bit Browser ติดตามเหตุการณ์นี้และออกประกาศว่า ข้อมูลแคชของเซิร์ฟเวอร์ถูกแฮ็ก กระเป๋าเงินของผู้ใช้ที่เปิดฟังก์ชัน Extensed Data Synchronization มีความเสี่ยงที่จะถูกขโมย ขอแนะนำให้ โอนทรัพย์สินกระเป๋าเงิน”

อุบัติเหตุด้านความปลอดภัย ความผิดของใคร?

เบื้องต้นเกิดเหตุมีความเห็นต่างถึงสาเหตุการโจรกรรม

ในปลั๊กอิน MetaMask ที่เรามักใช้ คีย์ส่วนตัวจะไม่ถูกบันทึกเป็นข้อความธรรมดา ดังนั้นแฮกเกอร์จึงอาศัยข้อมูลแคชในเครื่องของผู้ใช้เท่านั้นและไม่สามารถควบคุมทรัพย์สินของผู้ใช้ได้

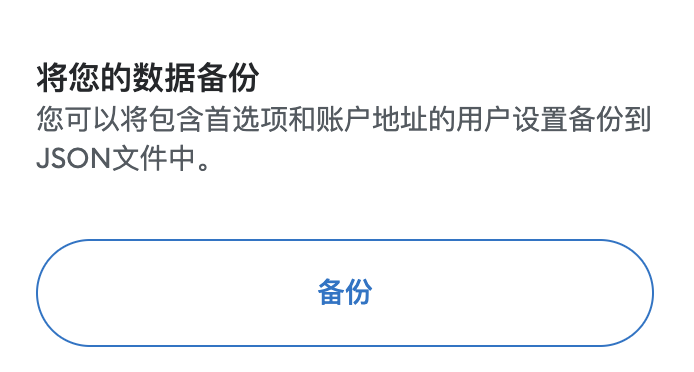

ในการโอนกระเป๋าสตางค์ นอกเหนือจากฟังก์ชัน ส่งออก ที่พบบ่อยที่สุดแล้ว ฟังก์ชัน สำรอง ยังเป็นฟังก์ชันที่มีคนใช้น้อยอีกด้วย

คุณสมบัติ สำรองข้อมูล ของ MetaMask

โปรดทราบว่าฟังก์ชัน สำรองข้อมูล ที่ MetaMask มอบให้นั้นแตกต่างอย่างสิ้นเชิงจากการส่งออกคีย์ส่วนตัว/วลีช่วยในการจำ หลังจากสำรองข้อมูล ผู้ใช้สามารถรับไฟล์ json ซึ่งเรียกอีกอย่างว่าที่เก็บคีย์(หมายเหตุประจำวัน: คำอธิบายที่ง่ายกว่าคือ: รหัสส่วนตัว = วลีช่วยจำ = การควบคุมกระเป๋าเงิน = ที่เก็บคีย์ + รหัสผ่าน)

เช่นเดียวกับข้อมูลแคชในเครื่อง ดังนั้น กระเป๋าเงินของผู้ใช้จะถูกขโมยได้อย่างไร?

หลังจากทุกฝ่ายวิเคราะห์เป็นเวลาสองวัน สาเหตุของคดีก็ได้รับการระบุในที่สุด แฮกเกอร์ได้รับแคชเพิ่มเติมของผู้ใช้โดยการบุกรุกเซิร์ฟเวอร์(หมายเหตุประจำวัน: ด้วยวิธีนี้ แฮกเกอร์จะมีข้อมูลในกระเป๋าเงินในเครื่อง แต่จะไม่สามารถเข้าสู่ระบบได้)จากนั้นแฮ็กเกอร์จะถอดรหัสรหัสผ่านกระเป๋าเงินอย่างรุนแรงโดย ลองใช้การชนกันของรหัสผ่านแพลตฟอร์ม URL ทั่วไป จากนั้นจึงรับสิทธิ์กระเป๋าเงิน

บันทึกเซิร์ฟเวอร์แสดงให้เห็นว่าเซิร์ฟเวอร์ที่จัดเก็บแคชเพิ่มเติมมีร่องรอยการดาวน์โหลดในช่วงต้นเดือนสิงหาคม (บันทึกบันทึกล่าสุดถึงวันที่ 2 สิงหาคม) และได้ล็อค IP หลายรายการ ซึ่งทั้งหมดเป็นที่อยู่ในต่างประเทศ ยกเว้นที่อยู่ในมณฑลเจียงซูเพียงแห่งเดียว จากข้อมูลของประชาชนในชุมชน ขณะนี้คดีดังกล่าวได้รับการยอมรับจากสำนักงานความมั่นคงสาธารณะปักกิ่ง สาขาฉางผิงแล้ว

แต่เมื่อเราตรวจสอบเหตุการณ์นี้ เราพบว่าเป็นการยากที่จะชี้แจงความรับผิดชอบของทุกฝ่ายในเหตุการณ์นี้

ประการแรกคือจุดเสี่ยงแรก: ข้อมูลแคชรั่วไหล

ผู้ใช้บางคนถามว่าทำไมข้อมูลแคชจึงไม่ถูกเข้ารหัส Bit Browser ชี้ให้เห็นว่าเมื่อซิงโครไนซ์ ข้อมูลที่ขยาย การส่งข้อมูลจะถูกเข้ารหัส อย่างไรก็ตาม หากซอฟต์แวร์ยกเว้นไฟล์ EXE ของโปรแกรมหลักถูกแฮ็กโดยแฮกเกอร์ แฮกเกอร์อาจได้รับข้อมูลเพิ่มเติม

แต่การใช้ข้อมูลแคชเพียงอย่างเดียวไม่สามารถรับทรัพย์สินของผู้ใช้ได้ เฉพาะการรวมกันของ ข้อมูลแคช + รหัสผ่าน เท่านั้นที่สามารถควบคุมกระเป๋าเงินได้ ในการใช้งานประจำวันของผู้ใช้ เป็นเรื่องปกติที่หลายบัญชีจะแชร์รหัสผ่าน รหัสผ่านของเว็บไซต์ Web2 ที่ใช้กันทั่วไปของเราก็มักจะรั่วไหลเช่นกัน แฮกเกอร์อาจได้รับรหัสผ่านของเว็บไซต์ Web2 อื่น ๆ และพยายาม ไลบรารีข้อมูลรับรอง บนกระเป๋าเงิน Web3 ของผู้ใช้

นอกจากนี้การใช้กำลังดุร้ายก็เป็นไปได้ เนื่องจากจำนวนรหัสผ่านในการปลดล็อคที่เป็นไปได้มีจำนวนน้อยกว่าการรวมกันของคีย์ส่วนตัว จึงเป็นไปได้โดยสิ้นเชิงที่จะบังคับใช้รหัสผ่านเพื่อปลดล็อคอย่างดุเดือด(สมมติว่าผลิตภัณฑ์ไม่มีมาตรการป้องกัน เช่น การล็อคจำนวนครั้งที่ล้มเหลวสูงสุด)

จากมุมมองของผู้ใช้ เป็นเรื่องจริงที่ Bitbrowser มีความรับผิดชอบอย่างหลีกเลี่ยงไม่ได้ในการนำข้อมูลแคชของปลั๊กอินออกไปและทำให้เกิดการรั่วไหลในที่สุด อย่างไรก็ตาม ความล้มเหลวในการป้องกันของรหัสผ่านการเข้าถึงกระเป๋าเงินยังมาจากการเสื่อมถอยของสภาพแวดล้อมด้านความปลอดภัยของเครือข่ายในระยะยาว

โครงสร้างพื้นฐานทางเลือก

สำหรับนักพัฒนาซอฟต์แวร์ เราไม่รู้ว่าชื่อ Bit ของ Bit Fingering Browser มาจากไหน แต่มีสิ่งหนึ่งที่ชัดเจน ผลิตภัณฑ์นี้ไม่ได้สร้างขึ้นสำหรับโลกแห่งการเข้ารหัส แต่เพียงเกิดขึ้นเพื่อตอบสนองความต้องการของผู้ใช้ที่เข้ารหัสเท่านั้น

ยิ่งระบบมีความซับซ้อนมากเท่าไร จุดเสี่ยงที่อาจเกิดขึ้นก็จะมากขึ้นเท่านั้น และจุดที่เกิดความล้มเหลวจุดเดียวก็อาจเสี่ยงต่อการถูกแฮ็กได้

เมื่อนึกถึงยุคแห่งการเข้ารหัสและความดุร้าย ผู้คนใช้เพียงกระเป๋าเงิน Bitcoin พื้นฐานที่สุดเท่านั้น ในเวลานั้น ไม่มีลิงก์เชิงโต้ตอบ เช่น DeFi และ cross-chain ตราบใดที่คุณเก็บกุญแจส่วนตัวไว้ มันก็ปลอดภัยเพียงพอ

แต่ตอนนี้ เครื่องมือเสริมนอกเครือข่ายและกลุ่มทุนบนเครือข่ายได้เพิ่มความเสี่ยงเพิ่มเติม ผลิตภัณฑ์เช่น Bitbrowser มากขึ้นเรื่อยๆ กำลังกลายเป็น โครงสร้างพื้นฐาน ทางเลือกใหม่ในโลกการเข้ารหัส ความเสี่ยงด้านความปลอดภัยที่ ไม่เข้ารหัส จำนวนมากเป็นอันตรายต่อโลกที่ถูกเข้ารหัส:

เมื่อวันที่ 21 สิงหาคม แฮกเกอร์ขโมยเงินจำนวน 3.13 ล้าน USDT เจ้าหน้าที่รักษาความปลอดภัยเชื่อว่าอัลบั้มระบบ Android ที่ถูกขโมยไปถูกบุกรุกในครั้งนี้ และแฮกเกอร์ได้รับภาพหน้าจอของรหัสส่วนตัวของผู้ใช้

ในช่วงต้นเดือนสิงหาคม Curve ขโมยเงินจำนวนมากไป การวิเคราะห์ในขณะนั้นพบว่าไม่มีปัญหากับความปลอดภัยของสัญญา Curve และสาเหตุของการโจรกรรมมาจากช่องโหว่ในภาษาโปรแกรม vyper ดังนั้นจึงใช้สระ aleth, peth, mseth, crveth

ในเดือนพฤษภาคม ฟังก์ชั่นการซิงโครไนซ์ของ Apple ID ยังทำให้เกิดการโจรกรรมเงินมากกว่าสิบล้านดอลลาร์ ผู้ใช้จำนวนมากจะซื้อหรือใช้ Apple ID ในพื้นที่สหรัฐอเมริกาของผู้อื่น เจ้าของบัญชีสามารถซิงโครไนซ์ข้อมูลในกระเป๋าเงินในเครื่องและเข้าควบคุมกระเป๋าเงินได้โดยการทำลายรหัสผ่านการเข้าถึงกระเป๋าเงิน นี่เหมือนกับการขโมย Bit Browser ทุกประการ ผู้ใช้ที่ตกเป็นเหยื่อได้ขโมยเงินมากกว่า 10 ล้านเหรียญสหรัฐ

ในด้านนักพัฒนา สถานการณ์ด้านความปลอดภัยมีความซับซ้อนมากขึ้น ในคดีขโมยกระเป๋าเงิน Solana เมื่อปีที่แล้ว ความเสี่ยงมาจากรหัสสุ่มที่เกี่ยวข้องกับการสร้างวลีช่วยในการจำระดับล่าง

ด้วยความซับซ้อนของโลกที่เข้ารหัส เครื่องมือ ซอฟต์แวร์ และบริการที่ยากต่อการตรวจจับบุคคลอาจรวมอยู่ในโลกที่เข้ารหัสมากขึ้นเรื่อยๆ ในอนาคต และความเสี่ยงก็จะขยายออกไปด้วย

Odaily ขอเตือนคุณไม่ให้ส่งข้อมูลในกระเป๋าเงินของคุณไปให้ผู้อื่นหรือให้สิทธิ์มากเกินไป นอกจากนี้ เนื่องจากลักษณะความเสี่ยงที่ซ่อนอยู่ โปรดใช้ความระมัดระวังในการใช้วิธีการอิเล็กทรอนิกส์เพื่อบันทึกคีย์ส่วนตัว/วลีช่วยจำ อย่าติดตั้งซอฟต์แวร์ที่ไม่รู้จักมากเกินไปบนคอมพิวเตอร์ที่ทำการเข้ารหัสบ่อยครั้ง

การอ่านที่เกี่ยวข้อง

เหตุการณ์แฮกเกอร์เกิดขึ้นบ่อยครั้ง โปรดยอมรับคู่มือป้องกันการโจรกรรม Crypto นี้