SharkTeam:2024年第一季度Web3安全报告

I. 개요

2024년 1분기에는 해킹공격, 러그풀(Rugpull) 사기, 피싱 공격 등 악의적인 행위로 인해 총 4억 6200만 달러의 손실이 발생했으며, 이는 2023년 1분기(약 383달러)보다 전년 동기 대비 약 20.63% 증가한 수치이다. 백만). 본 보고서는 2024년 1분기 글로벌 Web3 업계의 보안 현황과 주요 이벤트, 보안 동향을 정리, 분석하여 독자들에게 유용한 정보와 새로운 아이디어를 제공하여 Web3의 안전하고 건전한 발전에 기여하는 것을 목표로 하고 있습니다.

2. 보안사고 분석

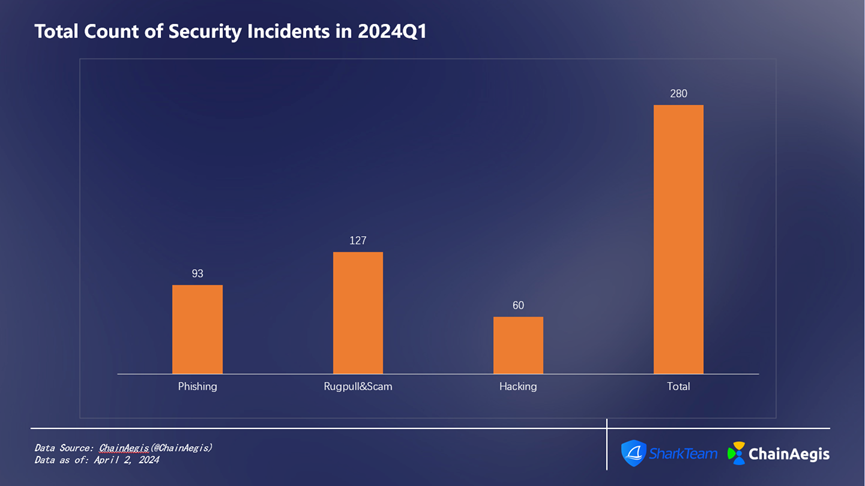

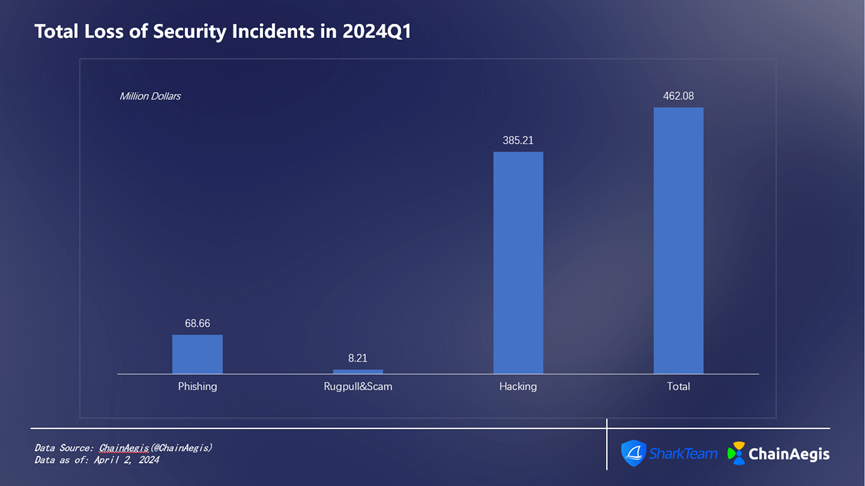

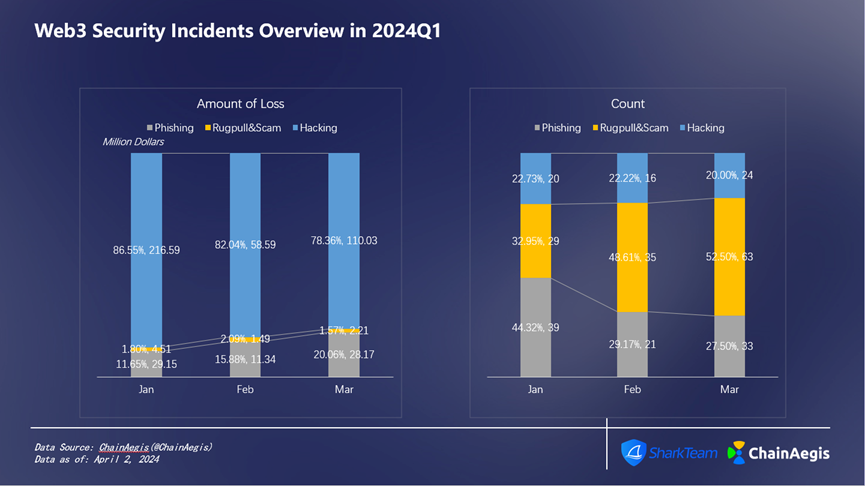

SharkTeam의 온체인 보안 분석 플랫폼인 ChainAegis의 데이터에 따르면 2024년 1분기 Web3 분야에서 총 280건의 보안 사고가 발생했으며(그림 1), 누적 손실액은 4억 6200만 달러가 넘습니다(그림 2). 지난해 같은 기간과 비교해 보안사고 발생빈도는 약 32.70%, 손실액은 약 20.63% 증가했다.

Figure 1 :Total Count of Security Incidents in 2024 Q1

Figure 2 :Total Loss of Security Incidents in 2024 Q1

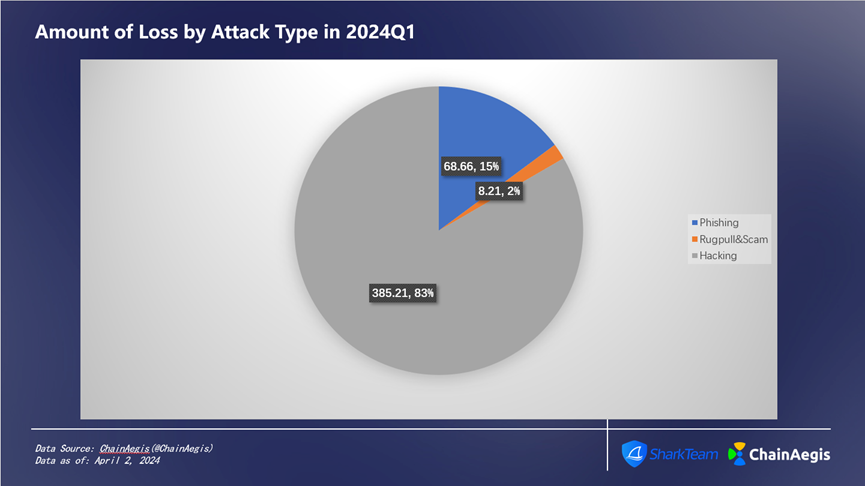

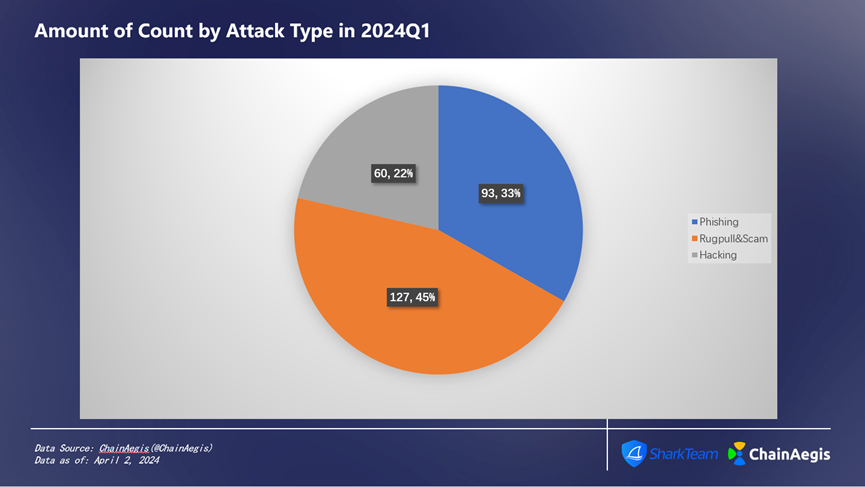

2024년 1분기에는 총 60건의 해커 공격이 발생해 2023년 1분기 대비 140% 증가했으며, 손실액은 3억 8,500만 달러로 83%를 차지했다(그림 3). 2023년 1분기(3억6200만명) 대비 6.35%다.

Rug Pull 건수는 총 127건으로 2023년 1분기(30건) 대비 323.33% 증가했으나, 손실액은 59.44% 감소한 821만달러로 1분기 전체 손실액의 2%에 해당한다.

1분기에는 총 93건의 피싱 공격이 발생해 전년 동기 대비 증가했으며, 피해액은 약 6,866만 달러(약 15%)에 달했습니다.

Figure 3 :Amount of Loss by Attack Type in 2024 Q1

Figure 4 :Amount of Count by Attack Type in 2024 Q1

1분기를 월별(그림 5 참조)로 보면 1월의 적자가 가장 심각해 2억 5천만 달러를 넘어 2월(7,142만 달러), 3월(1억 4천만 달러)보다 훨씬 높았다. 이 중 1월에는 88건의 보안사고가 발생했는데, 이는 2월의 72건에 비해 소폭 증가했고, 3월의 120건에 비하면 소폭 낮은 수준이다. 1월 단일 보안사고의 손실액이 가장 높았음을 알 수 있다. 1월 가장 비용이 많이 드는 공격 방법은 해킹으로, 총 20건의 해킹 공격으로 2억 1700만 달러의 손실이 발생했습니다. 동시에 1월에도 피싱 공격 발생률이 높아 총 39건의 피싱 공격이 발생했지만 손실은 총 2,915만 달러로 상대적으로 미미했습니다. 2월은 전반적인 보안사고 빈도와 손실액이 1월과 3월에 비해 낮은 수준을 보였다.

Figure 5 :Web3 Security Incidents Overview in 2024 Q1

2.1 해커 공격

1분기에는 60건의 해킹 공격이 있었고 총 손실액은 3억 8,500만 달러였습니다. 이 중 가장 심각한 손실은 1월 2억1700만달러였다. 가장 큰 이유는 1월에 총 2건의 대규모 자본손실이 발생했기 때문이다.

(1) 2024년 1월 1일, 크로스체인 브릿지 프로젝트 Orbit Chain이 사이버 공격을 받아 약 8,150만 달러 상당의 암호화폐가 도난당했습니다. 이 사건에는 각각 다른 지갑 주소로 전달된 5개의 개별 거래가 포함되었습니다. 승인되지 않은 자금 흐름에는 스테이블 코인 5천만 달러(USDT 3천만 달러, DAI 1천만 달러, USDC 1천만 달러 포함), 약 1천만 달러 상당의 wBTC 231개, 9500 Ethereum 중 약 2,150만 달러 상당이 포함되었습니다.

(2) 2024년 1월 31일 리플 공동 창업자인 크리스 라슨(Chris Larsen)의 지갑 4개가 공격을 받아 총 2억 3,700만 XRP(미화 약 1억 1,250만 달러에 해당)가 도난당했습니다. ChainAegis 온체인 분석에 따르면 도난당한 자금은 MEXC, Gate, Binance, Kraken, OKX, HTX, HitBTC 등을 통해 이체되었습니다. 이는 2024년 현재까지 가장 큰 암호화폐 도난 사건이며 지금까지 암호화폐 세계에서 20번째로 큰 암호화폐 도난 사건이다. XRP 가격은 사건 발생 후 24시간 동안 약 4.4% 하락했다.

2.2 Rug Pull & Scams

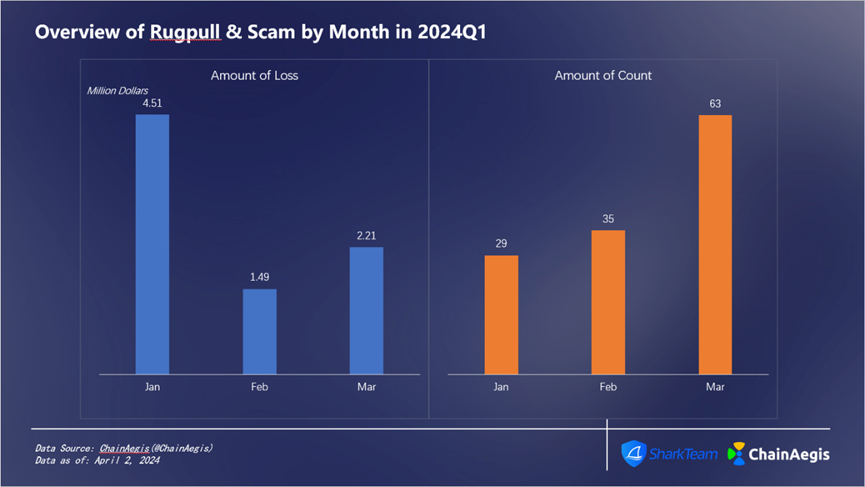

아래 그림(그림 6)에서 볼 수 있듯이 Rugpull Scam 사건은 1월에 29건 발생했으며 이후 매월 증가하여 3월에는 약 63건의 손실이 발생했으며 1월에는 약 451만 달러의 손실이 발생했으며 2월에는 손실액이 약 451만 달러에 달했습니다. 약 149만 달러. ChainAegis 분석에 따르면 이벤트는 주류 체인인 Ethereum과 BNB Chain에 집중되어 있습니다. BNB Chain 프로젝트의 Rug Pull 이벤트 빈도는 Ethereum보다 훨씬 높습니다.

또한 2월 25일에는 Blast 생태계의 GameFi 프로젝트 RiskOnBlast에서 Rugpull이 발생했습니다. ChainAegis 분석에 따르면 RiskOnBlast의 주소 0x 1 EeB 963133 f 657 Ed 3228 d 04 b 8 CD 9 a 13280 EFC 558은 22일과 24일 사이에 총 420 ETH를 모았으며 이는 약 125만 달러에 달하지만 나중에 DAI로 교환되어 ChangeNOW, MEXC, Bybit 등 거래소 입금 주소로 이체하여 현금화하세요.

Figure 6 :Overview of Rugpull & Scam by Month in 2024 Q1

2.3 피싱 공격

아래 그림(그림 7)에서 볼 수 있듯이 1월에 피싱 공격이 가장 많이 발생하여 총 39건으로 약 2,915만 달러의 손실이 발생했으며, 2월에는 21건의 공격으로 약 1,134만 달러의 손실이 발생했습니다. . SharkTeam은 강세장에서는 시장이 활발하고 에어드랍 기회가 많다는 점을 알려드립니다. 그러나 Angel Drainer 및 Pink Drainer와 같은 활동적인 피싱 그룹의 공격을 받지 않도록 모두가 더욱 경계해야 합니다. 양도 및 승인 시 주의 깊게 살펴보세요.

Figure 7 :Overview of Phishing by Month in 2024 Q1

3. 대표적인 사례 분석

3.1 계약 정확도 계산 취약점

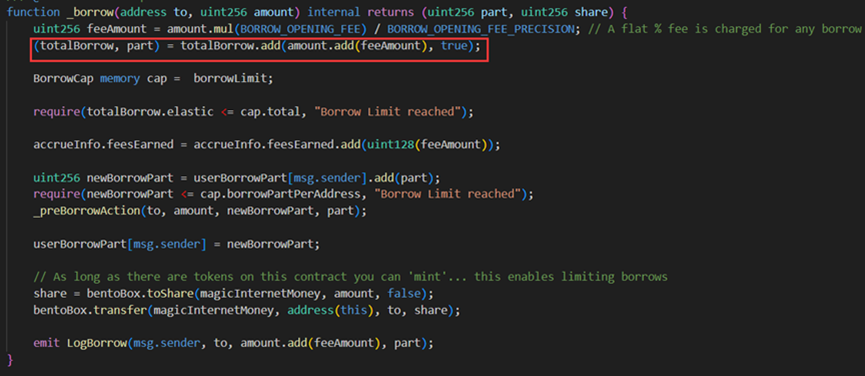

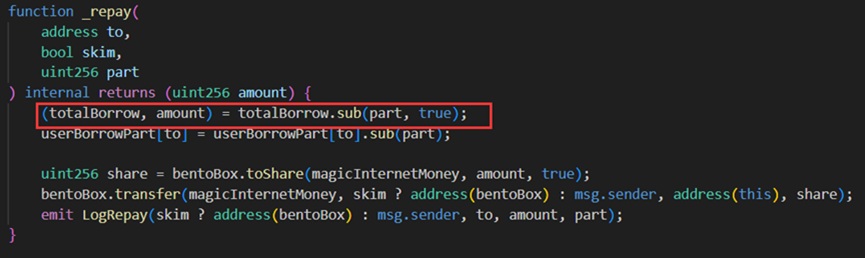

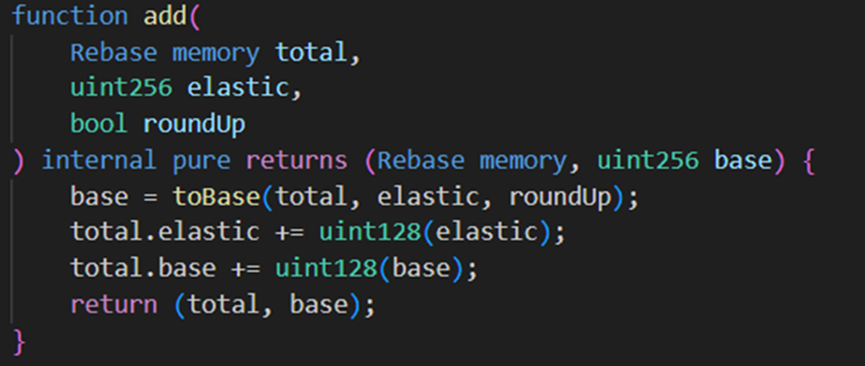

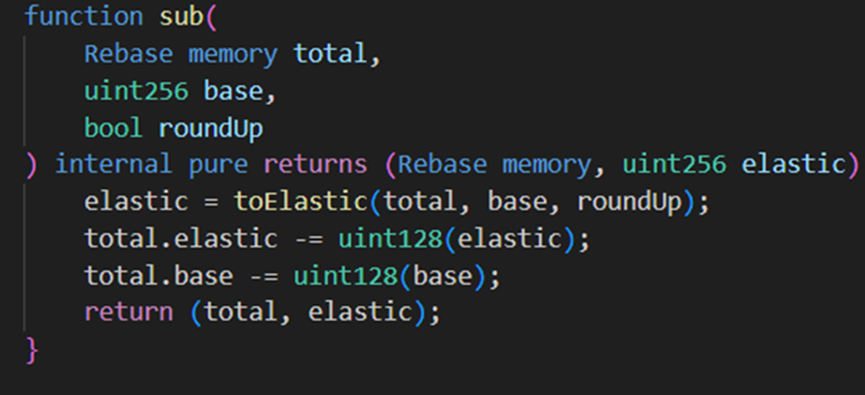

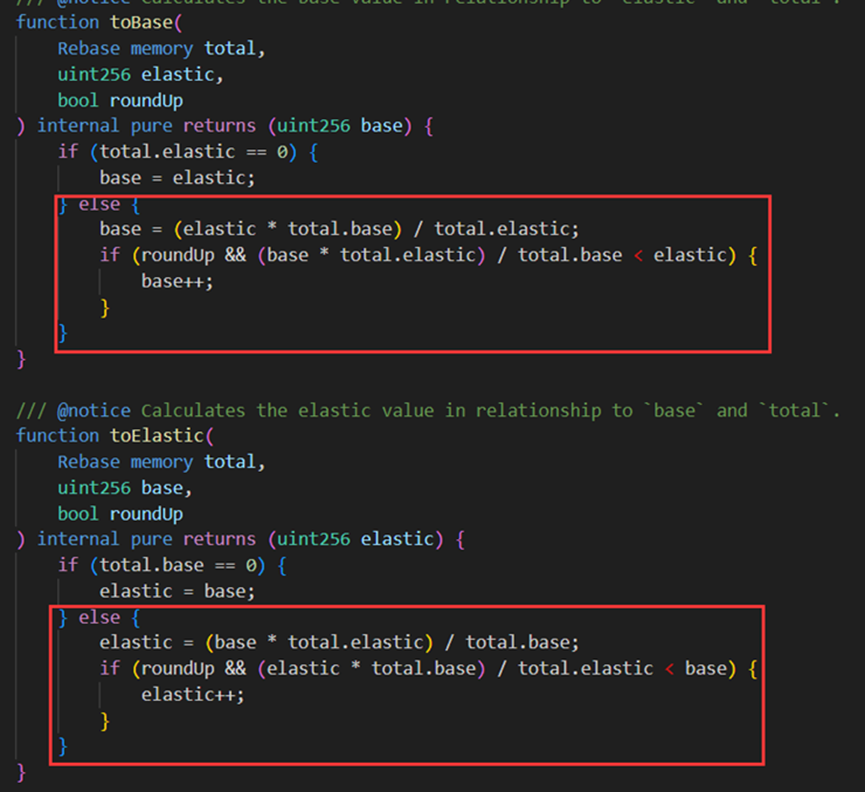

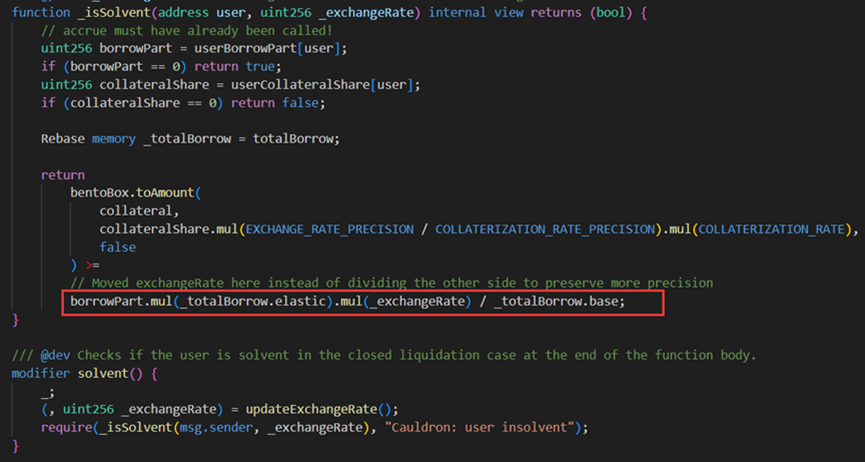

2024년 1월 30일, MIM_SPELL은 플래시 대출 공격을 받고 정밀 계산 취약점으로 인해 650만 달러의 손실을 입었습니다. 공격 이유는 대출 변수 계산 시 프로젝트의 스마트 컨트랙트 정확도에 허점이 있어 주요 변수 탄력성과 기본 값이 조작 및 불균형을 초래해 담보 및 대출 금액 계산에 문제가 발생했기 때문이다. 그리고 궁극적으로 MIM 토큰의 과잉 대출이 발생합니다.

공격받은 계약(0x 7259 e 1520)의 차용 기능과 상환 기능은 모두 탄력적 변수와 기본 변수를 계산할 때 반올림을 사용합니다.

공격자(0x87 F 58580)는 먼저 다른 사용자의 대출금을 상환하여 탄력적 변수와 기본 변수를 각각 0과 97로 설정합니다.

이후 차용 함수와 상환 함수가 계속 호출되며 매개변수 금액은 1이다. 차용 함수가 처음 호출되면 elastic=0이므로 위의 if 로직이 실행되어 add 함수로 반환된다. 결과적으로 탄성 = 1, 기본 = 98이 됩니다.

이후 공격자(0x 87 F 58580)는 Borrow 함수를 호출하여 1을 전달한다. elastic=1이므로 else 로직이 실행되며, 계산된 반환값은 98이 된다. 이렇게 add 함수로 복귀하면 elastic = 2, 기본 변수는 196입니다.

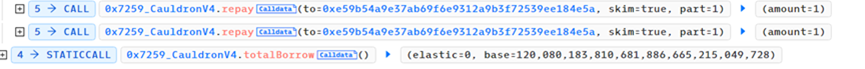

하지만 이때 공격자(0x 87 F 58580)는 repay 함수를 호출하여 1을 전달한다. elastic=2이므로 else 로직이 실행될 것이다. 계산된 elastic 변수는 원래 1* 2/98 = 0이었으나, 아래의 상향 가져오기 이 전체 단계는 계산된 반환 값 1을 생성하므로 하위 함수로 돌아갈 때 탄성 변수는 다시 1로 변경되고 기본 변수는 195입니다.

차입-상환 루프 후에는 탄력적 변수가 변경되지 않고 기본 변수가 거의 두 배로 증가하는 것을 볼 수 있습니다. 이 취약점을 이용하여 해커는 자주 차입-상환 기능 루프를 수행하고 마지막으로 다시 상환을 호출하여 궁극적으로 탄력적 = 0이 됩니다. 기본 = 120080183810681886665215049728.

탄력적 변수와 기본 변수 간의 비율이 심각하게 불균형한 경우 공격자(0x87 F 58580)는 아주 적은 양의 담보를 추가한 후 대량의 MIM 토큰을 빌려주어 공격을 완료할 수 있습니다.

3.2 DeGame 피싱 공격 및 Pink Drainer 사기 그룹

2024년 3월, Web3 사용자가 DeGame 공식 계정에 게시된 피싱 링크를 자신도 모르게 클릭하여 피해를 입었습니다.

이후 해당 사용자는 이 과정에서 DeGame이 절도 행위를 하고 있다고 착각하여 트위터를 통해 해당 사건을 폭로했으며, KOL과 언론, 상당수의 사용자들이 이를 인지하지 못한 채 계속해서 사건을 퍼뜨려 DeGame의 브랜드 이미지와 이미지에 영향을 미쳤습니다. 플랫폼의 명성은 큰 영향을 미쳤습니다.

사건 이후 DeGame은 피해자 사용자의 자산 복구를 돕기 위한 긴급 계획을 시작했습니다. DeGame 피싱 공격의 스토리는 대략 다음과 같습니다.

(1) 3월 14일 오전 4시부터 오전 9시 30분까지 DeGame 공식 한 사용자는 에어드랍 링크를 클릭한 후 약 57 PufETH를 잃었다고 보고했습니다.

(2) DeGame 공식 트위터 운영자는 오전 9시 30분 이후 플랫폼에서 피싱 링크를 발견하고 삭제했습니다. 동시에 DeGame은 공식 소셜 미디어와 커뮤니티를 통해 모든 사용자에게 소식을 동기화하고 알림 공지를 발행했습니다.

(3) 피해자 사용자는 DeGame 공식 트위터 계정의 비정상적인 기간 동안 공격자가 게시한 피싱 웹사이트 링크와 설명 텍스트를 열람했으며, 해당 링크가 실제로 다른 프로젝트 당사자와 연계하여 구성되었다고 믿었습니다. 토큰 에어드랍 활동에서 링크를 클릭하고 공격자가 미리 설정한 프롬프트를 따른 후 자산이 손실되었습니다.

(4) 사용자가 피싱 웹사이트를 클릭하여 지갑에 연결하면 웹사이트에서는 지갑 주소에 자산이 있는지 자동으로 감지합니다. 자산이 있는 경우 Permit Token Approval 거래 서명이 바로 팝업됩니다. 일반 거래 서명과 다른 점은 이 서명이 체인에 전혀 업로드되지 않고, 완전히 익명이며, 불법적인 방법으로 사용될 가능성이 있다는 점입니다. 또한, 사용자는 승인서명(Permit)을 첨부함으로써 애플리케이션 계약을 상호작용하기 위해 사전 승인이 필요하지 않습니다.

(5) 이번 도난 사건에서 피싱 해커는 피싱 계약 주소 0x d 560 b 5325 d 6669 aab 86 f 6 d 42 e 156133 c 534 cde 90으로 도난당한 사용자가 승인한 Permit Token Approval 거래 서명을 획득하고 제출했습니다. 공격 거래를 허용하고 Approve를 호출하여 토큰 승인을 얻은 다음 도난당한 자금을 이체합니다.

(6) 피싱 툴 제공업체는 해커사기그룹인 핑크드레이너(Pink Drainer)다. 핑크드레이너는 공격자가 악성코드를 통해 악성웹사이트를 빠르게 구축하고 불법자산을 통해 정보를 탈취할 수 있는 서비스형 악성코드(MaaS)다. 이번 탈취 거래에서 탈취된 자금의 약 25%가 피싱그룹 PinkDrainer의 2번 지갑 주소인 PinkDrainer: Wallet 2로 이체되었습니다. 피싱 툴을 사용한 후 PinkDrainer에 자동으로 부여한 주소입니다. 피싱 그룹 PinkDrainer로 나누어졌습니다.

3.3 Batch Rugpull로 인해 이벤트 수가 급증함

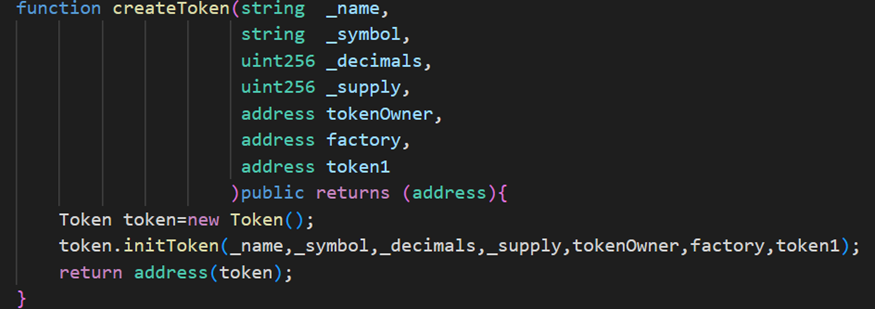

2024년에 Rugpull 사고 수가 급증한 것은 RugPull 공장 계약에 의한 Rugpull 토큰의 일괄 생성과 많은 관련이 있습니다. SharkTeam 보안 연구 팀은 이러한 Rugpull 사고에 대한 자세한 분석을 수행했습니다. 분석 과정에서 우리는 BNB 체인의 Rugpull 공장 계약이 지난 달에 70개 이상의 Rugpull을 시작했다는 사실을 발견했습니다. 배치 Rugpull 이벤트는 일반적으로 다음과 같은 행동 특성을 가지고 있습니다.

(1) 이러한 토큰은 토큰 팩토리 계약의 createToken 작업에 의해 생성됩니다. createToken 함수에서는 토큰을 생성할 때 토큰 이름, 토큰 기호, 정확성, 공급, 토큰 소유자 주소, 토큰 쌍 생성을 위한 공장 계약 주소, BUSD-T 스테이블코인 주소 등의 매개변수를 전달해야 합니다. 그 중 토큰 페어를 생성하는 팩토리 컨트랙트는 PancakeSwap의 팩토리 컨트랙트를 사용하며, 토큰마다 소유자 주소가 다릅니다.

(2) 토큰 소유자는 다른 주소를 사용하여 Rugpull 토큰을 일괄적으로 사고 팔 수 있습니다. 구매 및 판매 작업 중에 토큰의 유동성이 크게 증가하고 가격이 점차 상승합니다.

(3) 피싱 등을 통해 홍보하여 많은 사용자의 구매를 유도하면 토큰 가격이 2배로 올라갑니다.

(4) 토큰의 가격이 일정 가치에 도달하면 토큰 소유자가 시장에 진입하여 매도 작업을 수행하여 러그풀을 수행합니다.

이러한 일련의 행동 뒤에는 명확한 노동 분업을 통해 주로 핫스팟 수집, 자동 통화 발행, 자동 거래, 허위 선전, 피싱 공격, Rugpull 수확 및 기타 링크를 포함하는 블랙 산업 체인을 형성하는 Web3 사기 그룹이 있습니다. 발행된 가짜 Rugpull 토큰은 뜨거운 업계 이벤트와 밀접하게 관련되어 있으며 매우 혼란스럽고 선동적입니다. 사용자는 항상 경계하고 합리적이어야 하며 손실을 피해야 합니다.

4. 요약

2024년 1분기 보안 사고로 인한 총 손실액은 4억 6,200만 달러에 이르렀습니다. 이번 분기 환율 상승 등 요인이 총액 증가에 어느 정도 영향을 미쳤으나, 전반적으로 Web3의 보안 상황은 그렇지 않습니다. 낙관적인. 스마트 계약 논리 허점, Rugpull 블랙 산업 체인, 피싱 공격 등은 사용자의 암호화된 자산의 보안을 위협하는 주요 원인입니다. Web3 사용자와 프로젝트가 가능한 한 빨리 보안 인식을 개선하고 손실을 줄일 수 있기를 바랍니다.

About us

SharkTeam의 비전은 Web3 세계를 보호하는 것입니다. 이 팀은 블록체인 및 스마트 계약의 기본 이론에 능숙한 전 세계의 숙련된 보안 전문가와 수석 연구원으로 구성되어 있습니다. 위험 식별 및 차단, 스마트 계약 감사, KYT/AML, 온체인 분석 등을 포함한 서비스를 제공하며 지능형 지속 위협(Advanced Persistant Threat, Advanced Persistant Threat)에 효과적으로 대처할 수 있는 온체인 지능형 위험 식별 및 차단 플랫폼 ChainAegis를 만들었습니다. 지속적인 위협), APT). Polkadot, Moonbeam, Polygon, Sui, OKX, imToken, Collab.Land, TinTinLand 등 Web3 생태계의 다양한 분야의 주요 플레이어와 장기적인 협력 관계를 구축했습니다.

공식 웹 사이트:https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Telegram:https://t.me/sharkteamorg

Discord:https://discord.gg/jGH9xXCjD