4000万ドル以上が盗まれ、GMXが待ち伏せ攻撃を受ける

オリジナル | Odaily Planet Daily ( @OdailyChina )

著者 | アッシャー( @Asher_0210 )

昨夜、 GMXプラットフォーム(チェーン上の主要DeFiプロトコル)で重大なセキュリティインシデントが発生しました。WBTC、WETH、UNI、FRAX、LINK、USDC、USDTなどの主要トークンを含む4,000万ドル以上の暗号資産がハッカーに盗まれました。インシデント後、Bithumbはネットワークが安定するまでGMXの入出金サービスを停止すると発表しました。

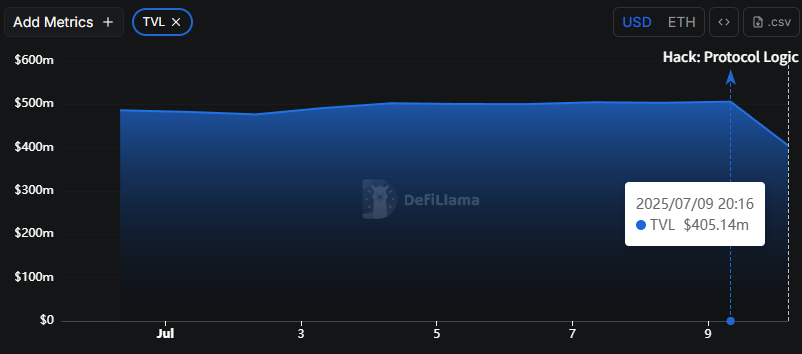

盗難の影響で、GMXトークンは4時間で25%以上下落し、価格は一時11ドルを下回り、現在は11.8ドルとなっています。DefiLlamaのデータによると、GMXのTVLは盗難前の5億ドルから4億ドルに下落し、短期的には最大20%の下落となりました。

GMXプラットフォームTVLは盗難事件の影響を受け、短期間で4億ドルに下落した。

次に、Odaily Planet Dailyは、GMX盗難の理由、チームの対応、ハッカーの最新動向を整理します。

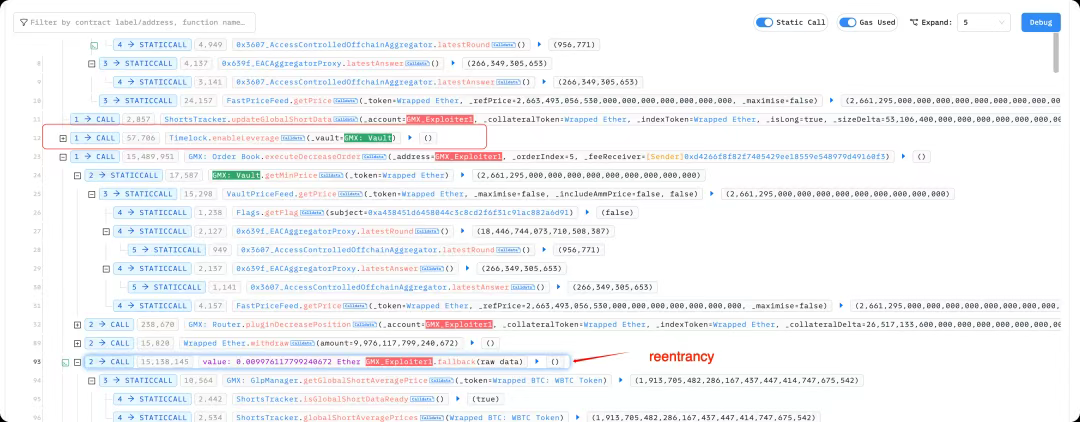

攻撃者は再入脆弱性を悪用する

GMX盗難の根本的な原因は、コア関数executeDecreaseOrderにおける再入性脆弱性です。この関数の最初のパラメータは外部アカウント(EOA)であるべきでしたが、攻撃者はスマートコントラクトのアドレスを渡しました。これにより、攻撃者は償還プロセス中にシステムに再侵入し、内部状態を操作することができました。最終的に、償還された資産は、保有していたGLPの実際の価値をはるかに上回りました。

SlowMistのパートナー兼最高情報セキュリティ責任者である23pdsは、Xプラットフォームに、GMX V1ではショートポジションを確立すると、グローバルショート平均価格(globalShortAveragePrices)が即座に更新され、運用総資産(AUM)の計算に直接影響し、GLPトークンの評価額と償還額にも影響すると投稿しました。

攻撃者は、注文執行中にtimelock.enableLeverage関数を有効にするというGMXの設計(大規模なショートポジションを開くための前提条件)を悪用し、コントラクト呼び出しを通じてexecuteDecreaseOrder関数の再入可能性の脆弱性を誘発しました。この脆弱性を利用して、攻撃者は繰り返しショートポジションを作成し、市場価格を実際に変更することなく、世界平均ショート価格を人為的に引き上げました。

運用資産残高(AUM)はこの価格計算に依存しているため、プラットフォームは誤って水増しされた空売り損失を総資産に含めてしまい、GLPの評価額が人為的に引き上げられました。その後、攻撃者はGLPを償還し、自身の持ち分をはるかに超える資産を引き出すことで巨額の利益を獲得しました。

攻撃トランザクションの例: https://app.blocksec.com/explorer/tx/arbitrum/0x03182d3f0956a91c4e4c8f225bbc7975f9434fab042228c7acdc5ec9a32626ef?line=93

GMX公式回答: ArbitrumのGMX V1のGLP流動性プールは脆弱性の攻撃を受けましたが、GMX V2バージョンは影響を受けませんでした。

この重大なセキュリティインシデントに対し、GMXチームは速やかに公式対応を行いました。Xプラットフォーム上で、Arbitrumプラットフォーム上のGMX V1のGLPプールが脆弱性攻撃を受け、約4,000万ドル相当のトークンがGLPプールから未知のウォレットに移転されたと発表しました。セキュリティパートナーもこの攻撃の調査に協力しています。

現在、Arbitrum および Avalanche プラットフォームは、さらなる攻撃を防ぐために GMX V1 のトランザクションと GLP の鋳造および償還機能を無効にしていますが、この脆弱性は GMX V2 バージョンや GMX トークン自体には影響しません。

GMX V1 は攻撃を受けているため、ユーザーは次の操作を行うことでリスクを軽減できます。

レバレッジを無効にする: レバレッジをオフにするには、Vault.setIsLeverageEnabled(false) を呼び出します。Vault Timelock が使用されている場合は、Timelock.setShouldToggleIsLeverageEnabled(false) を呼び出します。

すべてのトークンのmaxUsdgAmountsを「1」に設定してください。Vault.setTokenConfigまたはTimelock.setTokenConfigを使用して、GLPトークンの発行を禁止してください。この値は「0」ではなく「1」に設定する必要があることに注意してください。0に設定すると上限がなくなり、脆弱性が悪用され続ける可能性があります。

最新のアップデートによると、公式発表によると、攻撃はGMX V1のみを対象としており、GMX V2バージョンのコントラクトでは同じ計算メカニズムは使用されていないことが確認されました。ただし、GMXは念のため、ArbitrumとAvalancheにおけるGMX V2バージョントークンの上限を更新したため、現在、ほとんどの流動性プールにおける新規トークンの発行が制限されています。この制限が解除され次第、速やかにお知らせいたします。

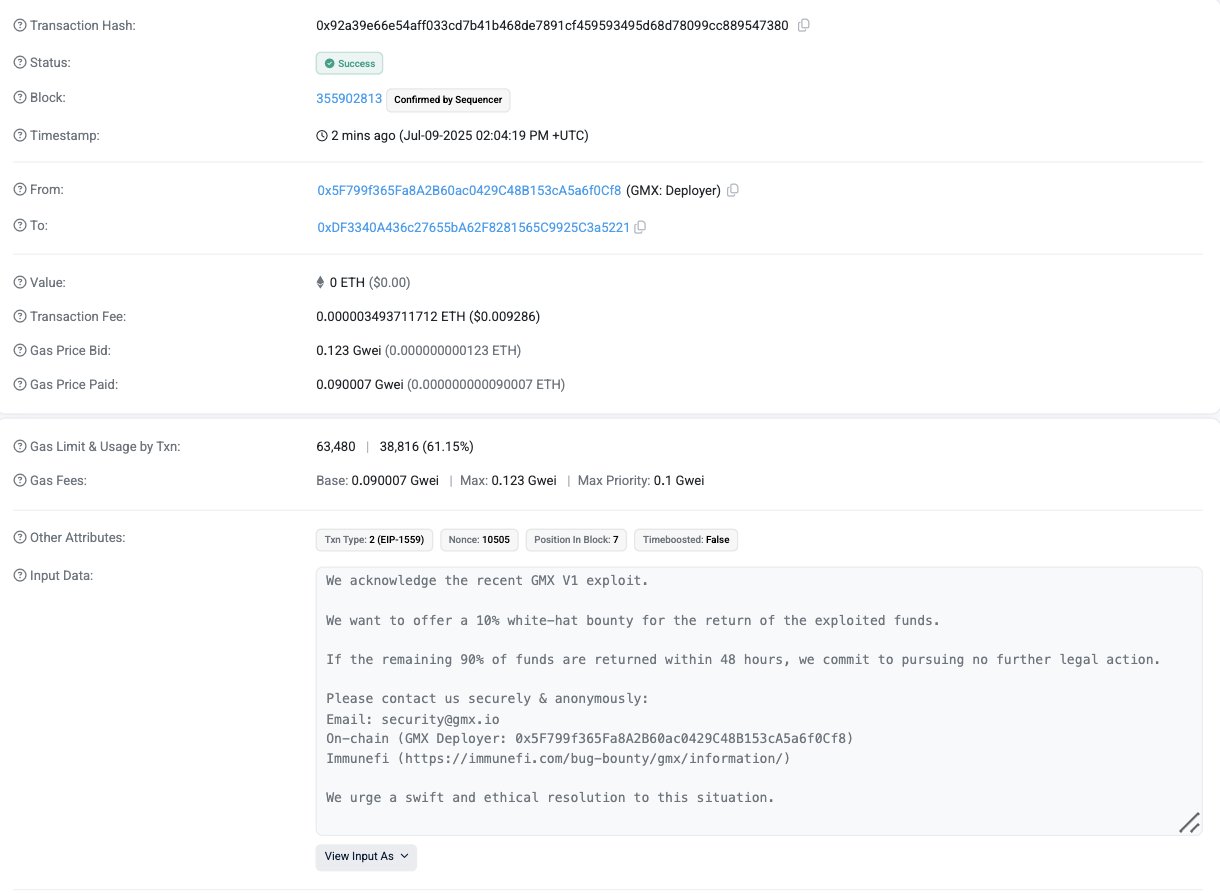

さらに、オンチェーンデータによると、GMXはハッカーのアドレスにメッセージを残しており、GMX Vlバージョンに脆弱性を発見したことを認め、10%のホワイトハットバウンティを提供する用意があるとしている。残りの90%の資金が48時間以内に返還されれば、それ以上の法的措置を取らないことを約束するとしている。

GMXはハッカーのアドレスにメッセージを残し、10%のホワイトハット報奨金を提供する用意がある。

ハッカーは3000万ドル以上を新しいアドレスに移動させた

チェーン上の兆候から判断すると、これはかなり前から計画されていた行動だったようです。ハッカーの初期資金は数日前にプライバシーミキシングプロトコル「Tornado Cash」から送金されており、この攻撃に対して既に十分な準備が整っていたことが示唆されます。

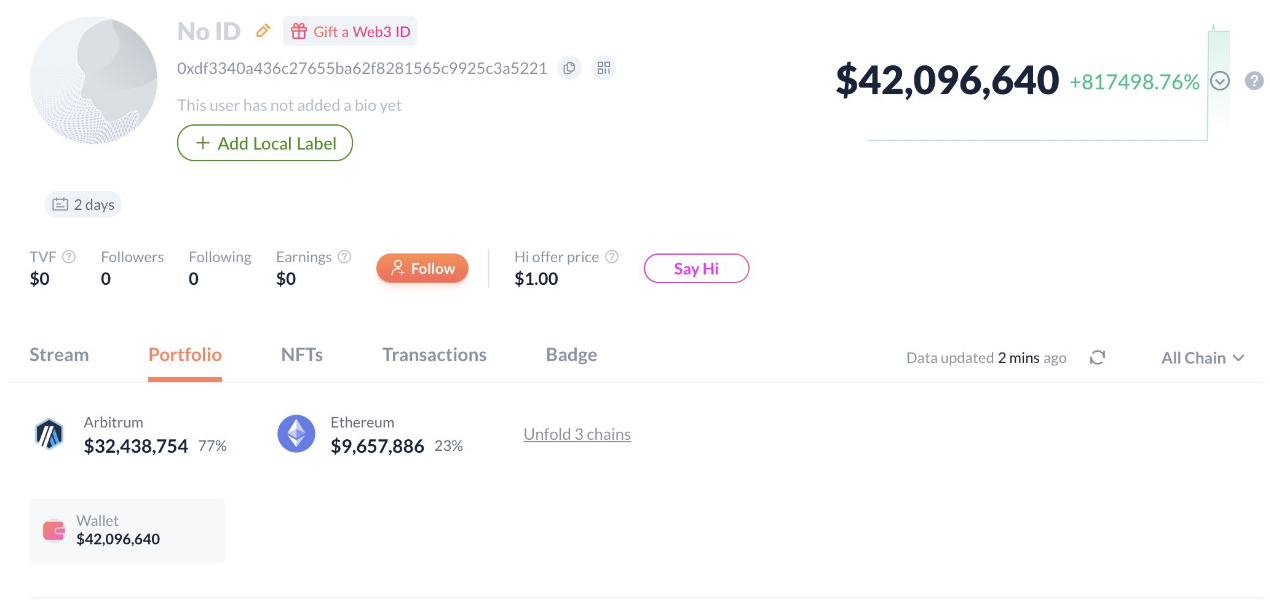

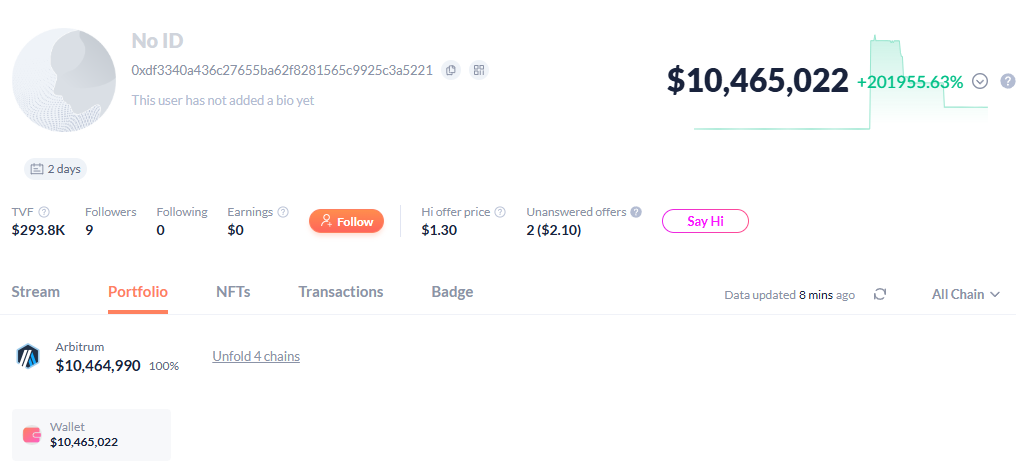

ハッカーは4,000万ドル以上の暗号資産を盗んだ後、3,000万ドル以上の資産を迅速に移転しました。オンチェーンデータによると、 GMXハッカーがマークしたアドレス(アドレス: https ://debank.com/profile/0xdf3340a436c27655ba62f8281565c9925c3a5221 )は、88 BTC(約980万ドル相当)、2,200 ETH以上(約585万ドル相当)、300万USDC以上、130万DAI以上を新しいアドレス0x99cdeb84064c2bc63de0cea7c6978e272d0f2daeに移転しました。そして、4,300 ETH以上(約1,100万米ドル相当)を新しいアドレス0x6acc60b11217a1fd0e68b0ecaee7122d34a784c1に送金しました。合計で3,000万米ドル以上の資金が他の新しいアドレスに送金されました。

ハッカーが4000万ドル以上の資産を盗んだ

現在のハッカーのアドレスに残っている1000万ドルの資金はまだ送金されていない。

「チェーン探偵」ZachXBT氏は、Xプラットフォーム上で、Circleがハッカーの行為に対して何の対策も講じなかったことを批判する記事を掲載した。ZachXBT氏によると、GMX攻撃は1~2時間前に発生したにもかかわらず、Circleはハッカーの行為に対して何の対策も講じなかったという。攻撃者はCircleのクロスチェーン・トランスファー・プロトコルであるCCTPを用いて、盗んだ資金をArbitrumからEthereumに送金したという。

まとめ

この盗難は、GMX V1 の発信者権限検証、ステータス更新タイミング、レバレッジ メカニズムの設計における重大な欠陥を明らかにしただけでなく、業界全体に再び警鐘を鳴らしました。複雑な金融ロジック (レバレッジ、動的価格設定など) と契約実行パスを含むシステムでは、保護されていないエントリがブラック スワン イベントの始まりとなる可能性があるのです。

注目すべきは、ハッカーが盗んだ資産の大部分を、凍結がより困難な暗号資産、特にETHやDAIといった分散型資産に交換し、複数の新しいアドレスに分散させたことで、追跡と回収の難易度がさらに高まっていることです。GMXが提案した「ホワイトハット報奨金10%と引き換えに免除」という計画は、Web3世界における統一された法的責任追及メカニズムの欠如という現状を露呈しています。

DeFi開発者にとって、もっと考えるべき問題は「ハッカーはどのようにして成功したのか」ではなく、システムがユーザーの実資産を管理する際に、最も極端な攻撃経路の発生を抑制するための十分なメカニズムが確立されているかどうかであると言えるでしょう。そうでなければ、製品ロジックがいかに完璧であっても、セキュリティ境界の設計に欠陥があれば、最終的にはシステミックリスクのコストから逃れることは困難になるでしょう。