原文| Odaily星球日報( @OdailyChina )

作者| Asher( @Asher_ 0210 )

昨晚,鏈上頭部DeFi 協議GMX 平台盜遭遇重大安全事件,超4,000 萬美元加密資產被駭客盜取,涉及WBTC、WETH、UNI、FRAX、LINK、USDC、USDT 等多種主流代幣。事件發生後,Bithumb 發佈公告宣布GMX 的充提服務將暫停,直到網路穩定為止。

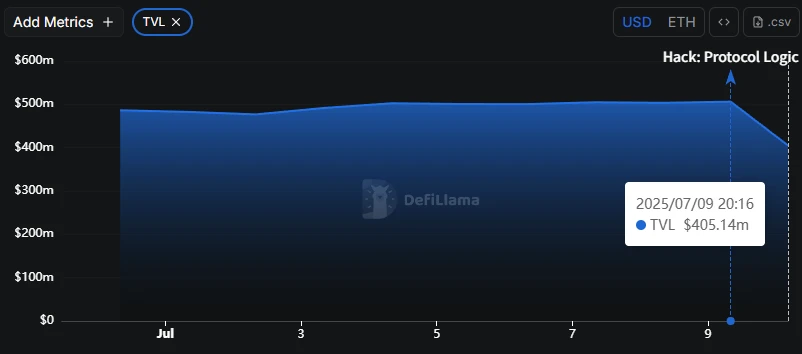

受此被竊事件影響,GMX 代幣4 小時跌幅超25%,價格一度跌破11 美元,現報11.8 美元。根據DefiLlama 數據,GMX TVL 從被盜事件前的5 億美元跌至4 億美元,短時跌幅高達20%。

接下來,Odaily星球日報為大家梳理對於這次GMX 被盜事件的原因、團隊回應以及駭客最新動向。

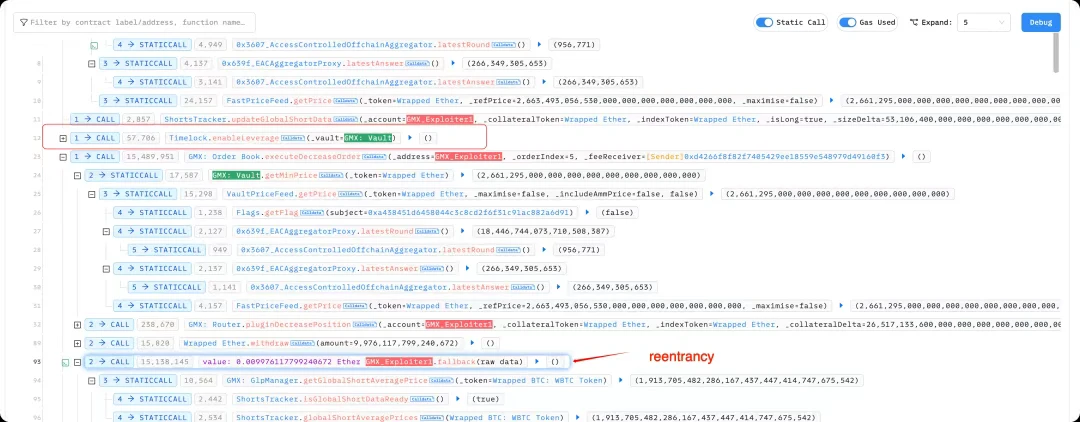

攻擊者利用可重入漏洞

這次GMX 被竊事件的根本原因在於核心函數executeDecreaseOrder 存在可重入漏洞,該函數的第一個參數本應是外部帳戶(EOA),但攻擊者傳入了一個智慧合約位址,這使得攻擊者可以在贖回過程中重新進入系統,操縱內部狀態,最終贖回的資產遠超過其實際持有的GLP 價值。

慢霧合夥人兼首席資訊安全長23pds在X 平台發文表示,GMX V1 版中,空頭部位的建立會立即更新全域空頭平均價格(globalShortAveragePrices),而該價格直接影響管理資產總額(AUM)的計算,進而影響GLP 代幣的估值和贖回金額。

攻擊者利用了GMX 在訂單執行期間啟用了timelock.enableLeverage 功能的設計(這是開設大額空頭倉位的先決條件),並透過合約呼叫觸發了 executeDecreaseOrder 函數的可重入漏洞。利用該漏洞,攻擊者反覆創建空頭倉位,在未真正改變市場價格的情況下,人為抬升了全域空頭平均價格。

由於AUM 依賴此價格計算,平台錯誤地將虛增的空頭虧損計入資產總額,造成GLP 估值被人為拉高。攻擊者隨後透過贖回GLP,提取了遠超其應得份額的資產,實現了巨額利潤。

GMX 官方回應:Arbitrum 上 GMX V1 版本的 GLP 流動性池遭漏洞攻擊,GMX V2 版本未受影響

針對本次重大安全事件,GMX 團隊已在第一時間做出官方回應。其在X 平台發文表示,Arbitrum 平台上GMX V1 的GLP 池遭遇漏洞攻擊,約4,000 萬美元的代幣已從GLP 池轉移到一個未知錢包,安全合作夥伴已參與調查本次攻擊事件。

目前,Arbitrum 和Avalanche 平台已停用GMX V1 版本的交易以及GLP 的鑄造和兌換功能,以防止任何進一步的攻擊,但該漏洞不會影響GMX V2 版本,也不會影響GMX 代幣本身。

由於GMX V1 版本已遭受攻擊,使用者可透過以下操作來降低風險:

停用槓桿功能:可呼叫Vault.setIsLeverageEnabled(false)進行關閉;如果使用了Vault Timelock,則呼叫Timelock.setShouldToggleIsLeverageEnabled(false)。

將所有代幣的maxUsdgAmounts 設為「 1 」:使用Vault.setTokenConfig 或Timelock.setTokenConfig,以防止GLP 進一步鑄造。值得注意的是,該值必須設為“ 1 ”,而不是“ 0 ”,因為設為0 表示無上限,反而會導致漏洞持續可被利用。

根據最新更新,官方表示確認該攻擊僅針對GMX V1 版本,而GMX V2 版本合約並未採用相同的電腦制。但出於謹慎考慮,GMX 已更新了Arbitrum 和Avalanche 上GMX V2 版本代幣的上限,因此目前大多數流動性池中的新代幣鑄造均受到限制,此限制解除後將第一時間通知。

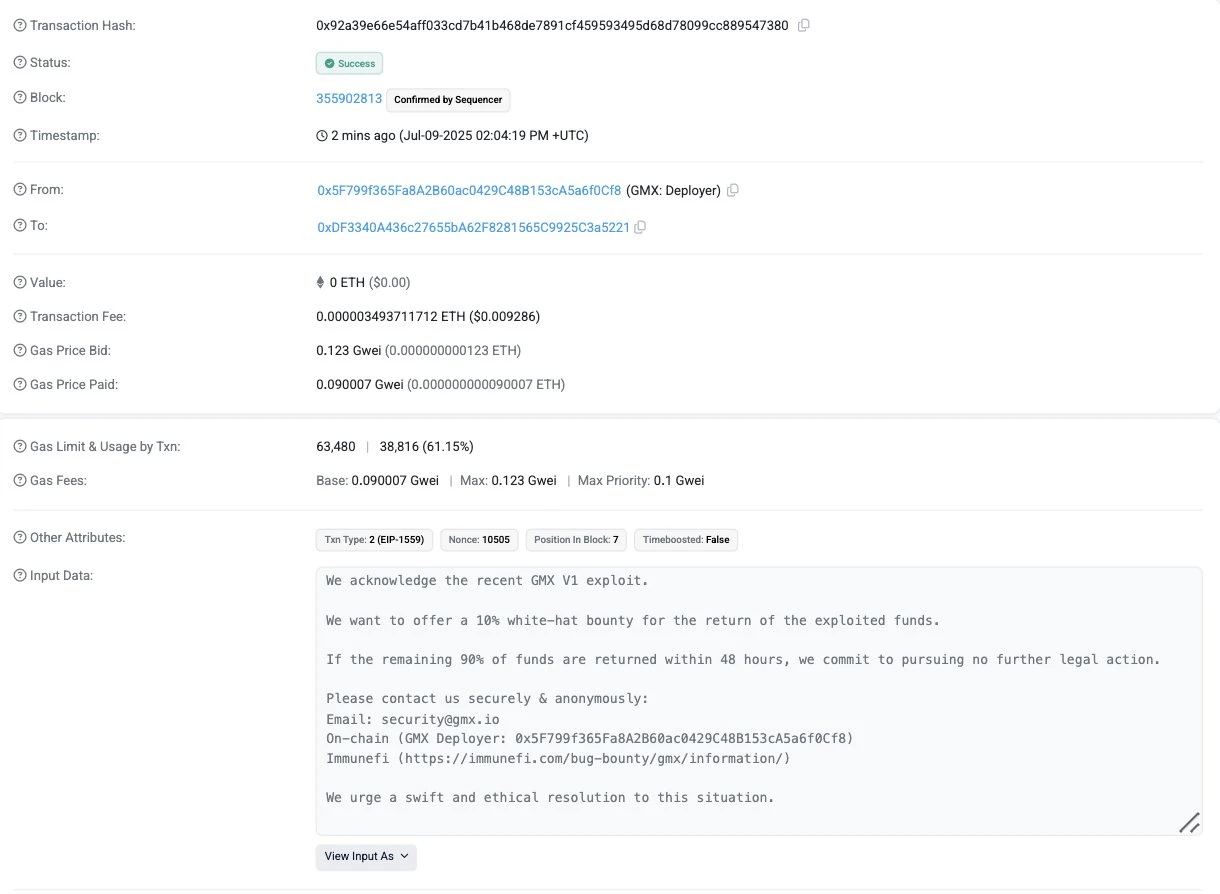

此外,鏈上數據顯示,GMX 已給駭客地址留言稱,承認遭遇GMX Vl 版本漏洞,願意提供10% 白帽賞金,如果剩餘90% 的資金在48 小時內退回,將承諾不再採取進一步的法律行動。

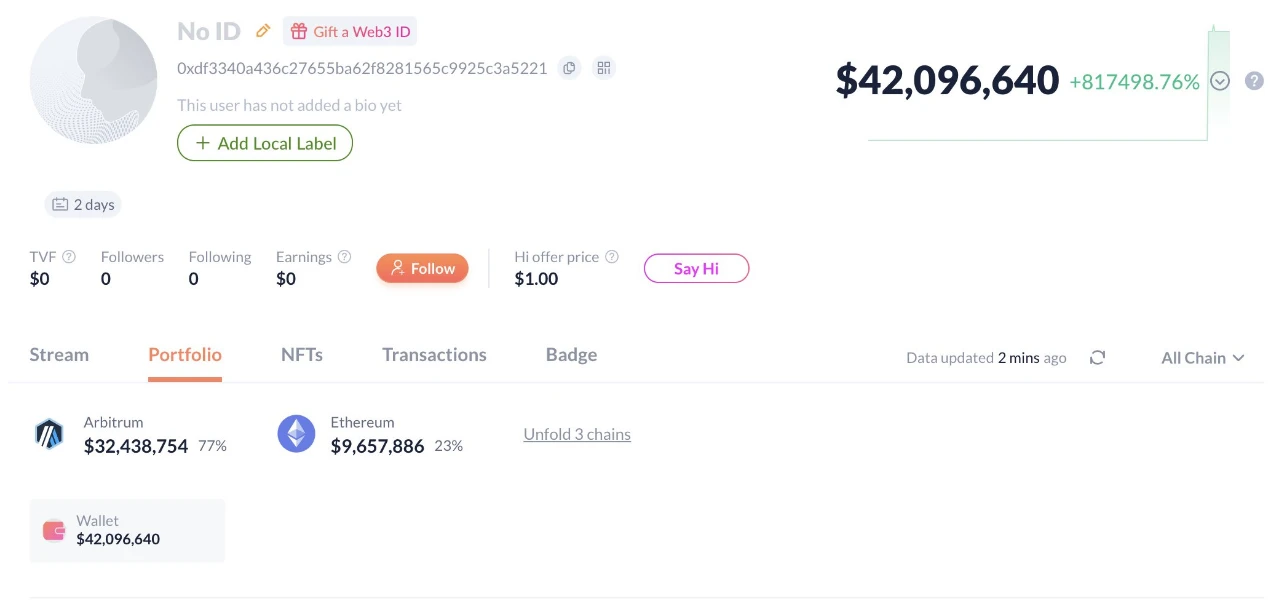

駭客已將超3000 萬美元資金轉移至新地址

從鏈上跡象來看這是一場蓄謀已久的行動,駭客的初始資金幾天前就已從隱私混幣協議Tornado Cash 轉入,表明其早已為本次攻擊做足準備。

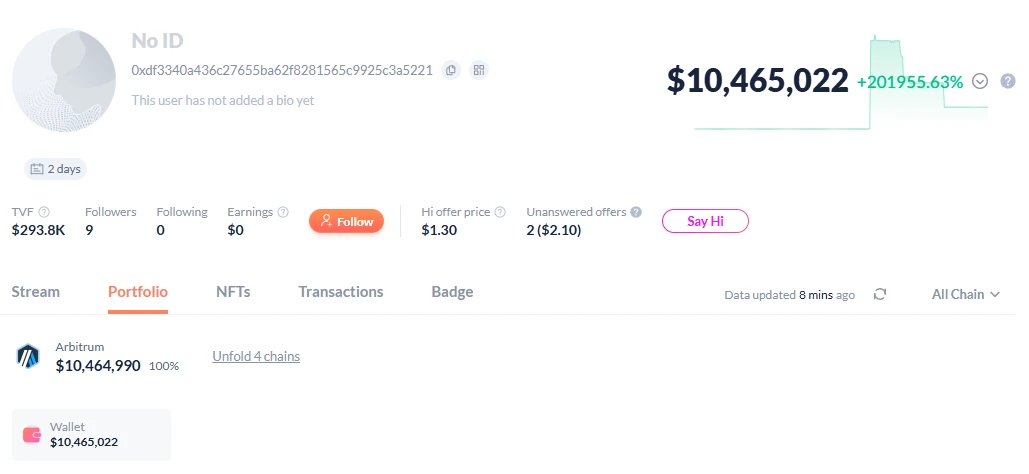

在盜取超4,000 萬美元加密資產後,駭客迅速將超3,000 萬美元資產轉移。根據鏈上數據, GMX 駭客標記地址(地址: https://debank.com/profile/0xdf3340a436c27655ba62f8281565c9925c3a5221 )已將88 枚BTC(價值約980 萬美元)、2200 萬美元) 500 萬美元(DC50 萬美元)、500 萬美元) 130 萬枚DAI 轉至新地址0x99cdeb84064c2bc63de0cea7c6978e272d0f2dae ;將超4300 枚ETH(價值約合1100 萬美元)轉至新地址0x6acc60b1121711746ab 。合計已將超3000 萬美元資金轉移至其他新地址。

駭客盜取超4000 萬美元資產

目前黑客地址剩餘1000 萬美元資金仍未轉移

「鏈上偵探」ZachXBT 在X 平台發文抨擊Circle 對駭客行為無作為,他表示GMX 攻擊事件發生已經1 至2 個小時,但是Circle 對黑客行為沒有任何行動,攻擊者甚至使用Circle 的跨鏈傳輸協議CCTP 將被盜資金從Arbitrum 轉到以太坊。

小結

這次被盜事件不僅揭示了GMX V1 版本在呼叫者權限驗證、狀態更新時序以及槓桿機制設計上的關鍵缺陷,也再次為整個行業敲響警鐘:在涉及復雜金融邏輯(如槓桿、動態定價)與合約執行路徑交織的系統中,任何一個未加防護的入口都可能演變為黑天鵝事件的起點。

值得注意的是,駭客已將大部分被盜資產兌換為更難凍結的加密貨幣,尤其是ETH 與DAI 等非中心化資產,並透過多個新地址完成資金分散,進一步加大了追蹤與追回的難度。而GMX 提出的「 10% 白帽賞金換取免責」方案,也暴露出當前Web3 世界中缺乏統一法律追責機制的現實困境。

對於DeFi 開發者而言,也許更應思考的問題並非“駭客是如何得手的”,而是——當系統管理的是用戶真實資產時,是否建立了足夠的機制來限制最極端攻擊路徑的發生。否則,再完美的產品邏輯,一旦缺乏安全邊界設計,終將難逃系統性風險的代價。