一、基本信息

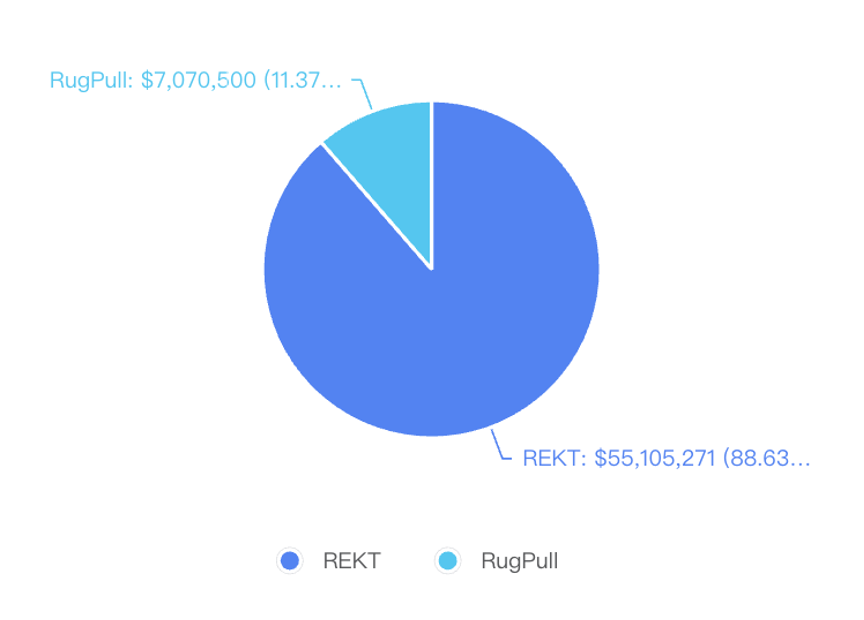

2023 年4 月安全事件共造约6000 万美金的损失,与上个月相比,损失金额有所降落,但安全事件数量依旧不减。其中,Yearn Finance因参数配置错误,导致了1000 多万美金的损失。同时,有一些已经出现过的漏洞,也出现在Arbitrum链上。此外,RugPull的数量依旧不减。社交媒体诈骗等事件依旧高发,Twitter项目方账户伪造与官方Discord被攻击发布钓鱼链接层出不穷。

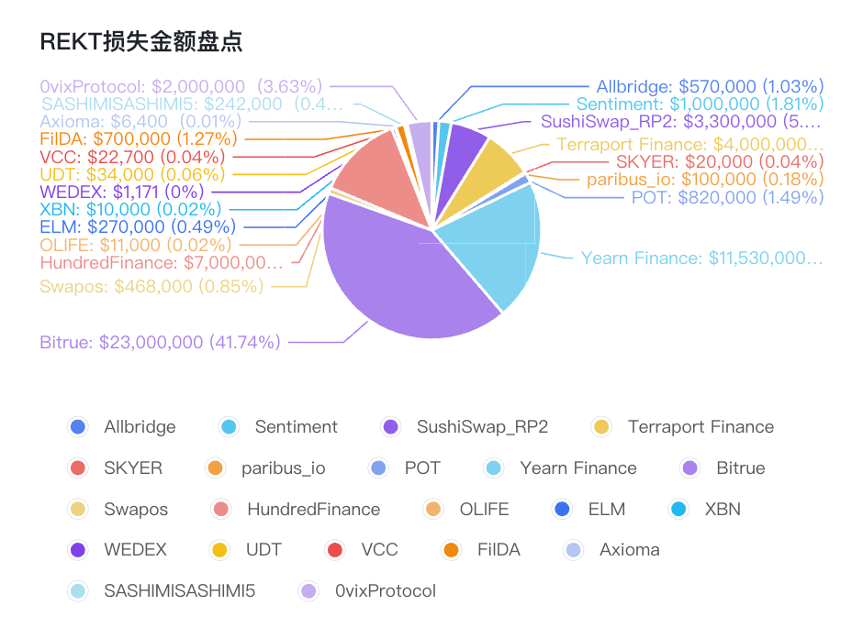

1.1 REKT盘点

No.1

4 月2 日,Allbridge_io 项目被闪电贷攻击,损失约57 w美金,主要原因是通过闪电贷对0x 179 a这个池子的价格进行操纵,从而获利。攻击者通过闪电贷,先存入0x 179 a 500 m BUSD, 然后通过调用swap,将bsc_usd转化为busd, 同时,对0x 179 a池子进行提现,最终将该池子的busd掏空,然后再调用swap,将busd转化为bsc_usd, 因该池子被破坏,最终将4 w个busd, 转化成78 w个bsc_usd出来。

攻击交易:

•https://www.oklink.com/cn/bsc/tx/0x 7 ff 1364 c 3 b 3 b 296 b 411965339 ed 956 da 5 d 17058 f 3164425 ce 800 d 64 f 1 aef 8210

攻击者地址:

•https://www.oklink.com/cn/bsc/address/0x c 578 d 755 c d5 6255 d 3 ff 6 e 92 e 1 b 6371 ba 945 e 3984

No.2

4 月5 日,Sentiment协议被闪电贷攻击,损失约100 w美金,其核心原因是一个重入导致的价格错误。攻击者先执行Balancer Valut的joinPool进行了质押,然后调用exitPool进行提币,在exitPool中,会将剩余的ETH转到攻击合约,此时,会调用攻击合约的fallback函数,攻击者在fallback中进行了borrow操作,会导致整个供应减少,从而影响价格。

攻击交易:

•https://www.oklink.com/cn/arbitrum/tx/0x a 9 ff 2b 587 e 2741575 daf 893864710 a 5 cbb 44 bb 64 ccdc 487 a 100 fa 20741 e 0 f 74 d

攻击者地址:

•https://www.oklink.com/cn/arbitrum/address/0x dd 0 cdb 4 c 3 b 887 bc 533957 bc 32463977 e 432 e 49 c 3

No.3

4 月9 日,SushiSwap 中RouteProcessor 2 被攻击,损失约330 w美金,其核心原因是RouteProcessor并没有验证用户提供的route参数,导致攻击者可以指定恶意的pool,然后在恶意的pool中实现了swap接口,并利用uniswap V3 SwapCallback回调函数,对RouteProcessor 2 的授权用户进行盗币操作。

攻击交易:

•https://www.oklink.com/cn/eth/tx/0x ea 3480 f 1 f 1 d 1 f 0 b 32283 f 8 f 28 2c e 16403 fe 22 ede 35 c 0 b 71 a 732193 e 56 c 5 c 45 e 8

No.4

4 月10 日,Terraport Finance被攻击,损失约400 w美金。

No.5

4 月10 日,Meta Skyer (SKYER)被闪电贷攻击,损失2 w美金

攻击交易:

•https://www.oklink.com/cn/bsc/tx/0x ee 1 bc 3d 0 b 5 b 9 bbbe 3 fa 47730774 a 391491 f 583 a 602 afb 0969 f 53 2d 521975137 d

No.6

4 月11 日,@paribus_io项目被攻击,损失约10 w美金,其核心原因是一个老版本Compound V2中的一个重入漏洞。

攻击交易:https://www.oklink.com/cn/arbitrum/tx/0x 0 e 29 dcf 4 e 9 b 211 a 811 caf 00 fc 8294024867 bffe 4 ab 2819 cc 1625 d 2 e 9 d 62390 af

No.7

4 月12 日,MetaPoint ($POT)被攻击,损失约82 w美金,其核心原因是在每次deposit$POT的时候,会创建一个新合约,来存放用户资产,但这个合约中的approve函数是public的,允许任何人转移他们的资产。

攻击交易:https://www.oklink.com/cn/bsc/tx/0x ccd 12 f 22629 b2c 4 2d 2 b 68036 2d adbd 1 b 3d 89 cb 4 a 87 a 8 c 9 b 297766 b 4974 c 6 ad 34

No.8

4 月13 日,Yearn Finance被攻击,共损失约1153 w美金,其核心原因是yUSDT的合约配置错误,将其配置成了USDC的地址。

相关交易:

•https://www.oklink.com/cn/eth/tx/0x 055 cec 4 fa 4614836 e 54 ea 2 e 5 cd 3d 14247 ff 3d 61 b 85 aa 2 a 41 f 8 cc 876 d 131 e 0328

•https://www.oklink.com/cn/eth/tx/0 x d5 5 e 43 c 160 2b 28 d 4 fd 4667 ee 445 d5 70 c 8 f 298 f 5401 cf 04 e 62 ec 329759 ecda 95 d

No.9

4 月16 日,Swapos V2 Contracts被攻击,共损失46.8 w美金,其核心原因是在Swapos合约的swap函数中,有一处k值的判断错误,导致攻击者可将该pair中的钱提走。

相关交易:

•https://www.oklink.com/cn/eth/tx/0x 78 edc 292 af 51 a 93 f 89 ac 201 a 74 2b ce 9 fa 9 c 5 d 9 a 7007 f 034 aa 30535 e 3508 2d 50 a

攻击者地址:

•https://www.oklink.com/cn/eth/address/0 x 2d f 07 c 054138 bf 29348 f 35 a 12 a 22550230 bd 1405

No.10

4 月15 日,@HundredFinance被攻击,损失约700 w美金,其核心原因是hToken在redeem的时候,存在一个整数取舍的问题,当这个市场为空的时候会出现。攻击者首先deposit少量WBTC去清空hWBTC的池子,然后donate大量的WBTC到hWBTC的池子,这个会影响并提升hWBTC的价格,然后再借光市场中的所有的资产,之后调用redeemUnderlying, 因整数取舍问题,它仅仅会burn掉合约中的一半的hWBTC,从而获利。

相关交易:

•https://www.oklink.com/cn/optimism/tx/0x 6 e 9 ebcdebbabda 04 fa 9 f 2 e 3 bc 21 ea 8 b 2 e 4 fb 4 bf 4 f 4670 cb 8483 e 2 f 0 b 2604 f 451

No.11

4 月19 日,@OceanLifeToken 被闪电贷攻击,获利32.29 WBNB, 约1.1 w美金。OLIFE是reflection token,攻击者通过多次调用transfer函数,以及deliver函数,减少rSupply跟tSupply的数量,从而影响池子中OLIFE的数量,最终将OLIFE swap成WBNB获利。

相关交易:

•https://www.oklink.com/cn/bsc/tx/0x a 21692 ffb 561767 a 74 a 4 cbd 1 b 78 ad 48151 d 710 efab 723 b 1 efa 5 f 1 e 0147 caab 0 a

No.12

4 月20 日,Tales of Elleria在Arbitrum上的跨链桥合约被攻击,攻击者一共mint出5, 000, 000, 000 $ELM (约27 w美金)相关攻击者:

•https://www.oklink.com/cn/arbitrum/address/0x f 2c bf 39 e 7668 ebb 113 f 2c 609 bbd 6 ea 1 dfce 5 d 376

No.13

4 月20 日,XBN被攻击,攻击者一共获利1 w美金。

相关交易:

•https://www.oklink.com/cn/bsc/tx/0x 3 b 698 ba 37 f 3 3ac 0 f 822 a 0 de 7 e 097126 d 71 e 8216 bf 59 ec 9 b 2 e 6044 df 7 d 4 f 40296

No.14

4 月21 日,WEDEX Reward token(APP)遭遇闪电贷攻击,攻击者获利约1171 美金。

相关交易:

•https://www.oklink.com/cn/bsc/tx/0x b 9217 a 608 da 161803977 dfcf 3 edfd 7 e 7323 bb 942 f 71 f 5 cae 6 da 5 e 1900 e 91174 d

No.15

4 月21 日,Unlock Discount Token $UDT被攻击,攻击者获利约3.4 w美金。

攻击者地址:

•https://www.oklink.com/cn/eth/address/0x 43 ee 4169 d 9 ff 5 e 5 b 10 ca 42923 b 1 e 5 d 07 a 157 bb 71

No.16

4 月22 日,Mutual Aid VCC 被攻击,该项目存在一个后门函数,可将VCC代币转到指定的地址。攻击者获利70 个WBNB, 约2.27 w美金。

相关交易:

•https://www.oklink.com/cn/bsc/tx/0x ef 1746520086 c 224 da 86 c 92 ee 9631366 ddf 883 e 4 ab 1 d 35 e 8958 c 095 f 5 eb 80 ebe

No.17

4 月23 日,FilDA宣告在Elastos Smart Chain 跟REI网络上被攻击,共损失70 w美金,攻击者通过跨链将80 k $ELA, 转化为326 个BNB, 并将200 k ELA转化为17 个ETH。

No.18

4 月24 日,Axioma项目被攻击,最终获利约20 个WBNB。攻击者通过闪电贷,先在合约AxiomaPresale中购买AXT,然后通过pancake,将购买的AXT换成WBNB,因AxiomaPresale中AXT的价格是固定公式计算得到,跟pancake中的价格存在差价,从而使得攻击者能够从中获利。

相关交易:

•https://www.oklink.com/cn/bsc/tx/0x 05 eabbb 665 a 5 b 99490510 d 0 b 3 f 93565 f 394914294 ab 4 d 609895 e 525 b 43 ff 16 f 2

No.19

4 月25 日,@SASHIMISASHIMI 5 被闪电贷攻击,共损失37.35 BNB&6.58 ETH, 合计24.2 w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x c 28 e 27870558 cf 22 add 83540 d 2126 da 2 e 4 b 464 c 2

No.20

4 月28 日,@ 0 vixProtocol被闪电贷攻击,共损失约200 w美金,其核心原因在于VGHOSTOracle,VGHOSTOracle通过vGHST合约中的convertVGHST函数来计算价格,该计算过程依赖该合约中$GHST代币的数量。攻击者通过闪电贷获取大量资产,然后将1656000 转到vGHST合约中,进行价格操纵,最终进行清算获利。

攻击交易:

•https://www.oklink.com/cn/polygon/tx/0x 10 f 2c 28 f 5 d 6 cd 8 d 7 b 56210 b 4 d5 e 0 cece 27 e 45 a 30808 cd 3d 3443 c 05 d 4275 bb 008

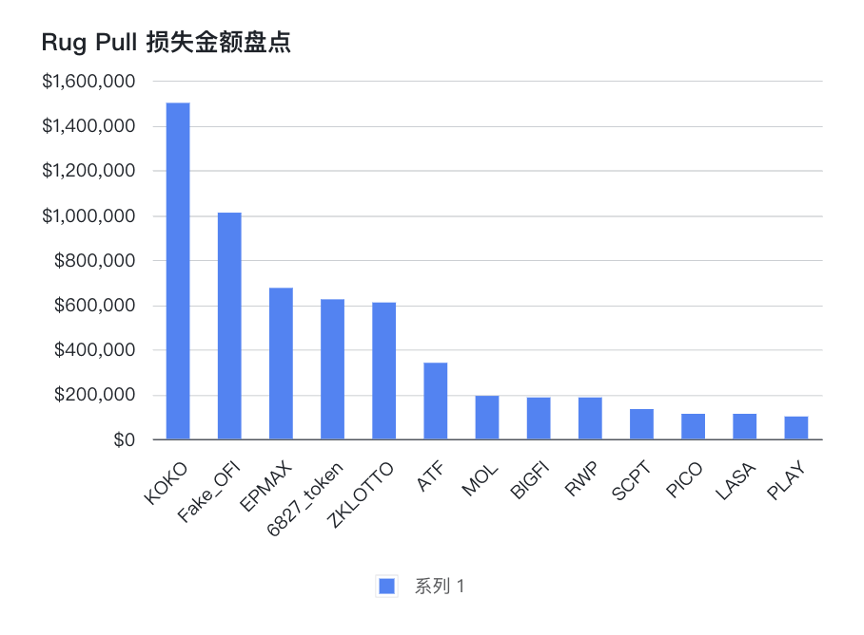

1.2 RugPull盘点

No.1

4 月1 日,@Chain_Relay_(CRLN)项目疑似RugPull, 价格下跌97.7% , 约1.32 w美元被两个不同的EOA拿走。

合约地址:https://www.oklink.com/cn/bsc/address/0x 5838 b 43 ede 809 dd 39 e 547 ba 09 ee 5 d 0 d5 a 644846 b

No.2

4 月1 日,一个假的ArbitrumToken疑似RugPull, 合约部署者移除了所有的流动性。合约地址:https://www.oklink.com/cn/bsc/address/0x 6 2d fdb 6 e 54 b 4 e 876 e 5 e 7003 a 71097 dd d5 affaa 05

No.3

4 月2 日,Kokomo Finance ($KOKO) 通过修改逻辑合约,Rug了剩下的1.5 millon美元,这使得总Rug金额达到5.5 Million.

No.4

4 月2 日,AYW Token (AYW)疑似Rugpull, 价格下跌了91% 。相关合约:https://www.oklink.com/cn/bsc/address/0x 8 ec 798657 f 574 d 6 b 0 d5 3461870 a 0709230 cf 6 f 7 f

No.5

4 月2 日,Script (SCPT)疑似Rugpull, 合约部署者移除流动性,造成13.3 万美金的损失。

相关合约:https://www.oklink.com/cn/bsc/address/0x d 4 ac 227 eb 1 a 4 c 0384 aae 06 f 7808 f 08 bb 8 f 516 ebf

No.6

4 月2 日,OBB (OBB)价格下跌了91% ,合约部署者移除流动性,获利9.6 w美金。合约地址:https://www.oklink.com/cn/bsc/address/0x c 7654 db 2271194632 e 70310 f 8 adc 925 d 1 2b f 5246

No.6

4 月4 日,MOL (MOL)疑似Rugpull, 合约部署者移除19.2 w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x 87 f 2d f 6 f 85 b 5833 f 058 abd 7 d 7 eb 41249084 c 2380

No.7

4 月4 日,一个假的GameFi token (GAFI)疑似Rugpull, 合约部署者移除流动性,获利7.3 w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x ad 3396360 beebc 5 c 3d 3 cb 4 c 036 c 370 f 2891 d 8673

No.8

4 月5 日,TRT token (TRT)疑似Rugpull,价格下跌了99% ,合约部署者移除流动性获利9.3 w美金

合约地址:https://www.oklink.com/cn/bsc/address/0x 52 f 56100 bba 2c be 268 e 32512388811630 2c 4 f 668

No.9

4 月6 日,CBC token (CBC)疑似Rugpull,合约部署者移除了11.3 w美金的流动性,并获利8.1 w美金

合约地址:https://www.oklink.com/cn/bsc/address/0x 9 e 10 cf 57 c 90 c 937 c 6 ab 51 f 4 b 98 ec 1 d5 bfcaf 4804

No.10

4 月7 日,@bigfinancetech(BIGFI)疑似Rugpull,合约部署者移除了18.5 w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x 4 a 45 a 331930 ee 997 f 7382 e 9 f 001359 e 1 f 2981 a 71

No.11

4 月7 日,PCORE token (PCORE)疑似Rugpull, 合约部署者移除了流动性并获利3.75 w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x 76 d 44 d 2d 4056 b 48 c 30 a 2 eeacbd 158 3d 3 c 7087 a 6 d

No.12

4 月7 日,Morgan Coin (MORGAN)疑似Rugpull, 合约部署者移除了1.38 w美金的流动性并获利0.58 w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x e 0 e 058 a 2b ca 2 a 9974 e 3 be 579 c 19 ac 040 e 84 d 2 e 3 c

No.13

4 月8 日,Pervasive Information Community Organization (PICO)疑似Rugpull,合约部署者移除了11.19 w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x e 455228 ead 628 c 6 cade 249929 de 58 d 7 cf 41130 cf

No.14

4 月8 日,OpenAI LASA(LASA)疑似Rugpull, 合约部署者移除流动性并获利11.19 w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0 x 2d 4256 b 0 ee 0 f 359 ed 3 ab 39148 dceb 56 3d e 1 a 1 e 08

No.15

4 月8 日,OpenAI ATF(ATF)疑似Rugpull, 合约部署者移除流动性并获利33.96 w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x f 830423378 d 0 bad 39 f 8 d 03 2c f 5 df 7187 abe 7 2c 1 c

No.16

4 月9 日,Zodiac Credit - ZOC (ZOC)疑似Rugpull, 合约部署者移除流动性并获利7.7 w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x 76401604 de 3d c 379 aec 0 cf 54005 c 0 d 0937 a 11717

No.17

4 月10 日,MED (MED)疑似Rugpull, 价格下跌了80% 。

合约地址:https://www.oklink.com/cn/bsc/address/0x ee 0 ed 249325 a 8284 d 66 af 5 f 98 dcbb 7 c 620 ebbe 45

No.18

4 月11 日,Theory Craft Fames (TYF)疑似Rugpull, 合约部署者移除流动性,并获利6.9 w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x 5459 b 93 a 1 bdf 9 cb 027 e 70 cdf 7 bfc 450 e 41 fdf 326

No.19

4 月11 日,XCAD (PLAY)疑似Rugpull, 合约部署者移除流动性,并获利10 w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x 2 f 872619 2d 599806 e 1 eabbed 1687 e 48 e 38 e 56489

No.20

4 月11 日,Real Web Project (RWP)疑似Rugpull, 合约部署者移除流动性,并获利18.5 w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x 79 eb 19 ba 58963 b 11394 fd 14041 c 15027 eabc 1537

No.21

4 月12 日, Iwr token (IWR)疑似Rugpull, 合约部署者移除了3.4 w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x b 993456 2d 37 e 5 a 6 c 88 3d e 7 ce 54 d 6 febb 36 dcbfda

No.22

4 月12 日,ChainGPT (CGPT)疑似Rugpull,合约部署者移除了7.6 w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x 6 e 70 ee 54564298 e 7 f 1 dc 0523 f 8190 aef 8529 ebbf

No.23

4 月14 日,Mulit Level Processing (MLP)疑似Rugpull, 合约部署者移除了4.98 w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x 354 b 8 2b d 70 a 578 fa 553765 da 23040 a 55380 ee 67 e

No.24

4 月15 日,一个假的Hepton token (HTE)疑似Rugpull, 合约部署者移除流动性并获利5.5 w美金。

合约地址:https://www.oklink.com/cn/bsc/address/0x 9 d 77 c 78 d 1 f 06 d5 f 7 b 599 f 0654 dbb 61 ea 706 d 9 de 3

No.25

4 月16 日,Crown Token (CROWN)疑似Rugpull,合约部署者移除了5 w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x 820 e 625965 d 0 eac 316 e 98 ee 3 efa 74 fa 6531 f 1315

No.26

4 月16 日,Doge Twitter Token (DOGETWIT)疑似Rugpull,合约部署者移除了4.1 w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x 1 f 528 ea 4 d5 d 0 bf 9 e 78 a 15 db 65 ae 07953 edc 6 edf 6

No.27

4 月16 日,Move token (MOVE)疑似Rugpull, 合约部署者移除8.7 w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x ed 062451 2d 6 d 4 c 8 e 6 b 1335 d5 039 b 53 e 82400 e 037

No.28

4 月18 日,ANT (ANT)疑似Rugpull, 价格下跌了95% ,约3.6 w美金被转走。

合约地址:https://www.oklink.com/cn/bsc/address/0x d 029 fdbf 7 b 826 c 97982 f 3d abe 4 f 930 d 9148363 fe

No.29

4 月18 日,ArbShibAI疑似Rugpull, 合约部署者移除了约6.8 w美金的流动性。

。合约地址:https://www.oklink.com/cn/arbitrum/address/0x c 9752 2d eaae 1 d 3d 94 cc 491 cc 4 f 81 e 0 b 33 f 33 a 13 a

No.30

4 月20 日,一个仿Pepe Coin项目疑似Rugpull, 合约部署者移除了6.5 w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x 79879 c 0 a 8 b 949458 dfa 60 ca 7 a 8 df 24 f 59 e 4 2b b 1 b

No.31

4 月20 日,6827 Token ( 6827)疑似Rugpull, 62.3 w美金流动性被移除。

合约地址:https://www.oklink.com/cn/bsc/address/0x 941 f 3 bef 8 b 076 b 9 ff 978 b 54971 2b 4 eea 6832 ffee

No.32

4 月21 日, fcdep (EPMAX)疑似Rugpull,合约部署者移除了67.4 美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x 66 fff 5 bb 007 c 4885 a 00 fc 14 bdb 1 eee 389 b 804 ef 7

No.33

4 月21 日,ZKLOTTO (ZKLOTTO)疑似Rugpull, 合约部署者移除了约60.9 w美金的流动性。

合约地址:https://www.oklink.com/cn/bsc/address/0x cf 0 c 777 2b 8 c 1 b 1 f 30 aa 61 e 4 c 51 a 2b 3 fec 65990 f 7

No.34

4 月23 日,http://Void.Cash项目疑似Rugpull, 合约部署者卖掉约20 eth,导致价格下跌。

合约地址:https://www.oklink.com/cn/eth/address/0x 37 cd 4 e 8875 e 3 edaffdfe 9 be 63958 f 07 effbd 0 bfd

No.35

4 月25 日,Ordinals Finance $OFI项目疑似Rugpull, 合约部署者移除所有的流动性,约101 w美金,并将551 个eth存入TornadoCash。

1.3 社媒诈骗与钓鱼盘点

No.1

4 月1 日,@UnicrnSwap推特账户发布了一个网络钓鱼链接hxxps://uniornswap.org/#,不要与网站交互或批准任何交易。

No.2

4 月1 日,@Yogapetz项目Discord服务器遭受攻击,在确认拿出服务器权限前,不要点击任何发布的链接。

No.3

4 月1 日,一个假的LayerZero Labs的Twitter账号发布钓鱼链接,不要跟hxxps://layerzeros.network/#进行交互。

No.4

4 月1 日, 虚假的@sunsetventurer推特账号发布一个钓鱼链接,不要与hxxps://cryptocanvasx.xyz/进行交互。

No.5

4 月1 日,虚假的ChainGPT推特账号发布一个钓鱼链接,不要与hxxps://www.chaingpt.in/交互。

No.6

4 月1 日,虚假的zkSync推特账号发布一个钓鱼链接,不要与hxxps://zksyncdistribution.com/交互。

No.7

4 月1 日,虚假的Treasure DAO推特账号发布一个钓鱼链接,不要与hxxps://treasure.claims-web3.com/交互。

No.8

4 月1 日,虚假的Scroll推特账号发布一个钓鱼链接,不要与hxxps://scroll.cx/交互。

No.9

4 月2 日,要小心hxxps://dojocoin.online/presale/index.html,不要与之交互。

No.10

4 月2 日,虚假的Ripple推特账号@xrpevent_live,发布一个钓鱼链接,不要与hxxps://xrpdouble-official.com/xrp/#交互。

No.11

4 月2 日,虚假的Vela Exchange推特账号@vela_exchang,发布一个钓鱼链接,不要与hxxps://app.vela.exchange/交互。

No.12

4 月2 日,虚假的METAFABRIC推特账号@metafabric_io,发布一个钓鱼链接,不要与hxxps://metafabric-claim.pages.dev/交互。

No.13

4 月2 日,虚假的GMX推特账号,发布一个钓鱼链接,不要与hxxps://gmxio.drop-web3.com/交互。

No.14

4 月2 日,虚假的Scrolls推特账号,发布一个钓鱼链接,不要与hxxps://scroll.zone/交互。

No.15

4 月2 日,虚假的zkSync推特账号,发布一个钓鱼链接,不要与hxxps://zksyncx.pw/交互。

No.16

4 月2 日,@raise_fi项目Discord服务器遭受攻击,在确认拿出服务器权限前,不要点击任何发布的链接。

No.17

4 月2 日,要小心一个假的Sui空投的钓鱼链接,不要与hxxps://suiprotocols.com/交互。

No.18

4 月2 日,虚假的Arbitrum推特账号,发布一个钓鱼链接,不要与hxxps://arbitrumgift.pw/交互。

No.19

4 月3 日,@cedro_finance项目Discord服务器遭受攻击发布一个假的空投链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.20

4 月3 日,虚假的Andrew Tate推特账号,发布一个钓鱼链接,不要与hxxps://www.tate-token.com/交互。

No.21

4 月4 日,@GyroStable项目Discord服务器遭受攻击发布一个假的mint链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.22

4 月4 日,虚假的ZetaChain推特账号,发布一个钓鱼链接,不要与hxxps://zetachain.cc/交互。

No.23

4 月4 日,要小心一个假的Arbitrum的钓鱼链接,不要与hxxps://arbitrumprotocol.org/交互。

No.24

4 月5 日,虚假的Chainlink推特账号,发布一个钓鱼链接,不要与hxxps://chainlink.bz/交互。

No.25

4 月5 日,虚假的Beep Boop推特账号,发布一个钓鱼链接,不要与hxxps://beepboopbotz.org/交互。

No.26

4 月5 日,要小心一个假的Nakamigos的钓鱼链接,不要与hxxps://nakamigo.io/交互。

No.27

4 月5 日,要小心一个假的OP空投的钓鱼链接,不要与hxxps://optimismprotocols.com进行交互。

No.28

4 月5 日,虚假的HEX推特账号,发布一个钓鱼链接,不要与hxxps://hex-layer 2.com/交互。

No.28

4 月5 日,虚假的BabyDogeCoin推特账号,发布一个钓鱼链接,不要与hxxps://babydogecoins.co/交互。

No.29

4 月6 日,@TriBuzzNFT项目Discord服务器遭受攻击发布一个假的mint链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.30

4 月6 日,@Gravity_Finance项目Discord服务器遭受攻击发布一个假的空投链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.31

4 月6 日,虚假的AIPAD Tech推特账号,发布一个钓鱼链接,不要与hxxps://claim.aipad.technology/交互。

No.32

4 月6 日,要小心一个假的Dogecoin的钓鱼链接,不要与hxxps://doge.whitelist.network/进行交互。

No.33

4 月7 日,@krakenbet是欺诈账号,不要与hxxps://krakenbet.xyz交互。

No.34

4 月7 日,虚假的zkSync推特账号,发布一个钓鱼链接,不要与hxxps://zksyncx.store/交互。

No.35

4 月7 日,虚假的Myria推特账号,发布一个钓鱼链接,不要与hxxps://claimairdrop.app/交互。

No.36

4 月7 日,虚假的DeGods推特账号,发布一个钓鱼链接,不要与hxxps://degods.ch/交互。

No.37

4 月8 日,虚假的LayerZero Labs推特账号,发布一个钓鱼链接,不要与hxxps://layerzero-labs.info/交互。

No.38

4 月8 日,虚假的Sui Network推特账号,发布一个钓鱼链接,不要与hxxps://suinetworks.org/交互。

No.39

4 月8 日,要小心一个假的Arbswap的钓鱼空投链接,不要与hxxps://arbswap.premint.id/?=claim进行交互。

No.40

4 月8 日,虚假的Ape Coin推特账号,发布一个钓鱼链接,不要与hxxps://airdrops-apecoin.com/交互。

No.41

4 月9 日,虚假的CAWMmunity推特账号,发布一个钓鱼链接,不要与hxxps://cawnetwork.info/ 交互。

No.42

4 月9 日,虚假的Shardeum推特账号,发布一个钓鱼链接,不要与hxxps://sharduem.org/ 交互。

No.43

4 月10 日,虚假的Lens Protocol 推特账号,发布一个钓鱼链接,不要与hxxps://lensprotocoldrop.com/claim.html交互。

No.44

4 月10 日,虚假的zkSync推特账号,发布一个钓鱼链接,不要与hxxps://zk-synsc.com/交互。

No.45

4 月10 日,虚假的Sui推特账号,发布一个钓鱼链接,不要与hxxps://sui-networks.org/交互。

No.46

4 月11 日,@meanfinance项目Discord服务器遭受攻击,在确认拿出服务器权限前,不要点击任何发布的链接。

No.47

4 月11 日,要小心一个利用Nakamigos的钓鱼链接,不要与hxxps://nakamidead.com/交互。

No.48

4 月11 日,要小心一个针对虚假的Nakarocks collection进行免费mint的钓鱼链接,不要与hxxps://nakarocks.com/交互。

No.49

4 月11 日,虚假的RTFKT推特账号,发布一个钓鱼链接,不要与hxxps://rtfkt-x-nikeairforce 1.com/交互

No.50

4 月12 日,虚假的ChainGPT推特账号,发布一个钓鱼链接,不要与hxxps://join-chaingpt.com/交互

No.51

4 月12 日,虚假的Venus推特账号,发布一个钓鱼链接,不要与hxxps://venus-protocols.com/交互。

No.52

4 月12 日,虚假的zkSync推特账号,发布一个钓鱼链接,不要与hxxps://whitelist-zk 5 ync.org/交互。

No.53

4 月13 日,@Suteki_NFT项目Discord服务器遭受攻击,在确认拿出服务器权限前,不要点击任何发布的链接。

No.54

4 月13 日,@chimpsverse项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.55

4 月14 日,@SavedSoulsNFT项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.56

4 月15 日,@walkerworld_项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.57

4 月15 日,虚假的Sei推特账号,发布一个钓鱼链接,不要与hxxps://seinetworks.cc/交互。

No.58

4 月15 日,虚假的Optimism推特账号,发布一个钓鱼链接,不要与hxxps://join-optimism.info/交互。

No.59

4 月15 日,虚假的SingularityNET推特账号,发布一个钓鱼链接,不要与hxxps://singularity.link 3.su/交互。

No.60

4 月15 日,虚假的HEX推特账号,发布一个钓鱼链接,不要与hxxps://claim.airdrophex.com/交互。

No.61

4 月17 日,虚假的推特账号@thenakazukis发布一个wallet drainer, 不要与hxxps://nakazukis.xyz/ 交互。

No.62

4 月17 日,虚假的SUI推特账号,发布一个钓鱼链接,不要与hxxps://sui.web3-dashboard.com/交互。

No.63

4 月17 日,发现一个跟钱包相关的钓鱼链接,不要与hxxps://outlawsnft.wtf/mint/交互。

No.64

4 月17 日,不要与hxxps://www.beanz.icu/交互,有个受害者丢失494.7 ETH, 之前跟其交互过。

No.65

4 月17 日,虚假的SUI推特账号,发布一个钓鱼链接,不要与hxxps://sui-labs.org/交互。

No.66

4 月18 日,@agility_lsd项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.67

4 月18 日,@Starknet_id项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.68

4 月18 日,@NakaPenguins推特账号发布了一个钱包欺诈,不要与hxxps://nakapenguins.com/交互。

No.69

4 月18 日,不要与hxxps://animalconcerts.live/交互,这是个钓鱼链接。

No.70

4 月18 日,Animal Concerts项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.71

4 月18 日,虚假的Frax推特账号,发布一个钓鱼链接,不要与hxxps://frax.netlify.app/交互。

No.72

4 月19 日,项目@Zebec_HQ宣称有个bot发布了一个假的空投链接,大家不要去点这个这个Bot发布的任何链接。

No.73

4 月19 日,@ETCCooperative项目Discord服务器遭受攻击发布钓鱼空投链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.74

4 月19 日,注意一个假的Scroll链接出现在被盗的推特账号上,不要与hxxps://scroll-zkp.io/交互。

No.75

4 月19 日,虚假的Syncswap推特账号,发布一个钓鱼链接,不要与hxxps://zksyncswap.io/交互。

No.76

4 月19 日,虚假的Phala推特账号,发布一个钓鱼链接,不要与hxxps://phala.app/en/交互。

No.77

4 月19 日,@zkLinkorg项目Discord服务器遭受攻击发布钓鱼空投链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.78

4 月19 日,虚假的 Layer Zero推特账号,发布一个钓鱼链接,不要与hxxps://layerzero-labs.app/交互。

No.79

4 月20 日,虚假的ArbDoge AI推特账号,发布一个钓鱼链接,不要与hxxps://aidoge.me/交互。

No.80

4 月20 日,要注意一个假的Consensys钓鱼链接出现在推特上,不要与hxxps://consensys.financial/交互。

No.81

4 月20 日,虚假的Wojak Coin推特账号,发布一个钓鱼链接,不要与hxxps://claimwojak.com/交互。

No.82

4 月20 日,不要与hxxps://precmint.xyz/launchmyNFT交互,是钓鱼链接

No.83

4 月20 日,LaunchMyNFT项目Discord服务器遭受攻击发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.84

4 月20 日,虚假的Pepe Coin推特账号,发布一个钓鱼链接,不要与hxxps://claimpepe.wtf/交互。

No.85

4 月21 日,要注意一个假的Pepe钓鱼链接出现在推特上,不要与hxxps://pepescoin.com/交互。

No.86

4 月21 日,@prrfbeauty宣称一个钓鱼链接发布在他们的Discord服务器上,不要与hxxps://pob.claims/交互。

No.87

4 月21 日,虚假的Azuki推特账号,发布一个钓鱼链接,不要与hxxps://azuki-vegas.com/交互。

No.88

4 月22 日,@WeAreMetallicus项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.89

4 月22 日,要注意一个假的Uniswap x DOH空投钓鱼链接出现在推特上,不要与hxxps://uniswapdoh.com/交互。

No.90

4 月22 日,要注意一个假的Suidex空投钓鱼链接出现在推特上,不要与hxxps://airdrop.suidex.live/交互。

No.91

4 月22 日,@DOHgovph推特账号被盗,不要与hxxps://claim.optimsm.net/交互。

No.92

4 月23 日,要注意一个假的Pepe Coin推特账号发布一个钓鱼链接,不要与hxxps://pepescoin.com/交互。

No.93

4 月23 日,@Coredao_Org项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.94

4 月23 日,@dynexcoin项目Discord服务器被盗,并发布钓鱼链接,不要与hxxps://dynexcoin.xyz/airdrop/交互,在确认拿出服务器权限前,不要点击任何发布的链接。

No.95

4 月24 日,@harvest_finance项目Discord服务器被盗,并发布钓鱼链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.96

4 月24 日,@kucoincom推特账号被盗,在确认拿回权限前,不要点击任何发布的链接。

No.97

4 月24 日,@FlowX_finance项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.98

4 月24 日,要小心一个模仿Scroll的钓鱼链接,不要与hxxps://scrolllabs.org/交互。

No.99

4 月24 日,HasukiNFTs项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.100

4 月25 日,要小心一个钓鱼链接,不要与hxxps://claimrektarb.com/交互。

No.101

4 月25 日,要小心一个钓鱼链接,不要与hxxps://pepe.holdings/交互。

No.102

4 月26 日,要小心一个钓鱼链接,不要与hxxps://opencampus.pw/交互。

No.103

4 月26 日,要小心一个钓鱼链接,不要与hxxps://notable-pepes.io/交互。

No.104

4 月27 日,要小心推特上的一个钓鱼链接,不要与hxxps://claimpeepo.army/交互。

No.105

4 月28 日,要小心一个钓鱼链接,不要与hxxps://zestypass.xyz/交互,这个是假的Zesty Zebra’s Zesty Pass站点。

No.106

4 月28 日,不要与hxxps://breederdao.ink/交互,这是个钓鱼链接。

No.107

4 月28 日,@BreederDAO项目Discord服务器被盗,上面发布了一个假的空投链接,在确认拿出服务器权限前,不要点击任何发布的链接。

No.108

4 月29 日,@solimax_Telegram账号被盗,在确认拿到账号权限前,不要点击任何发布的链接。

No.109

4 月29 日,@JPEGd_ 69 项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.110

4 月29 日,@TapioFinance项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.111

4 月29 日,@Monkes_NFT项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

No.112

4 月29 日,要小心一个假的PepeCoin推特账号发布了一个钓鱼链接,不要与hxxps://pepe-claims.net/交互。

No.113

4 月30 日,@XEX_Crypto项目Discord服务器被盗,在确认拿出服务器权限前,不要点击任何发布的链接。

1.4 其他

No.1

4 月3 日,MEV bots被攻击,导致损失了25.38 million美金,其原因是 MEV中的交易被恶意的验证结点替换。

No.2

4 月10 ,韩国交易所GDAC,遭遇了一起私钥泄漏的事件,共损失约13 million美金。

No.3

4 月14 日,@BitrueOfficial宣称他们的一个热钱包被攻击,损失约23 million美金。

二、安全总结

2023 年4 月,DeFi领域依旧发生多起安全事件,主要由于智能合约中存在漏洞,以及错误配置导致黑客攻击,造成了重大的财务损失。同时,Arbitrum等新链的上线,也使其链上的项目成为攻击者的目标。为了避免类似事件再次发生,开发者需要采取行动,包括在编写安全代码时实施最佳实践、定期审计智能合约以及漏洞赏金计划。此外,投资者和用户必须在投资DeFi协议前谨慎行事,充分研究和分析风险。本月社媒诈骗钓鱼项目多发,数个项目官方discord被攻击发布钓鱼链接,攻击者与时俱进,伪造多起热门概念的项目,用户参与相关项目时,需要时刻保持警惕,请不要随意点击可疑链接,以防止资产损失。