一、基本信息

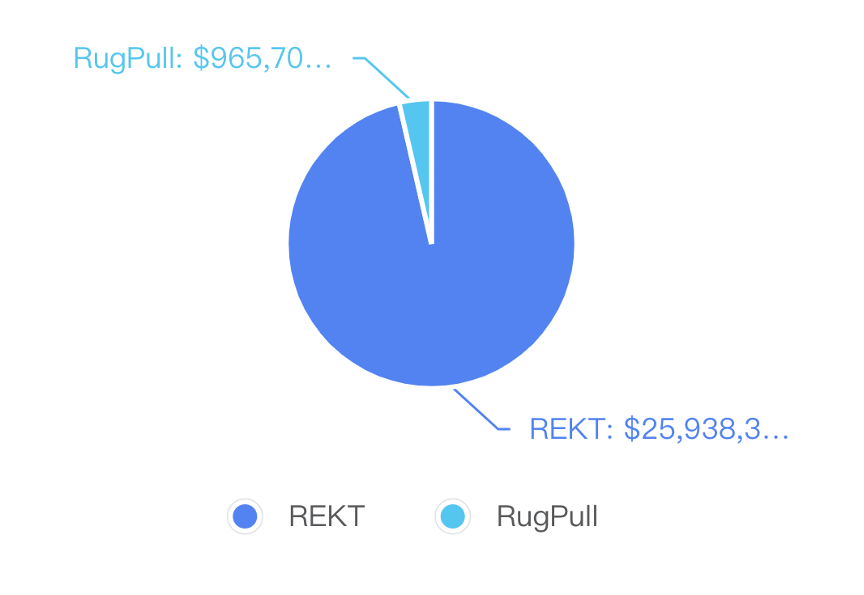

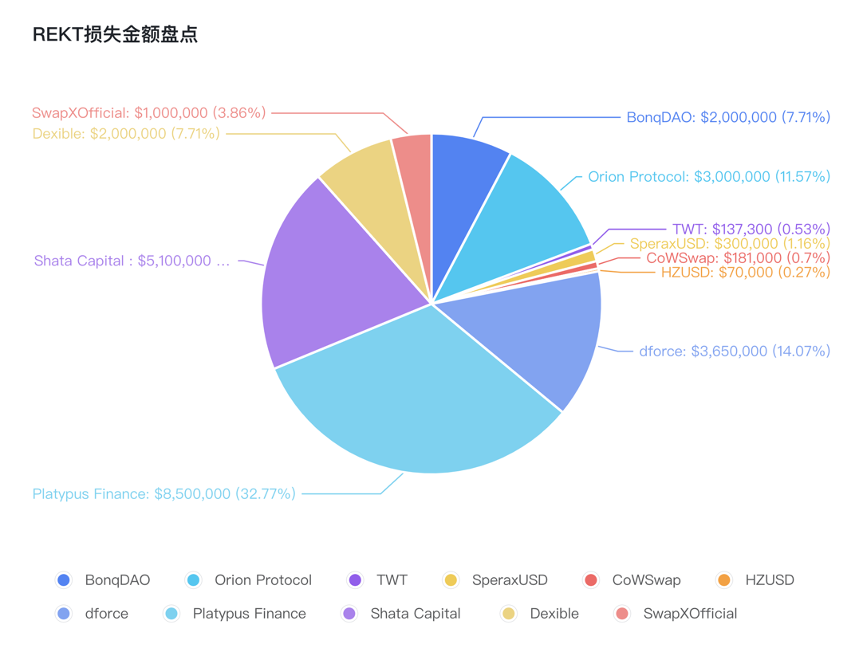

2023 年2 月安全事件共造成约3796 万美元损失,相较于上个月,安全事件数量与损失金额都有显著上升,其中Platypus Finance闪电贷攻击为单次利用损失之最高达850 万美元。本月RugPull数量基本与上月持平,损失金额占比显著降低,但社媒诈骗等事件依然高发,Twitter项目方账户伪造与官方Discord被攻击发布钓鱼链接层出不穷。

1.1 REKT盘点

No.1

2 月2 日,非托管借贷平台BonqDAO和加密基础设施平台AllianceBlock因BonqDAO的智能合约漏洞而被黑客攻击,损失价值约1.2 亿美元的代币,攻击者在抛售部分攻击得到的代币后实际获利约200 万美元。黑客在抵押10 个 TRB 代币后拥有了调用Bonq 智能合约中预言机“updatePrice”功能的权限,接着更新了 WALBT 抵押品 Tellor 的喂价。攻击者将 WALBT 的价格设置为一个极高的值,这使得他可以在更新价格后在同一笔交易中借入几乎不需要抵押品的资产。然后攻击者几乎零抵押从 Bonq 铸造资产,并将其兑换成其他资产。

攻击交易:https://www.oklink.com/zh-cn/polygon/tx/0x 31957 ecc 43774 d 19 f 54 d 9968 e 95 c 69 c 882468 b 46860 f 921668 f 2c 55 fad d5 1 b 19

BonqDAO合约地址:https://www.oklink.com/zh-cn/polygon/address/0x 4248 fd 3 e 2c 055 a 02117 eb 1 3d e 4276170003 ca 295

攻击合约:https://www.oklink.com/zh-cn/polygon/address/0x e d5 96991 ac 5 f 1 aa 1858 da 66 c 67 f 7 cfa 76 e 54 b 5 f 1 攻击者地址:https://www.oklink.com/zh-cn/polygon/address/0x cacf 2d 28 b 2 a 5309 e 099 f 0 c 6 e 8 c 60 ec 3d df 656642

No.2

2 月3 日,Orion Protocol遭受重入攻击,在ETH和BSC链上损失超300 万美元。此次漏洞原因主要是swapThroughOrionPool函数允许用户提供交换token的路径,而黑客通过构造包含钩子的恶意token,劫持了交换路径,将调用逻辑转移到depositAsset函数,从而0 成本增加余额。

BSC攻击交易:https://www.oklink.com/zh-cn/bsc/tx/0x fb 153 c 572 e 304093023 b 4 f 9694 ef 39135 b 6 e d5 b 2515453173 e 81 ec 0 2d f 2 e 2104

ETH攻击交易:https://www.oklink.com/zh-cn/eth/tx/0x a 6 f 63 fcb 6 bec 8818864 d 96 a 5 b 1 bb 19 e 8 bd 85 ee 37 b 2c c 916412 e 720988440 b 2 aa

BSC攻击者地址:https://www.oklink.com/zh-cn/bsc/address/0x 83796 2b 686 f d5 a 407 fb 4 e 5 f 92 e 8 be 86 a 230484 bd

ETH攻击者地址https://www.oklink.com/zh-cn/eth/address/0x 83796 2b 686 f d5 a 407 fb 4 e 5 f 92 e 8 be 86 a 230484 bd

BSC攻击合约地址(已自毁):https://www.oklink.com/zh-cn/bsc/address/0x 8445204 2c b 7 be 650 be 4 eb 641025 ac 3 c 8 a 0079 b 67

ETH攻击合约地址(已自毁):https://www.oklink.com/zh-cn/eth/address/0x 5061 f 7 e 6 dfc 1 a 867 d 945 d 0 ec 39 ea 2 a 33 f 772380 a

No.3

2 月4 日,Arbitrum 上的收益自动化协议SperaxUSD 遭受攻击,损失约30 万美元。 造成黑客攻击的根本原因在合约存在将帐户从rebasing-based迁移到non-rebasing时,过早的修改账户类型导致提前使用non-rebasing机制计算余额。

攻击交易:

https://www.oklink.com/zh-cn/arbitrum/tx/0x e 74641 b 4 b 7 e 9 c 9 eb 7 ab 46082 f 322 efbc 510 b 8 d 39 af 609 d 934 f 41 c 41 d 7057 fe 49

https://www.oklink.com/zh-cn/arbitrum/tx/0x faf 84 cabc 3 e 1 b 0 cf 1 ff 1738 dace 1 b 2810 f 4 2d 98 baeea 17 b 146 ae 032 f 0 bdf 8 2d 5

攻击者:

https://www.oklink.com/zh-cn/arbitrum/address/0x 5 c 978 dF 5 F 8 AF 72298 fe 1 c 2C 8 C 2C 05476 a 10 F 2539

https://www.oklink.com/zh-cn/arbitrum/address/0x 4 AfcD 19 bB 978 Eaf 4 F 993814298504 eD 285 df 1181

No.4

2 月7 日,BSC链上的TWT项目遭受攻击,黑客获利13.73 万美元。导致本次攻击的原因是claimReward()函数存在缺陷,黑客转移代币到奖励合约就能获得超额奖励。

合约地址:

https://www.oklink.com/zh-cn/eth/address/0x d 4 df 22556 e 07148 e 591 b 4 c 7 b 4 f 555 a 17188 cf 5 cf

No.5

2 月7 日,ETH链上的CoWSwap项目遭受攻击,黑客获利18.1 万美元。导致本次攻击的起因是CoWDAO引入了一种白名单机制来降低 solver 竞争带来的CoW结算合约资金风险,而白名单中的Barter Solver对一个存在任意调用的合约进行了授权,所用人都可以通过这个授权来进行代币转移。

合约地址:

https://www.oklink.com/zh-cn/eth/address/0x 9008 d 19 f 58 aabd 9 ed 0 d 60971565 aa 8510560 ab 41

攻击交易:

https://www.oklink.com/zh-cn/eth/tx/0x 61 a 5196468 b 276 bcedc 3 aab 2 f 2 fe 255 c 2d 54 ca 1 c 655523 f 4 b 25 c 99 b 1 a 224 e 715

No.6

2 月8 日,BSC链HZUSD项目遭受攻击,损失约7 万美元。漏洞核心为提款函数缺乏权限限制。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x cb 9 d 192 f 6 b 846 d 9 adcefa 56382 f 6 cf 60 b 2 e 2b 0 fb

No.7

2 月10 日,去中心化金融协议dforce 遭受只读重入攻击,损失约365 万美元。漏洞原因在于获取价格函数get_virtual_price获取的是代币比值,而remove_liquidity函数中的raw_call函数可以实现对get_virtual_price的外部调用,导致攻击者通过flashloan操纵价格。

optimistic攻击交易:

https://www.oklink.com/zh-cn/optimism/tx/0x 6 c 19762186 c 9 f 3 2c 81 eb 2 a 79420 fc 7 ad 4485 aa 916 cab 37 ec 278 b 216757 bfba 0 d

arbitrum攻击交易:

https://www.oklink.com/zh-cn/arbitrum/tx/0x 5 db 5 c 2400 ab 56 db 697 b 3 cc 9 aa 02 a 05 deab 658 e 1438 ce 2 f 869 2c a 009 cc 45171 dd

黑客地址:

ETH:https://www.oklink.com/zh-cn/eth/address/0x e 0 d5 51017 c 0111 ac 11108641771897 aa 33 b 2817 c

Optimistic:https://www.oklink.com/zh-cn/optimism/address/0x e 0 d5 51017 c 0111 ac 11108641771897 aa 33 b 2817 c

Arbitrum:https://www.oklink.com/zh-cn/arbitrum/address/0x e 0 d5 51017 c 0111 ac 11108641771897 aa 33 b 2817 c

Arbitrum被攻击合约:

https://www.oklink.com/zh-cn/arbitrum/address/0x 6 eb 2d c 694 eb 516 b 16 dc 9 fbc 678 c 6005 2b bdd 7 d 80

Optimistic被攻击合约:

https://www.oklink.com/zh-cn/optimism/address/0x b 90 b 9 b 1 f 91 a 01 ea 22 a 18 2c d 84 c 1 e 22222 e 39 b 415

No.8

2 月16 日,Avalanche链上的Platypus Finance在其稳定币USP上遭受闪电贷攻击,损失了850 万美元。漏洞核心是提取抵押品的检查机制不完善,emergencyWithdraw() 函数只检查用户的头寸目前是否有偿付能力,但忽略应该首先检查任何借入资金的影响。这使得黑客可以提取所提供的抵押品的同时保留借来的USP。

No.9

2 月17 日,去中心化交易聚合器Dexible遭受攻击,在以太坊和Arbitrum上总共损失了200 万美元。漏洞核心在于Dexible v2合约允许用户通过selfSwap功能定义自己的交易路由。然而,该功能并没有通过使用链上许可列表来检查路由器地址是否真的是一个DEX合约。路由器地址没有以任何方式在链上得到验证,意味着黑客可以直接调用代币合约,转移任何在Dexible合约上有过授权的账户的代币。

攻击者地址:

ETH:https://www.oklink.com/zh-cn/eth/address/0x 684083 f 312 ac 50 f 538 cc 4 b 634 d 85 a 2 feafaab 77 a

BSC:https://www.oklink.com/zh-cn/bsc/address/0x 684083 f 312 ac 50 f 538 cc 4 b 634 d 85 a 2 feafaab 77 a

Arbitrum:https://www.oklink.com/zh-cn/arbitrum/address/0x 684083 f 312 ac 50 f 538 cc 4 b 634 d 85 a 2 feafaab 77 a

攻击交易示例:

https://www.oklink.com/zh-cn/eth/tx/0x 138 daa 4 cbeaa 3d b 42 eefcec 26 e 234 fc 2c 89 a 4 aa 17 d 6 b 1870 fc 460 b 2856 fd 11 a 6

No.10

2 月24 日,Shata Capital 的 EFVault 被攻击,损失约510 万美元,问题原因在于升级出现错误。

攻击交易:

https://www.oklink.com/zh-cn/eth/tx/0x 1 fe 5 a 53405 d 00 ce 2 f 3 e 15 b 214 c 7486 c 69 cbc 5 bf 165 cf 9596 e 86 f 797 f 62 e 81914

https://www.oklink.com/zh-cn/eth/tx/0x 3156584 3d 565 ecab 7 ab 65965 d 180 e 45 a 99 d 4718 fa 19 2c 2 f 2221410 f 65 ea 03743

攻击合约:

https://www.oklink.com/zh-cn/eth/address/0x 8 b 5 a 8333 ec 27 2c 9 bca 1 e 43 f 4 d 009 e 9 b 2 fa d5 efc 9

No.11

2 月27 日,BSC链上的SwapXOfficial项目遭受攻击损失100 万美元,黑客获利约31.3 万美元。漏洞核心在于购买函数存在权限控制缺陷,黑客在购买代币后,"强制"代币其它授权此合约的用户进行够购买拉升价格,最后抛售。

攻击交易:

https://www.oklink.com/zh-cn/bsc/tx/0x b 05164989 d 3 ccefd 68 e 81791841 c 20723 e 6 cfcaf 980 e 9 bcb d5 06 d 8551173 eedb

攻击者地址:

https://www.oklink.com/zh-cn/bsc/address/0x 2 c 1 f 05 e 120710 de 792061031 cfb 05847 ce 53 fc 56

攻击合约:

https://www.oklink.com/zh-cn/bsc/address/ 0 x c 4 bea 60 f 5644 b 20 ebb 4576 e 34 d 84854 f 9588 a 7 e 2

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 0 ccee 62 efec 983 f 3 ec 4 bad 3247153009 fb 483551

1.2 RugPull盘点

No.1

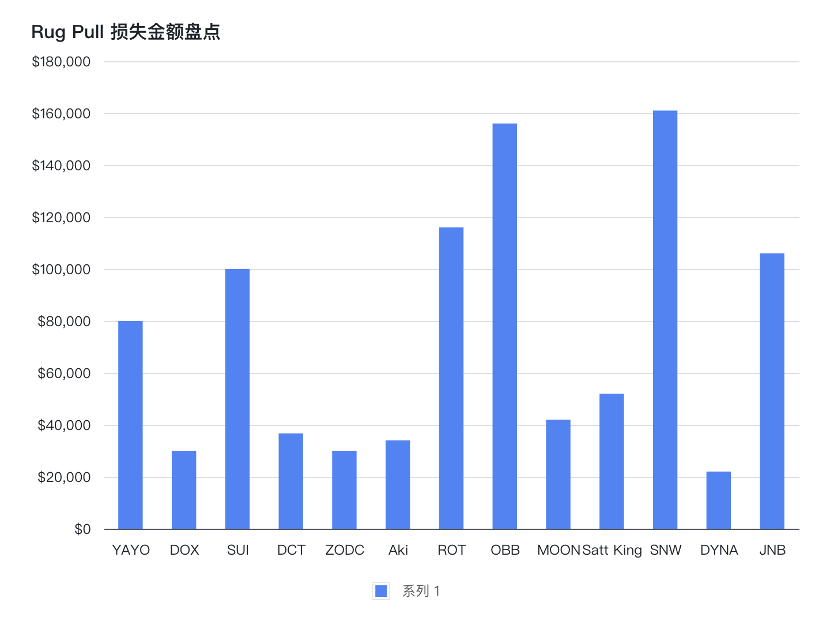

2 月5 日,polygon链YAYO项目疑似RugPull,攻击者移除了8 万美元的流动性,YAYO币价下跌超过81% 。

合约地址:

https://www.oklink.com/zh-cn/polygon/token/ 0 x 078 f 358208685046 a 11 c 85 e 8 ad 32895 ded 33 a 249

No.2

2 月5 日,BSC链 DOXED (DOX)疑似RugPull,攻击者移除了3 万美元的流动性,YAYO币价下跌超过99% 。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x eda 3 eb 7 a 5494443 beb 800 cd 4 cc 70388228 cee 84 e

No.3

2 月6 日,BSC链SUI 项目疑似RugPull,涉及金额超过 10 万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 29 bb 058 cc 9 f 11 ec 778 a 6691 a 4 ea 4 c 54186837112

No.4

2 月6 日,BSC链 DCT 项目发生RugPull,攻击者移除了2.7 万美元的流动性,并将手中的DCT兑换为了9700 USDT。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 48 a 0 b 5 f 2 d 0 f 36598 f 470334 f 4 fe 21900 bf 2 b f 71 b

No.5

2 月6 日,BSC链ZODC 项目发生RugPull,部署者移除流动性,获利3 万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 436 f 510 a 72 f 7972996 b 07 dc 2 edeafa 26308539 e 7

No.6

2 月9 日,BSC链Aki项目疑似发生RugPull,流动性被部署者移除,金额约3.4 万美元。合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 4 b 6 cb 2 b f 1 f 0 b 594 d 0211 c 4 df 2 b 0 dd 1 aa 4 c 7 a 1892

No.7

2 月9 日,BSC链ROT项目疑似发生Rug pull,移除流动性金额为11.6 万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x c 631 a 358 c 9 ef 5 da 18144 a 185 b 7122735 d 4 c 04 be 9

No.8

2 月9 日,BSC链OBB项目发生RugPull,OBB币价下跌超过98% ,攻击者获利15.6 万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x d 23 b 64 dbd 334 d 1 2 c 38 f 09 cc 9 eb 23350 aa 1034 c 30

No.9

2 月10 日,BSC链MOON项目发生RugPull,MOON币价下跌超过99% ,攻击者活力4.2 万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 5 a 6 b 8 dad 07 2 b b 9257 dcd 6 b 3125126 c 0637 aa 2 f 0 a

No.10

2 月11 日,BSC链MHT项目发生RugPull,币价下跌超过50% 。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 5 cb 2 c 3 ed 882 e 37 da 610 f 9 ef 5 b 0 fa 25514 d 7 bc 85 b

No.11

2 月11 日,BSC链BAT项目发生RugPull,币价下跌超过88% 。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 8 d 9 b 0 d 8 cbb 313969059 a 029322 a 3911059087899

No.12

2 月13 日,BSC链SwtAi项目发生RugPull,币价下跌超过88% 。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 8741021 bd 9 f 7124 e 5 fcb 638 c 1 b 3 c 181260 a 99022

No.13

2 月19 日,BSC链SATT KING (Satt King)项目发生RugPull,以约 5.2 万美元的价格出售,币价下跌超过99% 。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 2682 2 d 43 f 34224707 e 267 e 6496 a 3 f 2 2 c f 8478 bdd

No.14

2 月19 日,BSC链TG项目发生RugPull,币价下跌超过95% 。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 7 3 d 4 f 19933 ad 86 cc 004 bf 5 de 696 b 1 f 1 e 64 ec 6377

No.15

2 月22 日,BSC链SNW项目发生RugPull,攻击者获利16.1 万美元,币价下跌97% 。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 8 aa 19 e 10 d 5 2817 cacba 5 ee 066 eff 38330 c 900223

No.16

2 月22 日,BSC链DYNA项目发生RugPull,攻击者获利2.2 万美元,币价下跌93% 。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 5 c 0 d 0111 ffc 63880 2 c 9 efccf 55934 d 5 c 63 ab 3 f 79

No.17

2 月28 日,BSC链JNB 项目发生RugPull,攻击者获10.6 万美元,币价下跌98% 。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 9119 e 3 f 30 c 18 b 9 e 6 b 16 ab 6589534391 e 5 e 4 a 5653

1.3 社媒诈骗与钓鱼盘点

No.1

2 月1 日,Rektdogs项目Discord服务器遭攻击,攻击者发布钓鱼消息。

No.2

2 月1 日,Squishiverse项目Discord遭攻击,攻击者发布钓鱼消息。

No.3

2 月1 日,realmhunterio项目Discord服务器遭攻击,攻击者发布虚假消息。

No.4

2 月1 日,oogyNFT项目Discord服务器遭受攻击,攻击者发布虚假消息。

No.5

2 月1 日,SoDeadNFT项目Discord服务器遭受攻击,攻击者发布虚假消息。

No.6

2 月1 日,Candies_NFT项目Discord服务器遭受攻击,攻击者发布虚假消息。

No.7

2 月2 日,TheSquaresNFTs项目Discord服务器遭受攻击,攻击者发布虚假消息。

No.8

2 月2 日,SuperordinaryF项目的Twitter遭受盗用,攻击者发布虚假消息。

No.9

2 月3 日,OogaVerse项目的Twitter和Discord服务器遭受盗用,攻击者发布虚假消息。

No.10

2 月4 日,gemxyz项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.11

2 月5 日,loudpunxnft项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.12

2 月6 日,3 mojiHQ项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.13

2 月7 日,ChimpersNFT项目的Twitter遭受盗用,攻击者发布虚假消息。

No.14

2 月7 日,假冒推特账户subberxyz发布虚假消息。

No.15

2 月7 日,EXONIKS_NFTs项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.16

2 月7 日,ScarecrowwNft项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.17

2 月8 日,DrunkenApeSC项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.18

2 月8 日,TheWanderverse_项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.19

2 月10 日,weaboveofficial项目的Twitter账户遭受盗用,攻击者发布虚假消息。

No.20

2 月11 日,FusionXnft项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.21

2 月14 日,Yosei_NFT项目的Discord服务器发布虚假消息。

No.22

2 月14 日,虚假账户LidoFinance发布钓鱼消息。

No.23

2 月15 日,PRJTzumi项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.24

2 月15 日,ssv_network项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.25

2 月15 日,Undeadscom项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.26

2 月16 日,arts_dao项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.27

2 月18 日,OkCat_NFT项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.28

2 月18 日,虚假账户RealFlokiInu发布钓鱼消息。

No.29

2 月19 日,虚假账户compusophy发布钓鱼消息。

No.30

2 月20 日,虚假账户API 3 D AO发布钓鱼消息。

No.31

2 月20 日,gitcoin项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.32

2 月21 日,虚假账户garbagefriends发布钓鱼消息。

No.33

2 月21 日,虚假账户CyberBotsNFT发布钓鱼消息。

No.34

2 月21 日,fwenclub项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.35

2 月22 日,fRiENDSiES_Ai项目被确认为骗局。

No.36

2 月22 日,DaosaurNFT项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.37

2 月22 日,虚假账户STFX_IO发布钓鱼消息。

No.38

2 月22 日,虚假账户blur_io发布钓鱼消息。

No.39

2 月23 日,Level__Finance项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.40

2 月24 日,CryptoRubic项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.41

2 月24 日,虚假账户arbitrum发布钓鱼消息。

No.42

2 月25 日,MurAll_art项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.43

2 月25 日,虚假账户lBlur_io发布钓鱼消息。

No.44

2 月25 日,EldritchOrdr项目的Discord服务器遭受盗用,攻击者发布虚假消息。

No.45

2 月28 日,虚假账户BuildOn_Base发布钓鱼消息。

No.46

2 月28 日,gangstaguysnft项目的Discord服务器遭受盗用,攻击者发布虚假消息。

1.4 其他

No.1

2 月7 日,BSC链LianGoProtocol项目私钥泄漏,币价下跌超过97% ,金额损失超过160 万美元。合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x 62 e 8 e 3036964 e 9 cfa 21 e 970 e 8257 b 27 f 487175 d 8

No.2

2 月12 日,BSC链MMT项目私钥泄漏,币价下跌超过79% ,金额损失超过6.2 万美元。合约地址:

https://www.oklink.com/zh-cn/bsc/address/ 0 x c 91 f 7096 ff 24 b 8 caee 44 f 7 c 0 c 94 b 00 b 70 cec 682 a

No.3

2 月21 日,hope_fin项目内部员工利用权限修改合约内容,骗取用户约200 万资产。

No.4

2 月28 日,Myalgo钱包攻击事件或导致ALgorand上逾920 万美元资产被盗。

二、安全总结

2023 年2 月多次出现达到甚至超过百万美元的黑客攻击提醒着项目方,项目安全不容疏忽,不止在项目上线前需要进项目审计,在项目正式运行后还需要漏洞赏金或者持续审计。特别是本月两次出现重入漏洞攻击,这在审计活动中发现概率较高,如果进行审计或存在漏洞赏金,有望在被攻击前发现问题。本月社媒诈骗钓鱼项目多发,数个项目官方discord被攻击发布钓鱼链接,用户参与相关项目时,需要时刻保持警惕,请不要随意点击可疑链接,以防止资产损失。